Optimiser la prévention, minimiser le temps de détection et de réponse est l’approche de Sophos en matière de sécurité endpoint. En effet, elle permet aux entreprises de stopper plus de menaces, plus rapidement, réduisant ainsi l’impact des cybermenaces sur votre organisation.

Dans un précédent article, nous avons examiné comment Sophos optimisait la prévention en identifiant et en éliminant les menaces avant qu’elles n’atteignent vos systèmes. Dans cet article, nous allons voir comment réduire le temps de détection et de traitement des incidents.

Minimiser le temps de détection et de réponse à une attaque permet de réduire directement les pertes potentielles. Il peut s’agir d’un élément passif tel qu’un malware ou un ransomware envoyé par email, d’une attaque par ingénierie sociale, ou bien d’une violation plus agressive causée par un attaquant tentant de lancer une attaque de type DDOS ou par force brute.

Le coût moyen pour traiter les conséquences d’une attaque de ransomware en 2021 était de 1,85 million de dollars US (soit environ 1,73 million d’euros), selon le rapport Sophos intitulé “L’état des ransomwares 2021″. Plus un acteur utilisant des ransomwares peut rester longtemps dans votre environnement, plus il pourra chiffrer ou voler davantage de données, augmentant ainsi considérablement le coût global potentiel de la remédiation. Par conséquent, plus tôt vous pourrez neutraliser et éjecter l’adversaire hors de votre environnement, mieux vous vous porterez.

Alors, comment Sophos parvient à minimiser le temps de détection et de réponse aux menaces ? Il s’agit de la combinaison de plusieurs facteurs qui fonctionnent ensemble.

Dans notre précédent article sur l’optimisation de la prévention, nous avons expliqué comment la protection endpoint de Sophos éliminait déjà 99,98 % des menaces en réduisant la surface d’attaque avec des fonctionnalités de prévention complète du runtime (environnement d’exécution). Ainsi, de cette manière, nous permettons aux défenseurs de se concentrer sur des détections moins nombreuses et plus précises, et de rationaliser le processus d’investigation et de réponse aux menaces. Ensemble, le machine learning et la threat-intelligence accélèrent les investigations, tandis que l’automatisation et les actions dirigées par les analystes accélèrent le délai de résolution.

Minimiser le temps de détection

Comment toutes ces fonctionnalités sont-elles mises en œuvre dans le monde réel ? Imaginons un scénario dans lequel des attaquants ont réussi à s’infiltrer dans votre entreprise via un appareil non protégé. Maintenant que ces derniers ont réussi à pénétrer au sein de votre environnement, chaque seconde compte. Lors d’une attaque de ransomware, l’objectif est de tout chiffrer, puis d’envoyer une demande de rançon dévoilant clairement les véritables intentions des attaquants. Nous supposerons qu’il s’agit d’une attaque furtive conçue pour récupérer votre propriété intellectuelle au fil du temps. Dans ce cas, les adversaires cherchent à évoluer discrètement et à passer inaperçu le plus longtemps possible. Mais lorsqu’ils tentent d’élever leurs privilèges ou de se déplacer latéralement au sein de votre réseau vers d’autres machines, ils laissent des traces. Ces indices (breadcrumbs) incluent des indicateurs collectés dans divers logs d’événement et des détections enregistrées par un périphérique protégé ou un pare-feu. Notre objectif est de braquer les projecteurs sur ces détections de la manière la plus efficace possible.

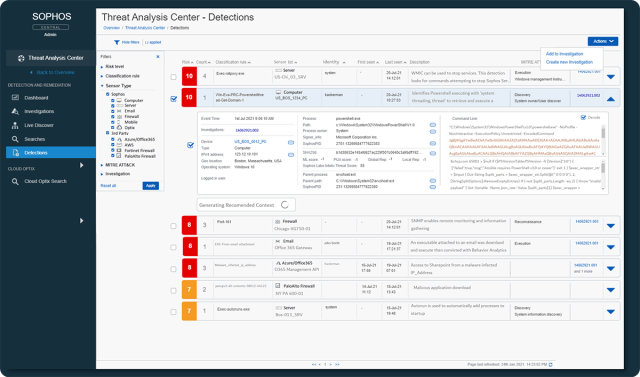

Pour ce faire, nous utilisons le machine learning multivectoriel et la threat-intelligence afin de fournir un score de risque priorisé par l’intelligence artificielle (IA), et ce pour chaque détection. Les scores vont de 0 à 10. 0 étant non déterminé, 1 à 3 représentant un risque faible, 4 à 7 représentant un risque moyen, 8 à 9 représentant un risque élevé et 10 étant le risque le plus élevé. Ces scores sont ensuite associés à une couleur qui dépend de la sévérité et mappés avec le framework MITRE ATT@CK, permettant ainsi à un analyste d’identifier rapidement sur quoi il doit se concentrer.

Si un analyste souhaite investiguer une détection, Sophos lui fournit des informations contextuelles disponibles à tout moment. Les opérateurs peuvent alors accéder à de précieuses informations, telles que la première et la dernière fois qu’une détection a été effectuée, une description de la détection, la géolocalisation de l’appareil, l’utilisation de binaires de type Living-Off-the-Land (LOL-bin), comprenant des lignes de commande, des relations parents/enfants, un nom de processus, un hachage ainsi que d’autres points de données.

Les analystes peuvent basculer (pivoter) sur n’importe quel point de données pour l’explorer plus en profondeur. Par exemple, l’analyste peut demander un graphique des menaces pour obtenir une représentation visuelle étape par étape de la détection en question, notamment les processus, les fichiers, les clés de registre concernées, etc. Les informations contextuelles ne se limitent pas à l’appareil. En effet, les analystes peuvent rechercher un hachage particulier sur VirusTotal en un seul clic ou bien examiner les tentatives de connexion infructueuses/réussies au niveau d’un utilisateur spécifique sur l’ensemble de votre domaine. Ces informations fournissent à l’analyste un contexte précieux.

Les détections peuvent provenir de n’importe quel endroit au sein de votre environnement : endpoint, serveur, pare-feu, messagerie, Cloud, appareil mobile, et bien plus encore, avec toutes les données circulant dans le Sophos Data Lake pour une corrélation facile entre les domaines. Le dernier ajout à Sophos Data Lake est la possibilité d’importer des événements depuis Microsoft 365, vous permettant ainsi d’observer les événements depuis Exchange, SharePoint, OneDrive, Azure Active Directory, PowerBI, Teams, etc. Les analystes peuvent établir une corrélation entre les détections des produits Sophos et les éléments enregistrés dans les logs d’audit d’Office 365.

Plus votre filet sera grand, plus vous aurez de chances de détecter un signal malveillant avant que des dommages ne soient causés.

Investigation et réponse aux menaces

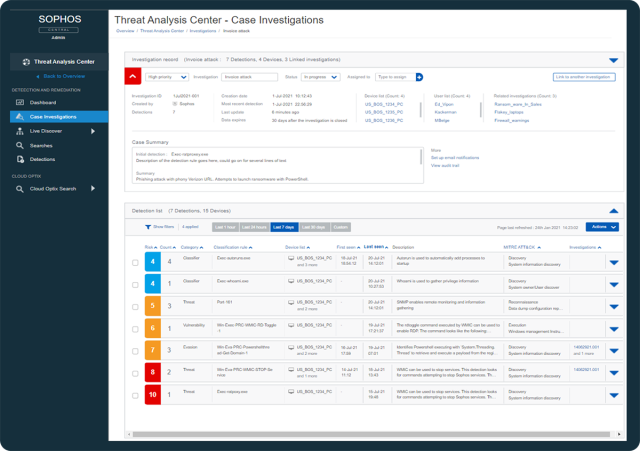

Grâce à une compréhension détaillée de la détection, les analystes peuvent alors approfondir, créer un cas et effectuer une investigation complète. L’analyste est le détective, rassemblant les indices (détections) au sein de son environnement, prenant des notes et suivant chaque piste, améliorant ainsi sa compréhension, jusqu’à ce qu’il parvienne à mettre la main sur la cause racine et à résoudre le cas en question.

Si une détection est suffisamment sérieuse, le système établira une corrélation et inclura automatiquement les détections et les signaux pertinents dans un cas prêt à être utilisé par l’analyste. De plus, des pivots et des enrichissements seront présentés permettant de contextualiser les détections concernant notre cas bien précis. Cette capacité fournira une image complète des évènements ayant eu lieu dans l’environnement et fera ainsi gagner un temps précieux à l’analyste.

À partir du Case Investigation Dashboard (Tableau de Bord d’Investigation du Cas), un analyste aura une vue d’ensemble de chaque cas. Des informations telles que la priorité, un titre, un statut, les analystes affectés, le créateur du cas, l’ancienneté du cas, le nombre d’appareils et de détections concernés, l’heure de la dernière modification, les heures de la première et de la dernière détection ainsi qu’un résumé, seront disponibles.

Une fois qu’un analyste travaille à proprement parler sur un cas, il dispose d’une mine d’informations à portée de main, lui permettant ainsi de progresser de manière plus ciblée. Des détections peuvent être ajoutées ou supprimées d’un cas. L’analyste peut consulter les détails d’un appareil et même lancer une session Live Response pour prendre des mesures directes et lancer des actions au niveau de l’appareil concerné. Par exemple, se pourrait-il que l’un des utilisateurs listés dans le cas ait récemment lancé 20 tentatives de connexion infructueuses, suivies d’une connexion réussie ?

Si l’analyste souhaite examiner une détection spécifique et suivre les fils d’Ariane (breadcrumbs), il lui suffit d’élargir simplement la détection, d’examiner les détails ou de basculer (pivoter) vers d’autres informations pouvant s’avérer utiles pour le cas en question.

Au cours de son investigation, un analyste peut prendre des notes. Il peut s’agir d’informations sur les découvertes effectuées ou bien de conseils pour d’autres analystes concernant les tâches qui ont déjà été réalisées. Les notes de cas utilisent un format libre et sont pré-remplies avec un modèle d’investigation. Ce modèle peut être utilisé pour demander à un analyste ce qui doit être investigué. Existait-il des adresses IP internes/externes, des domaines ou des URL auxquels des appareils étaient connectés ? Des tentatives de connexion RDP/SSH externes au moment de la détection ? La détection a-t-elle identifié des ports d’écoute ? La détection était-elle liée à une exécution automatique (autorun) ou à un service particulier ? Il s’agit d’un modèle complet, conçu par des chasseurs de menaces Sophos expérimentés, qui peut aider et rappeler aux analystes les domaines potentiels à investiguer.

Avec ces informations pertinentes à portée de main, l’analyste peut suivre chaque piste, avoir un aperçu complet, comprendre les détections et résoudre le cas ! Il n’y a pas assez d’analystes pour lancer toutes les actions nécessaires et leurs compétences spécialisées sont souvent mises à rude épreuve. En tirant parti des avancées en matière d’IA, Sophos peut permettre à ces professionnels de la sécurité d’augmenter leur capacité et de travailler plus efficacement pour stopper plus de menaces, plus rapidement.

Options de déploiement flexibles

Nous savons que vous avez besoin de sécurité pour mener à bien les diverses activités de votre entreprise, et c’est pourquoi nous vous proposons des options de déploiement flexibles.

Sophos XDR (Extended Detection and Response) permet à votre équipe de détecter, d’investiguer et de répondre aux incidents au niveau des systèmes endpoint, des serveurs, du pare-feu, des charges de travail Cloud, des emails, des appareils mobiles, etc. Vous pouvez commencer avec uniquement des signaux endpoint tout en intégrant la possibilité d’ajouter des signaux supplémentaires pour pouvoir mener de futures chasses aux menaces au niveau de l’ensemble votre parc.

De son côté, Sophos MTR (Managed Threat Response), notre service de détection et de réponse managé, propose une chasse, une détection et une réponse aux menaces 24h/24 et 7j/7, fournies par une équipe d’experts, sous la forme d’un service entièrement managé. Sophos MTR peut exécuter toutes vos opérations de sécurité en votre nom ou bien travailler aux côtés de votre équipe pour renforcer vos défenses 24h/24.

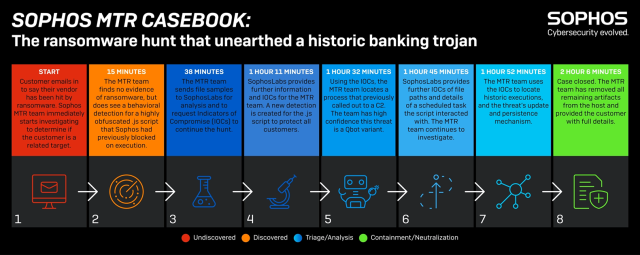

Dans cet exemple concret, un nouveau client Sophos a pris contact avec nous pour nous informer que l’un de ses éditeurs avait été touché par un ransomware et qu’il craignait d’avoir également été infecté. L’équipe Sophos MTR a immédiatement commencé à investiguer, en collaboration avec nos experts des SophosLabs. Ils ont rapidement réalisé qu’il n’y avait aucun indice prouvant qu’une attaque de ransomware avait été lancée. Mais plutôt que de simplement clôturer le cas, l’équipe Sophos MTR a poursuivi son investigation et a découvert un cheval de Troie bancaire historique. En moins de deux heures et six minutes, l’incident dans son ensemble avait été investigué et traité.

Pour en savoir plus

Vous pouvez contacter votre interlocuteur Sophos pour discuter de vos besoins en matière de sécurité endpoint et de la manière avec laquelle Sophos peut vous aider. Visitez notre site Web pour en savoir plus sur Sophos XDR et Sophos MTR, ou bien pour démarrer un essai gratuit.

Billet inspiré de Minimize the time to detect and respond to threats, sur le Blog Sophos.