XG Firewall facilite la mise en route rapide en offrant la meilleure solution du marché en matière de visibilité, protection et réponse au niveau du réseau. Nous facilitons la protection de votre réseau sur plusieurs sites tout en permettant également l’accès à vos travailleurs distants.

Pour bien démarrer

Le déploiement

Si vous venez de recevoir votre XG Firewall, lancez sans plus attendre l’assistant de configuration, connu pour sa praticité, qui vous permettra d’être opérationnel en quelques minutes en vous offrant la protection indispensable pour sécuriser votre réseau (Instructions : “How to deploy in gateway mode” / Vidéo : “Registration and Setup Wizard“).

Si vous utilisez deux appliances XG Firewall en mode Haute Disponibilité (High Availability) pour une continuité d’activité optimale, assurez-vous de profiter de la nouvelle option Quick HA de la v18.

Familiarisez-vous avec XG Firewall

Après la configuration initiale, consultez notre bibliothèque complète de vidéos Getting Started How-To et la documentation de XG Firewall. Il existe également toute une série d’articles et de vidéos à consulter sur le forum de la communauté dédiée à la configuration initiale.

Des vérifications périodiques concernant les meilleures pratiques

Pour vous assurer que votre XG Firewall protège votre réseau de manière optimale, appliquez ces meilleures pratiques après la configuration initiale ou bien de manière périodique.

Si vous n’avez pas le temps de mettre en œuvre ces recommandations, l’équipe d’experts des Services Professionnels de Sophos est disponible pour vous aider à garantir que votre pare-feu soit configuré de manière optimale. Contactez-les à l’adresse suivante : professionalservices@sophos.com.

Revérifiez vos licences de protection

Sur votre XG Firewall, rendez-vous à la section Administration> Licence et assurez-vous que vous disposez des abonnements pour vous permettre de bénéficier de la protection indispensable à votre réseau :

- Protection réseau : Indispensable pour l’IPS, la protection avancée contre les menaces et la protection contre les botnets.

- Protection Web : Indispensable pour la sécurité et le contrôle Web ainsi que le contrôle des applications.

- Protection Sandstorm : Indispensable pour la protection contre les menaces récentes en utilisant l’intelligence artificielle et l’analyse de type sandbox.

- Protection des emails : Indispensable pour la protection contre les attaques de spam et de phishing.

- Protection de serveur Web : Indispensable si vous avez des serveurs qui nécessitent un accès Internet public.

Mise à jour du firmware

Gardez toujours votre firmware à jour pour être sûr de disposer des dernières mises à jour en matière de sécurité, de performances et de fiabilité. Vous pouvez obtenir la dernière version v18 de votre XG Firewall à partir de MySophos (Instructions : “How to download firmware updates” / Vidéo : “Firmware Update and Roll-back“).

Recommandations en matière de règles de pare-feu et de politiques de protection

Il est évident que, de par sa conception, votre pare-feu bloque tout le trafic réseau, votre réseau est donc complètement verrouillé, mais vous autorisez tout de même du trafic en créant des règles de pare-feu.

Les règles de pare-feu permettent à votre réseau de fonctionner, mais elles sont aussi des opportunités pour d’éventuels pirates, des ransomwares et des malwares. Par conséquent, il est essentiel de protéger votre réseau en appliquant des politiques de sécurité à ces règles de pare-feu.

Si vous débutez avec XG Firewall ou v18, n’hésitez pas à regarder la vidéo d’introduction aux règles de pare-feu et la vidéo concernant les nouveautés de v18 concernant ces dernières.

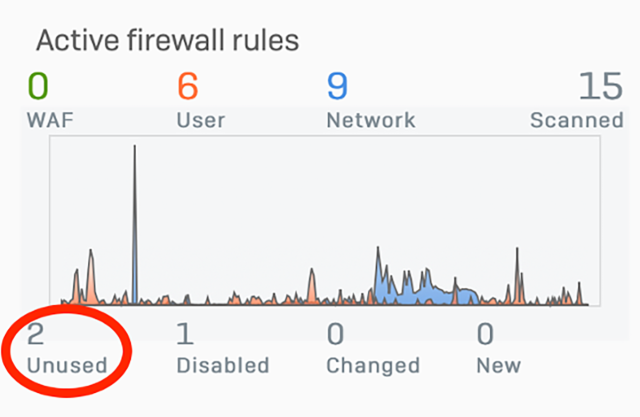

Si votre pare-feu fonctionne depuis un certain temps, vous avez certainement des dizaines voire des centaines de règles de pare-feu que vous avez ajoutées au fil du temps. Il est donc très important d’examiner régulièrement toutes ces règles pour vous assurer qu’il n’y a pas de “brèches” évitables au sein de votre réseau. Assurez-vous de ne pas avoir de règles inutiles ou inutilisées qui sont autant de failles que des pirates pourraient utiliser.

Commencez par vérifier le widget “Règles de pare-feu actives” au niveau du Control Center pour identifier les règles inutilisées :

Parcourez ensuite vos règles de pare-feu pour examiner toutes les règles actives afin de vous assurer qu’elles soient bien nécessaires et qu’une protection appropriée soit correctement appliquée.

En particulier, désactivez toutes les règles de redirection de port non essentielles et vérifiez de nouveau si l’une des règles de redirection de port dont vous disposez ne pourrait pas être remplacée par un accès VPN ou bien par une authentification multifacteur.

Les services et serveurs exposés via la redirection de port sont l’une des principales techniques utilisées par les pirates pour pénétrer au sein de votre réseau. Un VPN et le MFA offrent une bien meilleure sécurité pour accéder à distance aux ressources présentes sur le réseau interne.

Si vous utilisez la v17.x, nous vous suggérons de passer à la v18 pour bénéficier des dernières améliorations au niveau des règles NAT. Si vous utilisez déjà la v18, passez en revue toutes vos règles NAT pour vous assurer qu’elles soient bien toutes nécessaires et correctement protégées par une règle de pare-feu correspondante.

Vous pouvez facilement intégrer des politiques de protection à vos règles de pare-feu.

Assurez-vous d’appliquer une protection essentielle à toutes vos règles de pare-feu. XG Firewall facilite l’affectation d’une protection et d’un contrôle Web, d’une prévention des intrusions (IPS), d’un sandboxing, d’une analyse de fichiers et d’un contrôle des applications.

En général, n’optez pas “Autoriser tout” (Allow All) ou “Aucun” (None) lors de la sélection d’une politique de protection. Ces paramètres ne doivent être utilisés que dans des circonstances particulières ou pour la résolution de problèmes, mais jamais en tant que politique de protection active.

Meilleures pratiques recommandées en matière de protection

Inspection TLS

La plupart du trafic Internet est chiffré avec les protocoles SSL/TLS, rendant ainsi impossible une quelconque sécurisation sans une véritable inspection.

XG Firewall v18 a introduit la nouvelle fonctionnalité d’inspection TLS Xstream qui propose une inspection hautement performante du trafic chiffré, vous permettant ainsi de protéger correctement votre réseau. Assurez-vous qu’une ou plusieurs règles d’inspection TLS soient appliquées à votre trafic Internet, sinon une grande partie de la protection décrite ci-dessous sera inefficace (Instructions : “SSL/TLS inspection rules” / Vidéo : “Xstream SSL inspection in XG Firewall v18“).

Vous devrez déployer le certificat SSL de XG Firewall sur vos machines client, ce qui est plus facile à réaliser sous Windows à l’aide de l’assistant au niveau du Gestionnaire de stratégie de groupe de Microsoft.

Après le déploiement, surveillez l’inspection TLS via le Centre de Contrôle (Control Center) et ajoutez des sites importants problématiques à la liste d’exceptions avec les outils pratiques disponibles à partir du widget.

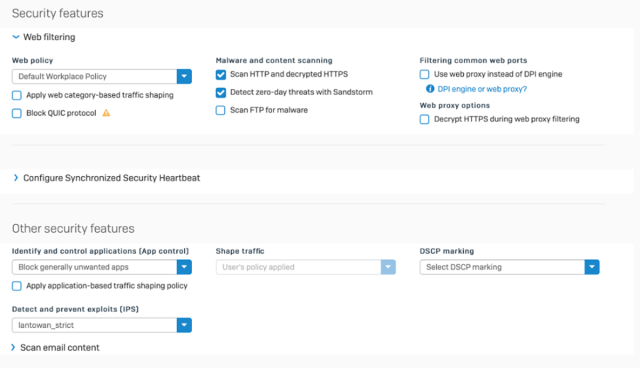

Politique et protection Web

Elles déterminent quels sites Web sont autorisés ou bloqués et comment protéger le trafic Web. Tout pare-feu régissant le trafic Internet doit disposer d’une politique de filtrage Web.

Il existe plusieurs politiques intégrées pour les écoles, les lieux de travail et bien d’autres secteurs encore qui sont prêtes à l’emploi et que vous pouvez utiliser pour vous faciliter la tâche. Choisissez simplement la politique qui convient à votre entreprise et personnalisez-la en fonction de vos besoins (Instructions : “How to implement Web Protection” / Vidéo : “How To: Creating Web Protection rules“).

Analyse des malwares et du contenu

XG Firewall peut analyser tout le trafic Web à la recherche de codes malveillants et de fichiers téléchargés.

Nous vous recommandons fortement d’utiliser les renseignements sur les menaces (Threat Intelligence) des SophosLabs et le sandboxing de Sophos Sandstorm pour analyser plus en profondeur vos fichiers.

Pour ce faire, sélectionnez simplement l’option “Détecter les menaces zero-day avec Sandstorm” (Detect zero-day threats with Sandstorm) pour toutes les règles régissant le trafic Web (Instructions : “How to configure Sophos Sandstorm“).

IPS

La prévention des intrusions recherche les activités qui tentent d’exploiter les vulnérabilités des équipements en réseau. Il s’agit d’une technique courante utilisée par les cybercriminels pour avoir le contrôle des serveurs exposés sur Internet et pour se déplacer latéralement au sein d’un réseau particulier. Les signatures de protection IPS sont incluses pour toutes les plateformes : Windows, Mac, Unix, etc.

Assurez-vous que vous appliquez des politiques de protection IPS qui soient cohérentes avec les plateformes réseau au sein de votre environnement : utilisez l’une des politiques intégrées ou créez la vôtre. Assurez-vous également d’appliquer non seulement la protection IPS aux règles de trafic Internet, mais également aux règles entre les différents segments de votre réseau interne (par exemple, LAN et DMZ) pour aider à détecter les menaces actives qui tentent de se propager sur votre réseau. (Instructions : “IPS policies” / Vidéo : “How To: Setting Up And Configuring IPS“).

ATP

La fonctionnalité Advanced Threat Protection (Protection Avancée contre les Menaces) est une autre aide essentielle pour identifier une menace active sur votre réseau. Elle examine le trafic sortant pour repérer toute tentative de contact avec des serveurs de type Command-and-Control connus et appartenant à des cybercriminels.

Si un élément de type ATP est détecté, cela indique que vous avez un bot ou une menace sur votre réseau. La configuration de la fonctionnalité ATP est très simple. (Instructions : “How to configure Advanced Threat Protection (ATP)“).

Les meilleures pratiques en matière de pare-feu pour bloquer les ransomwares

Consultez ce livre blanc pour obtenir des meilleures pratiques supplémentaires pour bloquer les attaques de ransomwares.

Recommandations de connectivité VPN

Les connexions VPN étant extrêmement importantes ces jours-ci, voici quelques ressources supplémentaires pour tirer le maximum des options de connectivité VPN de votre XG Firewall.

VPN de site à site : si vous voulez le summum de la fiabilité et de la sécurité VPN entre votre siège social et vos succursales ou sites distants, les tunnels RED Sophos uniques sont incontournables.

Vous pouvez facilement déployer XG Firewall au niveau d’un site distant sans avoir besoin d’y accéder physiquement et configurer un tunnel RED en un rien de temps. (Instructions : “Substituting XG for RED devices via Light-Touch deployment from Sophos Central“).

VPN utilisateur distant : si vous avez des utilisateurs travaillant à distance, XG Firewall propose deux options pour un accès distant sécurisé.

Dans un article précédent nous avons décrit les différentes options d’accès et leurs avantages/inconvénients. Nous vous recommandons d’utiliser Sophos Connect Client pour une facilité d’utilisation inégalée (Instructions : “Sophos Connect Client” / Vidéo : “Sophos Connect VPN Client“).

Ressources utiles

Centre de ressources client (vidéos pratiques, documentation, etc.).

Collection de vidéos pratiques (des dizaines de tutoriels vidéo pour vous aider à bien démarrer).

Communauté XG (profiter de l’importante réserve de connaissances et de l’expertise offerte par notre communauté XG Firewall).

Billet inspiré de XG Firewall: Getting started and best practices for protection and VPN, sur le Blog Sophos.