Alors que les entreprises cherchent à garder leurs employés connectés et productifs, la capacité de ces derniers à travailler depuis leur domicile ou n’importe quel autre endroit est devenue critique. Alors que le coronavirus (COVID-19) est à l’origine de l’augmentation actuelle du travail à distance, les longs temps de trajet, les intempéries et la nécessité d’avoir une plus grande flexibilité ne sont que quelques-unes des autres raisons pour lesquelles les entreprises envisagent des alternatives à une présence physique dans leurs bureaux.

Les équipements Sophos XG Firewall et SD-RED offrent aux entreprises, écoles, hôpitaux et autres organisations de multiples solutions pour une connectivité à distance sécurisée. Les employés peuvent accéder aux applications, aux emails et aux autres ressources sur le réseau depuis leur domicile, comme s’ils étaient effectivement sur place. Et, vous pourrez de plus les protéger avec des fonctionnalités telles que le filtrage Web qui contrôle l’accès aux sites proposant du contenu malveillant et inapproprié. Voici la marche à suivre :

XG Firewall et client Connect

Si vous possédez XG Firewall (qu’il s’agisse d’un appareil ou d’une appliance virtuelle), vous disposez d’une licence basique perpétuelle qui inclut à la fois la connectivité VPN IPsec et SSL. Vous pouvez choisir l’une ou l’autre ou bien les deux pour offrir à vos télétravailleurs un accès au réseau de l’entreprise.

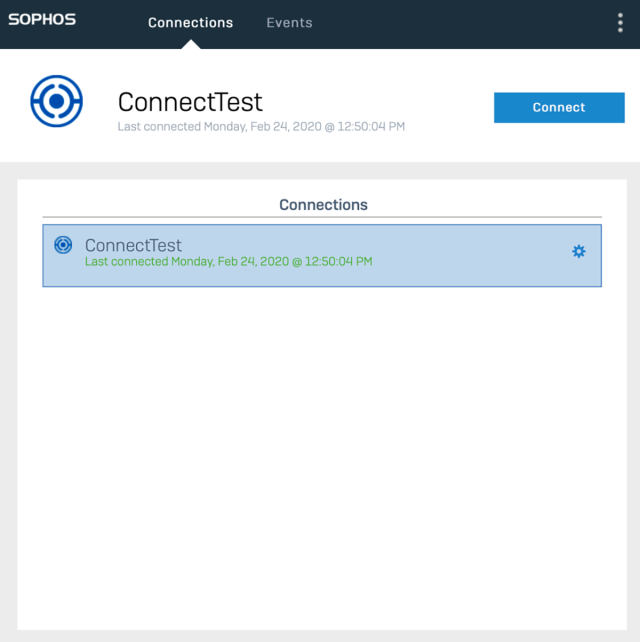

La configuration de l’accès à distance basé sur IPsec est gérée via le client Sophos Connect au niveau de XG Firewall exécutant la version 17.5 ou une version plus récente du firmware. Le client Connect se focalise sur la facilité d’utilisation et la fiabilité pour garantir une expérience utilisateur des plus agréables. Sélectionnez simplement le réseau ou le bureau que vous souhaitez et cliquez sur “Connect” afin de créer un tunnel VPN chiffré qui sécurisera l’acheminement du trafic (données, applications, etc…) entre le pare-feu et l’appareil distant. Côté client, l’appareil distant utilisera le logiciel client Connect gratuit pour Windows ou macOS afin de créer la connexion VPN.

SD-RED

Sophos SD-RED est une autre solution de connectivité à domicile. Ces alternatives RED (Remote Ethernet Devices) à faible coût créent un tunnel VPN de type couche 2 sécurisé vers un XG Firewall central. SD-RED est une excellente solution d’accès à distance pour connecter des sites distants ainsi qu’un moyen pour certains employés de traiter des données particulièrement sensibles, comme celles concernant des cadres dirigeants.

Aucune expertise technique n’est requise pour connecter l’appareil. Notez simplement l’ID de l’appareil au niveau de XG Firewall et envoyez-le à l’employé en question. Dès qu’elle sera branchée et connectée à Internet, l’appliance SD-RED rentrera en contact avec votre XG Firewall et créera un tunnel VPN dédié et sécurisé. Vous pourrez alors vous connecter à l’appareil soit directement, soit en mode ‘sans fil’ via un point d’accès Sophos APX Wireless.

VPN IPsec ou SSL : quelle solution d’accès à distance choisir ?

Avec les options VPN IPsec et SSL disponibles dans XG Firewall, comment choisir celle qui vous convient le mieux ? Voici quelques éléments à prendre en compte lors de l’évaluation de votre environnement :

VPN IPsec : Client Sophos Connect

Avantages :

- Une facilité de déploiement et de mise à disposition à grande échelle pour les administrateurs.

- Une utilisation intuitive.

- Des performances stables.

- Une prise en charge de Windows et macOS.

Inconvénients :

- IPsec est parfois bloqué au niveau des réseaux hôteliers/hotspot publics.

- Pas de mise à disposition automatisée pour les groupes d’utilisateurs.

- Actuellement limité à 255 connexions simultanées.

VPN SSL

Avantages :

- Fournit un accès par groupes d’utilisateurs.

- Fonctionne dans des environnements plus restreints.

Inconvénients :

- Déploiement d’agent lié à l’auto-installation de l’utilisateur final.

- Action de l’utilisateur requise pour déployer des politiques VPN.

- Prise en charge de Windows uniquement.

Ressources

Sophos dispose de toute une série d’outils pour vous permettre d’en savoir davantage sur la configuration des connexions VPN IPsec et SSL afin de sécuriser un accès distant à l’aide de XG Firewall :

- XG Firewall: Useful links for configuring VPN remote access : Article Communauté.

- Using Sophos Connect VPN client : Article Communauté.

- XG Firewall: Sophos Connect client : Article Knowledge Base.

- Sophos Connect client : Article Assistance Utilisateur.

- Sophos Connect VPN client : Vidéo.

- XG Firewall: How to deploy Sophos Connect via Group Policy Object (GPO) : Article Knowledge Base.

- XG Firewall: How to configure SSL VPN remote access : Article et vidéo Knowledge Base.

- XG Firewall: Licensing guide : Article Knowledge Base.

- XG Firewall: Performance testing methodology : Article Knowledge Base.

Sécurisation des connexions à distance

Etant donné que des informations sensibles circulent via Internet entre le pare-feu et les appareils distants, il est donc essentiel de garantir la sécurité du trafic vis à vis des menaces. Si votre XG Firewall possède une licence TotalProtect Plus ou FullGuard Plus, le trafic est analysé à la recherche de ransomwares, de virus, d’intrusions et d’autres menaces dans les deux sens, offrant ainsi une protection complète.

Étendez votre protection grâce à la sécurité synchronisée (Synchronized Security)

Lorsque votre appareil distant dispose d’une licence Sophos Intercept X active, il peut partager des informations en temps réel concernant les menaces, la santé et la sécurité avec XG Firewall via Security Heartbeat™. Si un périphérique distant est infecté, XG Firewall isole celui-ci jusqu’à ce qu’il soit nettoyé, empêchant ainsi l’infection de se déplacer latéralement vers d’autres périphériques au sein du réseau.

Restez à la maison mais restez connecté

Quelle que soit la raison pour laquelle vos employés font du télétravail, vous pouvez les aider à rester connectés à XG Firewall. Consultez les ressources présentées dans cet article et pour plus d’informations, n’hésitez pas à contacter votre équipe commerciale Sophos locale. Ne manquez pas les améliorations apportées au client Connect dans la prochaine version de maintenance de XG Firewall v18.

Billet inspiré de Facilitating remote working with Sophos XG Firewall, sur le Blog Sophos.

Qu’en pensez-vous ? Laissez un commentaire.