C’est le numéro de bug attribué à l’une des failles de sécurité corrigées dans les mises à jour Patch Tuesday Microsoft de janvier 2020.

Sur les 50 bugs corrigés ce mois-ci, c’est le Big One, officiellement décrit par Microsoft comme une “vulnérabilité de spoofing au niveau de Windows CryptoAPI“.

Voici quelques explications.

La CryptoAPI, partiellement implémentée dans un fichier Windows appelé crypt32.dll (le nom de ce fichier sera également utilisé pour décrire ce bug), est la manière avec laquelle de nombreux programmeurs Windows, sinon la plupart, ajoutent une fonctionnalité de chiffrement à leur logiciel.

Au lieu d’écrire leurs propres routines de chiffrement, une pratique que Sophos vous invite régulièrement à ne pas faire car il est facile de faire de dangereuses erreurs, de nombreux programmeurs utilisent CryptoAPI intégrée à Windows lui-même.

L’une des fonctions qu’offre CryptoAPI est la vérification et la validation des prétendus certificats numériques, qui sont des blocs de données cryptographiques utilisés pour garantir les services en ligne que vous utilisez (tels que les sites web) ou les fichiers que vous chargez (comme les programmes par exemple).

Les certificats numériques sont la preuve cryptographique qui permet de placer le S dans le HTTPS et le cadenas dans la barre d’adresse de votre navigateur.

Ils constituent également le mécanisme de chiffrement qui se porte garant de l’éditeur de n’importe quel logiciel signé numériquement que vous utilisez et s’assure que le logiciel n’ait pas été falsifié.

L’idée est que vous créez un certificat qui se porte garant de votre site web ou de votre logiciel; vous obtenez donc de la part d’une soi-disant Autorité de Certification (AC) qu’elle signe votre certificat, permettant ainsi à celle-ci de se porter garant de vous; de votre navigateur ou système d’exploitation. Dans ce cas, la CryptoAPI de Microsoft, fait office d’Autorité de Certification.

Les certificats numériques sont considérés comme importants

Le système de certificats numériques n’est pas parfait, vous trouverez de nombreux articles Sophos sur les certificats mal signés; des AC tellement négligées que leurs certificats ont été invalidés; et des certificats d’entreprise volés par des escrocs afin de pouvoir donner à leurs propres applications ou pages web l’imprimatur d’un tiers.

Et les signatures numériques, à elles seules, ne vous garantissent pas qu’une page web elle-même soit authentique ou exacte, ou qu’un programme logiciel soit correctement écrit et dépourvu de malwares.

Néanmoins, les certificats numériques sont importants, voire très importants en fait, car ils vous offrent une véritable opportunité de vérifier que vous êtes au moins sur le bon site web ou que vous avez téléchargé le logiciel que vous vouliez.

En d’autres termes, si vous étiez un cybercriminel et que vous pouviez contrefaire des certificats numériques au nom d’autres personnes, alors vous auriez une longueur d’avance en étant en mesure de tromper même des utilisateurs bien informés, les incitant ainsi à visiter de faux sites web, à remplir de faux formulaires ou à télécharger puis à lancer un logiciel malveillant.

Vous pourriez également être en mesure de les inciter à visiter votre site web au lieu de celui qu’ils avaient l’intention de visiter, de récupérer le contenu qu’ils pensaient voir s’afficher au niveau du véritable site web, en transmettant par la suite ces données, sans aucun signe visible indiquant que ces dernières aient été interceptées et espionnées.

Cette technique s’appelle une attaque de type man-in-the-middle (une attaque de l’homme du milieu), signifiant qu’un attaquant peut espionner votre navigation web, même sur des sites chiffrés, modifier le contenu que vous récupérez ou les données que vous téléchargez.

Eh bien, c’est apparemment exactement ce que ce bug pourrait permettre à un attaquant de faire.

L’expression “vulnérabilité de spoofing” dans la description du bug de Microsoft est un raccourci pour “un escroc pourrait créer un certificat falsifié afin de signer des logiciels ou du trafic réseau, et la CryptoAPI n’y verrait que du feu”.

En d’autres termes, un cybercriminel qui découvrirait comment créer un certificat ‘correctement falsifié’ serait comme une sorte de voyageur malveillant ayant accès à une imprimante, et qui pourrait fabriquer de faux passeports, si bons qu’ils n’auraient pas juste l’air authentique, mais ils passeraient aussi les contrôles aux frontières, et ce sans encombre.

Pour reprendre les termes plus techniques de Microsoft :

Un attaquant pourrait [utiliser] un certificat de signature de code falsifié pour signer un exécutable malveillant, faisant croire que le fichier provenait d’une source fiable et légitime. L’utilisateur n’aurait aucun moyen de savoir que le fichier est malveillant, car la signature numérique semblera provenir d’un fournisseur approuvé. [Ou] l’attaquant [pourrait] lancer des attaques de type man-in-the-middle et déchiffrer des informations confidentielles sur les connexions des utilisateurs […].

Quoi faire ?

Nous ne savons pas encore à quel point il est difficile de produire des certificats falsifiés qui fonctionneront, et Microsoft ne propose naturellement aucune instruction sur la façon de le faire.

Tout ce que nous savons, c’est que Microsoft a déclaré que de telles contrefaçons pouvaient être réalisées, et c’est pourquoi le correctif pour CVE-2020-0601 a été publié.

Vous devez donc partir du principe qu’un individu saura comment le faire très bientôt et divulguera probablement au monde entier sa méthode.

Mise à jour : c’est maintenant chose faite car certaines personnes ont effectivement divulgué leur méthode [2020-01-16T18: 40Z].

Donc, pour résumer, nous vous invitons à …

… corriger vos ordinateurs Windows 10 et vos serveurs Windows 2016/2019 dès maintenant.

N’attendez pas, patchez-les dès aujourd’hui !

Si votre ordinateur n’accepte plus les certificats frauduleux, vous vous protégez non seulement contre d’éventuelles fraudes, mais vous empêchez aussi que votre ordinateur n’induise en erreur accidentellement d’autres personnes.

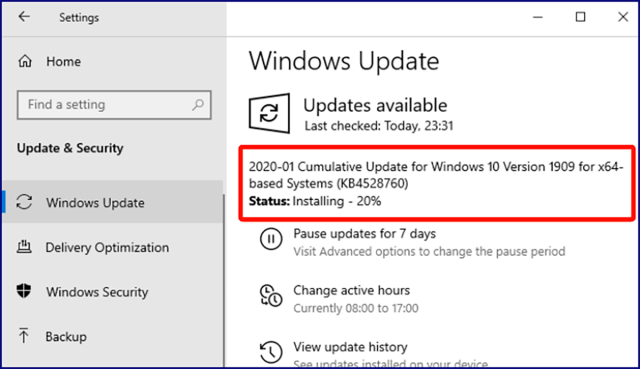

Votre numéro de version Windows peut varier, mais c’est la mise à jour qui est importante ici : rendez-vous dans Paramètres> Mise à jour et sécurité> Windows Update :

EN SAVOIR PLUS SUR LA VULNÉRABILITÉ ET COMMENT CORRIGER

Billet inspiré de Serious Microsoft crypto vulnerability – patch right now, sur Sophos nakedsecurity.