Pour la première édition du Patch Tuesday de 2020, Microsoft corrige un total de 50 vulnérabilités de sécurité, dont 8 classées “critiques“. Aucune des vulnérabilités n’a été signalée comme étant déjà exploitée sur le terrain.

Ce mois-ci marque également la fin du support de Windows 7, signifiant ainsi qu’à partir de maintenant, aucune mise à jour de sécurité ne sera publiée dans les futurs Patch Tuesday pour les systèmes Windows 7. Inutile de dire que cet arrêt du support expose les utilisateurs de Windows 7 à un risque de compromis élevé, suivant un rythme qui ne fera qu’augmenter avec le temps et les vulnérabilités non corrigées qui s’accumuleront. La mise à niveau qui aurait dû avoir lieu depuis bien longtemps vers Windows 10 est à présent très fortement recommandée.

Voici les points forts de ce Patch Tuesday :

Correctif Crypt32.dll pour les applications signées numériquement

Le composant crypt32.dll de Windows est un élément clé de la réponse immunitaire du système d’exploitation : les applications et le système d’exploitation utilisent cette DLL pour vérifier et gérer les signatures numériques cryptographiques dans les applications, entre autres. Windows et les outils de sécurité peuvent utiliser des signatures numériques pour valider si une application est autorisée à s’exécuter, selon qu’elle provient légitimement de l’entreprise qui l’a créée, ainsi que pour chiffrer ou déchiffrer des fichiers ou des messages.

Sophos n’a reçu aucune information anticipée sur cette vulnérabilité corrigée par Microsoft, mais il semblerait que la DLL pourrait être utilisée de telle sorte qu’un attaquant serait en mesure de falsifier le certificat cryptographique utilisé pour signer un logiciel. Si tel était le cas, le système d’exploitation n’aurait aucun moyen de dire si une application donnée est autorisée à s’exécuter, dans les types d’environnements hautement réglementés où ces certificats sont utilisés pour “whitelister” des applications et empêcher que d’autres ne soient exécutées. Selon les signalements émis par Brian Krebs, le bug affecte Windows 10 et Windows Server 2016 et a été signalé à Microsoft par la NSA. Il s’agit du premier Patch Tuesday dans lequel Microsoft annonce qu’un bug Windows lui a été signalé par l’agence normalement plutôt mystérieuse.

Bien que nous ayons actuellement un membre de l’équipe de recherche qui procède à la rétro-ingénierie du correctif pour déterminer rétroactivement quels sont les changements opérés et comment ils pourraient affecter les utilisateurs, nous ne connaissons pas encore la nature ou l’ampleur globale de cette vulnérabilité. Nous mettrons à jour les SophosLabs Uncut au fur et à mesure que nous obtiendrons des informations.

Remote Desktop Protocol

Dans la tendance des vulnérabilités détectées et corrigées dans les logiciels liés au RDP, certainement déclenchée par la psychose de l’an dernier autour de BlueKeep, ce mois-ci, nous corrigeons 5 bugs dans différents composants RDP :

Remote Desktop Gateway Server : CVE-2020-0609, CVE-2020-0610, CVE-2020-0612.

Remote Desktop Web Access : CVE-2020-0637.

Remote Desktop Client : CVE-2020-0611.

Les services Remote Desktop Gateway et Web Access sont disponibles uniquement sur les systèmes Windows Server, tandis que Remote Desktop Client doit être présent sur toutes les éditions Windows.

Indexation Windows Search

Résultat apparent d’un effort appuyé pour repérer des bugs dans le service d’Indexation Windows Search, un total de 12 bugs de sécurité ont été découverts dans ce sous-système et corrigés par Microsoft. Ces bugs relèvent de la classification Élévation des Privilèges (Elevation of Privilege).

Un attaquant disposant d’un accès limité à un système pourrait exploiter ce type de vulnérabilités pour mieux contrôler un système affecté.

Dans ce cas, un attaquant disposant d’un accès non administrateur au système peut exploiter ces bugs pour élever son niveau de privilège à celui du service d’Indexation Search : NT AUTHORITY\SYSTEM

Navigateurs web

Contrairement à la quantité habituellement non négligeable de bugs liés au navigateur et qui sont corrigés lors d’un Patch Tuesday, un seul est traité ce mois-ci : CVE-2020-0640, une corruption de mémoire dans Internet Explorer.

Nous aimerions donc utiliser cette section, concernant les navigateurs sans incident particulier à signaler, pour annoncer le lancement de Edge Chromium.

Edge Chromium est une évolution du navigateur Microsoft Edge, remplaçant les moteurs logiciels sur lesquels il était basé, en passant de ceux originaux de Microsoft, vers ceux de Google Chrome. Le correctif de ce mois-ci déploiera automatiquement cette nouvelle version d’Edge à la place de l’ancienne, au niveau des éditions Windows Home et Pro.

En termes de sécurité, cela devrait être une amélioration considérable car il est empiriquement évident que les moteurs Microsoft étaient plus sensibles aux vulnérabilités.

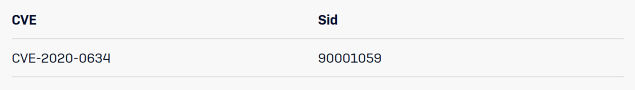

Le guide Sophos des détections

Sophos a publié la détection suivante pour repérer les exploits contre la “Windows Common Log File System Driver Elevation of Privilege Vulnerability“, qui vient d’être corrigée. Veuillez noter que des vulnérabilités supplémentaires et leur détection correspondante pourraient être publiées prochainement. Nous mettrons à jour ce message si tel était le cas.

Publication de signatures IPS supplémentaires

Combien de temps faut-il pour que la détection Sophos soit en place ?

Notre objectif est d’ajouter la détection au niveau des problèmes critiques en fonction du type et de la nature des vulnérabilités, et ce dès que possible. Veuillez noter que certaines détections peuvent ne pas être disponibles en raison de la non-disponibilité des données.

Billet inspiré de January 2020 Patch Tuesday delivers fixes for 50 bugs, sur le Blog Sophos.

Qu’en pensez-vous ? Laissez un commentaire.