Microsoft publicó el martes parches para 33 vulnerabilidades, 24 de ellas para Windows. También están afectados otros cinco grupos de productos. De los CVE abordados, solo cuatro se consideran de gravedad Crítica, al menos por Microsoft (más sobre esto en un segundo). Tres de los parches de gravedad Crítica de Microsoft afectan a Windows, mientras que el otro afecta tanto a Azure como a Microsoft Power Platform Connector. Los conectores son proxies o envoltorios de API que permiten que los servicios subyacentes se conecten entre sí. Microsoft tiene un ecosistema muy amplio de estas herramientas de integración.

En el momento de aplicar el parche, no se sabe que ninguno de los problemas esté siendo explotado en la naturaleza, y ninguno ha sido revelado públicamente. Sin embargo, un tercio de las vulnerabilidades abordadas en Windows y Defender (11 CVE) tienen, según la estimación de la empresa, más probabilidades de ser explotadas en los próximos 30 días.

Además de esos CVE, Microsoft enumera un aviso oficial, ADV990001, que cubre sus últimas actualizaciones de la pila de servicios. Sin embargo, los problemas relacionados con Edge, que no se contabilizan en el recuento oficial, aparecen con fuerza este mes, con nueve CVE. Siete de ellas, incluidas cinco que llegan a Edge a través del proyecto Chromium, se publicaron el 7 de diciembre. De las otras dos publicadas hoy, una vulnerabilidad de elevación de privilegios (CVE-2023-35618) tiene la peculiar cualidad de ser un problema de gravedad moderada en opinión de Microsoft, pero con una puntuación básica CVSS de 9,6 de clase crítica. El problema requiere un escape de sandbox para funcionar, y Microsoft lo evalúa como menos probable de ser explotado en los próximos 30 días, pero recomendamos mantener Edge y otros navegadores basados en Chromium actualizados. No incluimos los problemas de Edge en los recuentos y gráficos de CVE que aparecen a continuación.

En cifras

-

Total de CVE de Microsoft: 33

-

Total de avisos de Microsoft incluidos en la actualización: 1

-

Total de problemas de Edge / Chromium cubiertos en la actualización: 9

-

Divulgados públicamente: 0

-

Explotados: 0

-

Gravedad:

-

Crítica: 4

-

Importante: 29

-

-

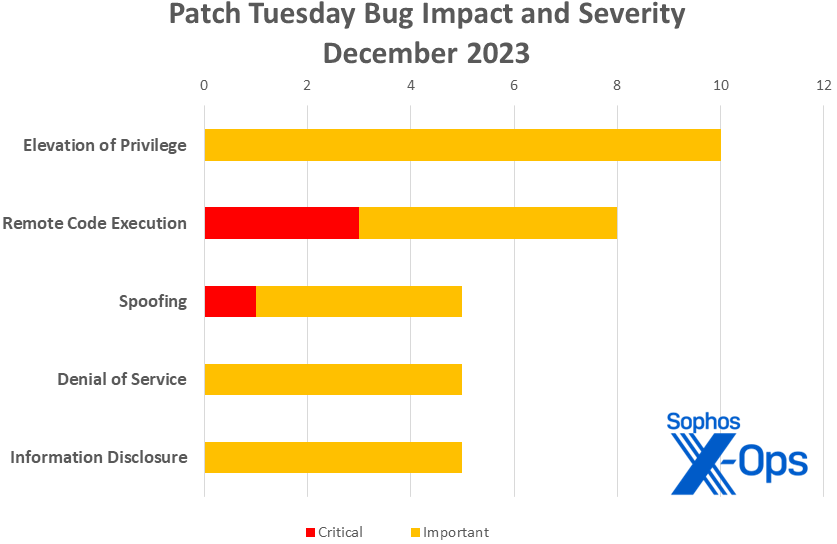

Impacto:

-

Elevación de privilegios: 10

-

Ejecución remota de código: 8

-

Denegación de servicio: 5

-

Divulgación de información: 5

-

Suplantación de identidad: 5

-

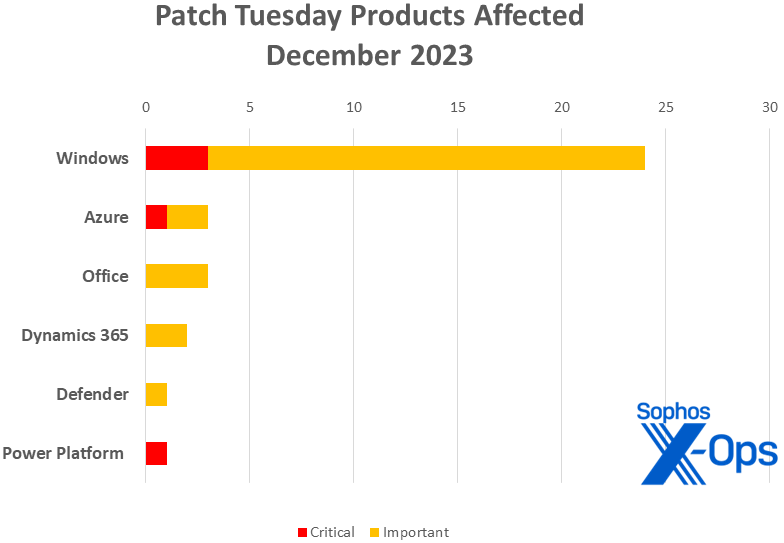

Productos

-

Windows: 24

-

Office 3

-

Azure 3 (incluido uno compartido con Power Platform)

-

Dynamics 365 2

-

Defender 1

-

Power Platform: 1 (compartido con Azure)

Actualizaciones destacadas de diciembre

Además de los problemas comentados anteriormente, existen algunos elementos interesantes.

CVE-2023-36019 – Vulnerabilidad de suplantación de identidad enMicrosoft Power Platform Connector

¿Un problema de suplantación de identidad de gravedad crítica? Sí, y uno que necesita tu pronta atención, si aún no se la has prestado. Los conectores son una funcionalidad entre bastidores crucial tanto para Power Platform como para Azure, y este problema es lo suficientemente importante como para que Microsoft ya haya notificado a los clientes afectados las medidas de protección necesarias a partir del mes pasado. Si esto no te suena, es posible que no tengas un rol de administrador global o un rol de lector de privacidad del centro de mensajes; para los clientes de Logic Apps, se envió una notificación a través de Service Health en el Portal Azure con el ID de seguimiento 3_SH-LTG. Para aprovecharse de esto, un atacante enviaría un enlace malicioso, o podría manipular un enlace, archivo o aplicación para disfrazarlo de legítimo y fiable. Microsoft también ha publicado más información sobre las mitigaciones y los próximos cambios en la autenticación para los conectores de clientes.

CVE-2023-35628 – Vulnerabilidad de ejecución remota de código en la plataforma Windows MSHTML

La mala noticia es que esta RCE de gravedad Crítica podría, en algunos casos, dar lugar a un exploit drive-by, que se ejecutaría en la máquina de la víctima incluso antes de que ésta viera un correo electrónico malicioso en el Panel de Vista Previa, por no hablar de que lo abriera realmente. La buena noticia es que, según Microsoft, esta vulnerabilidad se basa en algunas técnicas complejas de modelado de memoria para funcionar. Dicho esto, afecta tanto a sistemas operativos del lado del cliente como del lado del servidor a partir de Windows 10 y Windows Server 2012 R2, y Microsoft cree que es una de las 11 con más probabilidades de ser explotada en los próximos 30 días. Mejor no retrasarlo.

CVE-2023-35619 – Vulnerabilidad de suplantación de identidad en Microsoft Outlook para Mac

CVE-2023-36009 – Vulnerabilidad de divulgación de información de Microsoft Word

¡Felices fiestas, gente de Apple! Microsoft Office LTSC para Mac 2021 recibe este mes dos parches de gravedad importante.

CVE-2023-35638 – Vulnerabilidad de denegación de servicio del servidor DHCP

CVE-2023-35643 – Vulnerabilidad de divulgación de información del servicio de servidor DHCP

CVE-2023-36012 – Vulnerabilidad de divulgación de información del servicio del servidor DHCP

El Protocolo de Configuración Dinámica de Host, que tiene 30 años de antigüedad, recibe este mes tres parches de gravedad importante, ninguno de los cuales cubre la técnica de inyección de procesos PoolParty centrada en DHCP que se demostró en la BlackHat EU de este mes.

Se recuerda a los administradores de sistemas que, en general, sigue siendo un mes lento tras un año ajetreado de parches para Exchange. Si es posible, este es un buen momento para ponerte al día con tu situación de parches de Exchange antes de que empiece el ciclo de 2024.

Protecciones de Sophos

| CVE | Sophos Intercept X/Endpoint IPS | Sophos XGS Firewall |

| CVE-2023-35631 | Exp/2335631-A | Exp/2335631-A |

| CVE-2023-35632 | Exp/2335632-A | Exp/2335632-A |

| CVE-2023-35644 | Exp/2335644-A | Exp/2335644-A |

| CVE-2023-36005 | Exp/2336005-A | Exp/2336005-A |

| CVE-2023-36391 | Exp/2336391-A | Exp/2336391-A |

| CVE-2023-36696 | Exp/2336696-A | Exp/2336696-A |

Como todos los meses, si no quieres esperar a que tu sistema descargue por sí mismo las actualizaciones de Microsoft, puedes descargarlas manualmente desde el sitio web del Catálogo de Windows Update. Ejecuta la herramienta winver.exe para determinar qué compilación de Windows 10 u 11 estás ejecutando y, a continuación, descarga el paquete de actualizaciones acumulativas para la arquitectura y el número de compilación específicos de tu sistema.