Il existe une expression bien connue dans notre secteur concernant la probabilité d’être victime d’une cyberattaque : “La question n’est pas de savoir ‘si’ vous serez attaqué, mais ‘quand’”. Certains des incidents que Sophos a récemment investigués pourraient forcer le secteur à envisager de modifier cette règle empirique : la question n’est plus de savoir ‘si’, ou ‘quand’ vous serez attaqué, mais combien de fois ?

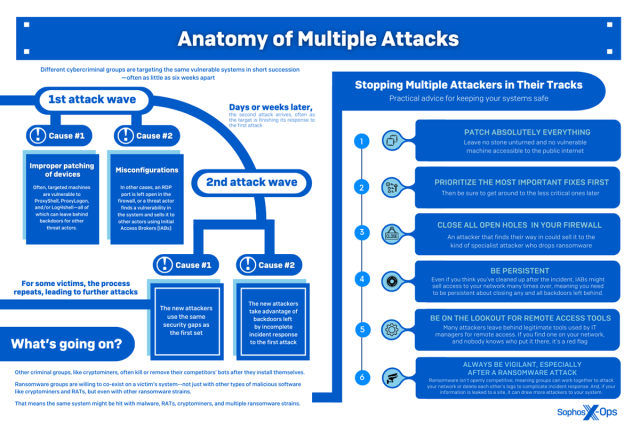

Dans notre rapport Active Adversary Playbook 2022, nous avons présenté cette nouvelle tendance où des entreprises sont touchées par plusieurs attaquants. Certaines attaques ont lieu simultanément ; d’autres sont séparées de quelques jours, semaines ou mois. Certaines impliquent différents types de malware, ou des infections, du même type, doubles, voire triples.

Sophos X-Ops vient de publier son dernier livre blanc Active Adversary intitulé ‘Multiple Attackers: A Clear and Present Danger‘. Dans ce livre blanc, nous approfondissons le problème des attaquants multiples, en explorant comment et pourquoi les entreprises sont attaquées à plusieurs reprises. Des études de cas récentes provenant de nos équipes MDR (Managed Detection and Response) et Rapid Response (RR) donnent un aperçu du ‘comment’, et l’analyse de la coopération et de la concurrence entre les acteurs malveillants aide à expliquer le ‘pourquoi’.

Nos principales conclusions sont les suivantes :

- Les principaux vecteurs permettant des exploitations multiples sont les vulnérabilités et les erreurs de configuration non résolues après une première attaque.

- Les attaques multiples impliquent souvent une séquence d’exploitation spécifique, en particulier après la divulgation d’importantes vulnérabilités présentes à grande échelle telles que ProxyLogon/ProxyShell : les cryptomineurs arrivent en premier, suivis des builders de botnet de type worm (ver), des RAT, des courtiers en accès initiaux (IAB) et des ransomwares.

- Alors que certains acteurs malveillants sont interdépendants (par exemple, les IAB activant ultérieurement des ransomwares), d’autres, tels que les cryptomineurs, tentent de stopper les malwares concurrents et peuvent même “fermer la porte” en corrigeant les vulnérabilités ou en désactivant les services vulnérables après avoir obtenu l’accès.

- Historiquement, les acteurs malveillants ont protégé leurs infections, au point d’expulser leurs rivaux des systèmes compromis.

- Les auteurs de ransomware, bien qu’ils puissent par moment interférer les uns avec les autres, semblent moins préoccupés par la concurrence et adoptent parfois des stratégies qui profitent directement ou indirectement à d’autres groupes.

- Certaines caractéristiques de l’économie underground peuvent permettre de multiples attaques : par exemple, les IAB revendant des accès et les sites liés aux ransomwares et dédiés aux fuites d’informations fournissant des données que d’autres acteurs malveillants pourront ensuite corrompre.

- Certaines des études de cas que nous avons analysées incluent un auteur de ransomware installant une porte dérobée (backdoor) qui a ensuite été abusée par un deuxième groupe de ransomware ; et un incident où une entreprise a été attaquée par trois groupes de ransomware en l’espace de quelques semaines, tous utilisant le même serveur RDP mal configuré pour y accéder. Une fois le calme revenu, Sophos a trouvé des fichiers qui avaient été chiffrés par les trois groupes différents.

À ce stade, seules des preuves ponctuelles suggèrent que les attaques multiples soient en augmentation, mais, comme le note Peter Mackenzie, Director Incident Response chez Sophos : “Il s’agit d’un phénomène que nous voyons affecter de plus en plus d’entreprises, et cette tendance est probablement due à un marché de plus en plus encombré pour les acteurs malveillants, ainsi qu’à la professionnalisation des Ransomware-as-a-Service (RaaS) et à l’abaissement de la barrière à l’entrée”.

Principaux points à retenir pour les entreprises

Non seulement les attaques multiples compliquent la réponse aux incidents, mais elles exercent également une pression supplémentaire sur les victimes, qu’il s’agisse de plusieurs demandes de rançon ou simplement de la simple difficulté technique d’essayer de se remettre de deux attaques ou plus en peu de temps.

Dans le livre blanc, nous vous donnons des conseils sur les meilleures pratiques en matière de sécurité, ainsi que les huit points à retenir suivants pour aider les entreprises à réduire le risque d’être victime d’attaques multiples :

Point n°1 : mettre à jour absolument TOUT

Ce conseil semble simple, mais mettez à jour vraiment TOUT. L’une de nos principales conclusions est que les cryptomineurs, les webshells et les portes dérobées (backdoors) déployés par les IAB, sont souvent les premiers à entrer en jeu lorsqu’une vulnérabilité a été révélée, et ces derniers essaient généralement d’opérer furtivement. Ainsi, vous pourriez donc penser que vous avez évité une attaque, alors qu’en fait des malwares sont déjà présents sur votre système. Cette situation pourrait se compliquer fortement avec la diffusion d’un ransomware (via une attaque ultérieure). Patcher le plus tôt possible est le meilleur moyen d’éviter d’être compromis à l’avenir, mais cette mesure préventive ne signifie pas pour autant que vous n’ayez pas déjà été attaqué. Il est toujours bon de vérifier que votre entreprise n’a pas été piratée avant l’installation des correctifs.

Point n°2 : donnez la priorité aux bugs les plus sérieux

Mais comment installer les correctifs le plus tôt possible et savoir quoi corriger ? La priorisation peut être une grande question, étant donné le nombre de vulnérabilités divulguées (18 429 en 2021, plus de 50 par jour en moyenne, et le plus grand nombre de vulnérabilités signalées jamais divulguées au cours d’une année civile). Concentrez-vous donc sur deux éléments clés : 1) les bugs critiques affectant votre pile logicielle spécifique ; et 2) les vulnérabilités très médiatisées qui pourraient affecter votre technologie. Il existe des services payants qui offrent des informations sur les vulnérabilités, mais il existe également des outils gratuits qui vous permettent de configurer des alertes personnalisées pour des produits particuliers. Bug Alert est un service à but non lucratif qui vise à donner une alerte précoce concernant des bugs à fort impact. La surveillance du mot-clé “infosec” sur Twitter est également recommandée, car c’est là que de nombreuses vulnérabilités importantes sont discutées lors de leur première publication. Ou bien vous pouvez utiliser CVE Trends, qui rassemble les données de plusieurs sites pour faire ressortir les vulnérabilités les plus discutées.

Point n°3 : faites attention à vos configurations

Les erreurs de configuration, et l’incapacité de les traiter après une attaque, sont l’une des principales causes d’exploitations multiples. Les opérateurs de cryptomineurs, les IAB et les affiliés à des ransomwares recherchent toujours les ports RDP et VPN exposés, et ces derniers apparaissent systématiquement sur les listes, les plus populaires, proposées par la plupart des marchés cybercriminels. Si vous avez besoin d’un accès et/ou d’une gestion à distance sur Internet, placez cet outil derrière un VPN ou une solution ZTNA (Zero-Trust Network Access) qui utilise le MFA dans le cadre de sa connexion.

Point n°4 : partez du principe que d’autres attaquants ont déjà trouvé vos vulnérabilités

Les acteurs malveillants n’agissent pas de manière isolée. Les IAB peuvent revendre ou remettre en vente leurs produits, et les affiliés à des ransomwares peuvent utiliser plusieurs variantes différentes. Ainsi, une vulnérabilité ou une mauvaise configuration peut conduire plusieurs acteurs malveillants à chercher à exploiter votre réseau.

Point n°5 : ne perdez pas de temps face à une attaque en cours

Être répertorié sur un site dédié aux fuites de données peut attirer d’autres acteurs malveillants opportunistes. Si vous avez la malchance d’être victime d’une attaque par ransomware, prenez des mesures immédiates, en collaboration avec vos équipes de sécurité et vos fournisseurs de réponse aux incidents, pour traiter le point d’entrée initial et évaluer quelles données ont été divulguées, dans le cadre de votre plan de remédiation plus global.

Point n°6 : les ransomwares collaborent plutôt facilement

De nombreux acteurs malveillants sont traditionnellement concurrents, au point de s’expulser mutuellement des systèmes infectés, et c’est encore vrai aujourd’hui en ce qui concerne les cryptomineurs et certains RAT. Mais les ransomwares ne semblent pas suivre cette tendance et peuvent continuer à chiffrer les fichiers même si d’autres groupes de ransomware se trouvent sur le même réseau, ou bien fonctionnent de manière mutuellement bénéfique, de sorte qu’un groupe exfiltre les données et l’autre les chiffre.

Point n°7 : les attaquants ouvrent de nouvelles portes dérobées (backdoors)

Certains attaquants peuvent introduire d’autres vulnérabilités après avoir obtenu l’accès, ou créer des portes dérobées de manière délibérée ou involontaire (y compris l’installation de logiciels légitimes), qu’un acteur malveillant pourra exploiter ultérieurement. Ainsi, bien qu’il soit crucial de traiter le vecteur d’infection initial, il convient également de prendre en compte a) les autres faiblesses et erreurs de configuration qui pourraient être utilisées pour obtenir un accès, et b) tout nouveau point d’entrée qui aurait pu apparaître entre temps.

Point n°8 : certains attaquants sont pires que d’autres

Toutes les types de ransomware ne sont pas identiques. Certains ont des capacités et des fonctionnalités qui peuvent compliquer les tentatives de réponse et d’investigation visant d’autres ransomwares : une autre raison de tout faire pour éviter d’être victime d’attaques multiples.

Conclusion

Dans un environnement de menaces de plus en plus encombré et concurrentiel, le problème des attaquants multiples est susceptible de s’aggraver, avec davantage d’acteurs malveillants qui entrent en jeu en exploitant les mêmes cibles, délibérément ou non.

Pour les entreprises, cette tendance signifie qu’il deviendra de plus en plus important de répondre rapidement aux attaques, d’installer des correctifs, de corriger les erreurs de configuration et de vérifier les portes dérobées que les attaquants pourraient avoir installées avant le traitement de tout point d’entrée.

Les attaquants multiples sont également une mauvaise nouvelle pour les analystes et les experts en réponse aux incidents, compliquant ainsi leur mission, mais aussi l’intelligence sur les menaces et la surveillance de la sécurité. Par exemple, dans l’une des études de cas que nous explorons dans notre rapport, un groupe de ransomware a effacé les logs d’événement Windows, ce qui a non seulement supprimé les traces des activités de ce groupe, mais également celles des deux groupes de ransomware qui avaient précédemment attaqué le réseau. Dans une autre étude de cas, un acteur malveillant était probablement affilié à deux groupes de ransomware distincts.

Les acteurs malveillants eux-mêmes, en particulier les auteurs de ransomware, devront à un moment donné prendre des décisions en matière de coopération : à savoir, s’ils l’adoptent pleinement ou bien s’ils souhaitent revenir à une sorte de compétition. À l’avenir, certains groupes pourraient délibérément faire équipe, de sorte que les tactiques d’un groupe complètent celles d’un autre. Ou bien nous pourrions aussi voir les ransomwares devenir davantage des cryptomineurs, recherchant ainsi activement et éliminant les rivaux sur les hôtes infectés. Cependant, pour le moment, il s’agit d’un domaine plein d’incertitudes, un domaine sur lequel nous espérons que notre rapport apportera un peu de lumière.

Billet inspiré de Multiple attackers increase pressure on victims, complicate incident response, sur le Blog Sophos.