Le rapport Sophos Active Adversary Playbook 2022 vient d’être publié. En général, notre équipe Rapid Response n’aime pas regarder en arrière. En effet, dans chacun des 144 incidents, il y a eu un certain niveau de traumatisme et de perte potentiels pour une entreprise, une organisation à but non lucratif ou bien un organisme gouvernemental. Néanmoins, il s’agit d’une analyse cruciale pour s’assurer que nous comprenons effectivement bien comment les techniques des attaquants évoluent au fil du temps et comment de nouvelles méthodes de pression sont utilisées. Ainsi, nous avons tiré des leçons des incidents traités dans notre analyse ; et nous espérons que ce sera également le cas pour nos lecteurs.

Qu’avons-nous véritablement appris en éteignant tous ces incendies en 2021 ? Le Playbook lui-même est disponible dans cet article, mais nous avons pensé qu’il serait intéressant de mentionner quelques points particulièrement marquants :

Le temps de séjour augmente : pourquoi ?

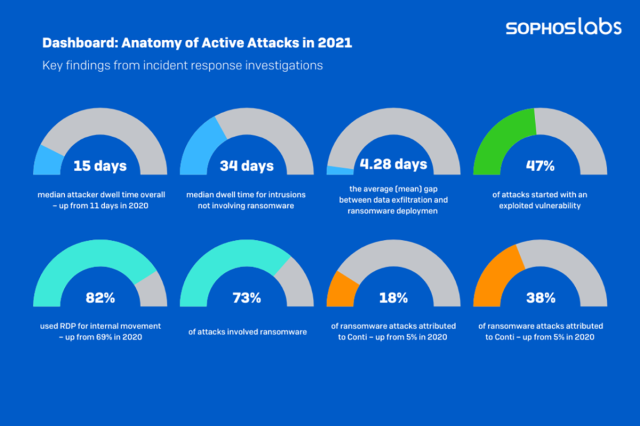

Nos statistiques montrent une augmentation de 36% du temps de séjour de l’adversaire : une médiane de 15 jours maintenant, contre 11 jours en 2020. La situation est encore pire pour les petites structures; en moyenne, les clients comptant 250 employés ou moins ont accueilli des “invités” indésirables pendant environ 51 jours (notons que dans certains cas la situation a été bien pire). Notre analyse suggère qu’il s’agit d’un effet d’entraînement dû à la montée en puissance des courtiers en accès initiaux (IAB). Le business model de ces derniers repose sur l’accès aux systèmes vulnérables, le maintien discret de l’accès à ces systèmes et leur exploration afin de déterminer leur valeur potentielle pour d’autres cybercriminels dans le but de vendre ensuite cet accès à leurs clients.

Figure 1 : Attaques en 2021, issues du Sophos Active Adversary Playbook 2022

Il est intéressant de noter que les ransomwares diminuent le temps de séjour (ou du moins ils devraient l’influencer à la baisse) grâce à leur technique du “smash and grab” (c’est-à-dire entrer et sortir rapidement pour éviter que les attaquants ne soient repérés). Notre analyse a révélé que le temps de séjour des attaquants utilisant des ransomwares a en fait diminué au cours de l’année écoulée, passant d’une médiane moyenne de 18 jours à 11. Mais bien que les ransomwares représentent toujours 73 % des incidents traités dans notre enquête (et la moitié d’entre eux ont conduit à leur tour à l’exfiltration de données), d’autres formes de comportements malveillants existent toujours, et la plupart d’entre eux reposent sur un temps de séjour plus long. En plus des IAB mentionnés ci-dessus, les cryptomineurs et les attaquants experts en exfiltration de données plus traditionnels (c’est-à-dire ceux sans la composante ransomware) cherchent tous à s’attarder au sein d’un système.

Nous devons souligner que non seulement les types d’attaque ne s’excluent pas mutuellement, mais qu’un certain nombre de systèmes compromis hébergeaient plusieurs infections et attaquants. Un système avait notamment été la cible de gangs de ransomware qui luttaient l’un contre l’autre. Un autre système a été victime d’une infection par un ransomware tout en étant ciblé en parallèle par deux cryptomineurs différents. Il est peu probable que ces terrains de jeux chaotiques aient été accessibles via un IAB. En effet, ces derniers étaient, à priori, tout simplement ouverts à quiconque les aurait trouvés.

L’attaque des Proxy Twins

Quelles étaient donc les causes racines de tous ces problèmes ? Notre analyse a révélé un nombre remarquable d’incidents liés à ProxyLogon et ProxyShell, les deux vulnérabilités de Microsoft Exchange annoncées respectivement en mars et avril 2021. Cette annonce n’était pas vraiment surprenante; la CISA et d’autres organisations avaient signalé une exploitation intensive de ces deux vulnérabilités. Tout au long de l’année 2022, nous surveillerons donc attentivement le nombre d’infections “furtives” qui se présenterons, lesquelles auront pour objectif d’offrir un accès persistant aux acteurs malveillants et d’augmenter encore plus le temps de séjour.

Le moyen de lutter contre cette menace, bien sûr, consiste à patcher vos systèmes, dans la mesure du possible, avec des correctifs cohérents et rapidement. Les vulnérabilités non corrigées représentaient près de la moitié (47 %) des causes racines en 2021, éclipsant tous les autres vecteurs racines connus. Même le phishing, la compromission d’identifiants et les téléchargements corrompus, certainement le trio infernal en termes de mauvais comportements des utilisateurs, représentaient tous ensemble moins de 15% des causes racines traçables. Peut-être que 2022 sera l’année au cours de laquelle les professionnels de l’infosec décideront que les utilisateurs finaux ne sont peut-être pas la pire menace pour la sécurité du réseau ?

Des sites pirates (Warez) effrayants et des outils abusés

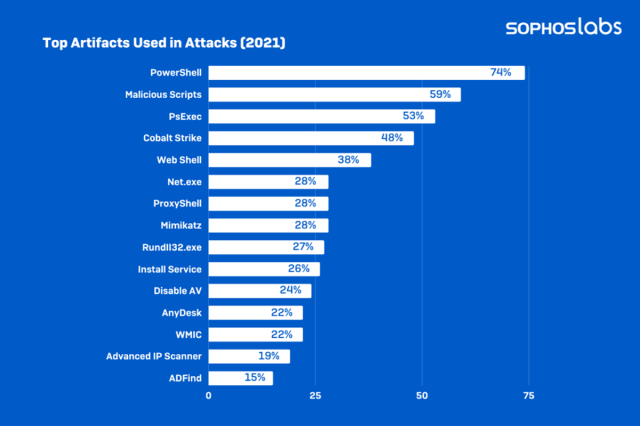

Les investigations menées lors de notre enquête ont permis de trouver 525 artefacts différents actifs sur ces 144 systèmes : 209 outils légitimes ou spécifiques à une attaque, 107 outils ou binaires spécifiques à Microsoft et 209 outils et techniques assortis, certains hautement personnalisés pour atteindre des cibles spécifiques.

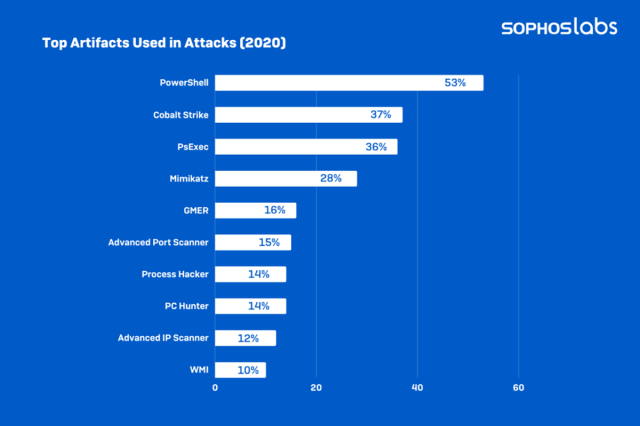

Figures 2 et 3 : Préférences en matière d’outils d’attaque en 2021 et 2020, tirées du Sophos Active Adversary Playbook 2022

Une fois de plus cette année, l’outil de loin le plus populaire utilisé par les attaquants était Microsoft PowerShell : un outil tout à fait légitime, mais néanmoins déployé à un moment donné dans 74% de toutes les attaques. Plus surprenant encore a été le nouveau positionnement des services Bureau à distance (remote desktop services) dans les attaques de 2021. Bien que le rôle du RDP dans les attaques ait à peine diminué depuis 2020 (87 % contre 90 %), nous avons constaté une augmentation remarquable du pourcentage d’attaques qui utilisaient le RDP uniquement pour l’accès interne et le mouvement latéral : 82 %, contre 69 % l’année précédente. Il s’agit d’un changement notable pour les défenseurs à la recherche d’une activité inhabituelle sur leurs réseaux. D’autre part, le RDP pour l’accès externe est en chute libre. Les attaquants n’ont utilisé le RDP pour l’accès interne et externe que 12 % du temps, et seulement 1 % des attaquants l’ont utilisé uniquement pour l’accès externe.

PowerShell et RDP sont, encore une fois, des outils légitimes, et il semble que les défenseurs doivent trop souvent expliquer aux clients que la simple suppression de PowerShell n’est pas le moyen de protéger leurs réseaux. La façon la plus utile d’appréhender les outils reste les combinaisons : à savoir repérer les schémas d’utilisation des outils qui peuvent indiquer un comportement malveillant. Notre analyse a mis en évidence un certain nombre de combinaisons qui devraient attirer l’attention des défenseurs surveillant leurs réseaux :

- PowerShell + scripts non-PS malveillants (64 % des cas en 2021)

- PowerShell + Cobalt Strike (56 %)

- PowerShell + PS Exec (51 %)

- PowerShell + scripts non-PS malveillants + Cobalt Strike (42%)

- PowerShell + scripts non-PS malveillants + PS Exec (38 %)

- PowerShell + Cobalt Strike + PS Exec (33 %)

- Cobalt Strike + Mimikatz (16%)

Le rapport Sophos Active Adversary Playbook 2022 est basé sur 144 incidents ayant eu lieu en 2021, ciblant des organisations de toutes tailles, appartenant à une large gamme de secteurs et situés aux États-Unis, au Canada, au Royaume-Uni, en Allemagne, en Italie, en Espagne, en France, en Suisse, en Belgique, aux Pays-Bas, en Autriche, aux Émirats arabes unis, en Arabie saoudite, aux Philippines, aux Bahamas, en Angola et au Japon. Les secteurs les plus représentés sont l’industrie (17 %), suivi du commerce de détail (14 %), de la santé (13 %), du secteur IT (9 %), de la construction (8 %) et de l’éducation (6 %). Le rapport complet peut être consulté en vous rendant sur la page dédiée.

Billet inspiré de Move fast, unbreak things: About the Sophos Active Adversary Playbook 2022, sur le Blog Sophos.

Qu’en pensez-vous ? Laissez un commentaire.