** 本記事は、‘Junk gun’ ransomware: Peashooters can still pack a punch の翻訳です。最新の情報は英語記事をご覧ください。**

1960 年代から 70 年代にかけて、米国の銃器市場に安価な輸入拳銃が流入しました。当時の立法府は、このような安価で信頼性に欠ける武器の拡散を規制しました。表向きには、所有者に危険をもたらし、犯罪を助長するためだとされています。もちろん、この問題は米国、あるいはその時代に限ったものではありません。拳銃が厳しく規制されている現代の英国では、多くの犯罪者が再利用した銃器や自作、旧式の銃器を用います。

この種の「ジャンクガン」は往々にして粗雑で故障しやすい一方で、数々の利点があるため、犯罪者予備軍は好んで購入/自作します。この種の武器は、法執行機関のレーダーに引っかかりにくく、追跡が困難です。また、安価であるため、不正な所有・使用のコストが低くなる傾向があります。さらに、多くの場合、広範な犯罪ネットワークにアクセスせずとも製造または入手できます。

Sophos X-Ops は最近いくつかの闇サイバー犯罪フォーラム (特に技術力の低い攻撃者が頻繁に利用するもの) を調査した際に、「ジャンクガン」ランサムウェアとでも呼ぶべき興味深いものを発見しました。

私たちは、典型的なアフィリエイトベースのサービスとしてのランサムウェア (RaaS) モデルではなく、ほとんどが買い切りで販売されている、独自に作成された安価で粗雑な構造のランサムウェアのサンプルを複数発見しました (これらの「ジャンクガン」ランサムウェアは、本記事執筆時点では 1 件も ransomwatch グループのインデックスに掲載されていません)。「ジャンクガン」ランサムウェアは比較的新しい現象のようです (もちろん、攻撃者が安価で低品質の RAT やその他のマルウェアを作成し、販売するのは何十年も前から確認されています)。また、スキルも数段劣る攻撃者が、新しいランサムウェアの開発に興味を示し、開発言語、侵入テクニック、標的、ライセンス化に関する情報を交換し合う様子も見られました。

一見すると、個人が「ジャンクガン」ランサムウェアを作成・販売することが大きな脅威となるとは思えません。ランサムウェアと聞くと思い浮かぶ悪名高い、組織化されたランサムウェアグループとは大違いです。リークサイトも、初期アクセスブローカー (IAB) も、アフィリエイトも、企業のような階層構造も、数百万ドルの身代金要求も、宣伝行為も、知名度の高い標的も、高度な EDR 製品を打ち負かすことを目的としたマルウェアも存在しません。ニュースやメディアの注目を集めることもなく、研究者による詳細な分析もほとんど行われていません。

しかし、調査を進めたところ、気になる情報が複数発見されました。実際の攻撃で「ジャンクガン」ランサムウェアを使用し、IAB を介さずに攻撃チェーン全体を一人で完結させたと主張する人物も確認されました。また、中小企業や個人への攻撃に使用するのを推奨する者もいました。これらの組織は、Cl0p や ALPHV/BlackCat のようなランサムウェアグループにとっては価値のない標的ですが、個人の攻撃者にとっては大きな利益を生み出す可能性があります。多くの RaaS モデルのように利益を共有したり、他者が開発・運営するインフラストラクチャに依存したりする必要がないため、スタンドアロン型のランサムウェアを好むとするユーザーもいます。

「ジャンクガン」ランサムウェアは、最新のランサムウェアの複雑なインフラストラクチャと関係を持たずとも、攻撃者が安価に、簡単に、単独で行動を起こすことを可能にします。攻撃者は、防御やインシデントへの効果的対応のためのリソースが不足しがちな中小企業や個人を標的にし、そこで得た利益を独占できます。

もちろん、「ジャンクガン」ランサムウェアは、不良品であったり、アラートを作動させたり、詐欺のバックドアに利用されたりと、時には攻撃者自身の不利益となることもあるでしょうし、経験不足が攻撃の失敗や検出につながることもあるでしょう。しかし、彼らの頭の中では、これらは許容できるリスクであるようです。少なくとも、「ジャンクガン」ランサムウェアを使用することで、最終的には有名なランサムウェアグループから現状より有利な雇用機会を得られる可能性があるからです。

本記事では、ソフォスの調査結果を明らかにする他、発見した「ジャンクガン」ランサムウェアの詳細を共有し、組織やその他の人々、およびセキュリティコミュニティへの影響について解説します。

既製の「ジャンクガン」ランサムウェア

2023 年 6 月から 2024 年 2 月にかけて、4 つのフォーラムで 19 種類の「ジャンクガン」ランサムウェアが販売されているか、開発中であることが確認されました。調査結果は以下の表にまとめられています。

| 名前 | 投稿日 | ステータス | 価格 | 言語 | 攻撃への使用例 | 検出 | 機能 |

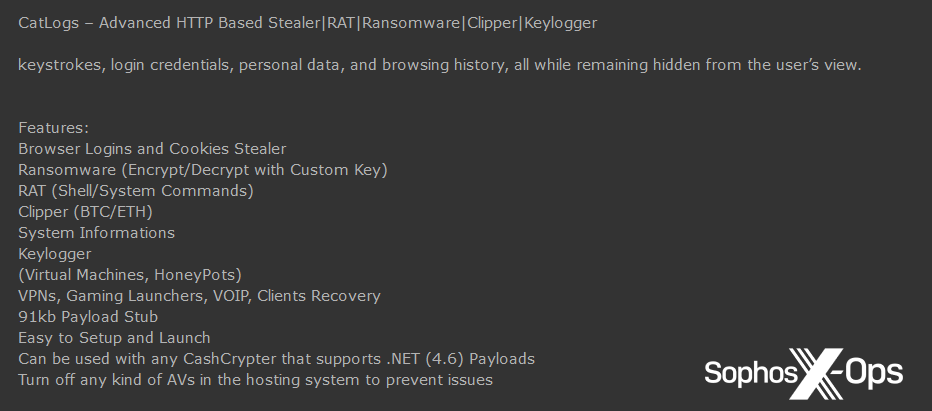

| CatLogs | 2023 年 12 月 | 販売中 | 不明 | .NET | 不明 | 不明 | 情報窃取ツール、RAT、ランサムウェア、クリッパー、キーロガー |

| 名称未設定のコンソールアプリ | 2023 年 11 月 | 開発中 | 該当なし | C# | 該当なし | Defender、2/70 VT | デスクトップ、ドキュメント、ピクチャ、ミュージック、ビデオを探索 |

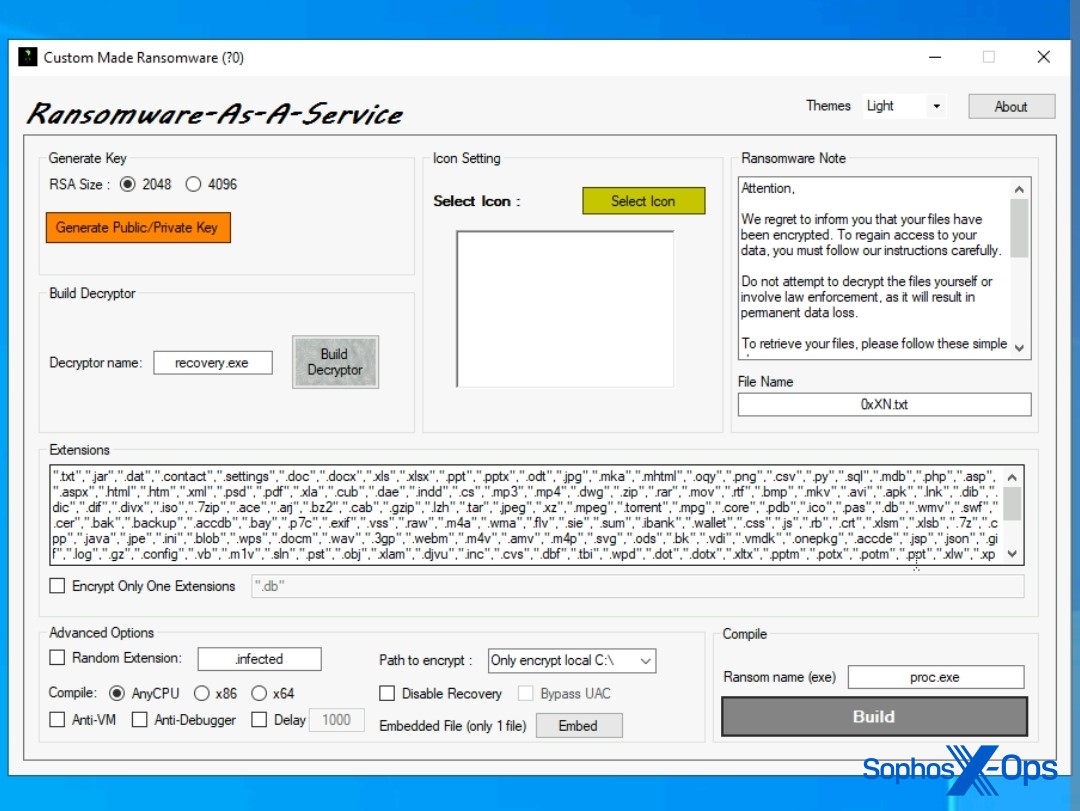

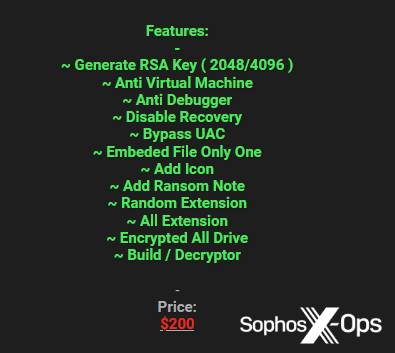

| Custom RaaS | 2023 年 7 月 | 販売中 | 200 ドル | 不明 | 不明 | 不明 | RSA 2048/4096、アンチ VM およびアンチデバッガー、UAC バイパス、拡張子の改変 |

| Diablo | 2024 年 1 月 | 販売中 | 月額 50 ドル | 不明 | 不明 | Defender | AES、スレッド化、外付けドライブ、オフラインモード、Defender の迂回、常駐化 |

| Evil Extractor | 2023 年 12 月 | 販売中 | 月額 99~199 ドル | 不明 | あり | 不明 | 情報窃取ツール、RAT、ランサムウェア、FTP サーバー、暗号化ツール、常駐化、自己破壊、アンチ VM |

| HardShield | 2023 年 9 月 | オープンソース | 無料 | C++ | 不明 | 不明 | CBC AES128+RSA 2048、シャドウコピーの削除、スレッド化、自己削除 |

| Jigsaw | 2023 年 6 月 | 販売中 | 500 ドル | .NET | 不明 | 複数 | オフラインでの暗号化、AES-RSA、スレッド化 |

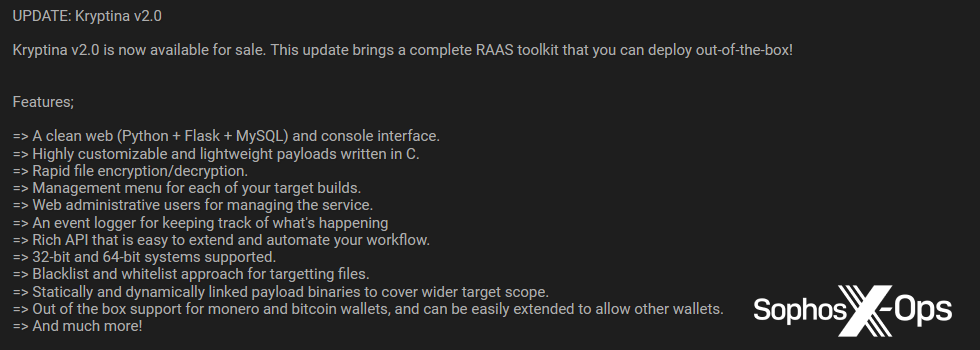

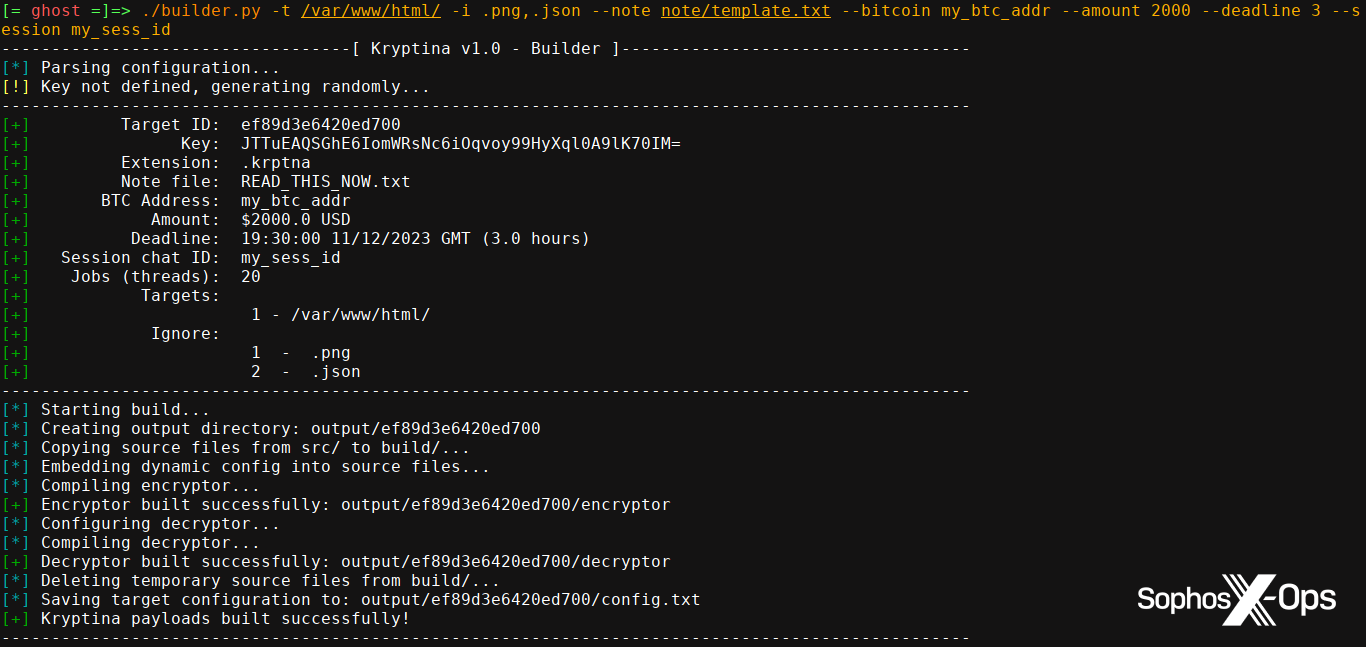

| Kryptina | 2023 年 12 月 | 販売中 | シングルビルド 20 ドル / ソースコード 800 ドル / 無料 | C | 不明 | 不明 | Linux を標的に、スレッド化、オフライン、AES-256 CBC |

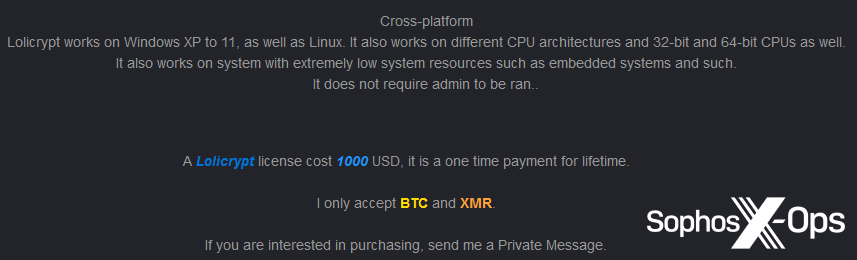

| Lolicrypt | 2023 年 8 月 | 販売中 | 1000 ドル | 不明 | あり | 不明 | 断続的な暗号化、chacha20、クロスプラットフォーム |

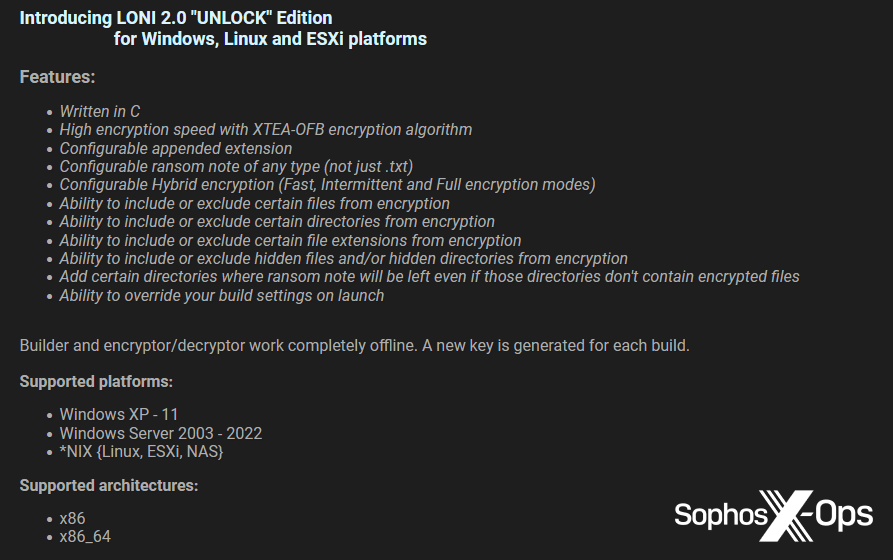

| Loni | 2023 年 7 月 | 販売中 | 月額 999 ドル / 永続ライセンス 9999 ドル | C | 不明 | 不明 | リモート、シャドウコピーの削除、自己破壊、XTEA、断続的な暗号化 |

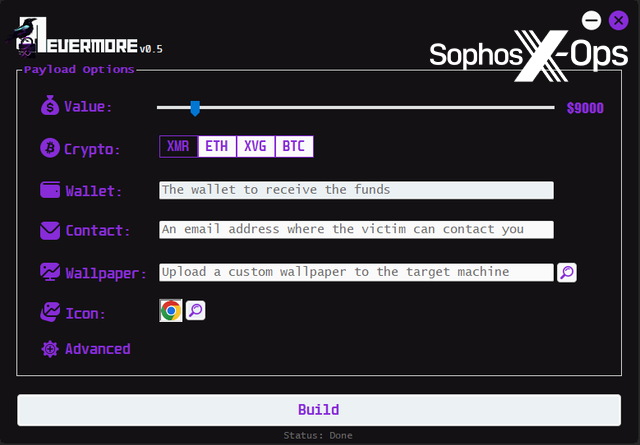

| Nevermore | 2023 年 10 月 | 販売中 | 250 ドル | C# | 不明 | Defender | AES-256、スレッド化、情報窃取ツール、固有のペイロード |

| RansomTuga | 2023 年 6 月 | オープンソース | 無料 | C++ | 不明 | 複数 | 情報窃取ツール |

| Yasmha | 2024 年 2 月 | 販売中 | 500 ドル | C# | 不明 | 複数 | 該当なし |

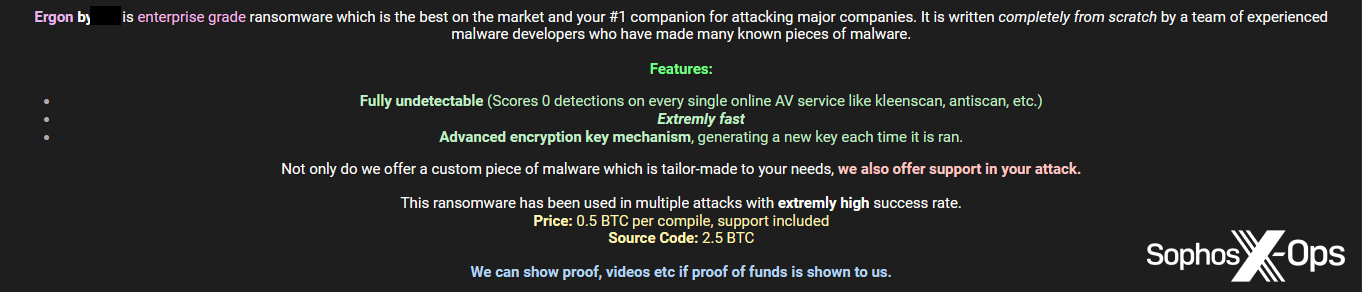

| Ergon | 2023 年 9 月 | 販売中 | コンパイル 1 回につき 0.5 BTC、ソースコード 2.5 BTC | 不明 | あり | 不明 | カスタムビルド、サポート、RaaS モデル |

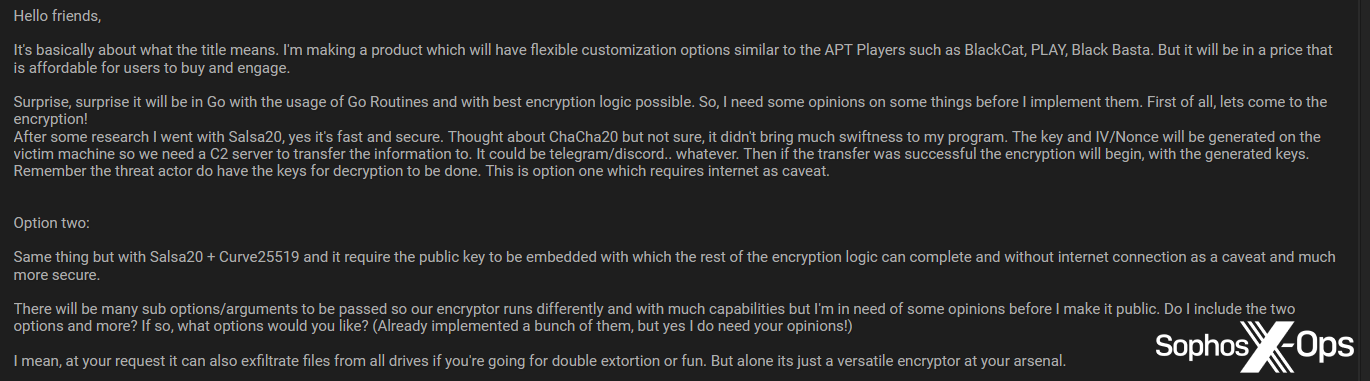

| 名称未設定のランサムウェア | 2023 年 9 月 | 開発中 | 該当なし | Go | 該当なし | 不明 | Salsa20 による暗号化 |

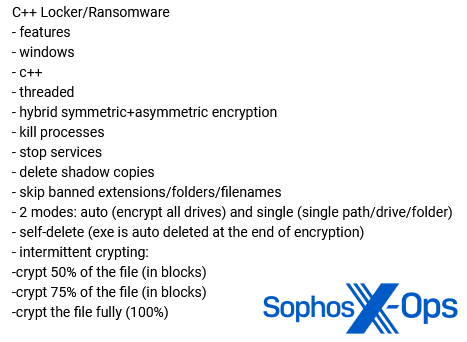

| 名称未設定のランサムウェア | 2023 年 7 月 | 販売中 | 1000 ドル | C++ | 不明 | 不明 | スレッド化、シャドウコピーの削除、自己削除、一部または全体の暗号化 |

| 名称未設定のランサムウェア | 2024 年 1 月 | 販売中 | 60 ドル | 不明 | 不明 | 不明 | 顧客から RSA キーを窃取、ランサムノート、デスクトップバックグラウンド、その他 |

| 名称未設定のランサムウェア | 2024 年 2 月 | 販売中 | 50 ドル | Python | 不明 | 不明 | 不明 |

| 名称未設定のランサムウェア | 2023 年 6 月 | 販売中 | 500 ドル | 不明 | 不明 | 不明 | 復号鍵なし |

表 1: 2023 年 6 月から 2024 年 2 月にかけて、4 つの犯罪フォーラムで観測された既製の「ジャンクガン」ランサムウェアの概要

格安で粗雑

ソフォスが発見した 19 種類のうち、1 種類は価格が記載されておらず、2 種類はオープンソースであり、2 種類は開発途中であったため価格が記載されていませんでした。残りの 14 種類の価格は、20 ドル (Kryptina のシングルビルドの場合。後日、売上が思うように伸びなかったためか、Kryptina の開発者がランサムウェアを無料でリリースしたのを確認しました) から 0.5 BTC (本記事公開時点では約 13,000 ドル) でした。

図 1: Kryptina の広告のひとつ

図 2: Kryptina のビルドを示すスクリーンショット。販売者が販促資料の一部として提供したものです。

図 3: 犯罪フォーラムで販売されていた、C++ で書かれた名称未設定の「ジャンクガン」ランサムウェアの広告

とはいえ、0.5 BTC (シングルビルドの Ergon の場合) という価格は外れ値のようです。全ランサムウェアの平均価格の中央値は 375 ドル、最頻値は 500 ドルでした。平均値は Ergon を含めた場合 1,302 ドルでしたが、Ergon を除くと 402.15 ドルでした。RaaS のアフィリエイトの中には、ランサムウェアキットにアクセスするために数千ドルを支払う者もいると言われています (ただし、はるかに安いキットもあります) 。

図 4: Ergon ランサムウェアを宣伝する投稿。Ergonが 「非常に高い成功率を誇り、複数の攻撃に使用されている」という主張に注目してください。実環境での「ジャンクガン」ランサムウェア攻撃については、以下で取り上げます。

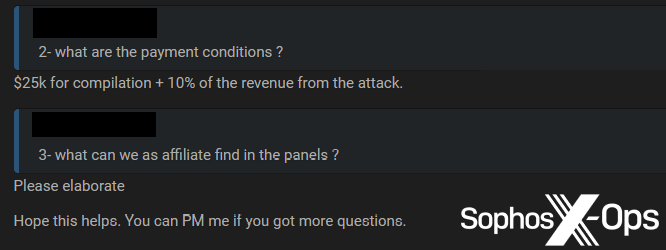

図 5: 価格が高いだけでなく、Ergon は開発者が攻撃による収益の 10% を要求した点も異例でした。調査中、このような規定は他では見かけませんでした。

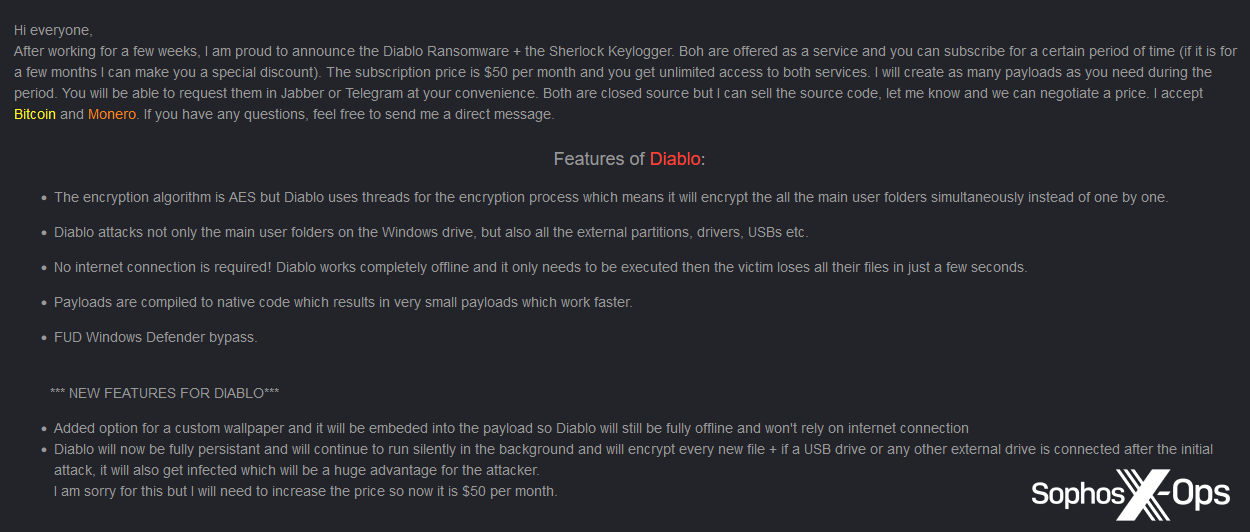

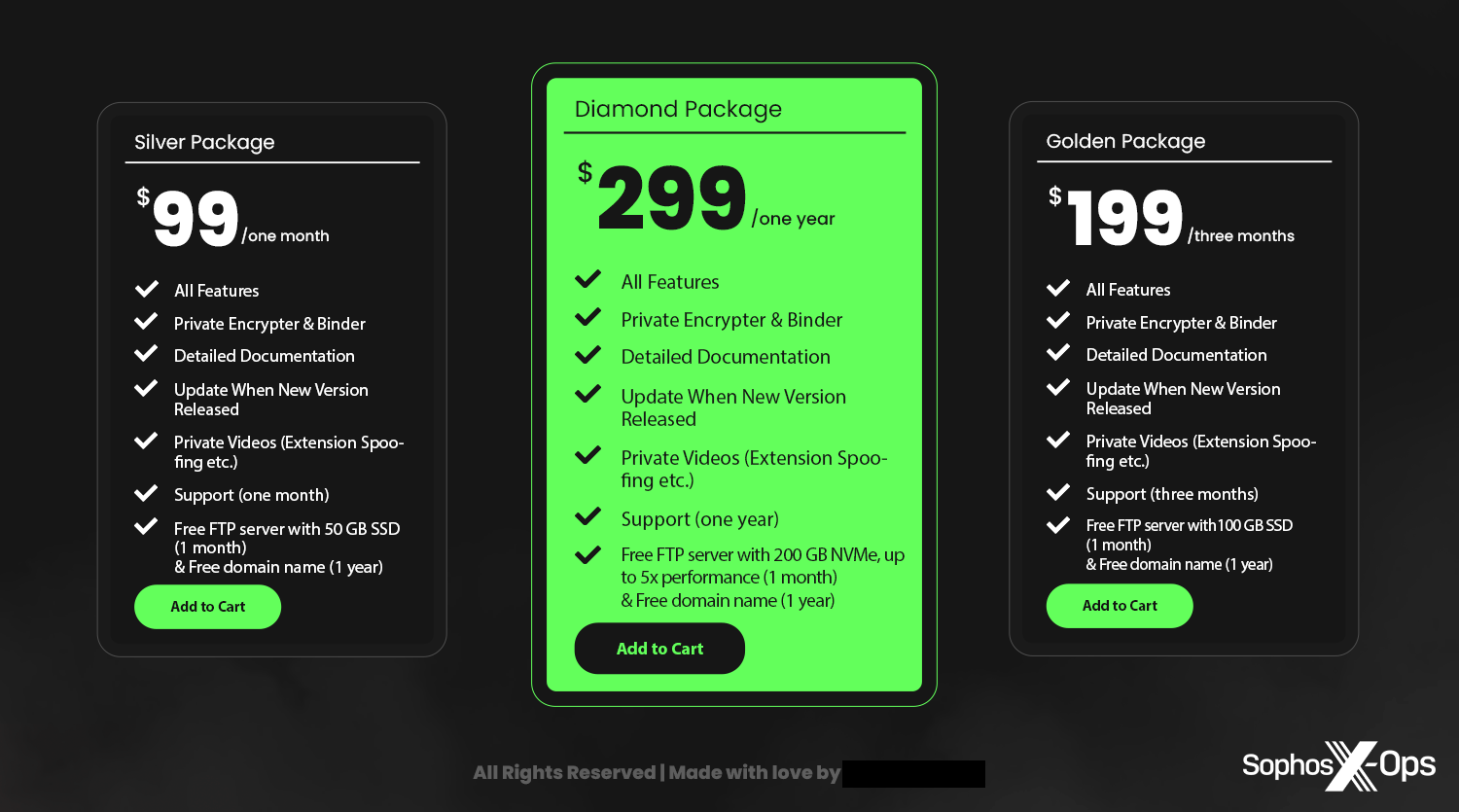

ほとんどの「ジャンクガン」ランサムウェアは、買い切りで入手可能でした。サブスクリプションモデルを採用しているのは、わずか 3 種類だけでした (Diablo は月額 50 ドル、Evil Extractor は選択した「プラン」によって月額 99~199 ドル、Loni は月額 999 ドルまたは生涯ライセンスで 9,999ドル)。また、Kryptina と Ergon はいずれも、シングルビルドの価格に対して、割高な価格でソースコードを提供しています (Kryptina は 800 ドル、Ergon は 2.5 BTC: 約 39,000 ドル)。

図 6: 月額 50 ドルのランサムウェア「Diablo」を宣伝する投稿

図 7: Evil Extractor で利用できる「プラン」

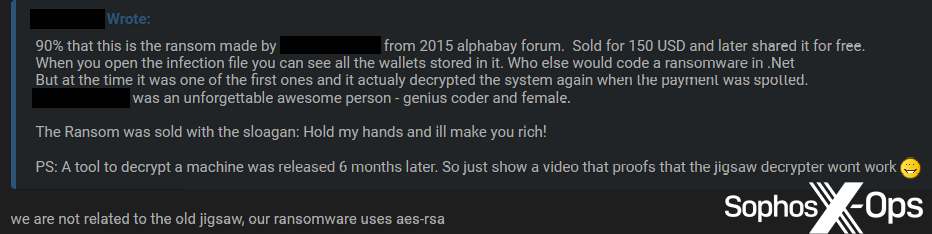

興味深いことに、少なくとも 2 種類の「ジャンクガン」ランサムウェア (Diablo と Jigsaw) が、既存のランサムウェアファミリに関連する名前を使用していました。Diablo は 2017 年に登場した Locky の亜種であり、Jigsaw (以前は BitcoinBlackmailer) は 2016 年にリリースされたランサムウェアです。これは偶然の一致かもしれず、どちらの販売者も自分たちのランサムウェアがこれらのファミリに関連しているとは述べていません。特に Jigsaw については、関連性を疑うユーザーも確認されましたが、販売者は否定しています。

図 8: 従来の Jigsaw ランサムウェアとの関連を否定する Jigsaw の販売・開発者

これらの攻撃者は、「ブランド」の知名度を故意に利用したり、多くの場合偽造品であるランサムウェアを「正規品」らしく見せるために、意図的に従来の有名ランサムウェアの名前を使用している可能性があります。

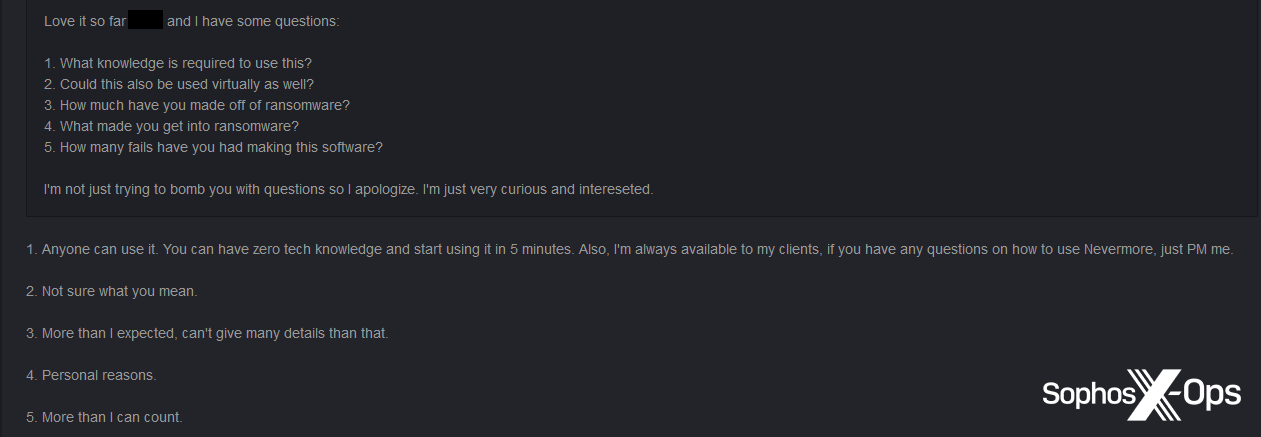

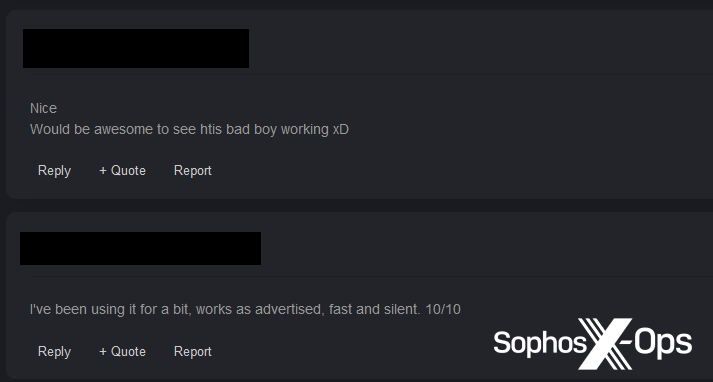

いずれにせよ、少なくとも一部の「ジャンクガン」ランサムウェアの開発者は、製品の販売で利益を上げているようです。Kryptina の開発者が、思うように利益を上げられていないのを認めた一方で、Nevermore の開発者は、ランサムウェアから「予想以上」の利益を上げていると述べました。

図 9: Nevermore の開発者がランサムウェアでいくら儲けたかなど、フォーラムユーザーからの質問に答える様子。

一部の「ジャンクガン」ランサムウェアには、詐欺の可能性もあることは注目に値します。ソフォスは以前にも、「リップアンドラン (対価を受け取った後、行方をくらます)」詐欺やバックドア型マルウェアなど、マーケットプレイスで犯罪者がさまざまな方法で詐欺やハッキングを行っていることを報告しました。今回取り上げた亜種のいくつかは、この系統の手法を用いている可能性が十分あります。しかし現在までのところ、このような疑惑は 1 件しか見つかっていません。

図 10: リストのうち 1 件としてフォーラムに投稿された名称未設定の「ジャンクガン」ランサムウェアのスクリーンショット。上部には「サービスとしてのランサムウェア」と表示されているにもかかわらず、この製品には一般的な RaaS 型の収益モデルや機能は確認されず、単体で 200 ドルという価格で提供されていました。

図 11: このランサムウェアは詐欺であり、149 USDT (Tether) をだまし取られたと主張するユーザー

しかし、一般的な RaaS モデルの下で活動する有名ランサムウェアファミリのアフィリエイトでさえ、RaaS のオペレーターから詐欺に遭う危険性があります。スタンドアロン型の「ジャンクガン」ランサムウェアは、より独立性と制御性を高めることができるため、経験の浅い一部の攻撃者には安全に見えるかもしれません。

言語

19 件の広告のうち 12 件が、最初の投稿またはその後のやり取りで、開発言語やフレームワークに関する詳細を公開していました。興味深いことに、最も人気があるのは .NET/C# (5 種類) であり、C++ が 3 種類、C 言語が 2 種類、Python と Go がそれぞれ 1 種類でした。

図 12: Go で書かれた進行中のランサムウェアプロジェクトについて、開発アドバイスを求めるユーザー。ランサムウェアを「BlackCat、PLAY、Black Basta などの APT Player のようなもの」にしたいという発言に注目してください。

図 13: しかし、私たちが観測した「ジャンクガン」ランサムウェアのほとんどは C#/.NET で書かれているようでした。

この傾向は、(C や C++ で書かれることが多い) 「従来型」のマルウェアおよびランサムウェアや、より最近の系統 (BlackCat や Hive を含むいくつかのランサムウェアファミリは、Rust や Go に移行しています) とは相反するように思われます。しかし、驚くことではありません。C# と .NET は、多くのプログラミング言語やフレームワークよりも学習曲線が緩やかな傾向があり、経験の浅い開発者にとっては魅力的だと考えられるためです。

そのためか、Evil Extractor を除き、ソフォスが確認したほぼ全ての「ジャンクガン」ランサムウェアには、より有名なランサムウェアに見られるような洗練されたグラフィックやブランディングが見られませんでした。大半の場合、ロゴとインターフェイスは粗雑で野暮ったいものでした (さらにいくつかの種類は意図的にブランド名や名称が設定されていなかったため、ロゴがありませんでした)。

図 14: Lolicrypt のロゴ

機能

「ジャンクガン」ランサムウェアが宣伝する機能は多岐にわたります。ソフォスは、さまざまな暗号化方式が引用されていることを確認しました。AES-256 や RSA-2048 は、その汎用性の高さから意外にも最も人気があり、攻撃者が詳細を提供した 10 件のリストのうち 7 件に登場しました。しかし、Chacha20、XTEA、Salsa20など、比較的珍しいアルゴリズムも見られました。

図 15: XTEA 暗号の使用に言及した Loni の宣伝広告。Loni は、その機能について、技術情報を多く記載していることで注目されました。

4 種類の「ジャンクガン」ランサムウェア (Evil Extractor、CatLogs、Nevermore、RansomTuga) は、ランサムウェアの機能とともに、情報窃取ツールやキーロガーなど、他の機能も搭載していました。ランサムウェア関連の機能について、ボリュームシャドウコピーの削除 (ランサムウェアのよく知られた手口) 機能を搭載しているとするのは 3 種類のみで、これはやや意外でした。一方、マルチスレッド暗号化 (暗号化の速度を向上させる、もう 1 つの非常に一般的な手口) を搭載したものは 6 種類ありました。

図 16: 他の機能を多数搭載した「ジャンクガン」ランサムウェア CatLogs を宣伝する投稿

Lolicrypt と Loni の両開発者は、クロスプラットフォーム機能や Linux に特化した亜種を提供していると述べていますが、Linux OS を主な標的にすると記載されているのは、Kryptina だけでした。

図 17: Lolicrypt の開発者は、同ランサムウェアはクロスプラットフォーム機能を搭載していると主張しています。

この流れに逆行するように、Loni だけがリモート暗号化機能を有していると主張していました。多くの主要なランサムウェアファミリはリモート暗号化機能を備えているため、この現象はローカルでの暗号化に限定されている「ジャンクガン」ランサムウェアのほとんどがいかに低品質で粗雑なものであるかを反映しているのかもしれません。

アンチ VM やアンチデバッガー機能について言及していた広告はわずか 2 件 (名称未設定のものと Evil Extractor) だけでした。

図 18: 「アンチ仮想マシン」および「アンチデバッガー」機能を提供すると宣伝する名称未設定の「ジャンクガン」ランサムウェア

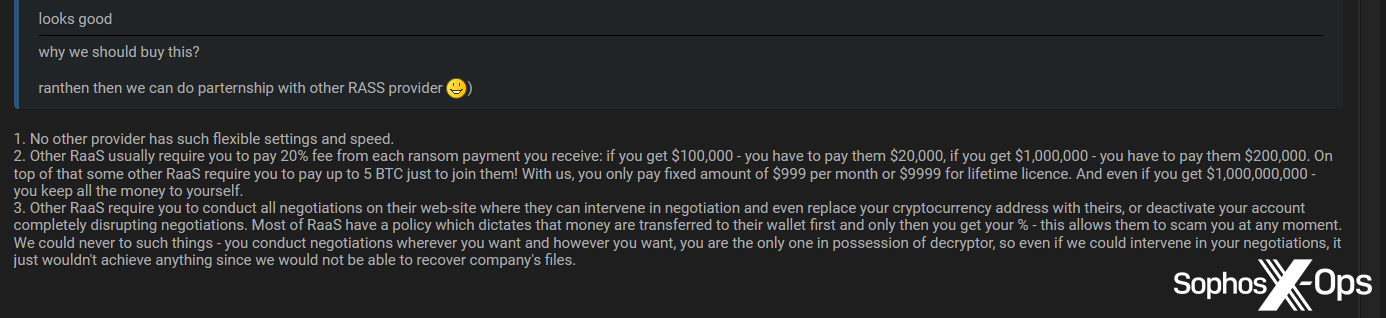

「ジャンクガン」ランサムウェアの開発者の一部は、最終的に自分たちのプロジェクトをより高度なものに進化させたいという野心を持っているようです。たとえば Loni の開発者は、利益分配、アフィリエイトへの参加料の支払い、RaaS オペレーターが交渉や支払いに介入するリスクなどがないため、彼らのランサムウェアは RaaS スキームよりも優れていると主張しました。

図 19: 自製品と RaaS スキームとの比較を行う Loni の開発者。前述の通り、RaaS のオペレーターによるアフィリエイトに対する詐欺に言及しています。

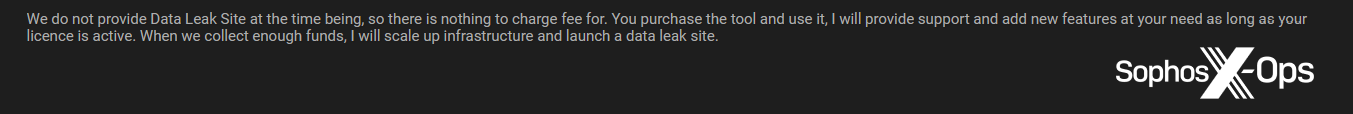

しかし、この開発者は後に、十分な資金が集まったら「インフラストラクチャを拡大し、データリークサイトを立ち上げる」と述べています。実現されれば、従来の RaaS インフラストラクチャと「ジャンクガン」ランサムウェアのハイブリッドになると考えられます。

図 20: Loni の開発者は、購入者に「サポートと [中略] 新機能」を約束するだけでなく、後にデータリークサイトを立ち上げる野心を明らかにしました。

また、有名なランサムウェアファミリが規定する「アフィリエイトルール」の一部を模倣したような広告も見られました。ある投稿で開発者は、名称未設定の「ジャンクガン」ランサムウェアの使用に際し、病院や政府を含む「禁断の標的」を挙げています。しかし、この広告はスタンドアロンのランサムウェアのものだったようで、これらのルールがどのように適用されるのかは不明です。

図 21: 「禁断の標的」を挙げる「ジャンクガン」ランサムウェアの広告

実環境での使用

ほとんどの「ジャンクガン」ランサムウェアが実際の攻撃でどの程度使用されているかを評価するのは困難です。「ジャンクガン」ランサムウェアの大きなセールスポイントのひとつは、サポートのためのインフラストラクチャがほとんど、あるいはまったく必要ないことです。リークサイトも必要としないため、研究者や調査員が監視できる、中心的な情報源はありません。さらに、購入者が中小企業や個人を標的にしている場合、そのようなインシデントが、知名度の高い組織が関与するインシデントと同規模で報道される可能性は高くありません。

また、特に攻撃に直接関与していた場合、攻撃者が「公開」フォーラムで攻撃について議論することはまずありません。さらに、ランサムウェアを購入するか、既知のインシデントを調査しない限り、ハッシュやその他の IOC (セキュリティ侵害の痕跡) などの技術情報を入手するのは困難です。そのため、以前に別の名前や ID でこれらのランサムウェアを確認したことがあるかどうかを判断するのは大変です。

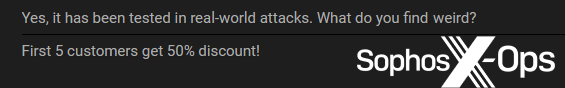

しかし、ソフォスの知る限りでは、Evil Extractor (詳細な報道がなされた唯一の例) が実際の攻撃で使用されていることは確かです。さらに、3 種類の亜種 (Ergon、Loni、Lolicrypt) が実環境で使用されたという主張 (2 件は販売者から、1 件は購入者から) も確認しましたが、それ以上の情報を得ることはできませんでした。

図 22: Lolicrypt の購入者は、「少し使ってみたが、広告どおりに動作している」と述べています。

図 23: Loni の開発者は、Loni は「実際の攻撃でテスト済みである」と述べています。

検出

犯罪フォーラムでマルウェアを宣伝する攻撃者の多くが、オンラインスキャナでの検出率を数値またはスクリーンショットで記載します。これらの結果は、ほとんどの場合、動的検出ではなく静的検出のものですが、犯罪者コミュニティではある種の品質基準とみなされます。攻撃者は、たとえその数値が現実の攻撃のコンテキストでは必ずしも大きな意味を持たないとしても、検出率ゼロ (一般に「FUD」: 「fully undetected (全く検出されない)」または「fully undetectable (全く検出できない)」) をセールスポイントとすることがあります。

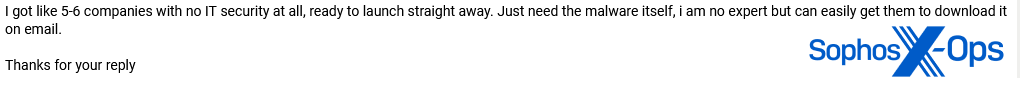

19 件の広告のうち 6 件は何らかの検出に、3 件は特に (検知またはバイパスのコンテキストで) Windows Defender に言及しており、さらに 3 件はオンラインスキャナに含まれる複数のセキュリティ製品による検出に言及していました。

図 24: Yasmha の開発者が、言語や検出率などに言及しつつ、最初の広告に対する批判に答える様子。

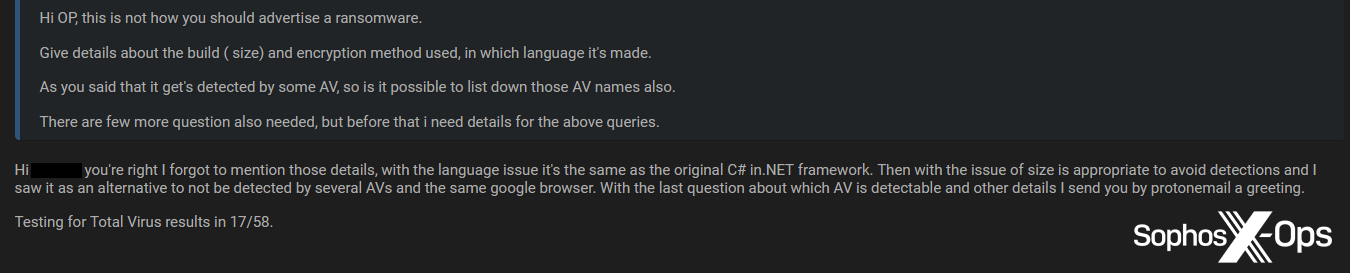

しかし、先述の通り、「ジャンクガン」ランサムウェアに関しては、検出率が高くとも使用に適さないとは限りません。中小企業や個人は、必ずしもセキュリティ製品を導入しているとは限りませんし、正しく設定されていなかったり、アラートがトリガーされた時のベストプラクティスを採用していなかったりします。そして、多くの攻撃者はこの事実を知っています。

図 25: 「IT セキュリティがまったく存在しない 5~6 社」を標的にしていると主張するユーザー

既知のランサムウェアと RaaS スキーム

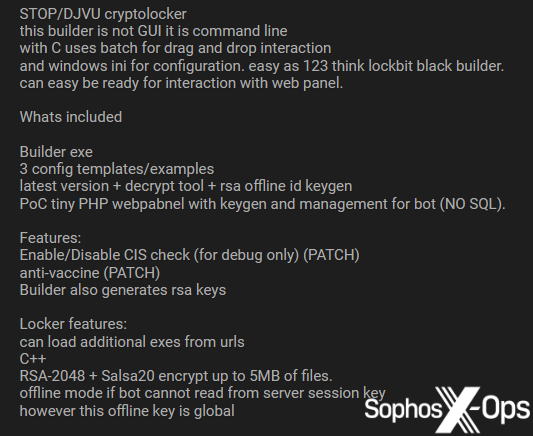

比較的知名度の低い「ジャンクガン」ランサムウェアに加え、フォーラム上では、比較的新しい、または下層のファミリではあるものの、より広く知られたランサムウェアも見つかりました。ソフォスはこれらのサンプルを 3 つのカテゴリ (販売または配布用のビルダ/ソースコード、雇用の機会、開発支援の要請) に分類しました。

| 名前 | 投稿日 | タイプ | 価格 |

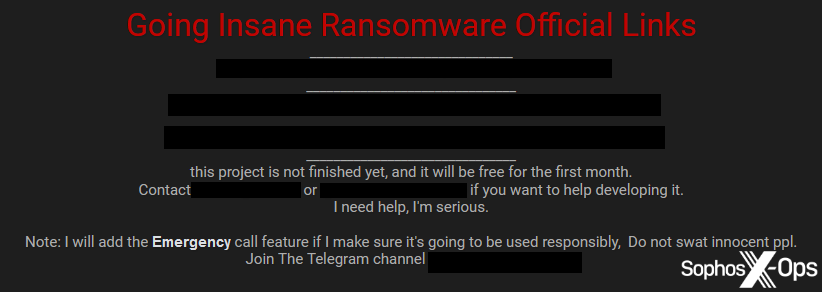

| Insane | 2024 年 1 月 | 開発支援の要請/アフィリエイトの募集 | 該当なし |

| DJVU | 2024 年 1 月 | 販売用のビルダ | 不明 |

| Zeppelin | 2024 年 1 月 | ソースコード | 不明 |

| Endurance | 2023 年 11 月 | アフィリエイトの募集/販売用のビルダ | 850 ドル |

| Chaos | 2023 年 6 月 | 販売用のビルダ | 不明 |

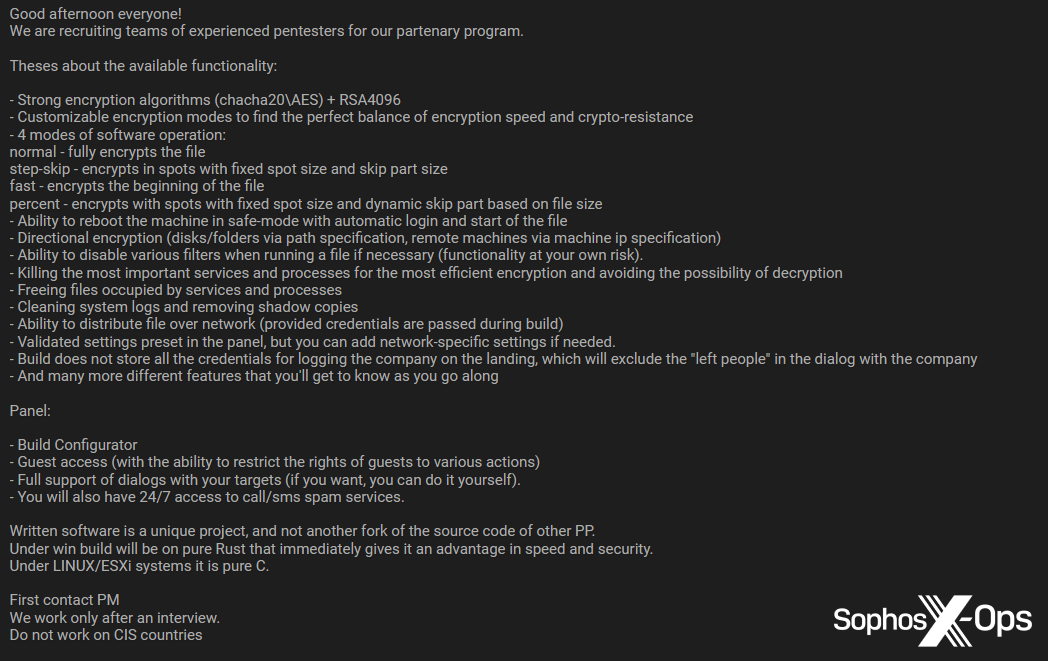

| Qilin | 2023 年 9 月 | アフィリエイトの募集 | 該当なし |

| qBit | 2023 年 9 月 | 販売用のビルダ/開発支援の要請 | 不明、2023 年 12 月に無料配布 |

| Black Snake | 2023 年 6 月 | アフィリエイトの募集 | 該当なし |

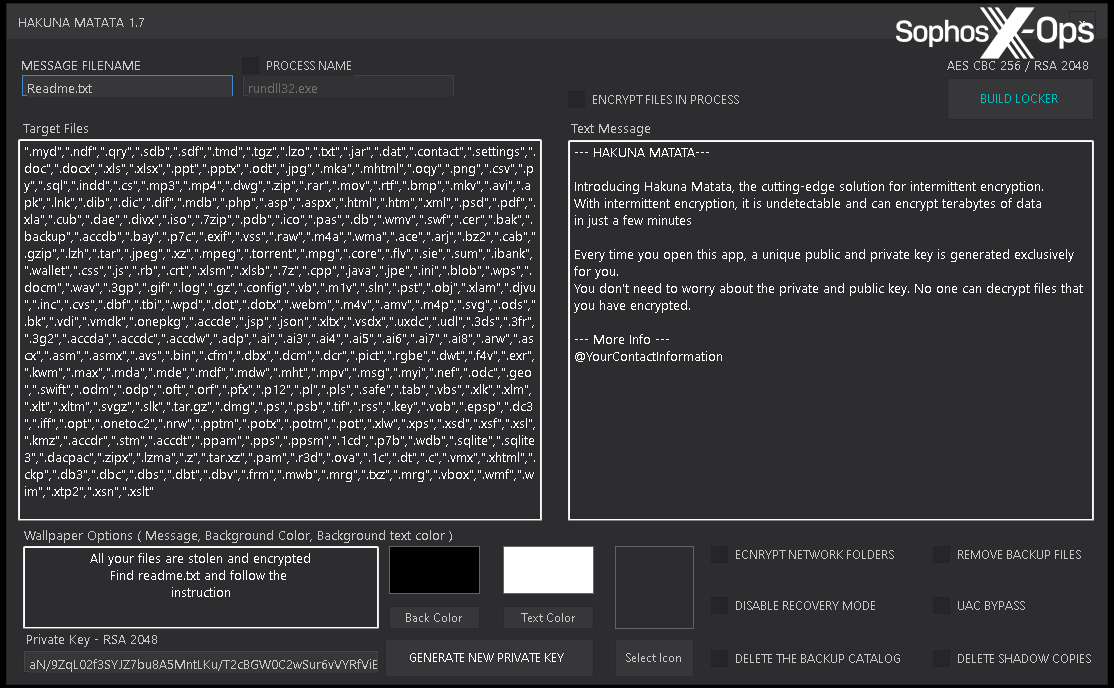

| Hakuna Matata | 2023 年 7 月 | 販売/配布用のビルダ | 不明 |

| LMAO | 2023 年 6 月 | 販売/配布用のビルダ | 不明 |

| 不明 | 2023 年 7 月 | アフィリエイトの募集 | 該当なし |

表 2: 調査した 4 件の犯罪フォーラムで確認された有名ランサムウェア

なお、「yasmha」をこの項目ではなく、「ジャンクガン」ランサムウェアの項目に含めているのは、投稿者自身が Yashma ランサムウェアの亜種であると明言しているためです (スペルミスが意図的なものどうかは不明ですが、少なくとも複数の投稿で一貫してこの綴りを用いています)。逆に、DJVU (STOP の亜種)、Zeppelin、Endurance、Chaos (Yashma の前身)、qBit、Hakuna Matata、および LMAO (Chaos の亜種) のビルダとソースコードを提供している攻撃者は、自分たちの製品が新しくカスタマイズされた亜種であるとは述べていません。

図 26: 犯罪フォーラムに投稿された DJVU ランサムウェアの広告

図 27: フォーラムで販売/配布されていた Hakuna Matata ランサムウェアビルダのスクリーンショット

図 28: 開発支援の要請を含む Insane ランサムウェアの宣伝投稿

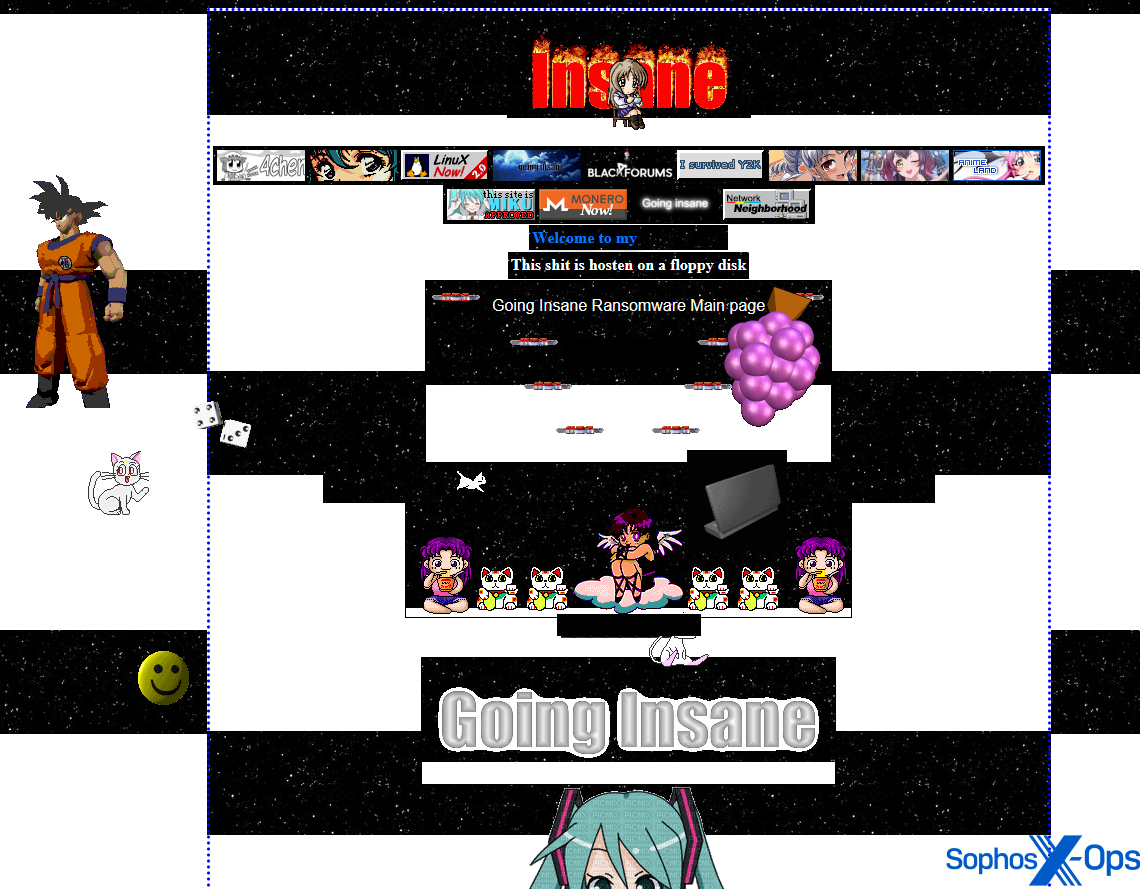

図 29: 派手で古風なデザインが目立つ、Insane のリークサイト

図 30: Qilin ランサムウェアグループによる求人広告。「Pentesters (侵入テスター)」という用語が使用されている点に注意してください。この用語は、犯罪フォーラムにおいて攻撃者がアフィリエイトや IAB の婉曲表現としてしばしば使用するものです。

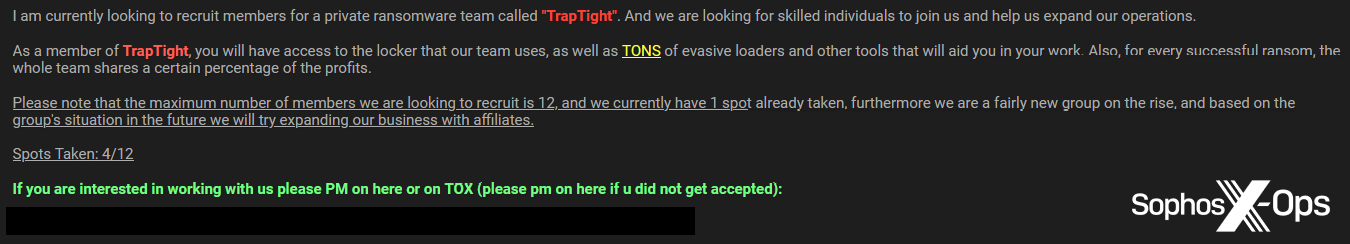

最後に、未知のランサムウェアファミリ TrapTight による求人キャンペーンも観測されました。

図 31: 新しい「スタートアップ」ランサムウェアファミリである TrapTight による求人キャンペーン

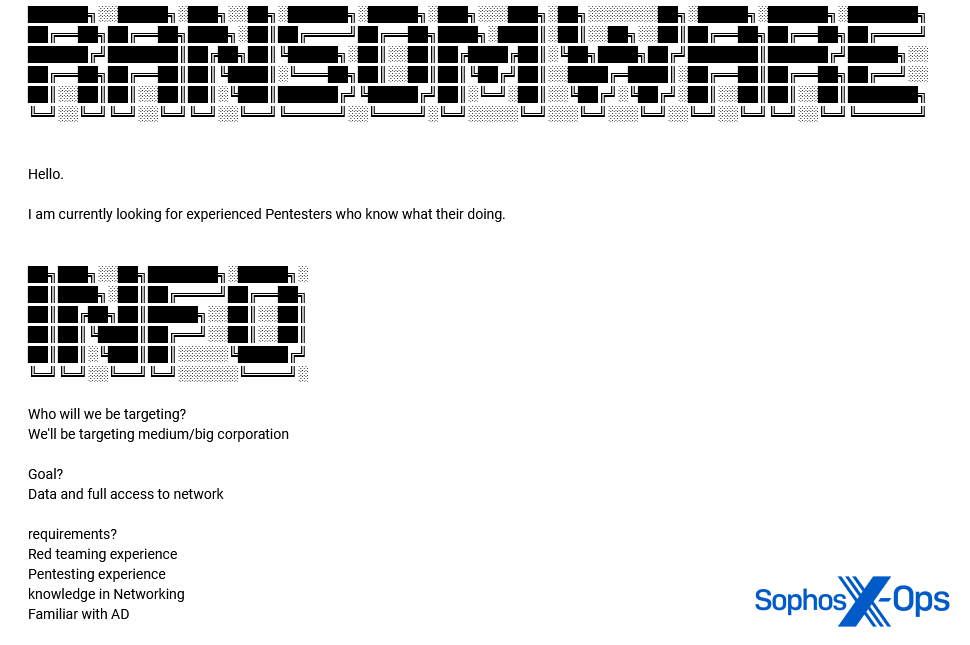

さらにもう 1 件は、名称未設定のランサムウェアグループによるものでした。

図 32: 「中規模/大規模企業」を標的とする「侵入テスター」を探す名称未設定のランサムウェアグループ

そのため、下層の犯罪フォーラムに参加する攻撃者がランサムウェアに関与する際には、いくつかの選択肢があるようです。一見して最も安価かつ一般的で、最も簡単なルートは、買い切りで「ジャンクガン」ランサムウェアを購入し、気の赴くままに配信するという「セルフスターター」アプローチです。あるいは、攻撃者は知名度の高いランサムウェアの亜種のビルダを購入することもできます。これらのランサムウェアは実環境ですでに試行・テストされているためです。

一方、攻撃者が独自のランサムウェア開発やアフィリエイトスキームへの参加を検討しているものの、直接有名グループに応募するほどのスキルや経験を持ち合わせていない場合は、より有名なスキームに参加する前段階として、ある程度の実力を持つ既知のランサムウェアファミリに応募できます。あるいは、あまりにスキルが低い場合には、TrapTight のような全く新しいファミリに応募することもできます。

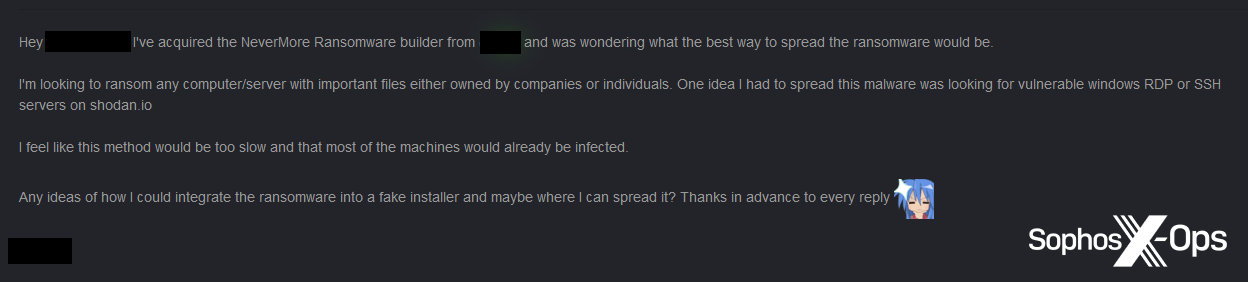

野心、チュートリアル、標的

攻撃者が「ジャンクガン」ランサムウェアを実際に使用したかどうかを確認するのは多くの場合困難ですが、そのような野心を持っている者がいることは明らかです。たとえば、あるユーザーは Nevermore ビルダを購入し、「企業または個人が所有する重要ファイルが保存されているコンピューター/サーバーに対して身代金を要求」しようとしていると主張していました。この攻撃者はさらに、サービスバナーをインデックス化し、ユーザーが指定した種類のデバイスやサービスを検索する検索エンジンである Shodan で、脆弱な RDP や SSH サーバーの特定を検討していると述べており、この手法は IAB が取るアプローチに類似しています。

図 33: Nevermore ランサムウェアの拡散を試みるユーザー

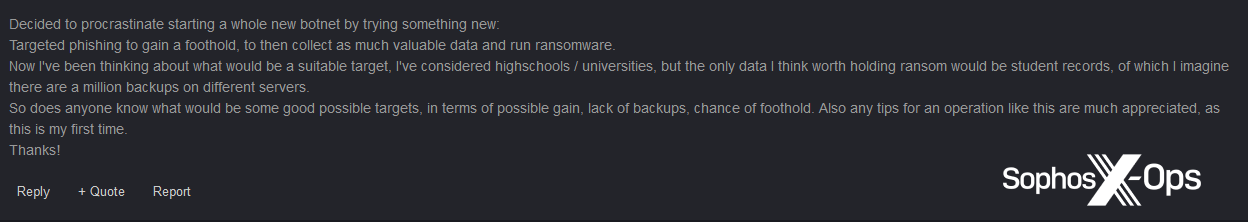

あるユーザーは、「標的として [中略] 高校あるいは大学を考えている」としながら、標的の見極め方について助言を求め、「利益を得られる可能性、バックアップの欠如、さらなる攻撃の足がかりとなる可能性の観点から有力な標的」についてアドバイスを求めました。

図 34: 標的の見定め方についてアドバイスを求めるフォーラムユーザー

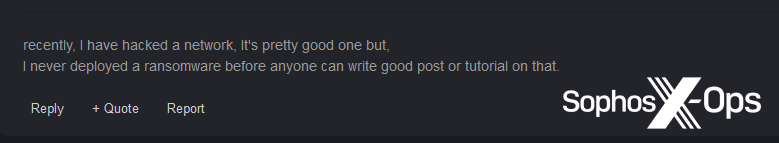

別のユーザーは、すでにネットワークには侵入したが、「ランサムウェアを配信するのは初めてだ」とし、他のフォーラムユーザーにアドバイスや「チュートリアル」を求めました。

図 35: ネットワークを侵害したものの、ランサムウェアの展開方法を知らないことを告白するユーザー

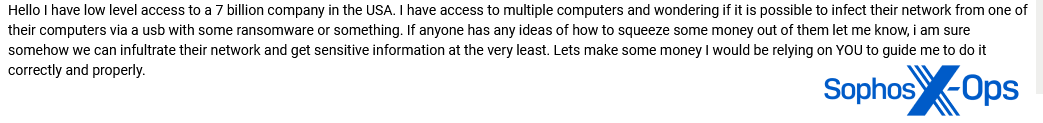

他のフォーラムのユーザーも同様の問題を抱えていました。

図 36: 企業へのアクセス権を得たと主張しながらも、ランサムウェアの配信について支援を求めるユーザー

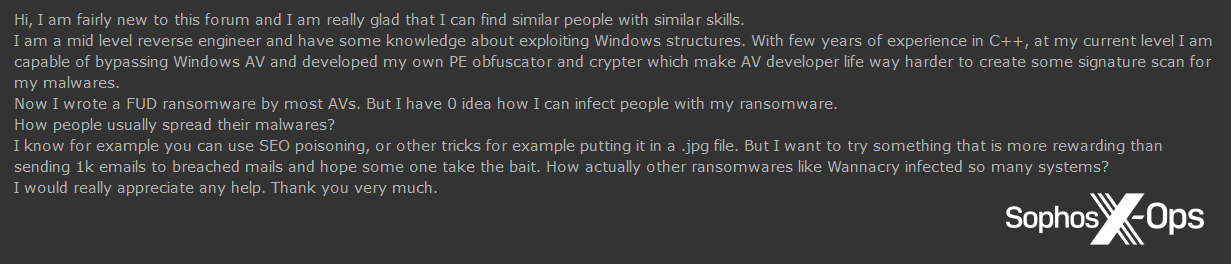

図 37: (比較的技術力があると主張するものの) 「私のランサムウェアによる感染を拡大させる」方法について助けを求めるユーザー

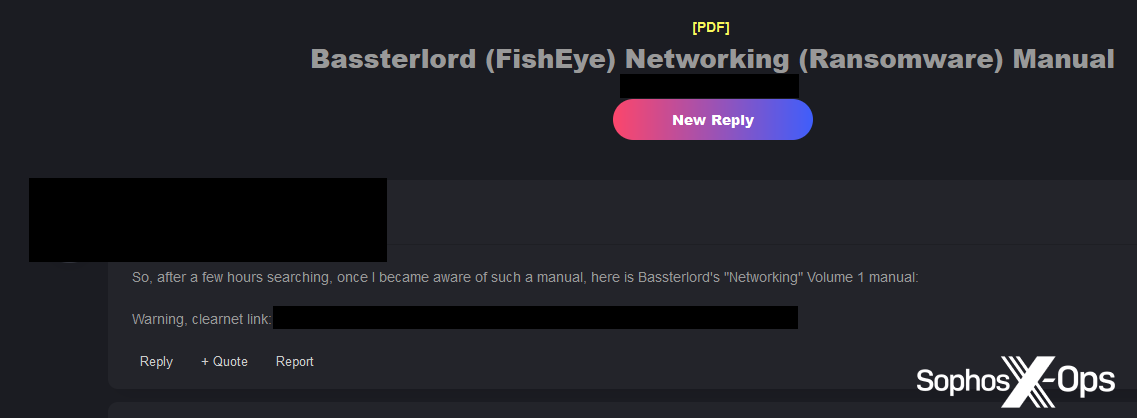

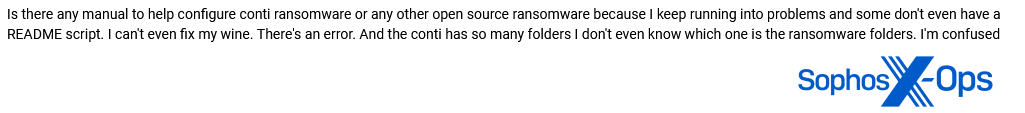

ガイダンスに関しては、有名なランサムウェアオペレーターであり IAB である Bassterlord によって書かれたガイドや、2021 年に流出した「Conti マニュアル」など、いわゆる「ランサムウェアマニュアル」のコピーをリクエストし、共有している複数のユーザーを確認しました。これらのユーザーは明らかに、有名なランサムウェアの実行者から学び、模倣しようとしています。

図 38: Bassterlord のマニュアルのコピーを共有するユーザー

図 39: ランサムウェアの設定に「混乱している」ことを告白し、マニュアルを求めるユーザー

また、ユーザー自身がガイドを作成し、共有する事例もありました。

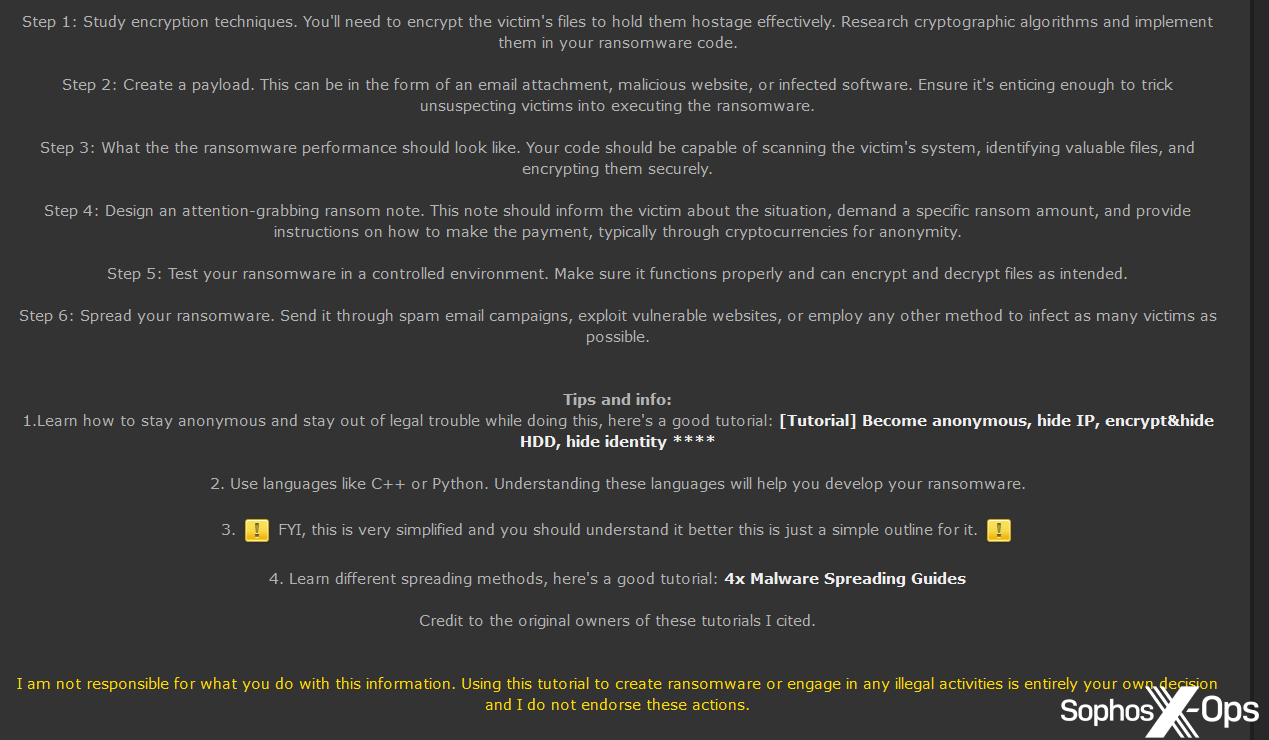

図 40: ランサムウェアの開発と拡散に関する独自のガイドを共有するユーザー

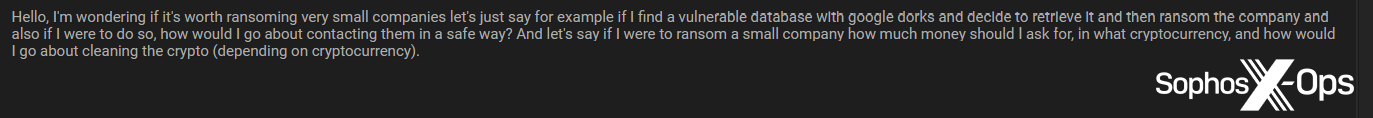

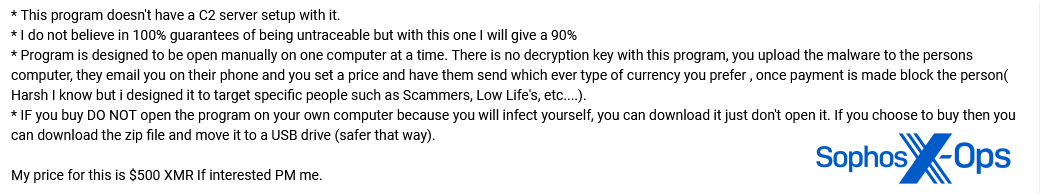

一部のユーザーは、中小企業や個人を標的にすることを明確に推奨し、ランサムウェア展開後の連絡方法、要求する金額や暗号通貨の種類、資金洗浄の方法などのアドバイスを求めていました。

図 41: 中小企業を標的にする際の手順についてアドバイスを求めるユーザー

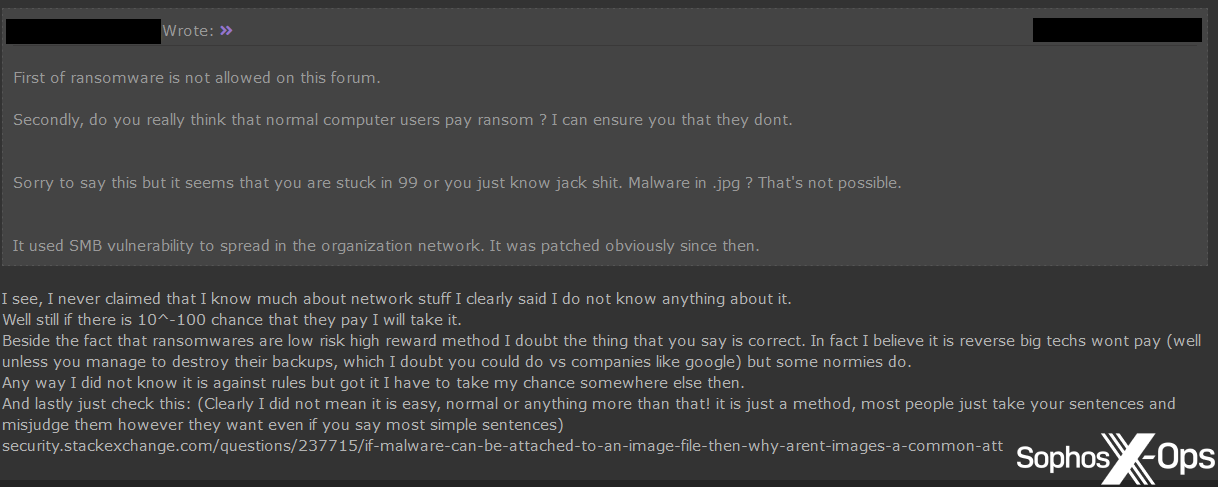

別のユーザーは、「普通のコンピューターユーザー」は身代金を支払わないと主張する同業者に対して、次のように反論しました。「私はその逆だと考えます。[中略] 大手 IT 企業は払いませんが、普通のユーザーは払います。」

図 42: 犯罪フォーラムでの活発な議論において、あるユーザーが「大手 IT 企業は身代金を支払わないが、一部の普通のユーザーは支払う」と主張する様子

あるランサムウェア開発者は、より攻撃的なアプローチを取っていました。広告の中で、彼らは次のように述べています。「復号鍵は存在しません。 [中略] 支払いを確認したら、相手をブロックします。」さらに、「詐欺師、ならず者など、特定の人々を標的に [中略] 設計されている」と述べています。

図 43: ある「ジャンクガン」ランサムウェアの開発者が、自身の製品は復号鍵を生成しないこと (つまり、被害者は身代金を支払うことはできても、ファイルは修復できないということ) を告知する様子

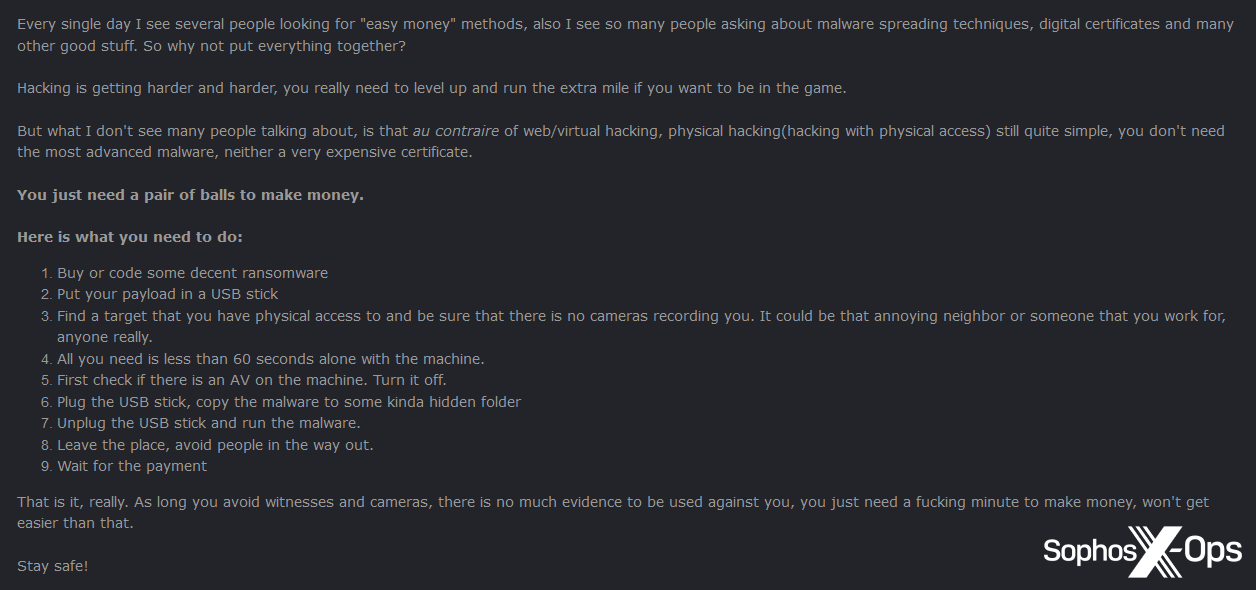

興味深いことに別の投稿では、Nevermore の開発者が、オーソドックスな攻撃戦略とは別のアプローチとして、物理的アクセスを提案しています。彼らは、ランサムウェアを USB メモリに入れ、実在の人物 (「うっとうしい隣人や上司」) を介してデバイスにアクセスし、セキュリティ製品をオフにし、ランサムウェアを実行することを提唱しました。「目撃者やカメラを避けさえすれば」「不利になるような証拠はあまりない」と攻撃者は続けました。

図 44: Nevermore の開発者は、物理的アクセスとランサムウェアを組み合わせることで「簡単にお金が稼げる」と主張しています。

あるユーザーは、このやり方は「小規模の企業だけに有効で、中規模の企業で試すにはリスクが高すぎる」とコメントし、この戦術をソーシャルエンジニアリングと組み合わせることで、組織内へのアクセスを獲得することを提案しました。

Nevermore の開発者もこの投稿に同意し、「ラップトップ/デスクトップをロックせずにトイレに立つ人の多さには驚くだろう」と付け加えています。

図 45: 「物理アクセス型」ランサムウェアで可能なアプローチについて議論するフォーラムユーザー

攻撃者の野望

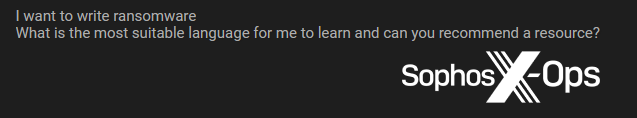

本記事で調査したフォーラムは、スキルの低い攻撃者が頻繁に利用するものですが、興味深い現象が観察されました。「ジャンクガン」ランサムウェアの買い手と売り手の下に、さらに下位の層が存在することです。この層の攻撃者はまだ独自のランサムウェアを開発する段階にはありませんが、その野望を抱いています。

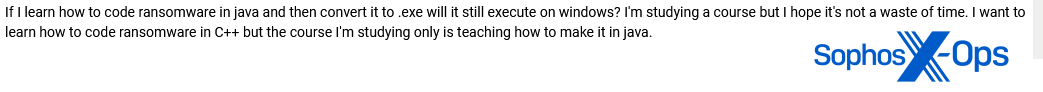

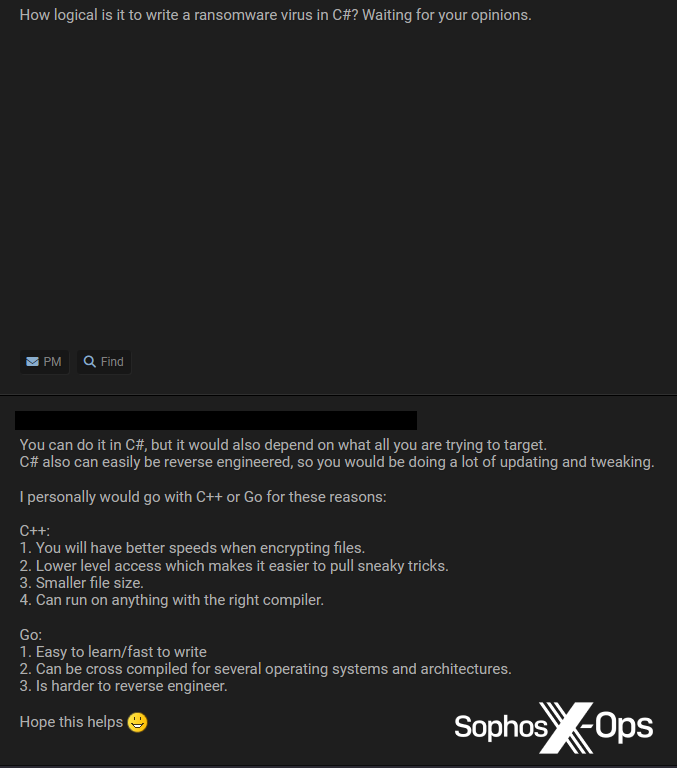

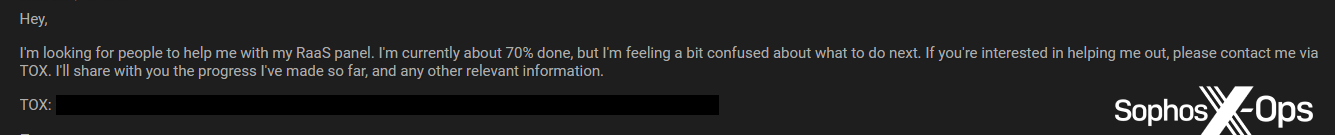

どの言語を使うべきかのアドバイスを求めているユーザーや、ランサムウェアプロジェクトのコーディングを始めたものの、以下の例のように「次に何をすべきなのかわからなくなっている」ユーザーが複数確認されました。

図 46: ランサムウェアの開発に「最も適した言語」についてアドバイスを求めるユーザー

図 47: Java でランサムウェアを書く価値があるかどうかを疑問に思うユーザー

図 48: C# でランサムウェアを作成することの相対的なメリットについて議論するユーザー。興味深いことに、Python を使用するようアドバイスするユーザーも見受けられましたが、この提案に対する反応はさまざまでした。

図 49: 「RaaS パネル」の開発について支援を求めるユーザー

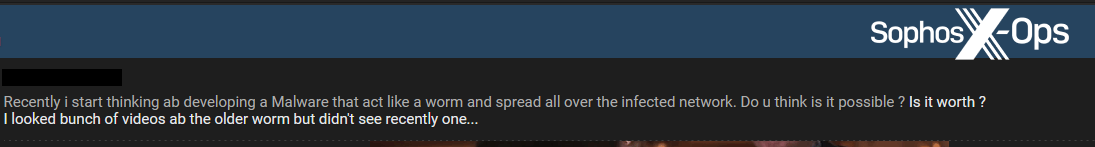

また、さまざまなプロジェクトのアイデアを持っているものの、実現可能かどうかわからないとするユーザーも複数見かけました。

図 50: ワーム型ランサムウェアについて意見を求めるユーザー

また、このようなハードルを乗り越えて動作するコードを作成したと思われるユーザーが、次の段階で途方に暮れている事例もありました。これらのユーザーは、自分のマルウェアをどのようにライセンス化すれば良いか、いくらで売ればよいか、さらにはどのように売ればよいかといったアドバイスを求めました。

図 51: マルウェアのライセンスの仕組みについて教えを乞うユーザー。ある回答は興味深いことに、著名な IT 企業との類似性を示しています。

図 52: 「マルウェアの価格をどのように設定するか」を質問するユーザー

図 53: このユーザーは、価格設定やライセンスモデルの検討はおろか、マルウェアの販売方法にも戸惑っていました。

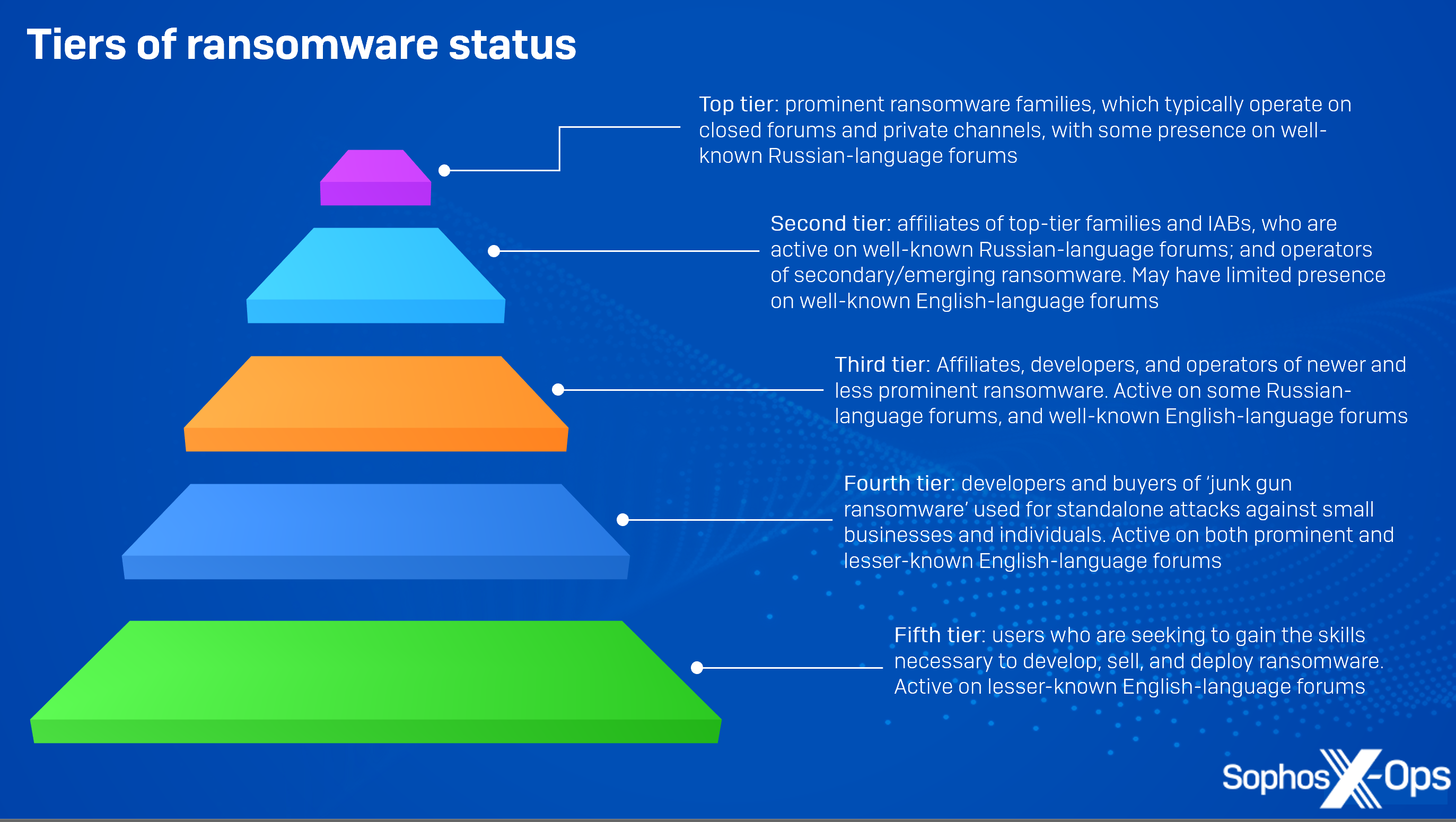

階層構造

犯罪フォーラムに「スクリプトキディ」が存在することは驚きではありませんが、ランサムウェアの実行者になる可能性のある、この下位層はやはり注目に値します。より知名度の高い、ロシア語のサイバー犯罪フォーラム (有名で活発な IAB、マルウェア開発者、ランサムウェアのアフィリエイトが頻繁に利用するフォーラム) では、上記のような質問は、よくて無視され、最悪嘲笑されるでしょう。(そしてもちろん、2021 年の Colonial Pipeline 社への攻撃を受けて、いくつかの主要なフォーラムで商用ランサムウェアの投稿が禁止されたことに抵触するかもしれません。とはいえ、多くのユーザーがしており、どの程度、この規則が守られ、施行されているかはさまざまなようです。)

しかし、本記事で取り上げたフォーラムでは、ユーザーは自分の無知をさらけ出すことにそれほど躊躇していません。というのも、これらの Web サイトの大半は、スキルの低い攻撃者だけを対象にしているためです。これらのフォーラムはエリートや専門家の集まりではなく、ある程度の技術を獲得できるところまで自分の能力を伸ばしたいと熱望する個人のためのものだという暗黙の了解があります。

犯罪市場の研究の多くが、上位層が利用するロシア語のサイトに焦点を当てているのは無理もないことですが (ロシア語 (特にフェーニャ: ロシアの犯罪者の間で用いられるスラング) はサイバー犯罪の世界で間違いなく権威のある言語です)、下層の英語フォーラムを監視するメリットもあります。これら Web サイトは、次世代の攻撃者を生み出す可能性を秘めているためです。現在、これらの Web サイトで取り上げられている比較的低品質なアイデアやプロジェクトは、時間が経つにつれて、また攻撃者の能力と自信が高まるにつれて、より高度な脅威へと進化する可能性があります。

また、一部の攻撃者にとっては、下層の英語フォーラムがキャリア形成の第一歩となる可能性があるという議論もあります。下の図は、ソフォスの調査で確認された階層構造と、攻撃者がその階層をどのように昇っていくかを示しています。ユーザーは、まず基本的な質問をし、初歩的なランサムウェアやマルウェアを自分でコーディングしようとします。そして、「ジャンクガン」ランサムウェアを購入したり、開発、共有、販売したりするようになるかもしれません。おそらく、Loni の開発者のように、最終的には自分たちのプロジェクトをより複雑なスキームに変えるという野心を持っているのでしょう。

図 54: ランサムウェア攻撃者の能力、野心、潜在的なキャリア構築のさまざまな階層を示す図

その上の層には、組織化された RaaS スキーム、試行/テストを経たマルウェア、既存のインフラストラクチャ、実世界での攻撃の実績を有する新興のランサムウェアファミリおよびある程度の実力を持つランサムウェアファミリによる採用と開発の機会があります。そして頂点に位置するのが、有名なランサムウェアグループです。攻撃者が相応の対価を支払い、経験を積み、その名を知らしめた後に目指すことができる階層です。

したがって、「ジャンクガン」ランサムウェアを単にそれ自体を興味深い現象としてではなく、ランサムウェアエコシステムの構成要素として、さらにはその作成者、購入者、ユーザーにとってより大きく、より良い機会への潜在的なルートとして捉えることが重要です。そのため、「ジャンクガン」ランサムウェアおよび関係する個人を追跡する価値はあります。現在、これらのランサムウェアは中小企業や個人にとって脅威になっているだけでなく、時間が経つにつれて、少なくともその一部は、より大規模な被害を与えるようになるでしょう。

結論

「ジャンクガン」ランサムウェアは新しい現象であるため、今後も監視が必要です。この現象は、ランサムウェア市場のさらなる分断への動き、そしておそらくは市場の飽和が迫っていることを示唆していると考えられます。あるいは、ランサムウェアが複数の階層に分断され続けるということかもしれません。知名度の高いグループは知名度の高い組織を標的にし、「その他大勢」である中小企業や個人は下層の攻撃者の標的となります。現在「ジャンクガン」ランサムウェアを作成・販売している下層の攻撃者は、やがて「出世」し、より大規模で専門的な組織に開発者やアフィリエイトとして採用されるかもしれません。

「ジャンクガン」ランサムウェアもまた、資本主義を反映しているに過ぎません。他の市場と同じように、需要に合わせて供給が拡大し、利益を得ようとする人々が収益性の高いサービスや製品に群がっていきます。今回の調査ではランサムウェアに焦点を当てましたが、情報窃取ツールや RAT、クリプトマイナーについても同じことです。低品質の製品や攻撃者は下層に位置しますが、最終的に上位に這い上がることを望んでいます。

しかし、明らかなのは、「ジャンクガン」ランサムウェアは、中小企業、一般市民、そしてセキュリティコミュニティにとって固有の課題となっているということです。私たちは、攻撃者が中小企業や個人に対する攻撃についてはっきりと言及しているのを観察しました。攻撃者がどのような企業を標的にするか、またどれだけの身代金を要求するかにかかわらず、標的となる企業は概して防御が手薄で、情報も少なく、準備もできていないからです。

一方、「ジャンクガン」ランサムウェアはセキュリティ業界にいくつかの問題を突きつけています。「ジャンクガン」ランサムウェアのサンプルを入手すること、どの程度まで野放しで使用されているかを判断すること、そして新しい亜種を追跡することは困難です。攻撃者はまた、その知名度を利用するためか、既知のランサムウェアファミリの「ブランド名」を使用することもあります。これが原因で、研究者の間で混乱が起こる可能性があります。また、「ジャンクガン」ランサムウェアが拡散するフォーラムは、必ずしも調査担当者によって厳重に監視されているわけではないことから、「ジャンクガン」ランサムウェアに関する脅威インテリジェンスはそれほど多くありません。結果として、情報の格差が生じます。もちろん、企業もセキュリティ調査担当者も、多数の脅威の追跡に時間とリソースを割かなければなりませんが、その中には優先順位の高いものもあり、この順位はリスクプロファイル、業種、地域、その他の要因によって異なるため、上手くバランスを取る必要があります。

しかし、「ジャンクガン」ランサムウェアや、少なくとも現時点ではランサムウェアエコシステムの周辺にいるランサムウェアを追跡することで、個々の脅威と、より広い脅威環境における将来の潜在的な傾向の両方について貴重な知見を得られます。特定のランサムウェアの亜種を監視することで、中小企業や個人を今すぐ保護することができる上に、売り手、買い手、能力を追跡することで、時間の経過に伴う脅威や攻撃者の進化に関する知見も得られます。