** 本記事は、The scammers who scam scammers on cybercrime forums: Part 2 の翻訳です。最新の情報は英語記事をご覧ください。**

地下経済圏は謎に満ちており物珍しいだけでありません。実際に拡大しているビジネスであり、防御側の組織はこの経済圏を理解することで、防御を向上できる機会にすることができます。本シリーズの第二弾では、サイバー犯罪フォーラムで流行しているさまざまなタイプの詐欺を見ていきます。

詐欺師による騙し合いを調査したシリーズ Part 1に続き、今回は犯罪者向けのマーケットプレイスで行われているさまざまな詐欺を取り上げます。詐欺の種類はお粗末な「当て逃げ」から、長期的に続く高度な詐欺まで多岐に渡ります。

当て逃げ

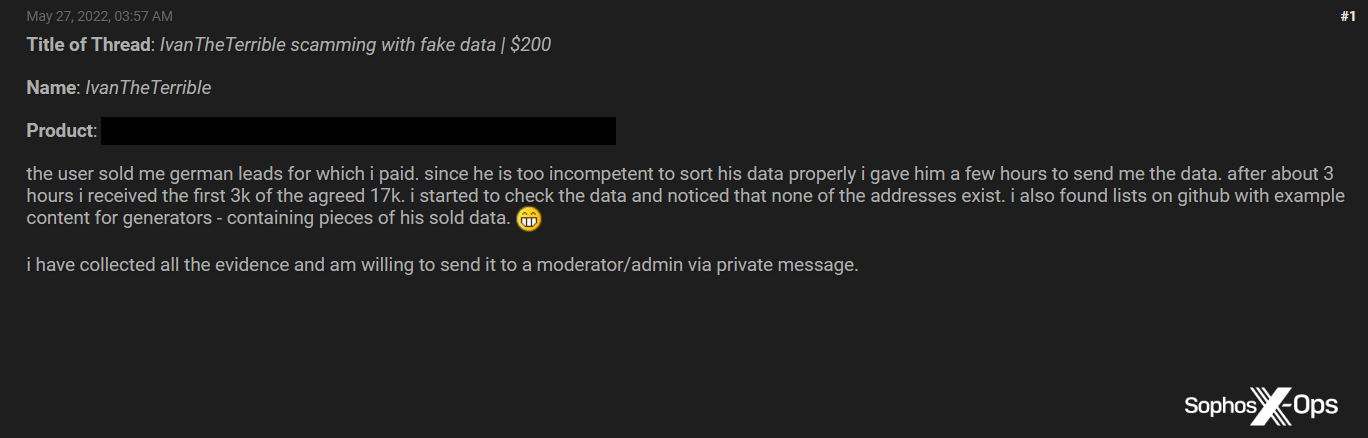

最も一般的な詐欺の 1 つである「当て逃げ」は 2 つのパートから成り立ちます。最初のパートでは、買い手は商品を受け取っても代金を支払わず、あるいは、売り手の場合は代金を受け取っても商品を引き渡しません。そして次のパートにて、詐欺師は姿を消してメッセージへの回答を拒否したり、フォーラムから完全に姿を消してしまったりするのです。

当て逃げは通常、少額で行われますが、時には例外もあります。

図 1: BreachForums における 200 ドルの当て逃げ詐欺の例

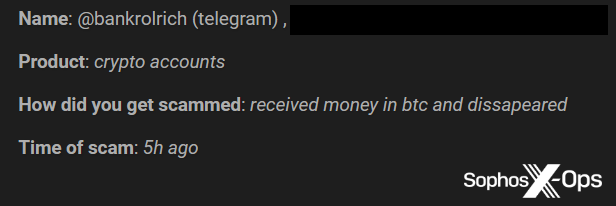

図 2: Exploit での 1500 ドルに及ぶ高額の当て逃げ詐欺

通常、紛争を仲裁するモデレーターは詐欺師をフォーラムから追放しますが、基本的に詐欺師はすでに姿を消してしまっていることが多いため、モデレーターができる対応は多くありません。ただ詐欺師からすると、プロフィール (および評価ポイント) を失ってしまうので、再び詐欺を行う場合はゼロから始める必要があります。

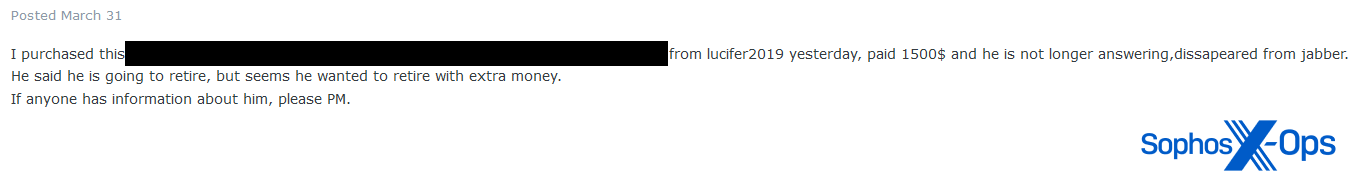

図 3: 詐欺師が新たなプロフィールを作成し、さらに当て逃げ詐欺を行ったと見られる例

偽の流出データと偽のツール

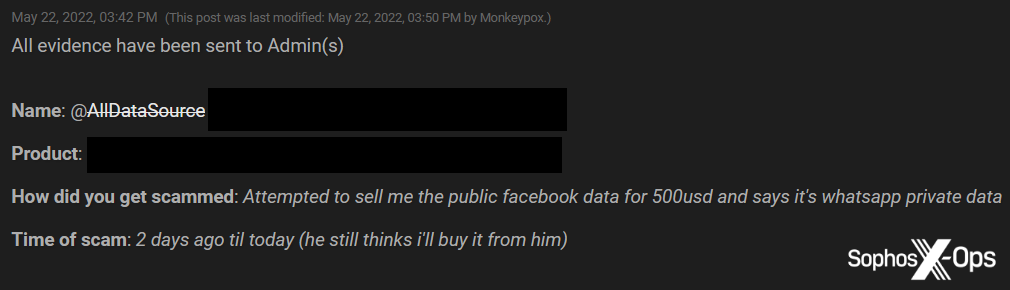

買い手が品質へのリスクを負うこのタイプの詐欺はさまざまですが、特にデータベースの取引でよく見られます。実際に公開されている、あるいは過去に流出したデータベースの販売を詐欺師が提案してくるのです。

図 4: 偽のデータベースに関する BreachForums における詐欺の報告書

この種の詐欺は BreachForums でよく見られます (BreachForums の前身である RaidForums でも非常によく見られました)。

図 5: 公開されたデータベースに関わる別の詐欺の報告書

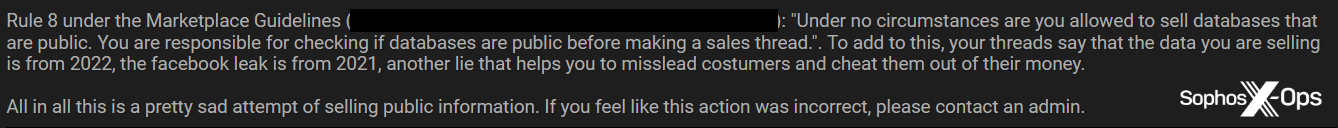

被疑者が異議を唱えたにもかかわらず、上記の報告に対するモデレーターの対応は、フォーラムの規則に従って告発者にとって有利なものとなっています。

図 6: モデレーターの対応

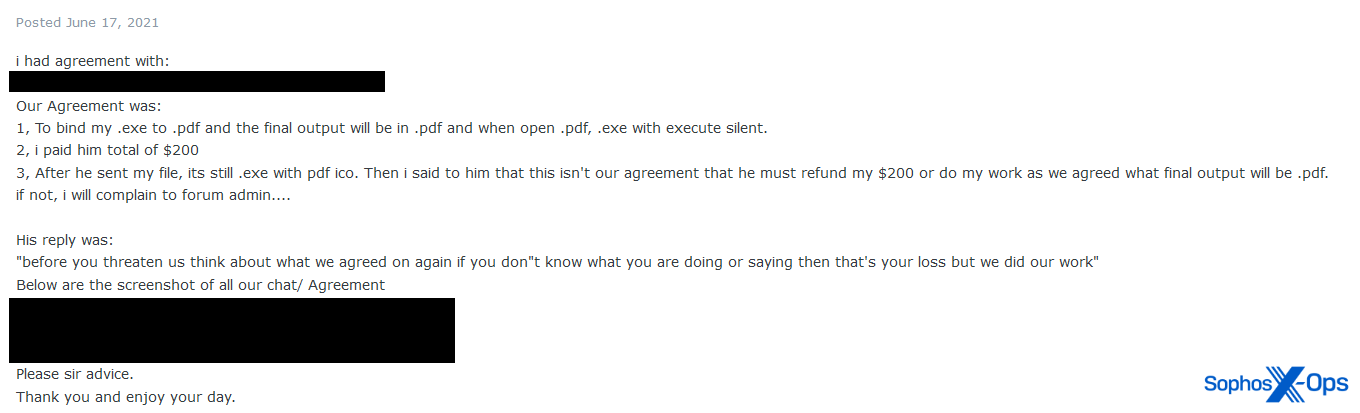

しかし、この詐欺はデータベースの取引だけで見られるものではありません。これは Exploit における例ですが、あるユーザーが他のユーザーに 200 ドルを支払って、実行ファイル (おそらくマルウェア) を PDF に仕込むように依頼しました。しかしユーザーは実行ファイルを PDF に組み込まず、ファイルに単に PDF のアイコンを追加しただけであったため、依頼者は詐欺の報告を上げました。

図 7: PDF/実行ファイル詐欺の報告書

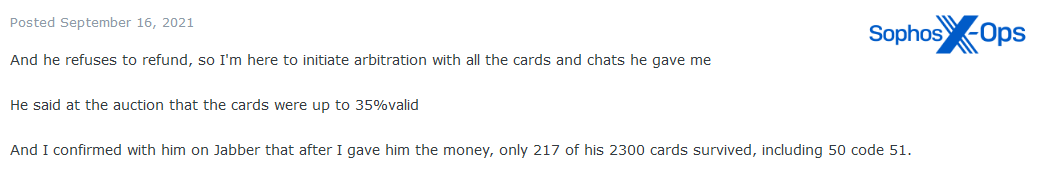

また、Exploit の別の例においては、盗まれたクレジットカードのデータが無効であったことが判明しています。

図 8: 事前に聞いていたよりも高い割合で無効なカードデータが含まれていた詐欺の報告書。この被疑者は詐欺行為で追放された

事前に聞いていた話とは異なる、あるいは要件を満たしていないサービス、ツール、フレームワークをユーザーが購入した例が数多く見られています。このような詐欺を行っても、告発された人物は逃げないことが多いです。しかし、あるユーザーが PDF/実行ファイルのスレッドにて指摘していたように、「標的」が騙されていることに気づかないことを望んでいます。明白な詐欺というよりは、ごまかそうと試みているだけなのです。

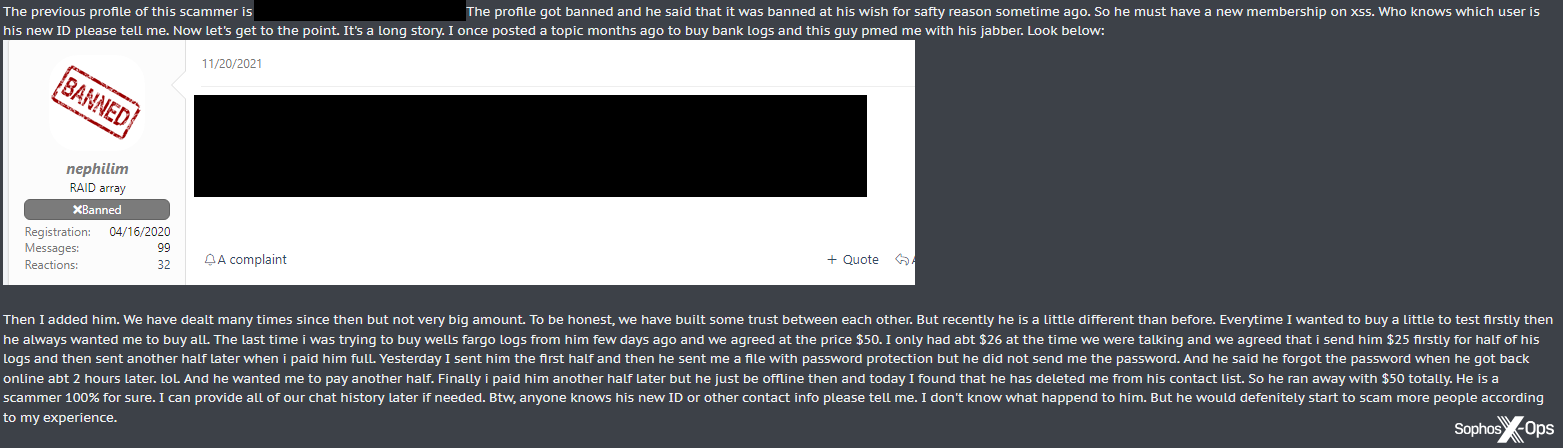

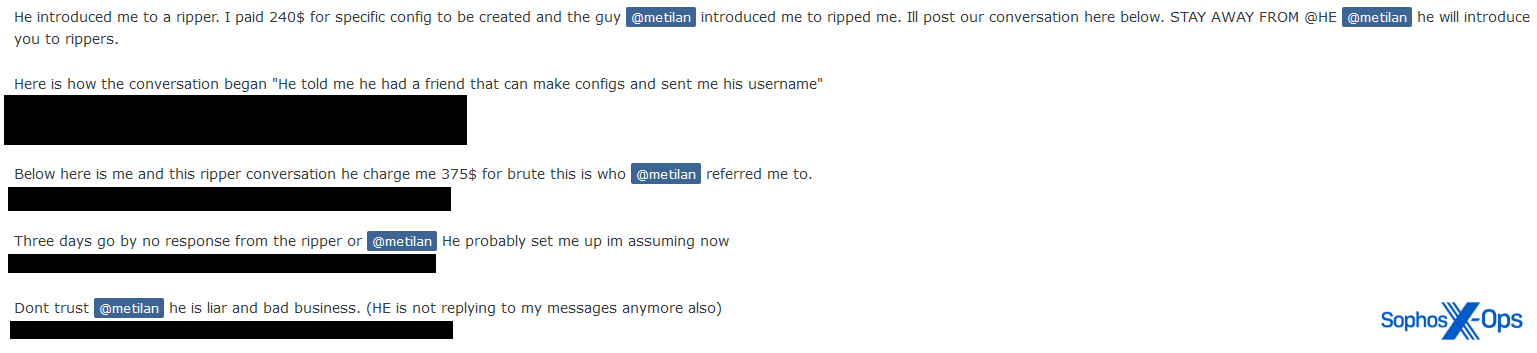

紹介詐欺

紹介詐欺は、「当て逃げ」と「偽の流出データとツール」の 2 つの詐欺でよく見られ、2 人以上の詐欺師が連携して行うものです。最初の詐欺師はそれなりの評価スコアとこれまでの実績があり (おそらく「評価詐欺」を利用して)、販売プロセスを通じて被害者と信頼関係を築きます。その後、依頼されている仕事を完了できると主張する 2 番目の詐欺師を紹介します。以下の例に示すように、この手口では、2 人の詐欺師が被害者のお金を持って姿を消すことが一般的です。

図 9: Exploit に掲載された紹介詐欺の報告書

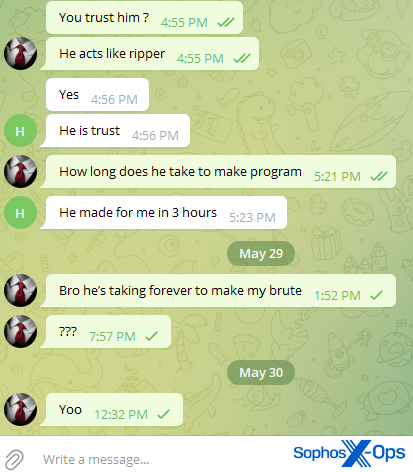

このケースでは、2 番目の詐欺師の信頼性を明らかに疑っているにもかかわらず、紹介した最初の詐欺師を信頼したために、被害者はお金を渡すよう説得されてしまいました。

図 10: 最初の詐欺師と被害者のプライベートチャットのスクリーンショット (2 番目の詐欺師についての対話)

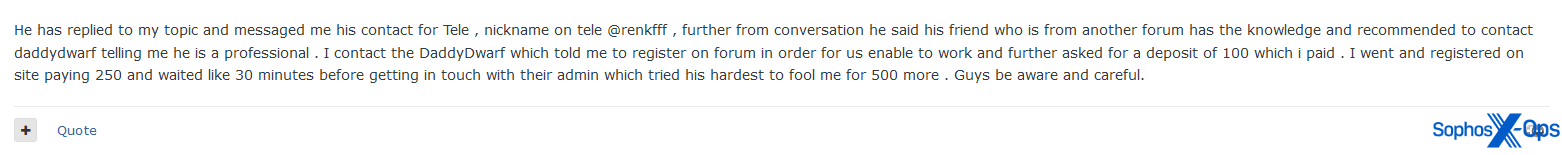

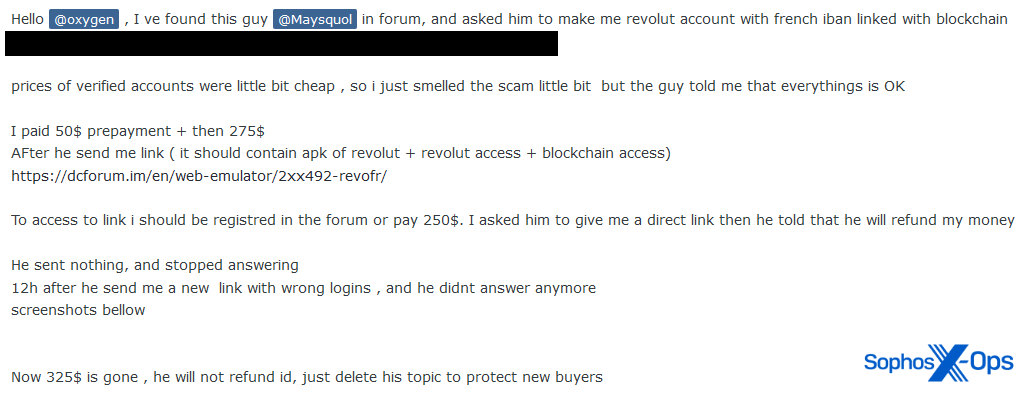

紹介詐欺には、専用のインフラが必要な場合もあります。以下の例では、最初の詐欺師が被害者に連絡し、別のフォーラムで 2 番目の詐欺師に連絡してみるよう説得していますが、その別のフォーラムは実は詐欺サイトでした (後述のタイポスクワッティング、フィッシング、リッパーサイトのセクションを参照)。このサイトにアクセスするために、被害者は保証金と登録料を支払わなければならず、合計で 350 ドルを失いました。

図 11: 詐欺フォーラムサイトを利用した紹介詐欺の事例

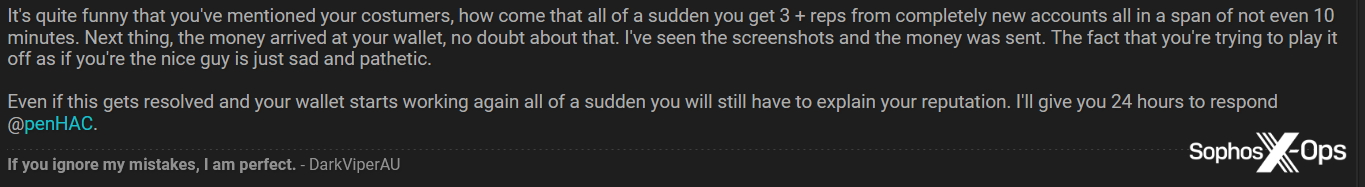

評価詐欺となりすまし

評価詐欺は紹介詐欺の一種で、2 人の別々の詐欺師ではなく 1 人の詐欺師が複数のアカウントを操作し、通常は評価スコア (多くのユーザーが取引相手を決定する際の重要な指標) を不正に高めるために行われます。

図 12:BreachForums のモデレーターが、ユーザーを評価詐欺で非難している様子

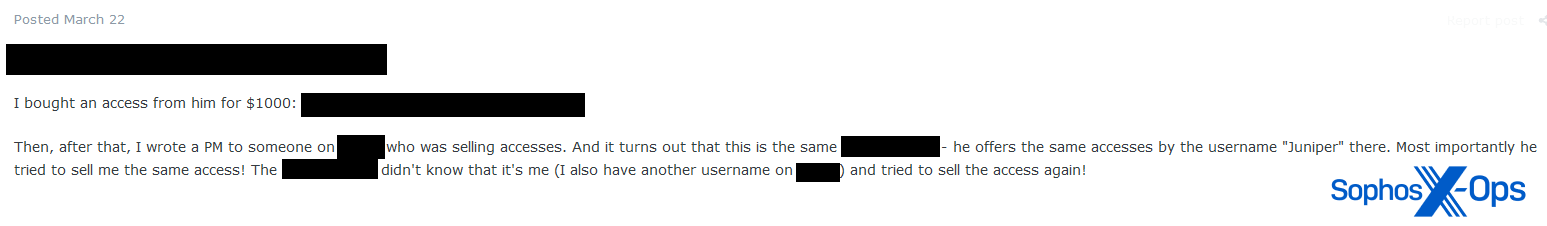

時には、詐欺師が他の目的で複数のプロフィールを使用することもあります。たとえば、ある Exploit の報告書では、ある個人が Exploit と XSS の両方にて異なる名前でアカウントを運営し、同じ AaaS リストを複数回販売していたとユーザーが主張しています (転売については、複数の攻撃者に関する最近のホワイトペーパーで簡単に考察しています)。

図 13: 1 人の人物が異なるフォーラムでアカウントを運営し、同じ AaaS リストを 2 回売ろうとする例

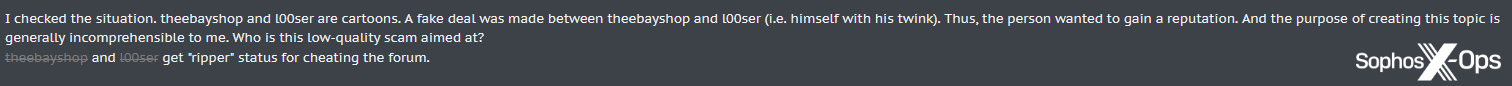

さらに変わったケースでは、あるユーザーが 2 つの別人を装ったアカウント間で取引を行い、それについて仲裁申し立てを行ったために XSS を追放されました (おそらく、フォーラム自体が被害額を補償してくれると思い込んでいたのでしょう)。

図 14: XSS フォーラムを騙そうとした、別人を装った 2 つのアカウントが追放される

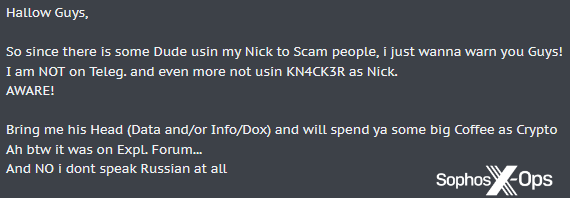

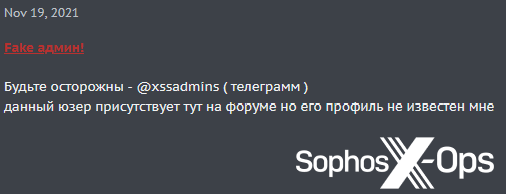

評価詐欺の一種として、詐欺師が評判の高いユーザーになりすましたり、進行中の交渉に飛び込んで、売り手になりすましたりすることがあります。

図 15: XSS フォーラムで、なりすまそうとしている人がいると警告するユーザー

偽の保証人

犯罪フォーラムでは、保証人や「仲介人」の利用は通常任意ですが、モデレーターや上級ユーザーが利用を推奨することがよくあります。彼らはエスクローサービス (第三者預託) として機能し、商品が届いて内容も事前に聞いていた通りである、という確認が取れるまで買い手から資金を預かります。通常、保証人は手数料を取りますが、BreachForums の管理者は無料のサービスとして提供しています。

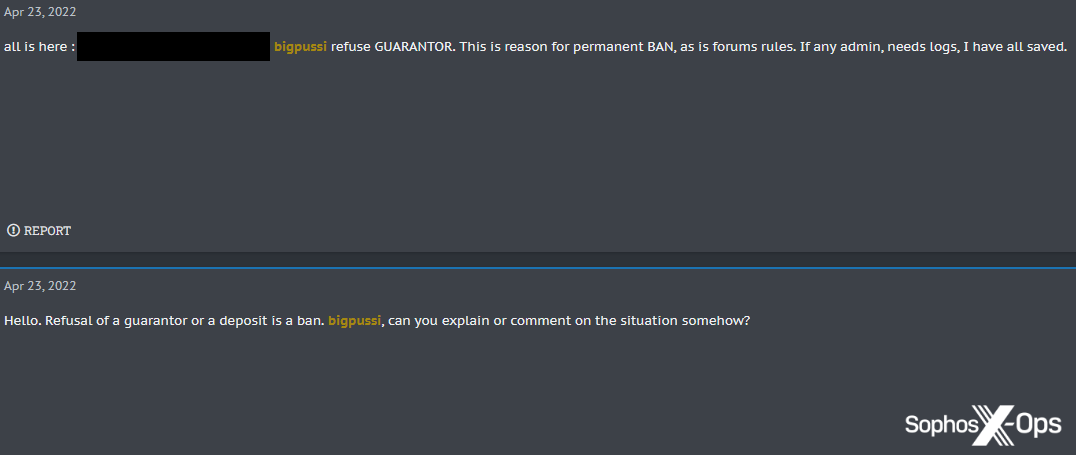

保証人の利用を拒否することは、フォーラムによっては禁止されています。

図 16: XSS 詐欺の報告で、保証人を拒否したことを指摘されたユーザー

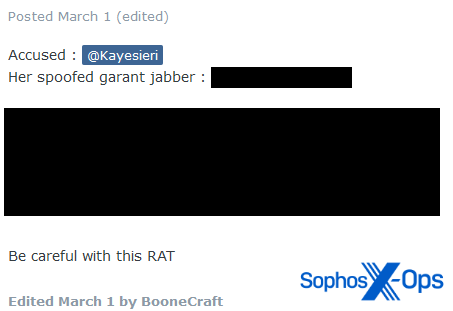

保証人という概念を悪用する詐欺師もいます。一般的には以下の例のように、詐欺師が管理者になりすましたり、誤解を招くような Telegram や Jabber のユーザー ID を登録したりして、何らかの形でなりすまし攻撃を行います。

図 17: Exploit の保証人サービスを装うための、誤解を招く Jabber ユーザー ID の例

図 18:XSS の管理者になりすますために設計された悪意のある Telegram のユーザー ID

保証人になりすますことに成功した詐欺師は、購入者の資金を持ち逃げする可能性があります。

Exploit の管理者はこのような事態を防ぐために、「偽 Jabber チェッカー」を実装し、ユーザーが Jabber のユーザー ID を送信することで、その名前が正当なものかどうかをチェックできるようにしています。

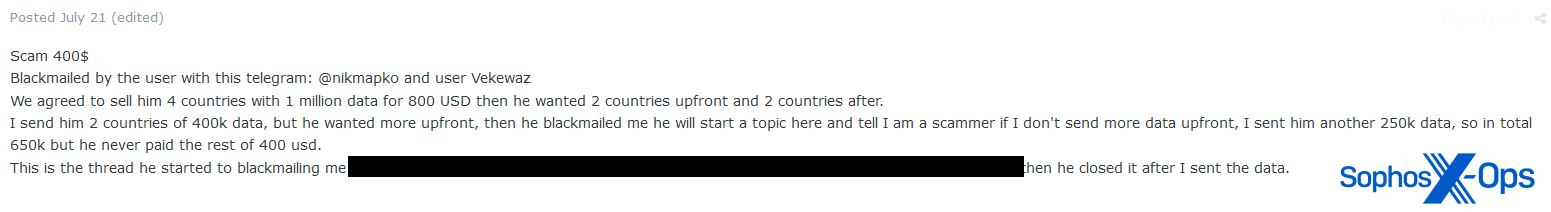

脅迫

ソフォスが調査した詐欺の報告書には、脅迫の申し立てに関するものが 1 件ありましたが、特に悪質なものではなかったようです。この報告者はデータベースの販売者であり、ある購入者がさらに多くのデータを無料で送らなければ、販売者を詐欺師だと非難する、と脅迫してきたと主張しています。

図 19: 脅迫を主張する Exploit での詐欺の報告書

この事例によって、マーケットプレイスの利用者がいかに評判を重んじるかということがわかります。詐欺の告発はベンダーの信頼性を著しく低下させ、その結果、彼らの収益に影響を与える可能性があります。

実際に起こっていないとは断言できませんが、ユーザーが他人の情報を搾取してその情報を暴露したり、法執行機関に報告したりするといった脅迫の例は見られませんでした (ただし、悪名高い攻撃者についてはこのような告発は実際に行われています)。

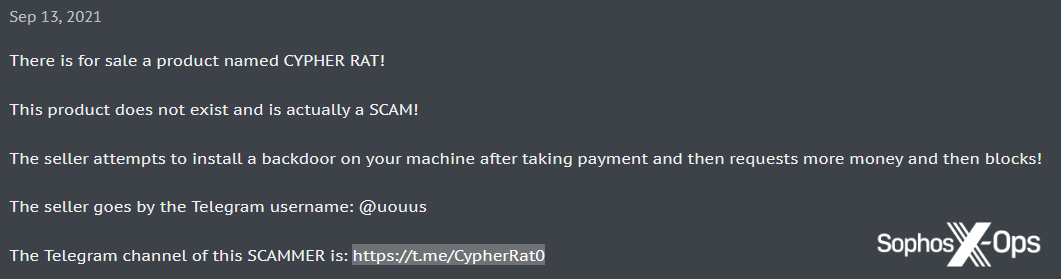

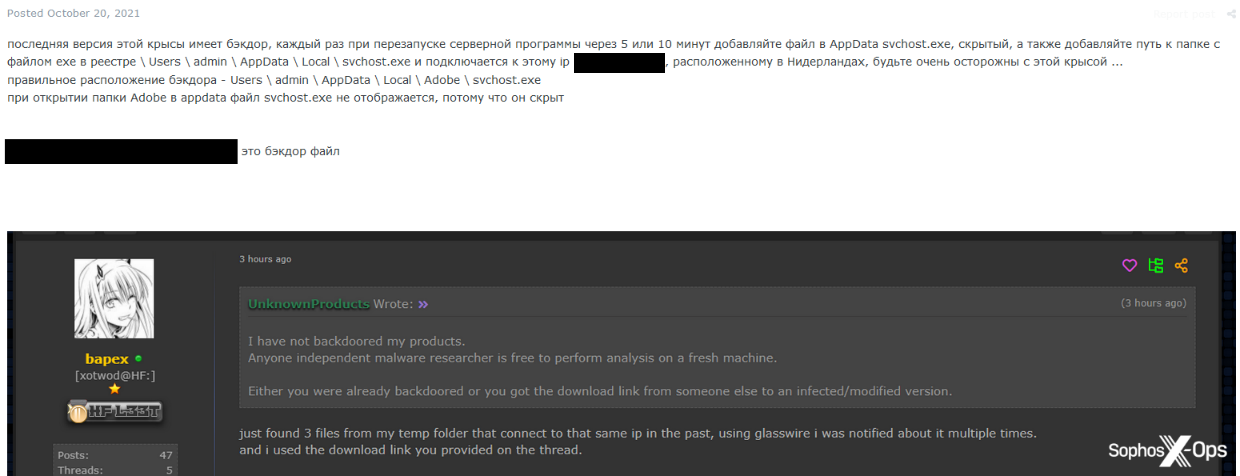

バックドアマルウェア

より高度な攻撃に目を向けると、バックドアマルウェア (フォーラムで販売・配布されているマルウェアのうち、オペレーターを密かに攻撃し、データを盗むことを目的としたコードを含むマルウェア) に関する詐欺事件が複数報告されています。

図 20: 販売された RAT にバックドアが搭載されているとする XSS での詐欺の被害報告

図 21: BitRAT の作者がマルウェアにバックドアを仕込んでいると告発する Exploit のユーザー

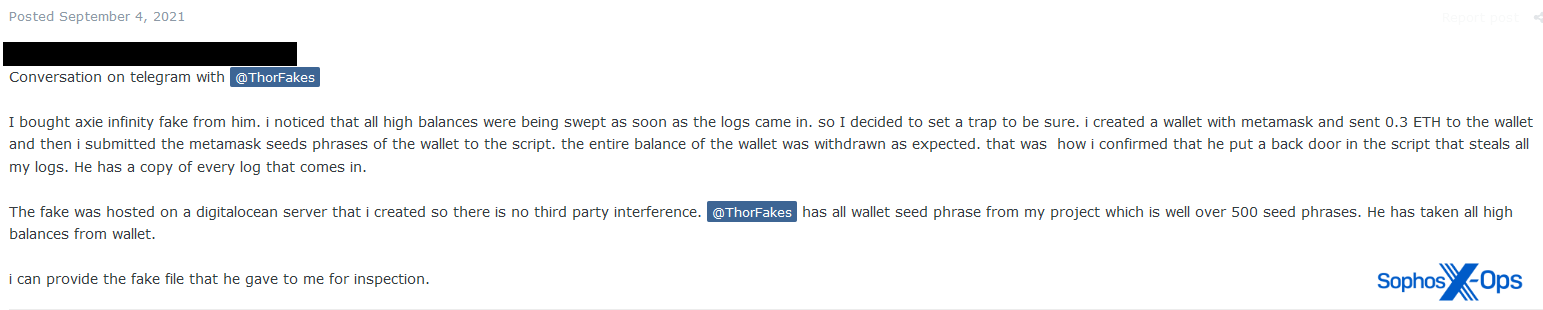

特に興味深い例として、Exploit のユーザーが、仮想通貨のブロックチェーン技術をベースに開発された NFT ゲームである Axie Infinity の偽のコピーを購入し、それを配布して正規ユーザーが得た仮想通貨を搾取するというものがあります。この偽のコピーには、ユーザーが採掘した暗号通貨を盗み出すバックドアが含まれていました。

図 22: Axie Infinity の偽のコピーにバックドアが仕込まれていたとする詐欺の報告書

あらゆる詐欺に関する報告がこれまで公開されていますが、犯罪フォーラムにおける詐欺という皮肉な状況では、被害者にはこのような情報が伝わっていないようです。

バックドアマルウェアによる詐欺は、犯罪マーケットプレイスに限ったことではありません。セキュリティ研究者の BushidoToken 氏は、2022 年 6 月に、ソフトウェアの違法コピーサイトが、情報窃取型マルウェアにバックドアを追加するマルウェアビルダーとパネルを提供していることを報告しました。また、セキュリティ企業 JFrog が 2022 年 2 月に行った調査では、一部の悪意のあるnpm パッケージには、正規のユーザーから秘密トークンを盗んでいる攻撃者からトークンを盗むよう設計されたコードが含まれていることが明らかになりました。

タイポスクワッティング、フィッシング、リッパーサイト

ソフォスは、ユーザーから「登録料」を騙し取るため、あるいは本物の犯罪マーケットプレイスの認証情報を盗むために設計された数多くのタイポスクワッティング、フィッシング、詐欺のフォーラムサイトの事例についても調査を行いました (考えられる動機としては、暗号通貨の窃取、これから先の詐欺に向けたユーザーのなりすまし、ユーザーの評判を落とすこと、などが挙げられます)。

多くの場合、詐欺師は、従来の攻撃者が個人や組織を標的にするのと同様のアプローチを採用していましたが、状況に応じていくつかの相違点がありました。

たとえば詐欺師が、現在または過去の犯罪マーケットプレイスのコピーサイトを立ち上げているケースをいくつか確認しています。下記は Exploit の偽バージョンで、ドメイン名に「explolt」という誤ったスペルが使用されていますが、それ以外はまったく同じコピーです。

図 23: Exploit の偽ホームページ

このサイトは、おそらく認証情報を取得するか、ユーザーを騙して偽の登録料を支払わせることを目的としており、本物の Exploit サイトにリダイレクトするようにうまく構成されているように見えます。

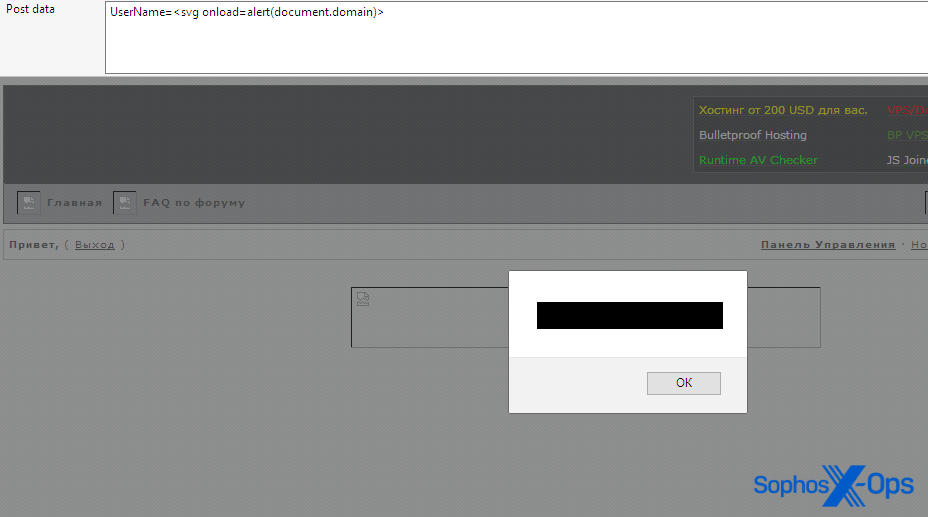

面白いことに一部の Exploit ユーザーは、この偽サイトの存在を知って、そのセキュリティをテストし、XSS の脆弱性を発見しました。

図 24: Exploit サイトの XSS 脆弱性を示す Exploit ユーザーのスクリーンショット

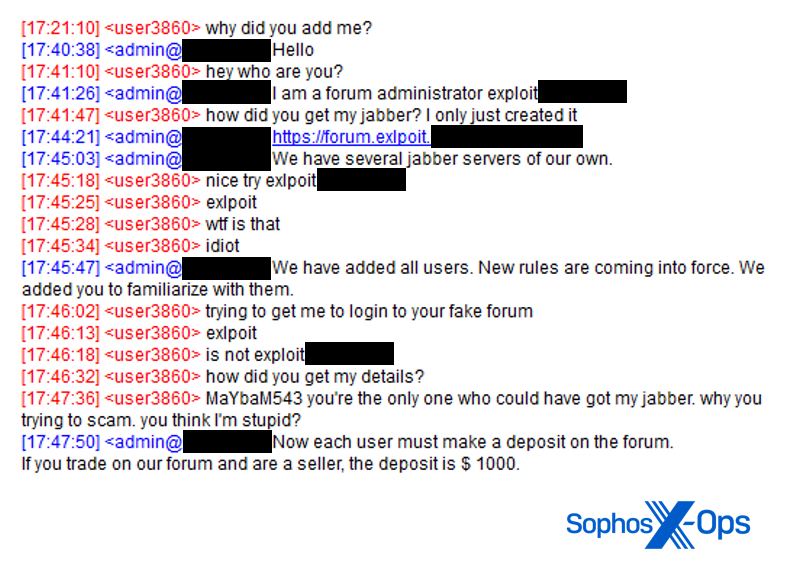

またソフォスは、別の Exploit の偽ドメイン (このドメインは「exlpoit」と誤記されており、Jabber のフィッシング攻撃と組み合わせて使用されている) も観察しました。会話から判断すると、この詐欺はユーザーを騙して保証金を支払わせるように設計されていますが、この時はターゲットが騙されることはありませんでした。

図 25: 詐欺師とターゲット間の Jabber の会話の抜粋

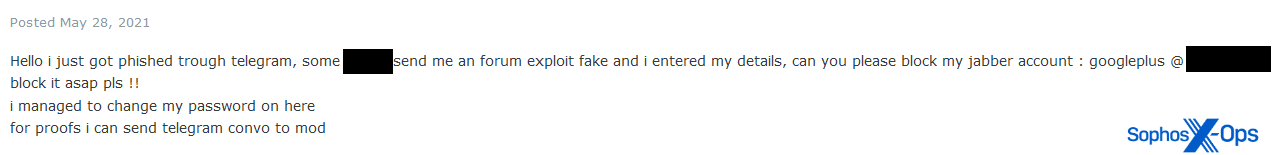

これらの詐欺に引っかかってしまう不用心なユーザーが多いようです。

図 26: 偽の Exploit フォーラムに騙され、認証情報を入力してしまったユーザー

他にも「explolit」や「exploti」など、タイポスクワッティングの例をいくつか見かけましたが、その成功の度合いはさまざまでした。詐欺を見破るユーザーもいれば騙されるユーザーもいました。

XSS もこれらの詐欺に全く関係がないとは言えません。ソフォスは、ジャーナリストの Lawrence Abrams 氏が以前に報告した XSS のコピーサイト (スペルは「xsss」) を観察しました。このサイトは、認証情報を入力すると、hxxps://fe-avv18[.]ru/send.php にリダイレクトし、おそらく取得した認証情報を処理・保存していると思われます。

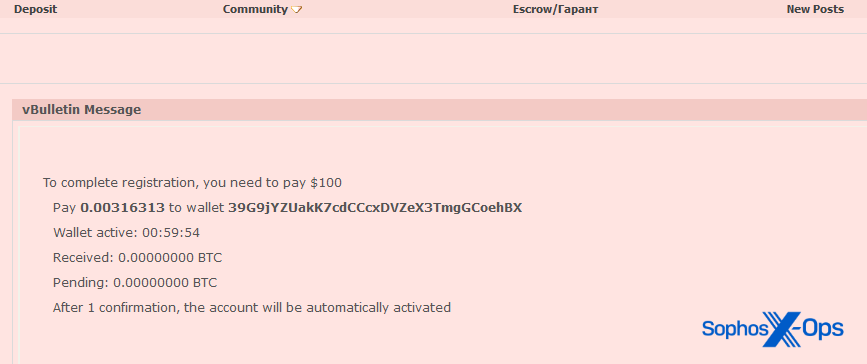

また、「xsx」という名前の Web サイトにも注目しました。これは本物の XSS サイトとは似ても似つかないものですが、経験の浅いユーザーを騙すために作られたものだと思われます。このサイトは、100 ドルの登録料 (このシリーズの第三弾でも説明しますが、かなり平均的な詐欺の金額) を要求し、XSS フォーラムでは、リッパーサイトとして報告されています。

図 27: xsx の詐欺サイト

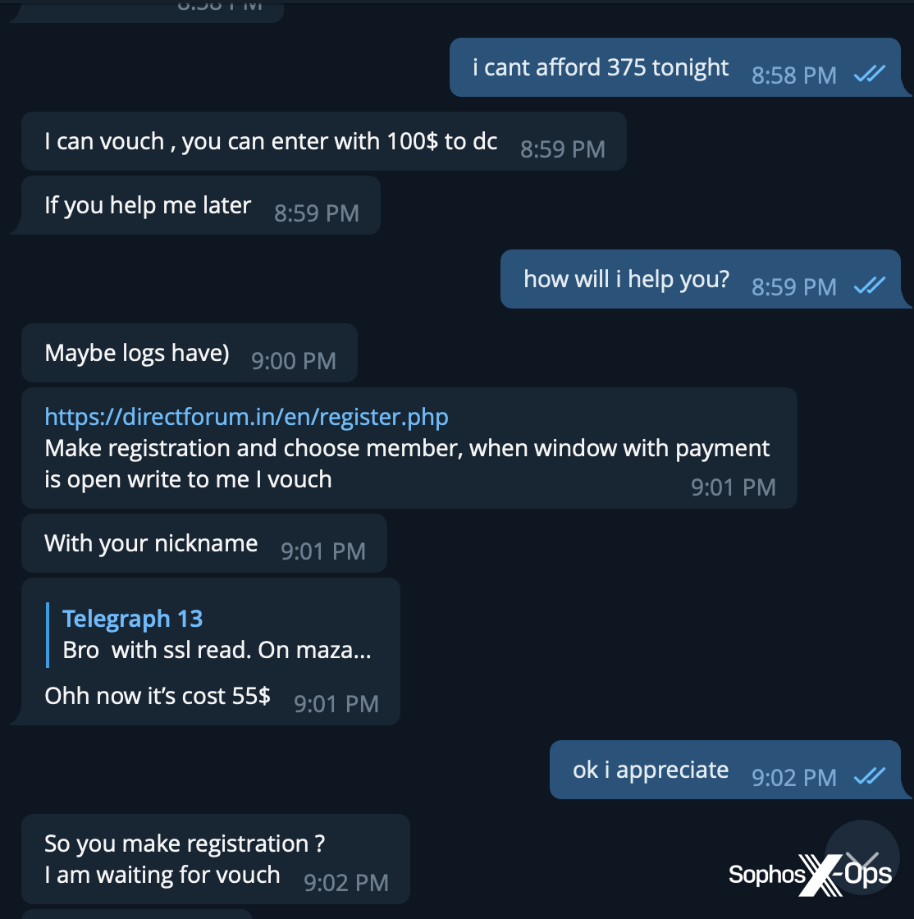

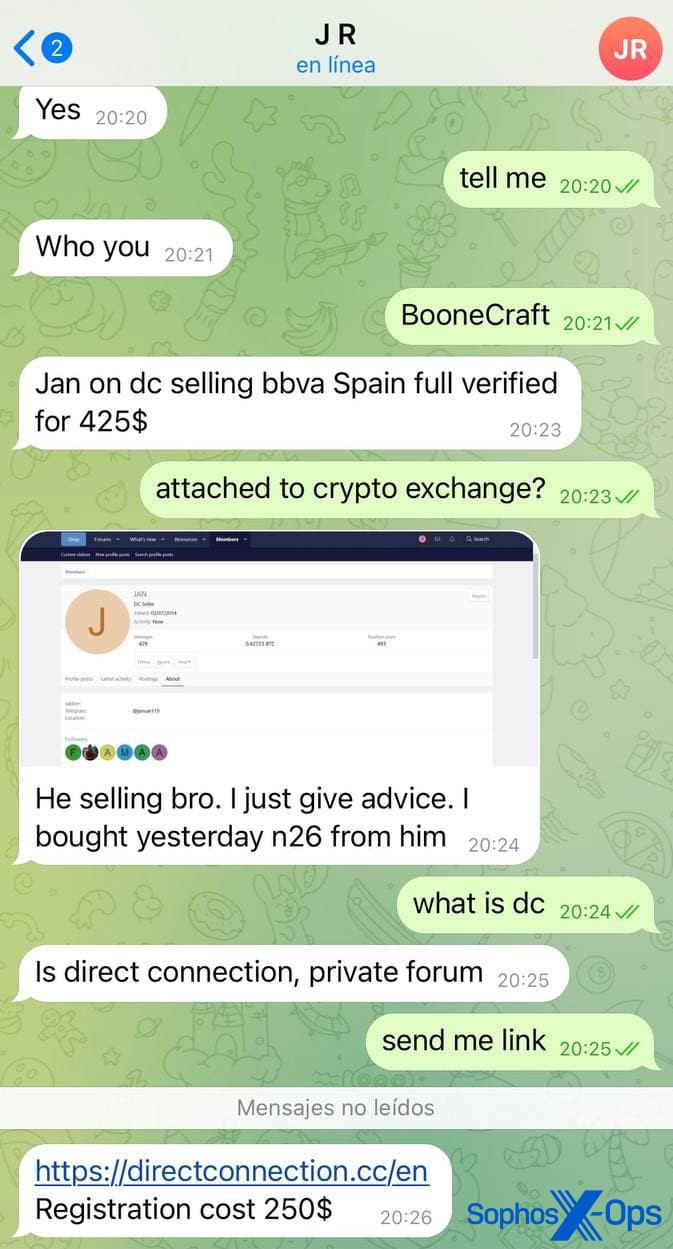

より一般的なのは、特に Mazafaka ((2021 年 3 月に侵害された) や Direct Connection など、現在は廃止された犯罪マーケットプレイスに類似したドメインを使用した詐欺サイトです。)

図 28: 廃止された犯罪マーケットプレイスの名前を利用した詐欺に引っかかるユーザー

図 29: Direct Connection の詐欺に引っかかったユーザー

図 30: さらに別の Direct Connection の詐欺

他の例としては、「verifeid」などスペルを間違えて、著名な犯罪フォーラム「Verified」に関連するドメインをタイポスクワッティングしているものがあります。

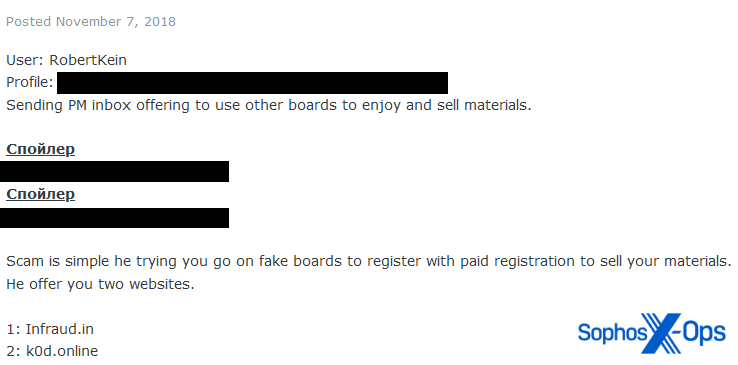

詐欺師は、既知のマーケットプレイスを模倣していないサイトを作成することもありますが、詐欺手法に関しては同じ方法、つまり登録料を徴収する方法を使用しています。

図 31: Exploit のユーザーによって報告された 2 つの詐欺サイトとされるもの

図 32: XSS ユーザーによって報告された詐欺サイト

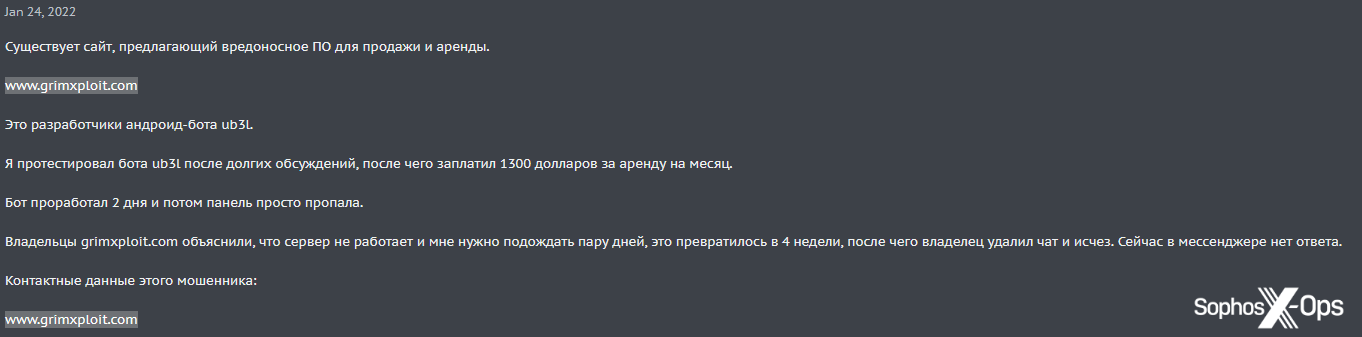

これらの詐欺のほとんどは、偽の登録料を要求するものですが、当て逃げや偽のツールなど、他の詐欺の数種が詐欺サイトと連動していることも見受けられました。たとえば、ある XSS ユーザーはサイトからマルウェアをレンタルし、2 日間動作した後、C2 パネルが消滅してしまいました (その後、サイトの所有者がすぐに現れました)。

図 33: マルウェアレンタルサイトで詐欺にあったことを報告するユーザー

図 34: 問題のマルウェアレンタルサイト

騙し合う詐欺師を騙す詐欺師

当然のことながら、詐欺師に対して詐欺を働くことは儲かるかもしれませんが、危険な行為でもあります。ソフォスは、攻撃者が詐欺に遭ったことに憤慨するだけでなく、仕返しをしようとする事例をいくつか観察しました。

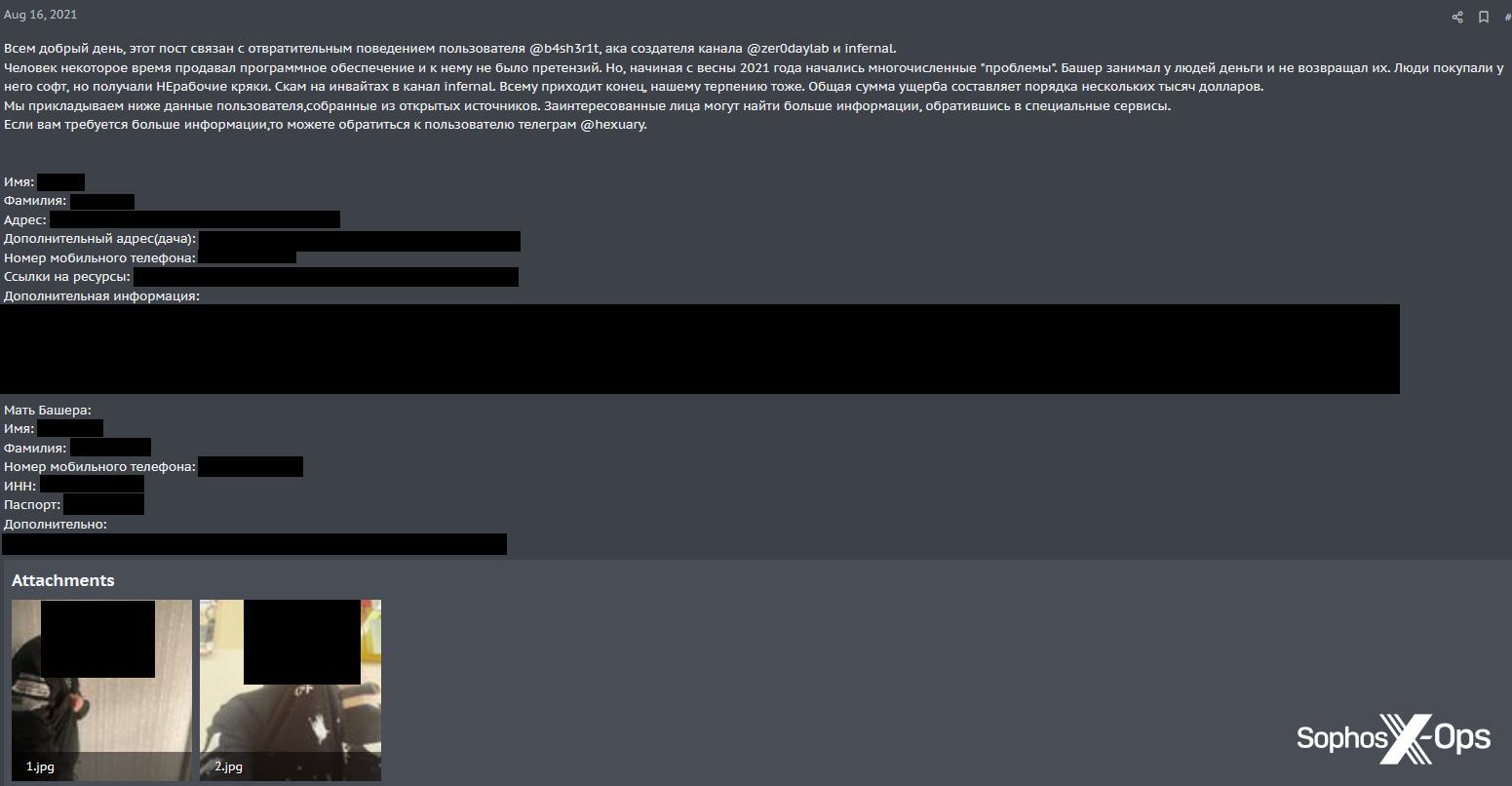

ある XSS ユーザーは、動作しないツールを販売し詐欺の招待状を送ったとされる詐欺師に腹を立て、彼らの名前、住所、携帯電話番号、ソーシャルメディアのプロフィール、そして母親の名前、電話番号、パスポート番号などをドキシング (晒し) しました。告発者は、念のため数枚の写真も添付していました。

図 35: XSS で詐欺師とされる人物がドキシング (晒し) される

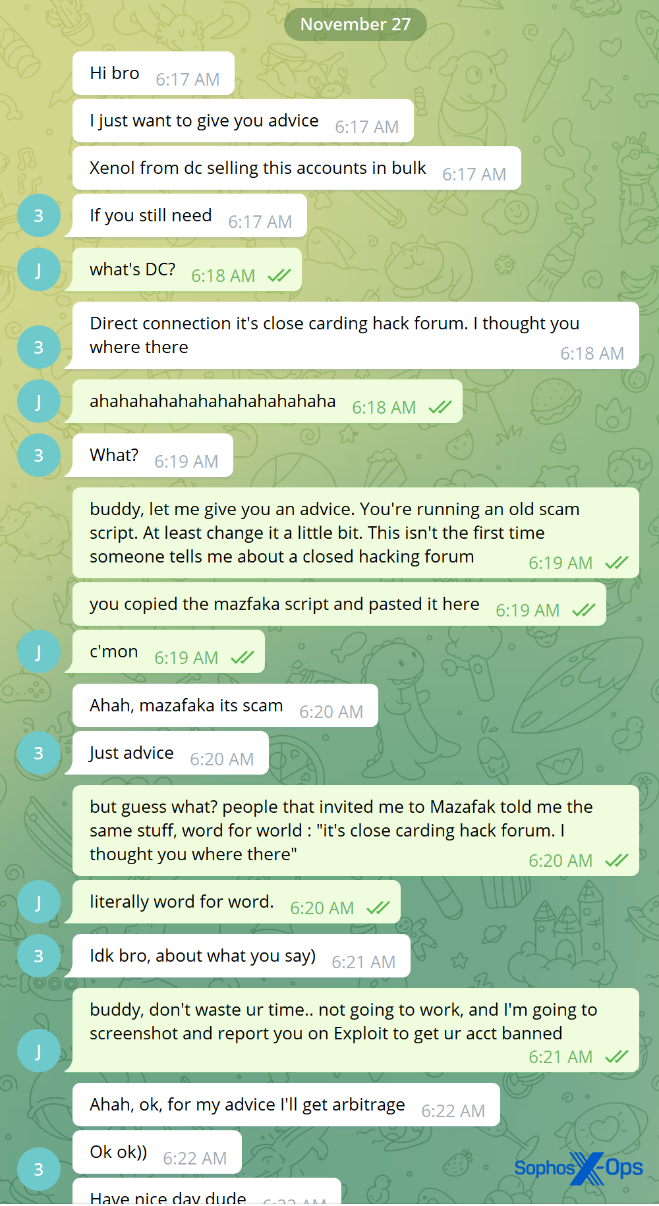

Exploit では、Direct Connection マーケットプレイスの偽のリンク (タイポスクワッティング、フィッシング、リッパーサイトのセクションを参照) で新規ユーザーを騙した詐欺師が、詐欺を見抜いたユーザーから軽くあしらわれました。

図 36: Direct Connection/Mazafaka の詐欺に気づいたユーザーが、詐欺師を挑発する様子

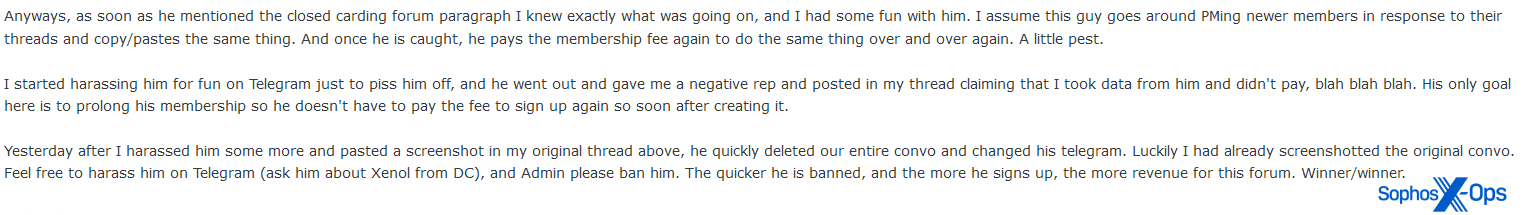

その後、ユーザーは Exploit に詐欺師の情報を掲載し、他のユーザーに嫌がらせをするよう呼びかけました。

図 37: Telegram 上で詐欺師に嫌がらせをするよう他のユーザーを誘っている Exploit のユーザー

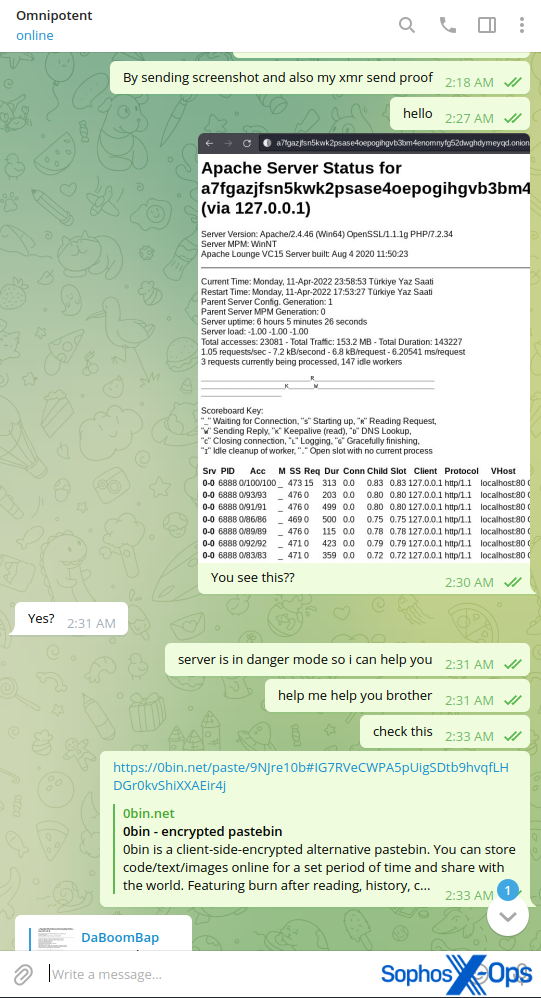

詐欺師を騙した詐欺師が騙される、という最も興味深い例は、BreachForums で見られました。

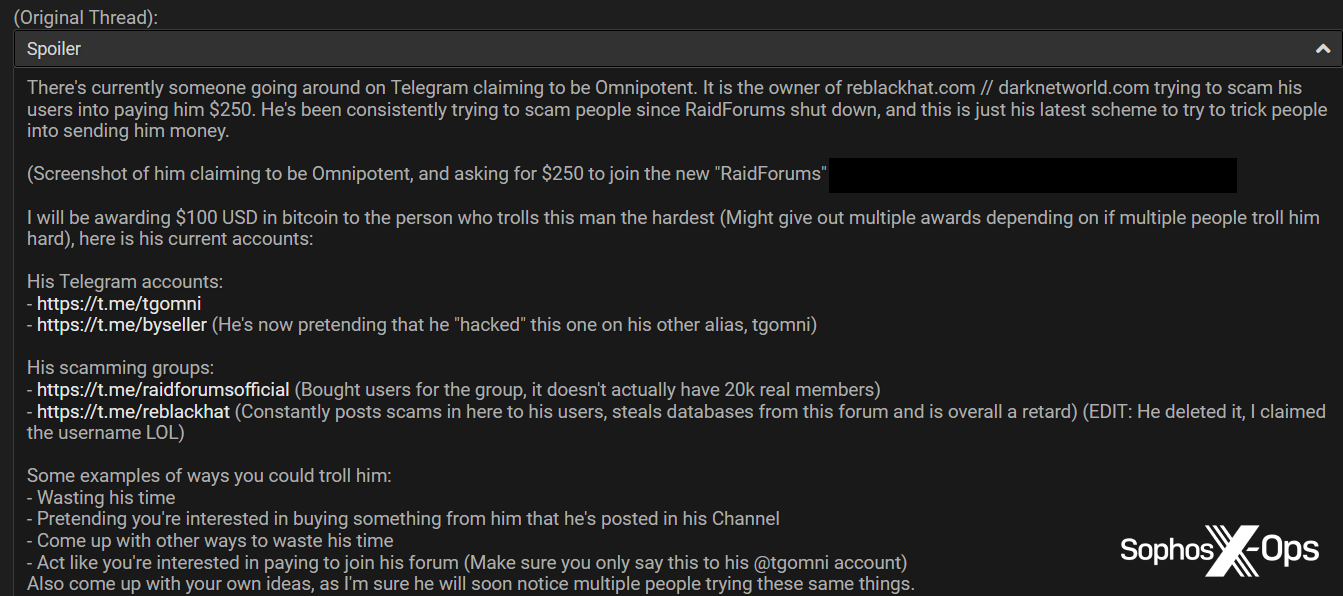

ある詐欺師が Omnipotent (RaidForums の創設者兼管理者の一人) になりすましてユーザーを騙し、250ドルを支払って「新しい RaidForums」に参加させているというニュースを受けて、BreachForums の管理者は「この男が一番嫌がることをした人に 100 ドル払う」というコンテストを始めました。)

図 38: BreachForums の管理者が詐欺師に嫌がらせをするコンテストを発表する

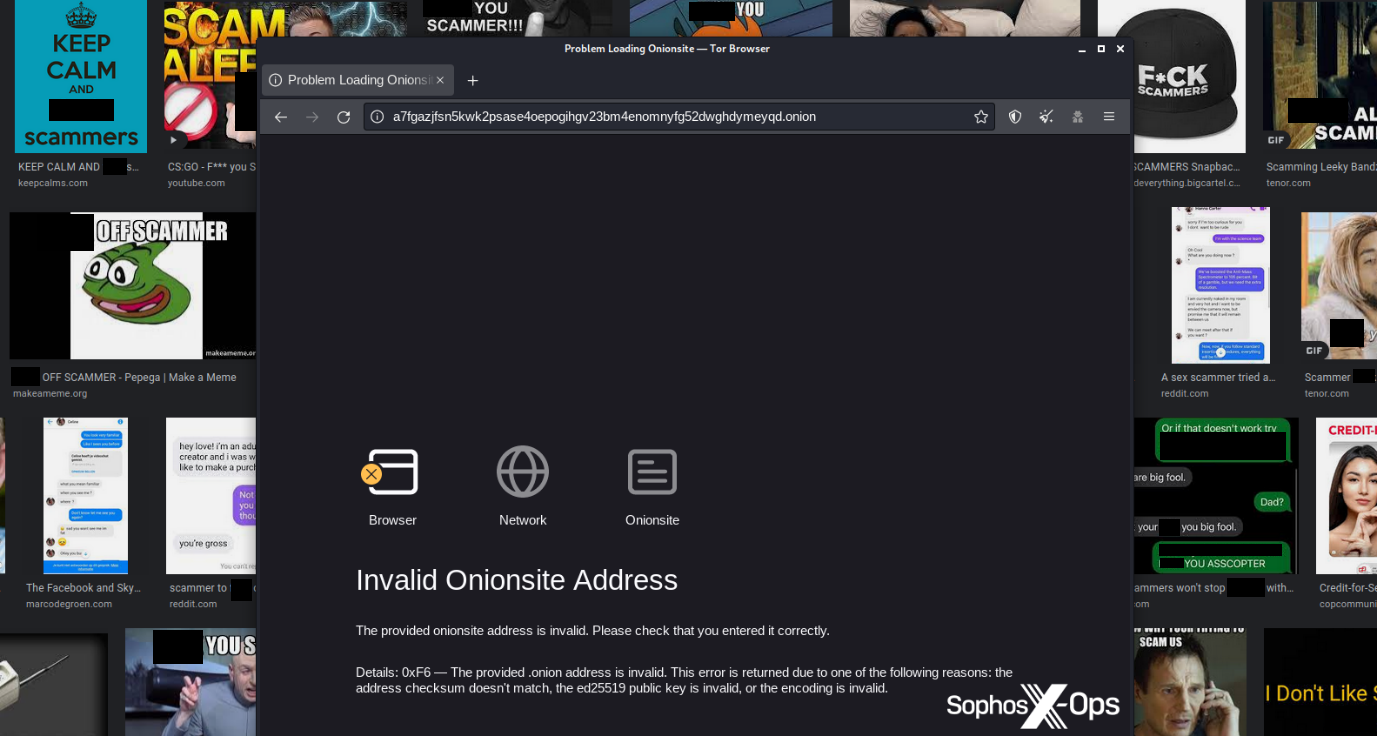

図 39: 「嫌がらせコンテスト」の応募作品の 1 つ。BreachForums のユーザーが、偽の RaidForums のサイトにアクセスできなかったと言って、このスクリーンショットを詐欺師に送りつけた

このコンテストの勝者は、Apache サーバーのステータスページのスクリーンショットを見せることで、その Web サイトから機密情報が漏れている、と詐欺師に勘違いさせました。この詐欺師はサイトが危険にさらされていると考え、結局サイトを閉鎖しました。

図 40: BreachForums の詐欺師を標的とした長い嫌がらせのスレッドの一部

最近の投稿によると、同じ詐欺師がまた戻ってきているため、BreachForums の管理者は、今度は 300 ドルの賞金をかけた別の嫌がらせコンテストを始めたそうです。

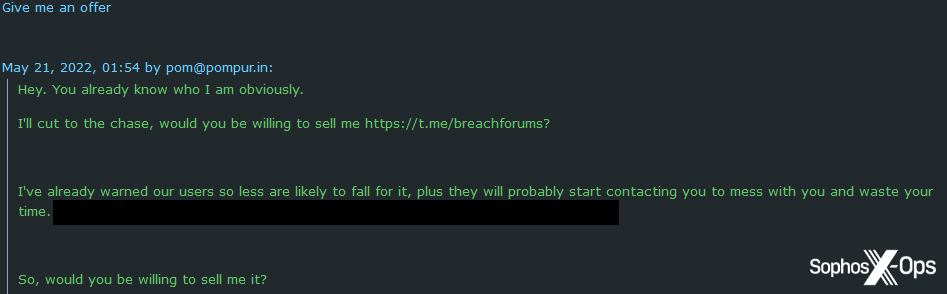

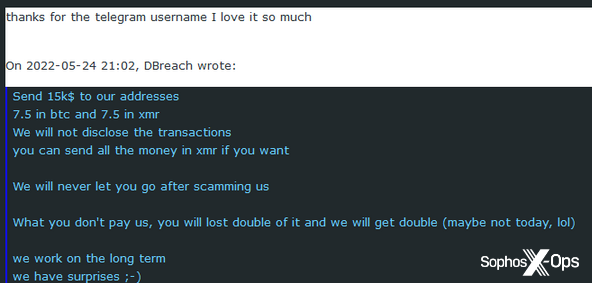

最終的に、BreachForums の管理者は、個人的に詐欺師を騙しました。ある詐欺師が、BreachForums に非常によく似た Telegram ユーザー ID を登録し、公開データベースを売りに出していました。

管理者は、そのユーザー ID を詐欺師から買い取ると申し出ました。

図 41: BreachForums の管理者が詐欺師に連絡し、Telegram ユーザー ID の売却を依頼

何度かやり取りした後に 1 万ドルという価格で合意し、管理者は詐欺師に自分のアカウントにグループを転送するよう依頼しました。詐欺師は騙されることを心配していましたが、管理者は自分たちの評判を引き合いに出して安心させました。

図 42: 騙すことはないと詐欺師を安心させる管理者

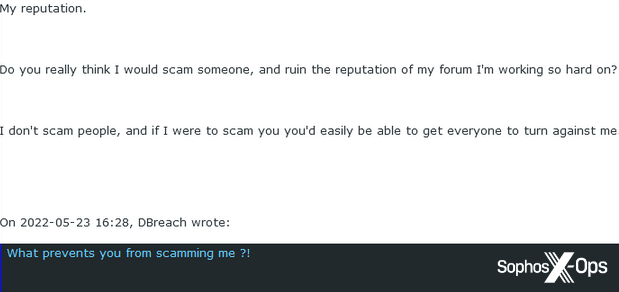

詐欺師が所有権を移した後、管理者は詐欺師の権限を削除し、彼を追放しました。当然支払いは行わず、スムーズに詐欺師に対する当て逃げ詐欺が完了しました。

図 43: BreachForums の管理者が詐欺師を追放

詐欺師にとっては不愉快極まりないでしょう。

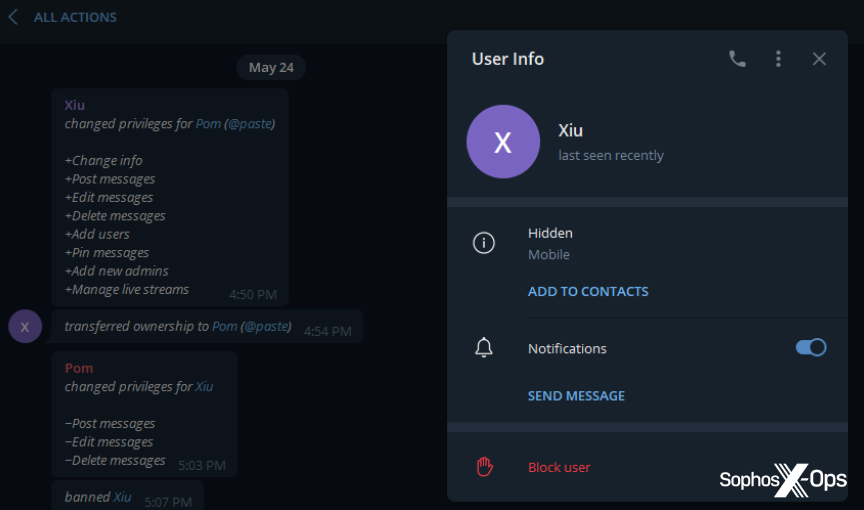

図 44: 詐欺師が BreachForums の管理者を脅している様子

管理者によると、詐欺師はその後、BreachForums に DDoS 攻撃 (サービス拒否攻撃) を仕掛けようとしたそうですが、それ以来、他の反応はありません。

今後公開する予定のシリーズ Part 3では、20 の偽マーケットプレイスからなるネットワークが協調して関与した、奇妙で大規模な、あるタイポスクワッティング詐欺について見ていきます。

コメントを残す