I dettagli sono scarsi finora, ma Microsoft sta avvisando gli utenti di Office di un bug soprannominato CVE-2021-40444 e descritto come Vulnerabilità dell’Esecuzione di Codice Remoto Microsoft MSHTML.

Il bug non ha ancora una patch, quindi è quello meglio conosciuto come zero-day, abbreviazione che sta per “i Bravi Ragazzi hanno avuto zero giorni per trovare una patch a questa vulnerabilità creata dai Cattivi Ragazzi”.

In altre parole: i truffatori sono arrivati primi.

Per quanto ne sappiamo, l’attacco funziona così:

- Si apre un file di Office esplosivo da Internet, tramite un allegato di posta elettronica o scaricando un documento da un collegamento Web sotto il controllo dei criminali.

- Il documento include un controllo ActiveX (codice aggiuntivo incorporato) che non dovrebbe avere accesso illimitato al computer.

- Il codice ActiveX attiva il componente Windows MSHTML, utilizzato per visualizzare le pagine Web, sfrutta un bug in esso per darsi lo stesso livello di controllo che avresti tu stesso dal desktop di Windows e lo utilizza per impiantare malware a scelta dell’attaccante.

MSHTML non è un browser completo, come Internet Explorer o Edge, ma fa parte del sistema operativo che può essere utilizzato per creare browser o applicazioni simili a browser che necessitano o desiderano visualizzare file HTML.

Anche se l’HTML è più strettamente associato alla navigazione web, molte app diverse dai browser trovano utile l’essere in grado di eseguire il rendering e visualizzare i contenuti web, ad esempio per presentare documentazione e file di aiuto, o per consentire agli utenti di compilare e inviare ticket di supporto.

Questo concetto di “minibrowser ridotto” può essere trovato non solo su Windows ma anche su Android e iOS, dove i componenti Blink e WebKit forniscono rispettivamente lo stesso tipo di funzionalità di MSHTML su piattaforme Microsoft. I prodotti Mozilla come Firefox e Thunderbird si basano su un’idea simile, nota come Gecko. Su iOS, è interessante notare che Apple non solo utilizzi WebKit come nucleo del proprio browser, Safari, ma imponga anche l’uso di WebKit nei browser o nelle app simili a browser di tutti gli altri fornitori. Ecco perché Firefox su iOS è l’unica versione di quel prodotto che non include Gecko: non ha altra scelta che utilizzare WebKit.

L’HTML non è solo per la navigazione

Ciò significa che i bug di rendering HTML non influiscono solo sul tuo browser e sulla tua attività di navigazione, e quindi potrebbero esserci molti modi diversi rispetto all’invio di un link web sospetto da parte dei criminali informatici per infilare una chiavetta virtuale nel codice di rendering web difettoso, e quindi per sondare gli exploit.

Anche se c’è un bug che non possono controllare abbastanza da vicino da prendere il controllo del tuo browser preferito, potrebbero essere in grado di trovare altre applicazioni in cui la vulnerabilità può essere utilizzata non solo per arrestare l’app, ma anche per sfruttarla al fine di prenderne il controllo e impiantare malware.

Questo è ciò che sembra fare CVE-2021-40444, il cui attacco viene eseguito tramite i file di Office caricati in Word, Excel e così via, piuttosto che dalle pagine Web visualizzate direttamente nel browser.

Cosa fare?

- Evita di aprire documenti che non aspettavi. Non essere tentato di guardare i contenuti solo perché un’e-mail o un documento si allineano con i tuoi interessi, il tuo lavoro o la tua ricerca attuale. Ciò non prova che il mittente ti conosca effettivamente o che ci si possa fidare in alcun modo: tali informazioni sono probabilmente disponibili pubblicamente tramite il sito Web della tua azienda o i tuoi post sui social media.

- Non essere tentato di uscire dalla visualizzazione protetta di Office. Per impostazione predefinita, i documenti di Office ricevuti tramite Internet (via posta elettronica o Web) si aprono in modo da impedire l’esecuzione di contenuti attivi come macro di Visual Basic e controlli ActiveX. Se vedi una barra gialla nella parte superiore della pagina, che ti avverte che parti potenzialmente pericolose del documento non sono state attivate, resisti all’impulso di fare clic sul pulsante [Abilita modifica], soprattutto se il testo del documento stesso ti “consiglia” di farlo!

- Valuta l’idea di applicare la Visualizzazione protetta in modo permanente a tutti i contenuti esterni. Gli amministratori di sistema possono applicare impostazioni a livello di rete che impediscono a chiunque di utilizzare l’opzione [Abilita modifica] per uscire dalla visualizzazione protetta in Office. Idealmente, non dovresti mai aver bisogno di fidarti del cosiddetto contenuto attivo in documenti esterni e puoi eludere una vasta gamma di attacchi se impedisci che ciò accada del tutto.

- Disabilita i controlli ActiveX che utilizzano il renderer Web MSHTML. Gli amministratori di sistema possono applicarlo con impostazioni di registro a livello di rete che impediscono del tutto il funzionamento dei controlli ActiveX che arrivano nei nuovi documenti, indipendentemente dal fatto che essi vengano aperti o meno in Visualizzazione protetta. Questa soluzione impedisce specificamente lo sfruttamento della vulnerabilità CVE-2021-40444.

- Disabilita l’uso di ActiveX in Office. Se non hai affatto bisogno di ActiveX in Office, questo aiuta non solo a fermare questo attacco, ma anche a bloccare l’abuso di ActiveX da parte di altre minacce trasmesse da Office.

- Tieni gli occhi aperti per individuare la patch di Microsoft. Oggi è il Patch Tuesday di settembre 2021; magari Microsoft ci può fornire la soluzione!

IMPOSTAZIONI DELLA POLICY DI GRUPPO E VOCI DI REGISTRO CHE POTRESTI TROVARE UTILI

- Per neutralizzare ActiveX all’interno di Internet Explorer (di cui MSHTML costituisce il nucleo, come spiegato sopra), seguire le istruzioni di modifica del registro nella Security Update Guide di Microsoft per CVE-2021.40444.

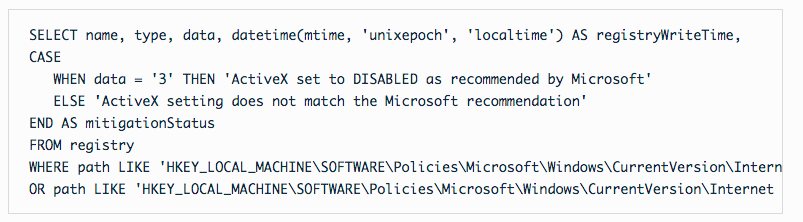

I clienti Sophos che hanno applicato queste modifiche possono utilizzare lo strumento Sophos Live Discover per cercare nella propria rete i computer che sono rimasti fuori dalla mitigazione con una query come questa:

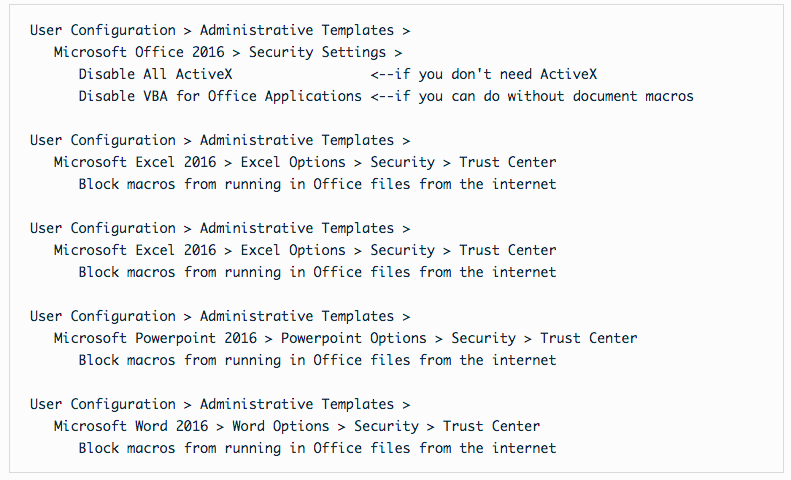

- Nel Group Policy Editor, cercare le impostazioni elencate di seguito.

Puoi usare l’app gpedit.msc per modificare le Group Policy locali su un computer autonomo o l’app Group Policy Management Console se gestisci un dominio Windows.

Si noti che le impostazioni VBA di seguito (VBA è l’abbreviazione di Visual Basic for Applications, noto anche come “codice macro di Office”) non aiutano direttamente con lo zero-day CVE-2021-40444, che si basa su ActiveX, ma vale la pena considerando come una parte aggiuntiva della sicurezza di Microsoft Office.

Per amministrare le impostazioni di Office sopra tramite il Group Policy editor, dovrai installare i modelli amministrativi per i file di Office 365, Office 2019 e Office 2016 di Microsoft, che non troverai installati per default su desktop o server Windows, anche se hai già installato Office stesso. Scarica il file sopra e installa il contenuto in C:\Windows\Policy Definitions.

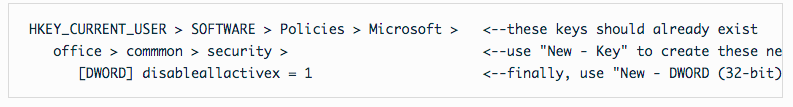

2. Se si desidera attivare l’opzione Disable All Active X direttamente sul proprio computer senza utilizzare gpedit e si ha familiarità con l’editing del registro di Windows, è possibile creare la seguente voce:

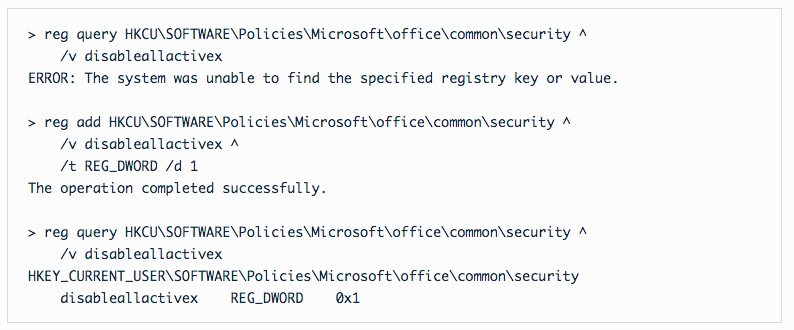

3. Da CMD.EXE (una normale finestra del prompt dei comandi), è possibile utilizzare questi comandi per controllare e impostare la voce di registro pertinente:

NOMI DI RILEVAMENTO SOPHOS

I prodotti Sophos, inclusi i prodotti e-mail, firewall e per la protezione degli endpoint, possono rilevare e bloccare questo exploit e il malware che viene recapitato con esso.

Puoi cercare i seguenti nomi nei log del prodotto:

- Scad./2140444-A

- Troj/JSExp-W

- Troj/Cabinf-A

- Troj/Agente-BHRO

- Troj/Agente-BHPO

Si noti che il malware finale inviato dai criminali può cambiare da attacco ad attacco e si noti anche che le varianti specifiche del malware zombi Troj/Agent-* elencate potrebbero essere installate in altri modi.

In altre parole, un attacco con Exp/2140444-A non porterebbe inevitabilmente a Troj/Agent-BHRO o Troj/Agent-BHPO sulla tua rete, mentre la presenza di Troj/Agent-BHRO o Troj/Agent-BHPO da soli non implicherebbe inevitabilmente che la causa fosse Exp/2140444-A.