Sophos Phish Threat es un simulador de ataque de phishing, permite al departamento de TI enviar phishing falsos de apariencia realista a los trabajadores para que si se equivocan y hacen clic, no estén los ciberdelincuentes al otro lado.

Los ciberdelincuentes nos ponen a prueba todo el tiempo, así que también podrías ponerte a prueba y dar un paso adelante. (Que no cunda el pánico, este no es post comercial, solo detallaremos algunas estadísticas curiosas que han surgido de los usuarios del producto en lo que va de año).

Con Sophos Phish Threat, puedes crear tus propias plantillas para tus propios phishing falsos, pero el producto incluye una extensa colección de plantillas personalizables propias que actualizamos regularmente.

La idea es realizar un seguimiento de la apariencia de las estafas del mundo real de todo tipo, desde “Alarmas peligrosas” hasta mensajes discretos que digan poco más que, por favor, consulte el archivo adjunto.

La historia nos enseña que los trucos de correo electrónico pueden funcionar sorprendentemente bien sin texto en el cuerpo del mensaje. Uno de los ataques mediante el email más frecuentes de todos los tiempos fue HAPPY99, también conocido como Ska, que se publicó hace poco más de 20 años a principios de 1999. El correo electrónico constaba únicamente de un archivo adjunto; no había asunto ni mensaje, por lo que el único texto visible en el correo electrónico era el nombre del archivo adjunto, HAPPY99.EXE. Si se abría, aparecía un espectáculo de fuegos artificiales de Año Nuevo, aunque la animación encubría el virus que infectaba el ordenador y luego se propagaba utilizando la agenda de contactos. Irónicamente, la falta de un texto explicativo significaba que el correo electrónico resulta mucho menos sospechoso que si la línea de asunto hubiera contenido palabras en un idioma que el destinatario no hubiera esperado. HAPPY99 como nombre de archivo por sí solo tenía un atractivo oportuno y global que casi con certeza engañó a millones de personas más para que hicieran clic en él que si hubiera incluido cualquier tipo de discurso de marketing.

Buscando lo mejor peor

El equipo de Phish Threat se preguntó: “¿Qué plantillas de phishing dan los mejores resultados, o quizás con mayor precisión, los peores?”

¿Es más probable que los usuarios de correo electrónico empresarial se enamoren de los palos o las zanahorias? ¿Por amenazas u ofertas gratuitas? ¿Para obtener instrucciones explícitas o sugerencias útiles? ¿Para “debes” o “te puede gustar”?

Las respuestas cubrieron una amplia gama de temas de phishing, pero tenían un hilo común: ninguno de ellos era una amenaza.

La mayoría de ellos trataban temas que eran mundanos y poco dramáticos, mientras que al mismo tiempo aparentemente eran interesantes e importantes.

Nada en esta lista era realmente urgente o aterrador, y todos parecían lo suficientemente probables y sencillos como para que valiera la pena salir del camino rápidamente.

Los diez primeros (o los últimos)

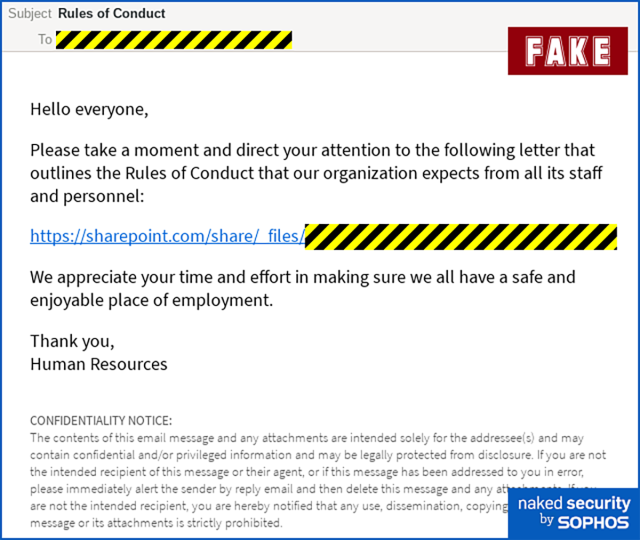

- Reglas de conducta. Este pretendía ser de RR.HH. que describía las nuevas Reglas de conducta de la empresa. Con el interés mundial en aumentar la diversidad en el lugar de trabajo y reducir el acoso, muchas empresas están revisando sus pautas de trabajo. La mayoría del personal sabe que se supone que deben leer las nuevas normas, por lo que hacer clic aquí parece algo obligado.

- Resumen de impuestos con retraso. Este notifica al personal que su documentación fiscal no llegará cuando la esperan. Ya sea que en tu país se llame W-2, P60, IRP 5 o Resumen de pago, es uno de esos “males necesarios” que el personal sabe que necesita, por lo que también podrían averiguar cuánto tiempo durará la demora.

- Mantenimiento programado del servidor. Nos sorprendió que este fuera el número 3, porque asumimos con bastante cinismo que la mayoría de las personas se inclinarían a ignorar los mensajes de TI de este tipo, con el argumento de que no podían hacer nada al respecto de todos modos. Sin embargo, en retrospectiva, ahora que tanta gente está trabajando desde casa, sospechamos que a la gente le gusta saber cuándo es probable que haya cortes para poder programar sus propias vidas en torno a ellos.

- Tarea asignada. En este mensaje, el usuario de Phish Threat puede elegir el sistema de programación y asignación de proyectos que utiliza su propia empresa (por ejemplo JIRA o Asana), de modo que el correo electrónico no destaque como obviamente falso. Aunque eso lo convierte en un phishing semi-dirigido, debes asumir que las herramientas comerciales utilizadas en tu empresa son ampliamente conocidas y fáciles de entender para los ciberdelincuentes, tal vez incluso automáticamente.

- Nueva prueba del sistema de correo electrónico. ¿Quién no quiere ser útil si todo lo que se necesita es un clic rápido?

- Actualización de la política de vacaciones. Gracias al confinamiento y a la cuarentena por coronavirus, las vacaciones es un tema complicado en estos días. Muchas empresas están adaptando sus políticas de vacaciones en consecuencia, y ¿quién quiere arriesgarse a perder tiempo libre?

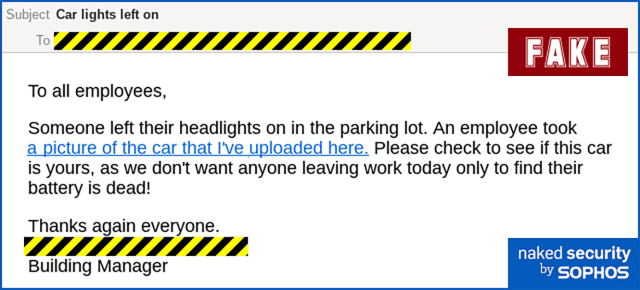

- Luces del coche encendidas. En este mensaje, el administrador del edificio aparentemente estaba siendo de gran ayuda al informar sobre un coche con las luces encendidas. En la vida real, es posible que sospeche que publicaron una foto en lugar de simplemente escribir la matrícula del vehículo, pero se nos ocurrió que muchos estados y provincias de América del Norte ya no ofrecen matrículas frontales, por lo que una foto tomada de la parte delantera del vehículo probablemente no mostraría la matrícula de todos modos.

- El servicio de mensajería falló en la entrega. Este es un truco probado y comprobado que los ciberdelincuentes han utilizado durante años. Es especialmente creíble en estos días gracias al aumento de las entregas a domicilio debido al coronavirus. De hecho, es posible que estés esperando una entrega en este momento y, en la mayoría de los casos, es el proveedor quien decide qué empresa de mensajería utilizar, por l

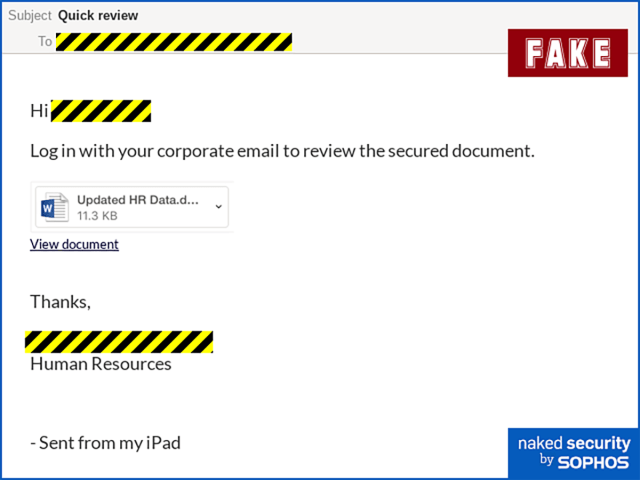

o que es posible que no sepas quién realiza la entrega. - Documento seguro. Esto supuestamente es un “documento seguro” del equipo de RR.HH., lo que da una razón plausible para que tomes una ruta inusual para verlo. Este truco es ampliamente utilizado por los delincuentes de phishing como la intención de convencerte de que introduzcas contraseñas donde normalmente no tendrías que hacerlo, o para ajustar la configuración de seguridad en tu ordenador, aparentemente con el fin de mejorar la seguridad, pero en realidad para reducirla.

- Mensaje de redes sociales. Esta es una notificación simulada de LinkedIn que prometía que “Tienes mensajes no leídos de Joseph”. LinkedIn parece estar disfrutando de un aumento en popularidad en este momento, lo que no es sorprendente considerando cuántas personas han perdido sus trabajos o han reducido sus horas de trabajo debido a la recesión del coronavirus. Es tentador hacer clic, por temor a perderse algo, y los estafadores están felices de sacar provecho de eso.

¿Qué hacer?

- Piensa antes de hacer clic. Incluso si el mensaje parece inocente a primera vista, ¿hay alguna pista de que sea una estafa? Los ejemplos incluyen: errores de ortografía que dudas que cometa el remitente, terminología diferente a la de tu empresa, herramientas de software que tu empresa no usa y comportamientos como alterar la configuración de seguridad que se te advirtió explícitamente que no debes cambiar.

- Consulta con el remitente si no estás seguro. Pero nunca lo verifiques respondiendo al correo electrónico para preguntar si es genuino, obtendrás la respuesta “Sí” de cualquier manera, porque un remitente legítimo diría la verdad pero un estafador mentiría. Utiliza un directorio corporativo accesible a través de medios confiables para encontrar una manera de ponerse en contacto con un colega que crees que ha sido suplantado.

- Echa un vistazo a los enlaces antes de hacer clic. Muchos emails de phishing contienen texto e imágenes libres de errores. Pero los atacantes a menudo tienen que depender de servidores temporales en la nube o sitios web pirateados para alojar sus páginas web de phishing, y el subterfugio a menudo aparece en el nombre de dominio que quieren que visites. No te dejes engañar porque el nombre de un servidor es “lo suficientemente parecido”: los delincuentes a menudo registran nombres que casi iguales, como tu empresa, tu empresa (cambiando la letra O por ceros) o el sitio de tu empresa, utilizando errores ortográficos, caracteres de aspecto similar o texto añadido.

- Informa de los correos electrónicos sospechosos a su equipo de seguridad. Adquiere el hábito de hacer esto siempre, aunque creas que no sirve para nada. Los delincuentes de suplantación de identidad no envían sus correos electrónicos solo a una persona a la vez, por lo que si eres el primero en la empresa en detectar una nueva estafa, una advertencia temprana permitirá que tu departamento de TI advierta a todos los demás que podrían haberlo recibido también.

Por cierto, si estás en el equipo de seguridad y no tienes una manera rápida y fácil para que tu personal informe posibles problemas de ciberseguridad, como llamadas telefónicas sospechosas o emails poco fiables, ¿por qué no configurar una solución fácil de recordar, como una dirección de correo electrónico interna y acostumbrarse a monitorearla?

No se necesita mucho estímulo para convertir a toda tu fuerza laboral en los ojos y oídos del equipo de seguridad.

Después de todo, cuando se trata de ciberseguridad, si uno falla todos se ven afectados.