Sophos ha publicado un nuevo informe titulado “Color by Numbers: Inside a Dharma Ransomware-as-a-Service (RaaS) Attack“, en el que por primera vez se detalla en profundidad un script y un conjunto de herramientas de ataque automatizado creado por los operadores de ransomware y que se encuentra a la venta en los mercados de ciberdelincuentes junto con la infraestructura de back-end y sus herramientas maliciosas. El informe también muestra cómo Dharma se dirige a las pequeñas y medianas empresas (PYMES) en 2020 durante el COVID-19.

Dharma se creó en 2016 y es una de las familias de ransomware más rentables, debido a su modelo de negocio basado en servicios para el mercado de ciberdelincuentes. Varias iteraciones de su código fuente se han descargado en línea o se han puesto a la venta, por lo que ahora existen muchas variantes del código.

Los principales objetivos de los ataques de Dharma RaaS que ha analizado Sophos son las pymes, y según la compañía de recuperación de ransomware, Coveware, el 85% de los ataques observados en 2020 se centraron en herramientas de acceso expuestas como el Protocolo de Escritorio Remoto (RDP), además de que las demandas de rescate de Dharma eran en general bastante bajas, con un promedio de 8.620 dólares.

“Dharma es una franquicia de comida rápida de ransomware: fácil y ampliamente disponible para casi cualquier persona”, dijo Sean Gallagher, investigador senior de amenazas en Sophos. “El ransomware como servicio de Dharma amplía la gama de personas que pueden ejecutar devastadores ataques de ransomware. Eso es lo suficientemente preocupante en sí mismo en tiempos normales. Pero en este momento, con muchas empresas afectadas por la pandemia y adaptándose a la necesidad de un soporte rápido para los teletrabajadores, y con el personal de TI reducido, los riesgos de estos ataques se multiplican. La necesidad de equipar y habilitar una fuerza de trabajo inesperadamente remota, ha dejado a las pequeñas empresas con su infraestructura y dispositivos vulnerables, y ha obstaculizado la capacidad del personal de soporte de TI para monitorizar y administrar adecuadamente los sistemas como lo harían normalmente”.

Como se indica en el informe de Sophos, una vez que los clientes de Dharma, conocidos como afiliados, han comprado las herramientas y han comprometido su objetivo, dependen casi por completo de un script de PowerShell controlado por menús que instala y lanza los componentes necesarios para difundir el ransomware en la red del objetivo. Cuando se ejecuta el script maestro, se identifica como “Caja de herramientas” y lanza el ataque con el mensaje “¡Diviértete, hermano!”

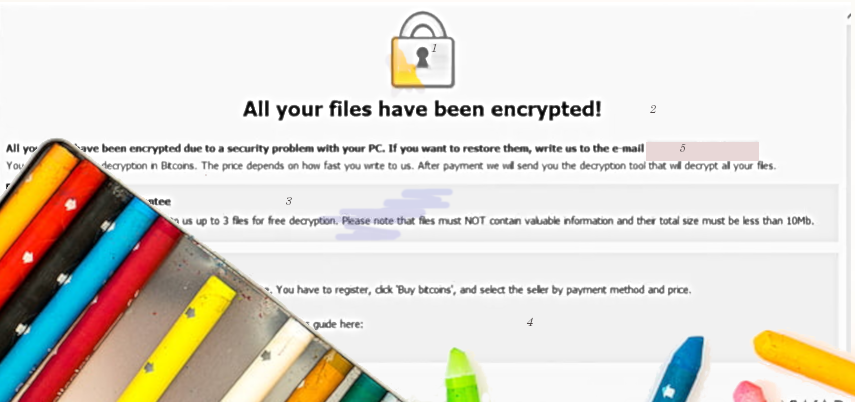

El proceso de ataque se basa en gran medida en el abuso de herramientas de código abierto, así como en versiones gratuitas de herramientas comerciales. El descifrado es un proceso de dos etapas sorprendentemente complejo. Los destinatarios que se ponen en contacto con los afiliados para obtener claves de recuperación reciben una herramienta de primera etapa que extrae detalles de todos sus archivos cifrados. Luego, los afiliados comparten estos datos extraídos con sus operadores, quienes proporcionan una clave de descifrado de segunda etapa para los archivos. La eficacia de este proceso para restaurar datos de los objetivos depende en gran medida de las habilidades y el estado de ánimo de los afiliados, según la investigación. Por ejemplo, Sophos ocasionalmente observó que los afiliados retenían algunas de las claves para exigir un rescate adicional.

“Con tantas demandas de rescate multimillonarias, objetivos de alto perfil y adversarios avanzados como WastedLocker que ahora aparecen en los titulares, puede ser fácil olvidar que amenazas como Dharma están vivas y coleando, y permiten que un grupo completamente diferente de ciberdelincuentes ataquen objetivos más pequeños para acumular una fortuna, ocho mil dólares de cada vez ”, dijo Gallagher.

Consejos para la defensa

- Cierra el protocolo de escritorio remoto (RDP) para denegar el acceso de los ciberdelincuentes a las redes. Si necesitas acceso a RDP, colócalo detrás de una conexión VPN.

- Comprueba que tienes un inventario completo de todos los dispositivos conectados a tu red e instala siempre las últimas actualizaciones de seguridad, tan pronto como se publiquen, en todos los dispositivos y servidores de tu red.

- Mantén copias de seguridad periódicas de los datos más importantes y actuales en un dispositivo de almacenamiento offline.

- Ten en cuenta los cinco principales indicadores de la presencia de un atacante para detener los ataques de ransomware.

- Recuerda, no existe una fórmula mágica única para la seguridad, por lo que un modelo de seguridad por capas y de defensa en profundidad es esencial.