El martes de parches de junio permite a los administradores de Windows entrar suavemente en el verano, ya que Microsoft publicó el martes 49 parches que afectan a 7 familias de productos. Windows, como de costumbre, se lleva la mayor parte de los parches, con 34. El resto afectan a Azure, 365 Apps for Enterprise, Dynamics 365, Office, Visual Studio y SharePoint.

En el momento de aplicar el parche, no se sabe que ninguno de los problemas abordados esté siendo explotado. Dicho esto, once vulnerabilidades de Windows tienen, según la empresa, más probabilidades de ser explotadas en los próximos 30 días; una de ellas es el único problema de gravedad crítica del mes del que hablaremos con más detalle a continuación. Seis de los problemas de este mes son susceptibles de ser detectados por las protecciones de Sophos e incluimos información sobre ellos en una tabla más abajo.

Además de estos parches, la publicación incluye información de aviso sobre siete parches relacionados con el navegador Edge, uno relacionado con GitHub, uno fascinante de MITRE que afecta no solo a Windows, sino a gran parte de Internet y dos de Adobe. No incluimos los avisos en los recuentos y gráficos de CVE que figuran a continuación, pero proporcionamos información sobre todos ellos en un apéndice al final del artículo y profundizaremos en el aviso del MITRE más adelante.

En cifras

-

Total de CVE de Microsoft: 49

-

Total de problemas de asesoramiento de Edge / Chrome cubiertos en la actualización: 7

-

Total de problemas de asesoramiento de Microsoft no relacionados con Edge cubiertos en la actualización: 2

-

Total de problemas de Adobe cubiertos en la actualización: 2

-

Divulgados públicamente: 0*

-

Explotados: 0

-

Gravedad

-

Crítica: 1

-

Importante: 48

-

-

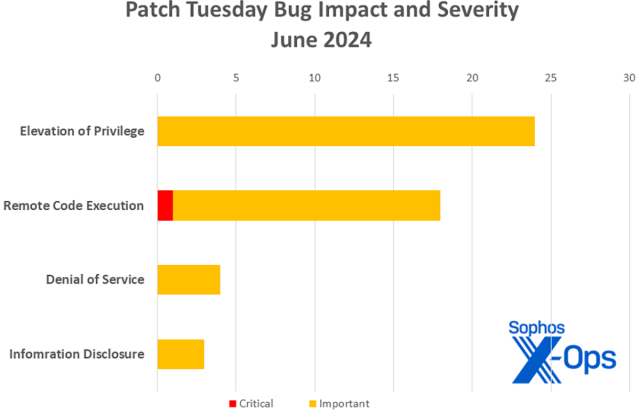

Impacto:

-

Elevación de privilegios: 24

-

Ejecución remota de código: 18

-

Denegación de servicio: 4

-

Divulgación de información: 3

-

* Un CVE de solo asesoramiento se divulga públicamente; ver más abajo.

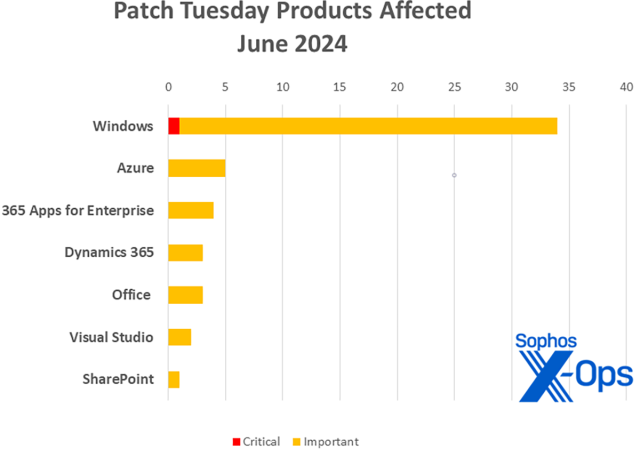

Productos

-

Windows 34

-

Azure 5

-

365 Apps for Enterprise: 4 (incluida una compartida con Office)

-

Dynamics 365: 3

-

Office: 3 (compartida con 365 Apps para la Empresa)

-

Visual Studio: 2

-

SharePoint: 1

Actualizaciones notables de junio

Además de los problemas comentados anteriormente, merecen atención algunos específicos.

CVE-2024-30080 – Vulnerabilidad de ejecución remota de código en Microsoft Message Queuing (MSMQ)

Este mes, Microsoft ha marcado 11 CVE como más susceptibles de ser explotados en los 30 días siguientes al Martes de Parches; este RCE de gravedad crítica (el único problema de clase crítica del mes) debería considerarse el primero de su clase. Afecta tanto a clientes como a servidores que tengan activado el servicio de cola de mensajes de Windows. Con él activado y a la escucha (el puerto por defecto es el 1801), un atacante podría enviar un paquete MSMQ malicioso al servidor y obtener un RCE. (Sí, Sophos tiene una detección para esto; consulta la tabla inmediatamente debajo de la Figura 3).

CVE-2023-50868 – MITRE: CVE-2023-50868 La prueba del cerrador más cercano NSEC3 puede agotar la CPU

Se trata de un CVE solo consultivo, emitido por MITRE y de interés para el sector en general, no solo para Microsoft. Cubre un problema revelado públicamente con DNSSEC y cómo prueba la no existencia de una zona especificada. ¿No estás familiarizado con los detalles de DNSSEC, o estás perplejo sobre cómo un registro NSEC puede ser negativo? El DNS Institute tiene un artículo que lo explica. El fallo en cuestión es un problema de denegación de servicio de gravedad importante; no se cree que esté siendo activamente explotado, pero es DNS y, por tanto, merece la pena que le dediques tiempo.

CVE-2024-37325 – Vulnerabilidad de elevación de privilegios en la máquina virtual Azure Science (DSVM)

Este mes solo hay una vulnerabilidad que Microsoft considere de gravedad crítica (CVE-2024-30800, arriba), pero para quienes se guían por las puntuaciones CVSS, esta EoP de Azure merece un vistazo, pero solo si estás ejecutando una versión de Máquinas Virtuales de Ciencia de Datos (DSVM) Linux/Ubuntu anterior a la 24.05.24. Si esa es tu situación, este fallo CVSS 9.8 no requiere ni privilegios ni interacción del usuario; todo lo que necesita hacer el atacante es enviar una solicitud especialmente diseñada a la máquina objetivo para acceder a las credenciales de los usuarios autorizados. Los usuarios afectados deben leer los detalles y actuar en consecuencia.

Protecciones de Sophos

| CVE | Sophos Intercept X/Endpoint IPS | Sophos XGS Firewall |

| CVE-2024-30080 | sid:2309700 | sid:2309700 |

| CVE-2024-30084 | Exp/2430084-A | Exp/2430084-A |

| CVE-2024-30087 | Exp/2430087-A | Exp/2430087-A |

| CVE-2024-30088 | Exp/2430088-A | Exp/2430088-A |

| CVE-2024-30089 | Exp/2430089-A | Exp/2430089-A |

| CVE-2024-35250 | Exp/2435250-A | Exp/2435250-A |

Como todos los meses, si no quieres esperar a que tu sistema descargue por sí mismo las actualizaciones de Microsoft, puedes descargarlas manualmente desde el sitio web del Catálogo de Windows Update. Ejecuta la herramienta winver.exe para determinar qué compilación de Windows 10 u 11 estás ejecutando y, a continuación, descarga el paquete de actualizaciones acumulativas para la arquitectura y el número de compilación específicos de tu sistema.