** 本記事は、英語記事タイトル の翻訳です。最新の情報は英語記事をご覧ください。**

2024 年 2 月 19 日深夜、近年最も活発なランサムウェアグループである LockBit のメイン Web サイトが、英国国家犯罪局 (NCA) によって閉鎖されました。NCA は、米国 FBI、フランス国家憲兵隊、欧州警察機構などの国際的連携機関と協力して、主要サイトが運用されていた物理サーバーを押収し、それぞれポーランドとウクライナに滞在していた 2 人の男を逮捕しました。さらに米国は同日、この犯罪組織に関与したとして、2 人のロシア人に対する制裁を発表しました。

このような多国間で連携した法執行活動により、組織犯罪グループの活動についての新たな知見がもたらされると同時に、この種の活動を抑制するために私たちができる対策の限界が露呈しました。

まずは基本的なことから確認しましょう。「ランサムウェアシンジケート」の構成要素とは何でしょうか?多くの場合、その構造は無政府の労働組合と類似しています。ランサムウェアシンジケートは通常、Web サイトやマルウェア、決済サイトを構築するソフトウェア開発者のコアグループ、資金洗浄担当者、そして被害者との支払い交渉を行う英語に堪能な人物で構成されています。実際の攻撃そのものは、いわゆる「アフィリエイト」が行っています。アフィリエイトは、プラットフォームとブランド名を利用して被害者を恐喝し、収益を分配するためにスキームに加担します。

アイデンティティが流動的な犯罪社会

最初の問題は、その構造にあります。これらの「グループ」は、ほとんどが緩やかな提携関係にあり、ブランド名の下で活動しています。ブランドを閉鎖しても、グループのコアメンバーまで影響が及ぶとは限りません。米国が一部のメンバーに対して制裁が発動されたことで、「LockBit」というブランドはもはや死んだも同然です。米国に拠点を置く企業はもはや LockBit に身代金を支払おうとはしないでしょう。しかし、たとえば明日、攻撃者が CryptoMegaUnicornBit や同様のブランドとして再登場すれば、また同じサイクルが繰り返されることになります。

これらの個人が新しい名前を用いた場合、収益を奪還するのは困難です。Ivan Kondratyev と Artur Sungatov (制裁を課されたロシア国民) に対して本日発表された制裁は LockBit を崩壊させましたが、彼らが DatasLaYeR001 や Crypt0Keeper69 として名義を変更して戻ってきたとき、彼らが制裁を受けていたことを被害者が知る術はあるのでしょうか。 制裁はただの「速度制限」に過ぎず、ランサムウェア問題に対する長期的な真の解決策ではありません。

米司法省 (DOJ) による 5 件の起訴は、おそらく始まりに過ぎません。過去のこの種のケースで公開される起訴状は、米国が法執行機関の協力を得られそうにない国にいる個人に対するものだけでした。該当しない人物については、制裁対象リストに加えています。もしかすると、さらに多くの未公開の起訴状が、容疑者には知られないままでいるだけかもしれません。この種の起訴状はたとえば、該当する容疑者が休暇で国際旅行をするというミスを犯した場合に、旅行先で容疑者を捕らえるために使われる可能性があります。法執行機関にとって都合の良い国にいた LockBit 犯罪組織の参加者は、ポーランド (資金洗浄の疑い) およびウクライナ (未特定) で逮捕され、フランスで起訴されると見られています。

難解なセキュリティ

法執行機関はいかにしてこのランサムウェアグループを閉鎖したのでしょうか。攻撃者の主張を信じるのであれば、今回の作戦はパッチが適用されていないセキュリティの脆弱性 CVE 2023-3824 がきっかけです。プロの犯罪的ハッカーであっても、自身のインフラストラクチャを完全にセキュアに保てるわけではなく、複数のオブザーバーは、2023 年中頃に皮肉にも CVE-2023-3824 が報告される直前に、LockBit が IT インフラストラクチャを管理するのに苦労しているとコメントしていました。

リークサイトが運用されている Web サーバーが悪用されたことを契機に、おそらくはサーバーを物理的に押収し、それを支えるインフラストラクチャを次々に解体し始めたと思われます。報道では、数年にわたる作戦だったと伝えられています。(注意点として、LockBit は比較的息の長いブランドです。最初の目撃情報は 2019 年までさかのぼり、2024 年 2 月 19 日現在、彼ら自身のファイルリークページによると、サイトは 4 年と 169 日間稼働していました。)

このアイデアもアプローチも新しいものではありません。法執行機関による犯罪インフラへの「ハッキング」は、以前にも確認されています。ブラウザやツールのゼロデイ脆弱性を利用することもあれば、攻撃者自身が VPN や Tor ブラウザを使い忘れるというミスを犯したことが、攻撃者の特定と逮捕につながることもあります。このようなオペレーションセキュリティ (OpSec) のミスは、最も巧妙な犯罪者にとっても致命傷となります。

防御側がこのようなグループに圧力をかけ続けたいのであれば、法執行機関の作戦遂行能力を強化しなければなりません。この種の作戦は、攻撃に使用されるインフラを解体するだけでなく、「参加しても安全だ」という共犯者の信頼を低下させるためにも不可欠です。このような作戦を遂行するためには、スキルが高く、正当な報酬を得られるサイバー警官と、より適切な情報に基づいた司法が必要です。

悲しいことに、今回 NCA とそのパートナーは一定の成功を収めたものの、Lockbit ネットワークを完全に無効化したわけではありません。このグループが使用していたいくつかのリークサイトはまだアクセスが可能であり、その中には非常に有害なサイトも含まれています。それは、支払いに応じなかったことへの報復として被害者の情報を流出させられるよう、盗んだコンテンツをホストしているサイトです。攻撃による被害は、今回の摘発の前にすでに発生していましたが、攻撃は完了していませんでした。

今回の作戦への反応

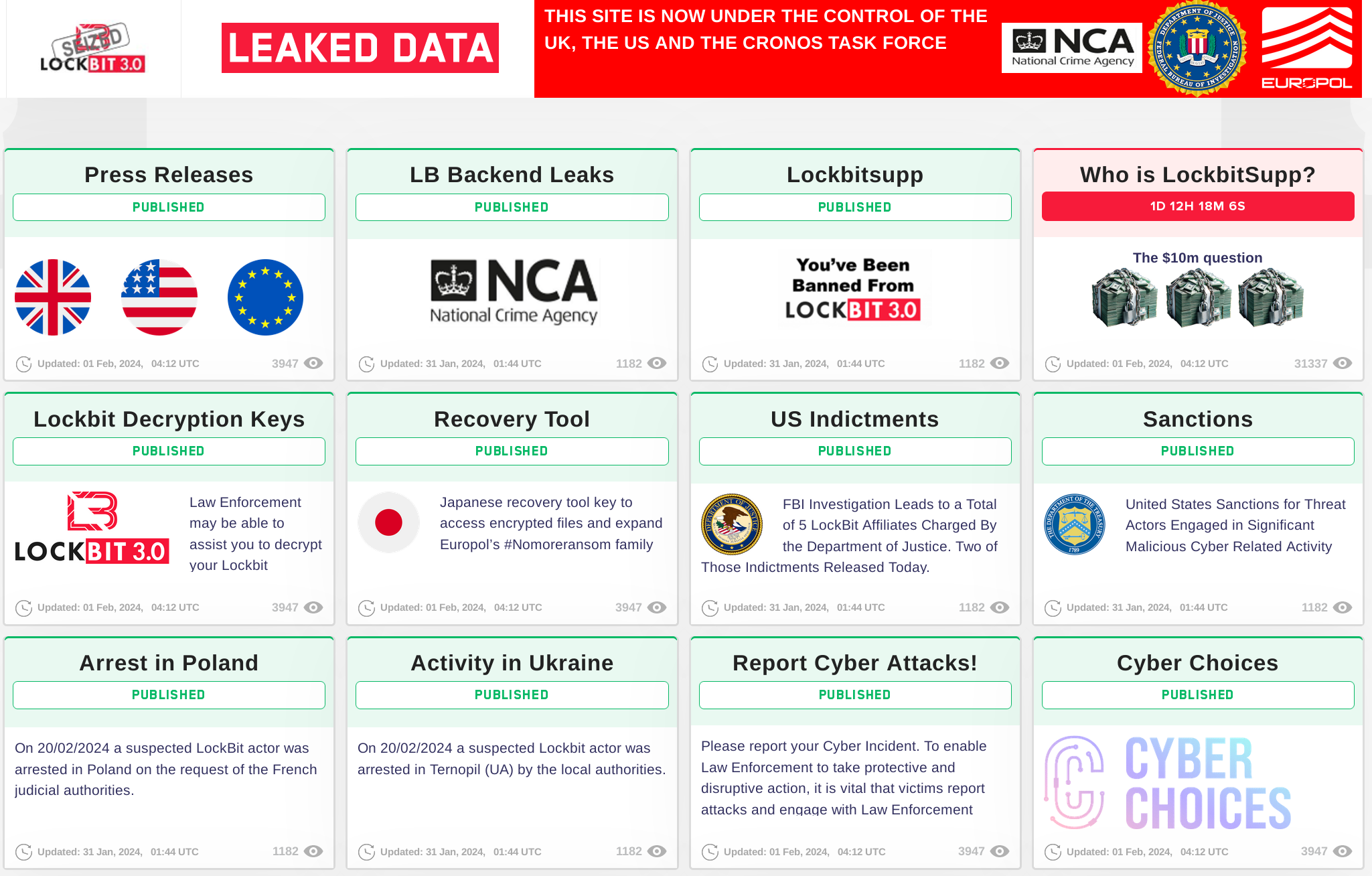

LockBit のリークサイトを押収し再現した NCA による「壮大な荒らし行為」についてのコメントが、ソーシャルメディア上に数多く寄せられています。この作戦は虚勢を張っているだけなのか、それとも警察や政策立案者の深い動機があるものだったのでしょうか。答えはわかりませんが、筆者はこの行為が意図的であったことを望んでいますし、そう信じています。

図 1: LockBit の解体を知らせるページには多くの情報が掲載されており、週明けにさらなる情報の公開を約束

経験上、こうした犯罪活動の中心人物の多くは、欧米の被害者を標的とするグループに対して法の支配を執行できない、あるいは執行する気のない国にいます。加えて、彼らのアフィリエイトの多くは、自分たちがグループのリーダーほど保護されていないことをよく知っています。

今回のような騒ぎを起こすことで、自分たちのツール、コミュニケーション、個人情報が監視されているのではないか、あるいはすでに漏洩しているのではないかという恐怖、不安、疑念を植え付け、アフィリエイトへの参加を思いとどまらせることができるかもしれません。しばらくの間、犯罪組織の間で、自分たちは研究者や法執行機関による侵害を受けているという被害妄想が広がっていました。その考えは誤りではありません。私たちは彼らの中に潜み、彼らを監視しています。今回 NCA が仕組んだ荒らし行為および情報開示は、そのことを強く印象付けるものです。私たちは内側から見ています。

誰を信用すべきか

多くの被害者は、顧客、従業員、株主をデータの漏洩から守るために身代金を支払ったと主張しています。恐喝者に身代金を支払えば盗まれたデータを削除してもらえるという考えは、犯罪そのものの黎明期から専門家によって批判されてきました。NCA は、その疑念を確信に変えました。犯罪者は被害者から窃取したデータのコピーを保管しており、そのデータをさらに悪用したり、現金化するつもりだった可能性があります。 盗人に仁義などありません。

今回のケースで重要なのは、犯罪者の言葉を私たちが信用することではなく、むしろ、犯罪者の間に不信感をいかに広めるかでしょう。懐疑心と米国の制裁を組み合わせれば、ほぼすべての人間は犯罪への加担を躊躇するようになるはずです。しかし、犯罪者自身を疑心暗鬼に陥らせることはできるのでしょうか。

実現すれば、最大の抑止力になると思われます。NCA、FBI、欧州警察などが摘発後に犯罪組織を乗っ取って情報を開示するだけでなく、研究者なども、公共のフォーラムで入手したチャットやフォーラムなどを継続的に公開し、闇の中での出来事が実際には多くの人に影響を及ぼしている可能性が高いことを示すべきです。

結論

世界がますます多極化している現在、逮捕や投獄でこの状況を打開することはできません。防御側のアプローチは成熟してきていると感じています。重要な場面で圧力を加え、最終的にはあらゆる分野、あらゆる場面において複合的なアプローチを採用しています。

今回の出来事はランサムウェア攻撃を終結させるものではありませんし、LockBit グループへの積極的な参加を阻止するものではないかもしれません。しかし、攻撃グループを混乱させ、「事業」を行うコストを増加させ、犯罪者自身の不信感を高めるという私たちのアプローチは一歩前進しました。

犯罪者たちは、被害者から組織的に搾取する方法のマニュアルやパターンを作ることで成功してきました。現在は、防御側も独自のマニュアルを持つというターニングポイントに近づいているのかもしれません。私たちは一斉に立ち上がり、この戦いにおける法執行機関のパートナーを支援し、攻撃者の最も嫌がるところを突いていかなければなりません。チームワークが夢を実現するといいますが、結束力のあるチームを結成できなかった攻撃者は日没とともに消え去るか、互いに敵対することになるでしょう。一丸となって闘いましょう。