Dans ce second article de notre série qui en compte quatre, nous allons passer en revue les différents types d’escroquerie rencontrés sur les forums cybercriminels.

Dans la continuité de notre premier article qui traitait des escrocs qui arnaquent d’autres escrocs, nous allons aborder maintenant les différents types d’escroquerie rencontrés sur les marketplaces cybercriminelles : des “rip-and-runs” grossiers aux efforts sophistiqués et sur le long terme.

Rip-and-run

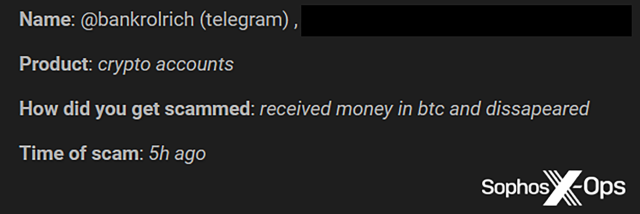

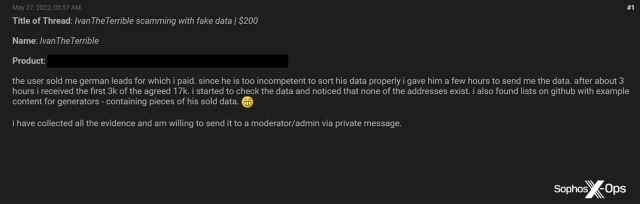

L’une des escroqueries les plus courantes, le “rip-and-run”, peut fonctionner de deux manières différentes : un acheteur reçoit des produits mais ne les paie pas, ou un vendeur reçoit un paiement mais ne livre pas. Il s’agit de la partie ‘rip’. La partie “run” signifie que l’escroc a disparu, refuse de répondre aux messages ou bien a quitté le forum, tout simplement.

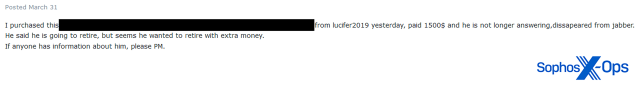

Les rip-and-runs impliquent généralement de petits montants, mais il existe des exceptions.

Figure 1 : Un exemple simple d’escroquerie rip-and-run sur BreachForums, pour un montant de 200 dollars (USD)

Figure 2 : Un rip-and-run un peu plus important sur Exploit, pour un montant de 1500 $

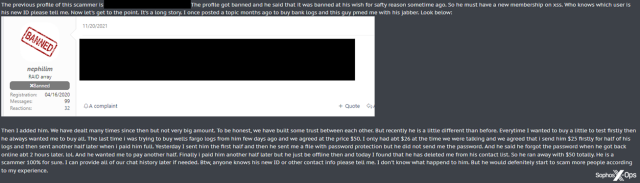

Les arbitres ne peuvent pas faire grand-chose contre les rip-and-runs : ils bannissent généralement l’escroc, mais cette méthode n’a pas beaucoup d’impact car ce dernier est parti depuis longtemps. Du point de vue de l’escroc, il perd son profil (et tous les points de réputation associés), il devra donc recommencer à zéro s’il veut commettre de nouvelles escroqueries.

Figure 3 : Un exemple d’escroc créant apparemment un nouveau profil pour commettre d’autres escroqueries rip-and-run

De faux outils et de fausses fuites

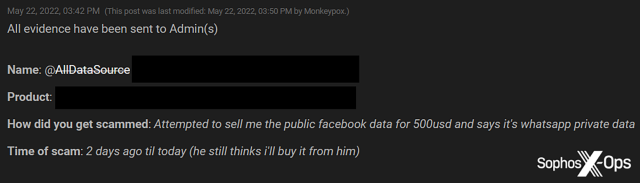

Une arnaque qui illustre très bien l’expression latine caveat emptor (“que l’acheteur soit vigilant”), peut être mise en œuvre via des attaques qui peuvent prendre diverses formes, bien qu’elle soit particulièrement courante au niveau de la vente de bases de données. Un escroc propose une base de données à vendre, qui est en fait accessible au public ou qui a déjà fait l’objet d’une fuite.

Figure 4 : Un rapport d’escroquerie BreachForums concernant une fausse base de données

Ce type d’escroquerie est répandu sur BreachForums (et était également très populaire sur son prédécesseur, RaidForums).

Figure 5 : Un autre rapport d’escroquerie, celui-ci impliquant une base de données accessible au public

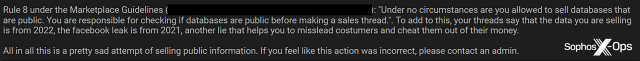

La réponse du modérateur au rapport ci-dessus donne raison au plaignant, citant les règles du forum, malgré le fait que l’accusé conteste la réclamation :

Figure 6 : La réponse du modérateur

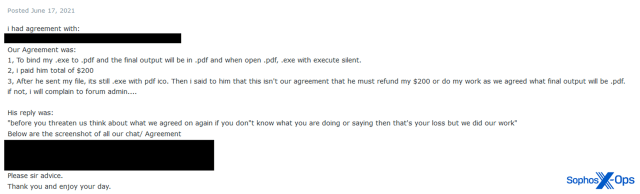

Mais les bases de données ne sont pas les seules impliquées. Voici un exemple sur Exploit, où un utilisateur a versé 200 dollars (USD) à un autre utilisateur pour associer un exécutable (vraisemblablement un malware) à un PDF. L’acheteur a signalé une arnaque car, plutôt que d’associer l’exécutable, l’utilisateur a simplement associé une icône PDF au fichier.

Figure 7 : Le rapport d’escroquerie PDF/exe

Et, dans un autre exemple sur Exploit, les données de carte de crédit volées se sont avérées invalides.

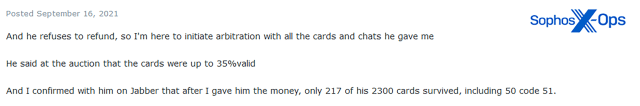

Figure 8 : Un rapport d’escroquerie qui mentionne des pourcentages de données de carte invalides plus élevés que ceux annoncés. A noter que le plaignant dans cette affaire a par la suite été banni lui aussi pour escroquerie !

Nous avons vu de nombreux exemples d’utilisateurs achetant des services, des outils et des frameworks qui n’étaient pas comme annoncés ou qui ne répondaient pas aux exigences. Les accusés ne partent pas en courant après avoir commis leurs escroqueries, mais au lieu de cela, comme l’a souligné un commentateur dans le fil de discussion sur PDF/exe, ils espèrent que leurs “cibles” ne comprendront pas ce qu’elles ont véritablement acheté. C’est une tentative de tromperie, plutôt qu’une escroquerie explicite.

Escroqueries par recommandation

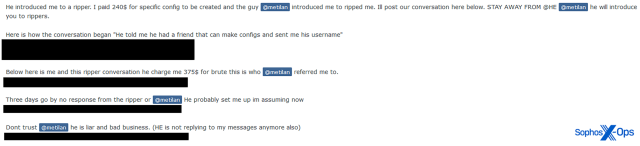

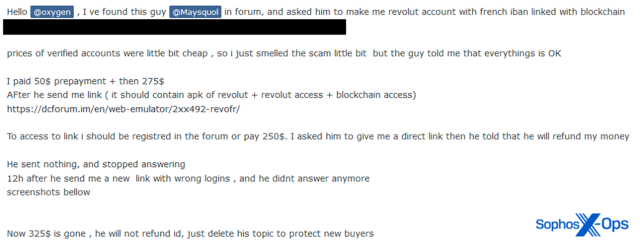

Souvent une variante des deux premiers types d’escroquerie, à savoir les escroqueries par recommandation, impliquent deux escrocs ou plus travaillant en tandem. Le premier, qui peut avoir un score de réputation et des commentaires acceptables (éventuellement par le biais d’un “alt repping”), établit une relation avec la victime tout au long du processus de vente, puis la présente au deuxième escroc, qui, à priori, peut terminer le travail en question. Comme le montre l’exemple ci-dessous, cette arnaque se termine généralement par la disparition des deux escrocs avec l’argent de la victime.

Figure 9 : Un rapport d’escroquerie par recommandation sur Exploit

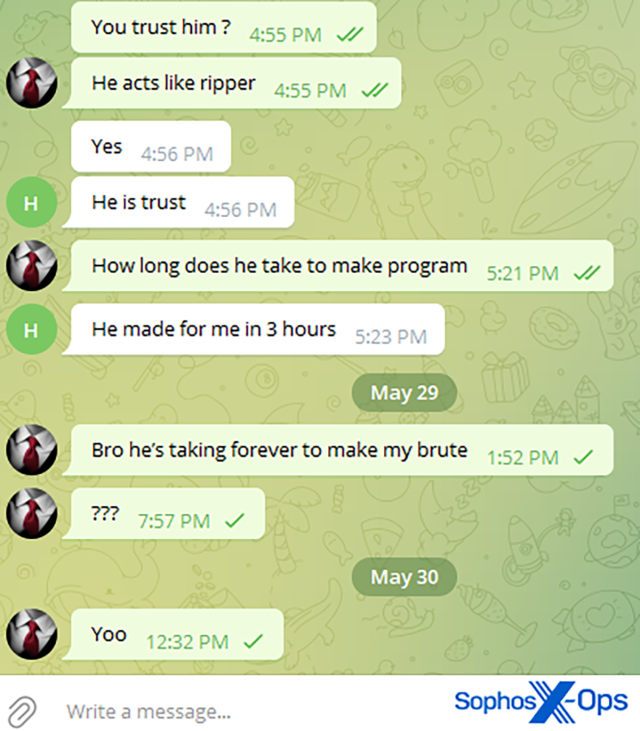

Dans ce cas, malgré des doutes évidents quant à la fiabilité du deuxième escroc, la confiance inspirée par le premier escroc a suffi à convaincre la victime de donner de l’argent :

Figure 10 : Une capture d’écran d’une conversation privée entre le premier escroc et la victime, concernant le deuxième escroc

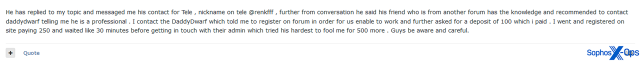

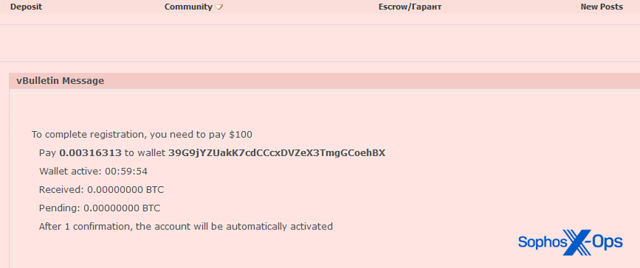

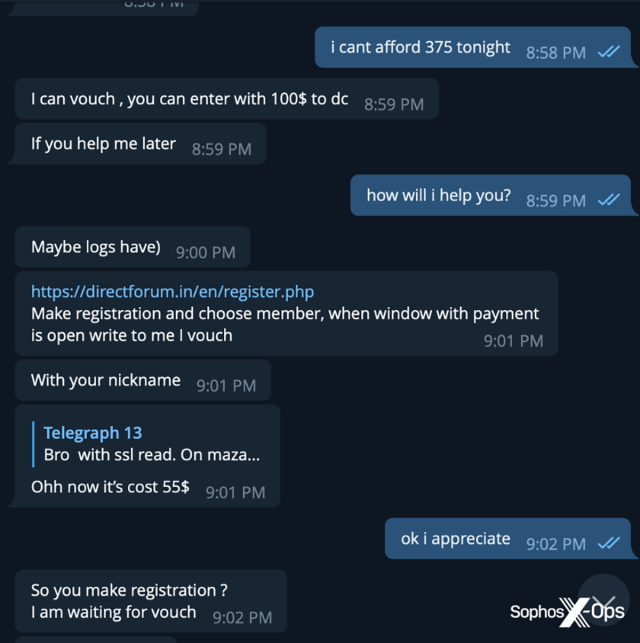

Les escroqueries par recommandation peuvent également impliquer une infrastructure dédiée. Dans l’exemple ci-dessous, le premier escroc a contacté la victime et l’a convaincue de contacter un deuxième escroc sur un forum séparé, qui était un site d’escroquerie (voir les sites de typosquattage, de phishing et de rippers, ci-dessous). Pour accéder au site, la victime a dû payer une caution et des frais d’inscription, perdant ainsi 350 $ en tout.

Figure 11 : Une escroquerie par recommandation impliquant un site hébergeant un forum malveillant (scam forum)

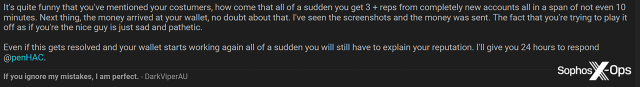

‘Alt-repping’ et usurpations d’identité

La technique “alt-repping” est une variante des escroqueries par recommandation ; plutôt que d’avoir affaire à deux escrocs distincts, il est question d’un seul escroc exploitant plusieurs comptes, généralement pour gonfler artificiellement son score de réputation (un indicateur clé pour de nombreux utilisateurs lorsqu’il est question de choisir les personnes avec lesquelles ils souhaitent échanger).

Figure 12 : Un modérateur de BreachForums accuse un utilisateur d’alt-repping

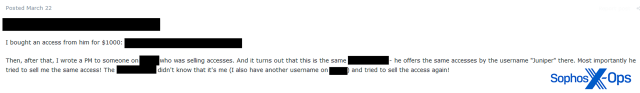

Parfois, les escrocs utilisent plusieurs profils à d’autres fins. Dans un rapport Exploit, par exemple, un utilisateur a affirmé qu’un individu exploitait des comptes à la fois sur Exploit et XSS sous des noms différents pour vendre le même produit, à savoir une liste AaaS, et ce plusieurs fois (nous avons brièvement examiné ce cas de revente dans notre récent livre blanc traitant des attaquants multiples).

Figure 13 : Un individu, exploitant des comptes sur différents forums, tente de vendre deux fois la même liste AaaS

Et dans un cas plus étrange, un utilisateur a été banni sur XSS pour avoir créé une transaction entre deux comptes sockpuppet, puis a ouvert un dossier d’arbitrage à ce sujet (il a peut-être pensé à tort que le forum l’indemniserait) :

Figure 14 : Deux profils sockpuppet sont bannis pour avoir tenté de tricher sur le forum XSS

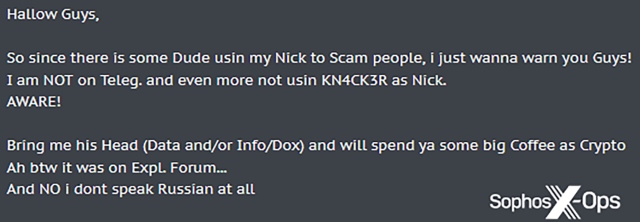

Une variante d’alt-repping implique des escrocs qui se font passer pour des utilisateurs à haute réputation, ou bien font irruption dans des négociations en cours en tentant de se faire passer pour le vendeur :

Figure 15 : Un utilisateur avertit le forum XSS qu’un individu tente de se faire passer pour lui

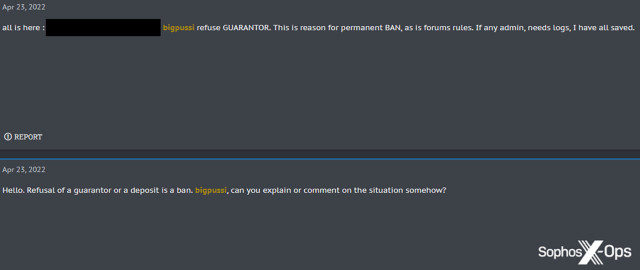

Faux garants

Les garants et les “intermédiaires” sont généralement facultatifs sur les forums cybercriminels, mais les modérateurs et les utilisateurs expérimentés les recommandent souvent. Ils fonctionnent comme un service d’entiercement (escrow service), détenant des fonds jusqu’à ce qu’ils reçoivent la confirmation de l’acheteur que les marchandises ont bien été reçues et sont comme conformes. Ils prennent généralement une commission pour ce service rendu, bien que l’administrateur de BreachForums le propose en tant que service gratuit.

Le refus d’utiliser un garant, si cette garantie est exigée, est une infraction entraînant un bannissement sur certains forums.

Figure 16 : Un utilisateur est mentionné dans un rapport d’escroquerie XSS pour avoir refusé un garant

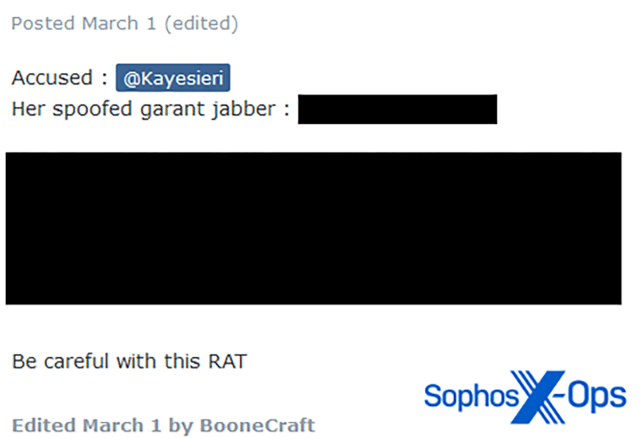

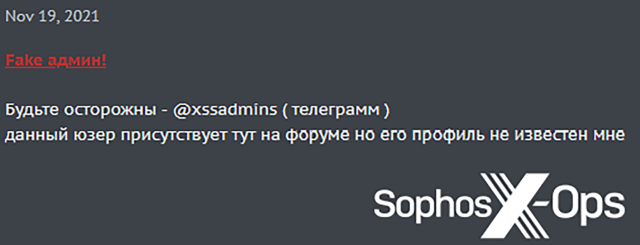

Certains escrocs utilisent de manière malveillante le concept de garants. En règle générale, cette situation implique une forme d’attaque par usurpation d’identité, où un escroc se fait passer pour un administrateur ou enregistre un nom Telegram ou Jabber trompeur, comme dans les exemples ci-dessous :

Figure 17 : Un exemple de nom Jabber trompeur conçu pour usurper l’identité du service de garant Exploit

Figure 18 : Un handle Telegram malveillant conçu pour se faire passer pour les administrateurs XSS

Un escroc qui réussit à se faire passer pour un garant avec succès est susceptible de disparaître ensuite avec les fonds de l’acheteur.

Les administrateurs d’Exploit ont mis en place une protection pour contrer cette tendance : un “faux vérificateur Jabber”, où les utilisateurs peuvent soumettre des noms Jabber pour vérifier s’ils sont légitimes.

Chantage

Nous avons découvert une allégation de chantage dans les rapports d’escroquerie que nous avons examinés, et elle ne semblait pas particulièrement flagrante. Le plaignant, un vendeur de bases de données, a prétendu qu’un acheteur avait menacé de l’accuser d’être un escroc s’il n’envoyait pas plus de données gratuitement.

Figure 19 : Un rapport d’escroquerie Exploit concernant une allégation de chantage

Ce cas montre à quel point les utilisateurs de la marketplace prennent leur réputation au sérieux. Une accusation d’escroquerie peut sérieusement nuire à la crédibilité d’un fournisseur et donc avoir un impact sur ses revenus.

Ce que nous n’avons pas vu, ne signifiant pas que de tels cas ne se produisent pas, ce sont de véritables exemples de chantage, où les utilisateurs doxaient les autres et menaçaient de les exposer ou de les signaler aux forces de l’ordre (bien qu’il y ait eu des accusations publiques de cette nature impliquant des acteurs malveillants de haut niveau).

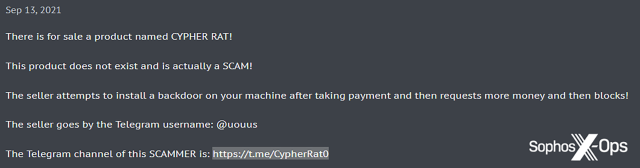

Malwares avec backdoor (porte dérobée)

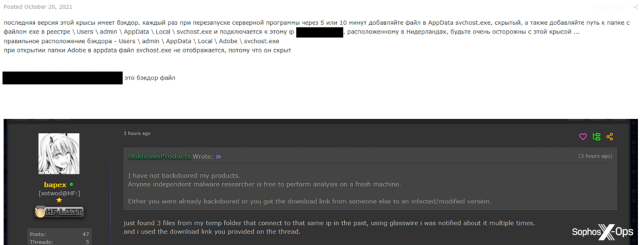

En passant à des attaques plus sophistiquées, nous avons vu plusieurs rapports d’escroquerie sur des malwares avec backdoor : il s’agit de malwares vendus ou distribués sur des forums qui contiennent du code conçu pour attaquer secrètement ses opérateurs et voler leurs données.

Figure 20 : Un rapport d’escroquerie XSS prétendant qu’un RAT vendu par un utilisateur installe en réalité une backdoor

Figure 20 : Un rapport d’escroquerie XSS prétendant qu’un RAT vendu par un utilisateur installe en réalité une backdoor

Figure 21 : Un utilisateur d’Exploit accuse l’auteur de BitRAT d’avoir équipé son malware avec une backdoor

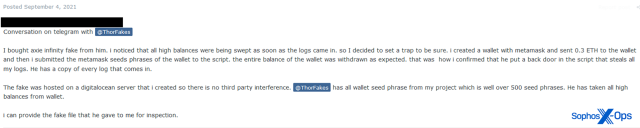

Un exemple particulièrement intéressant concerne un utilisateur d’Exploit qui a acheté une copie (délibérément) fausse d’Axie Infinity, un jeu basé sur NFT, avec l’intention de frauder les utilisateurs légitimes en le distribuant et en le faisant passer pour une version authentique. La fausse copie contenait une backdoor qui a dérobé de la crypto-monnaie volée.

Figure 22 : Un rapport d’escroquerie sur une fausse copie avec backdoor d’Axie Infinity

Dans pratiquement tous les rapports d’escroquerie que nous avons parcourus, au final la victime a été la grande perdante.

Les malwares avec backdoor ne sont pas propres aux marketplaces cybercriminelles. L’expert en sécurité BushidoToken a rapporté en juin 2022 qu’un site de piratage de logiciels était utilisé pour des builders et panels de malwares avec une backdoor liée à un voleur d’informations. Des recherches menées par la société de sécurité JFrog en février 2022 ont révélé que certains packages npm malveillants contenaient du code conçu pour voler des jetons secrets aux acteurs malveillants, qui volaient eux-mêmes des jetons à des utilisateurs légitimes.

Sites de typosquattage, de phishing et de rippers

Nous avons relevé de nombreux cas de typosquattage, de phishing et de sites hébergeant des forums malveillants (scam forum) conçus pour tromper les utilisateurs sur des “frais d’inscription” ou pour voler des identifiants afin d’accéder à de véritables marketplaces cybercriminelles (avec comme objectif le vol de crypto-monnaie, l’usurpation d’identité d’utilisateurs pour commettre de futures escroqueries ou permettre la destruction de la réputation de ces derniers).

Dans de nombreux cas, les escrocs ont adopté des approches similaires à celles utilisées par les acteurs traditionnels malveillants pour cibler les individus et les entreprises, avec quelques différences spécifiques au contexte concerné.

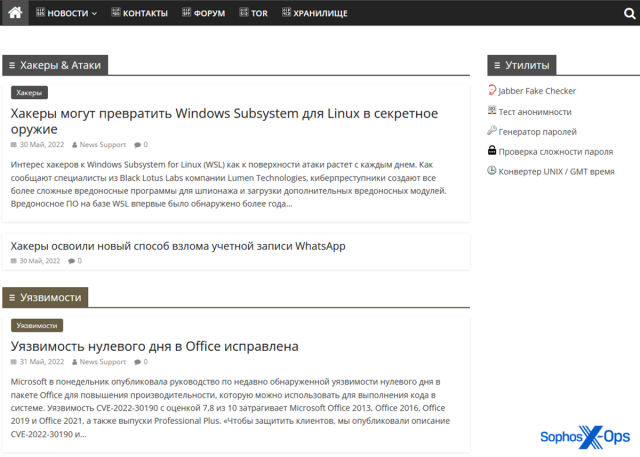

Par exemple, nous avons observé plusieurs cas où des escrocs avaient créé des clones de marketplaces cybercriminelles actuelles ou anciennes. Voici une fausse version du site Exploit, qui utilise la faute d’orthographe suivante “explolt” dans le nom de domaine, mais qui est un véritable clone :

Figure 23 : La fausse page d’accueil d’Exploit

Ce site est probablement destiné à collecter des identifiants ou à inciter les utilisateurs à payer de faux frais d’inscription, et semble être bien construit, redirigeant vers le véritable site Exploit.

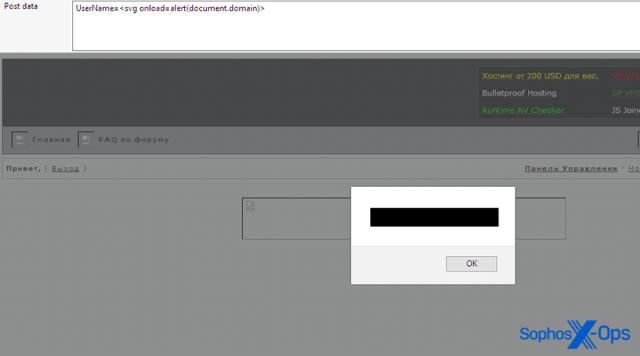

Fait amusant, certains utilisateurs d’Exploit, en prenant connaissance de ce faux site, ont testé sa sécurité et ont trouvé une vulnérabilité XSS :

Figure 24 : Capture d’écran d’un utilisateur Exploit montrant une vulnérabilité XSS dans le faux site Exploit

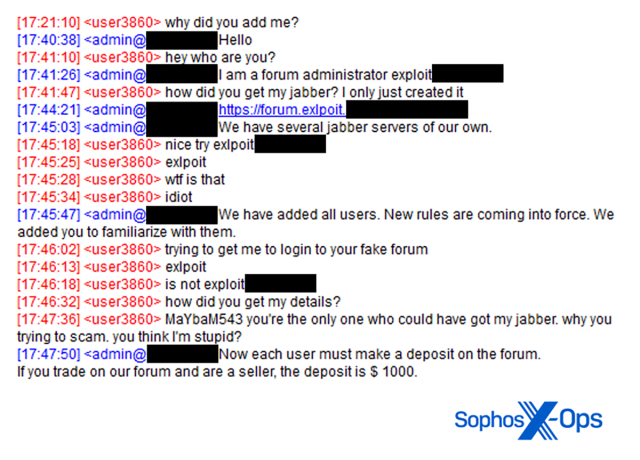

Nous avons observé un autre faux domaine Exploit, celui-ci mal orthographié de la manière suivante “exlpoit“, et utilisé conjointement avec une attaque de phishing Jabber. À en juger par la conversation, cette arnaque a été conçue pour duper les utilisateurs en leur faisant payer des frais de dépôt, mais à priori la cible n’est pas tombée dans le piège.

Figure 25 : Un extrait de la conversation Jabber entre l’escroc et la cible

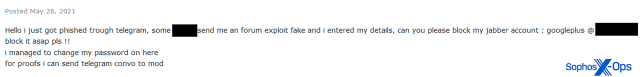

Les autres utilisateurs ne sont pas si rusés :

Figure 26 : Un utilisateur a été trompé par un faux forum Exploit et a saisi ses identifiants

Nous avons vu quelques autres exemples de typosquattage, comme “explolit” et “exploti“, utilisés avec plus ou moins de succès. Certains utilisateurs ont repéré l’arnaque, d’autres sont tombés dans le panneau.

XSS n’est pas à l’abri non plus. Nous avons observé un clone XSS (orthographié “xsss“) qui avait été précédemment rapporté par le journaliste Lawrence Abrams. Lors de la saisie des identifiants, le clone redirige vers hxxps://fe-avv18[.]ru/send.php, qui traite et stocke vraisemblablement les identifiants collectés.

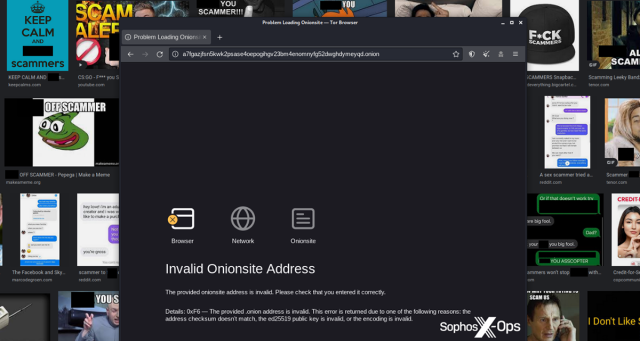

Nous avons également noté un site Web, nommé “xsx“, qui ne ressemble en rien au véritable site XSS, mais est certainement conçu pour tromper les utilisateurs inexpérimentés. Ce site exige des frais d’inscription de 100 $ (un montant d’escroquerie très courant, comme nous le verrons dans le troisième article de cette série), et est signalé sur le forum XSS en tant que site de rippers.

Figure 27 : Le site d’escroquerie “xsx”

Plus fréquemment, nous avons vu des escroqueries utilisant des domaines similaires à des marketplaces cybercriminelles aujourd’hui disparues, en particulier Mazafaka (compromis en mars 2021) et Direct Connection.

Figure 28 : Un utilisateur tombe dans le piège d’une arnaque qui utilise le nom d’une ancienne marketplace cybercriminelle

Figure 29 : Un utilisateur tombe dans le piège d’une autre arnaque impliquant Direct Connection

Figure 30 : Encore une autre arnaque impliquant Direct Connection

D’autres exemples incluent des domaines de typosquattage liés au forum cybercriminel de premier plan Verified, avec des fautes d’orthographe telles que “verifeid“.

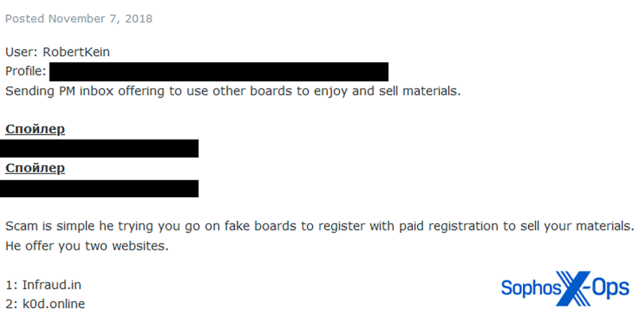

Parfois, les escrocs créent des sites qui n’imitent pas les marketplaces connues mais utilisent la même méthodologie, c’est-à-dire en facturant des frais d’inscription :

Figure 31 : Deux sites d’escroquerie présumés signalés par un utilisateur Exploit

Figure 32 : Un site frauduleux signalé par un utilisateur XSS

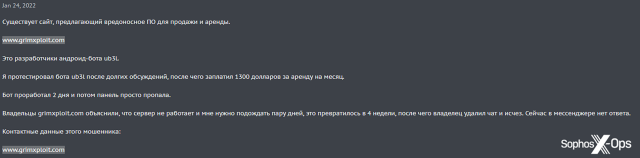

La plupart de ces arnaques impliquent de faux frais d’inscription, bien que nous ayons vu quelques variantes d’autres escroqueries, comme des rip-and-runs et de faux outils, connectés à des sites frauduleux. Par exemple, un utilisateur XSS a loué un malware sur un site, qui a fonctionné pendant deux jours avant la disparition du panneau C2 (suivi peu après par celle du propriétaire du site) :

Figure 33 : Un utilisateur signale avoir été victime d’une arnaque via un site de location de malwares

Figure 34 : Le site de location de malwares en question

Les escrocs arnaquent les escrocs qui les ont arnaqués

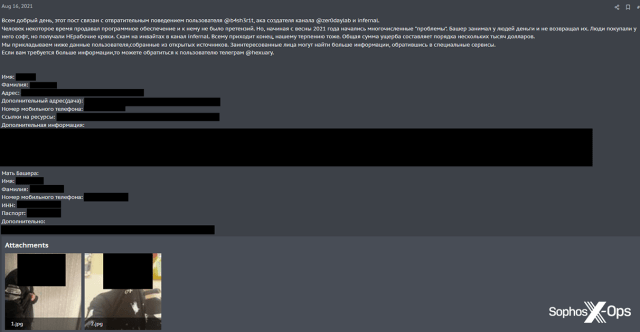

Sans surprise, bien que le fait d’arnaquer des acteurs malveillants puisse être lucratif, Il s’agit aussi d’un jeu dangereux. Nous avons observé quelques cas où les acteurs malveillants n’étaient pas seulement vexés d’avoir été victimes d’une arnaque, ils voulaient aussi se venger.

Un utilisateur de XSS agacé par des escrocs présumés qui lui auraient vendu des outils non fonctionnels et envoyé d’autres scams, les aurait ensuite doxés, révélant leur nom, adresse, numéro de téléphone portable et profils sur les réseaux sociaux, ainsi que le nom, le numéro de téléphone et le numéro de passeport de leur mère. L’accusateur a ajouté, généreusement, quelques photographies.

Figure 35 : Un escroc présumé est doxé sur XSS

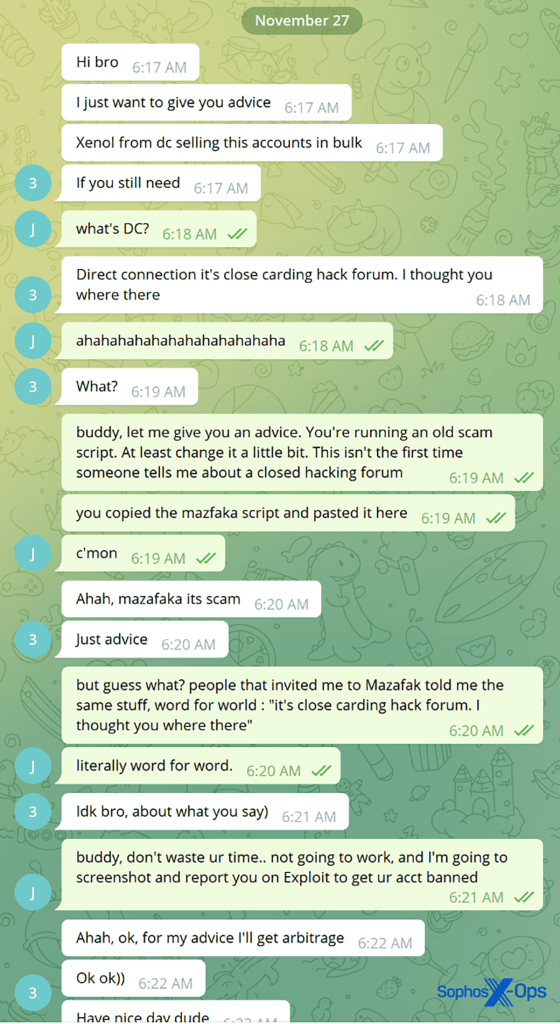

Sur Exploit, un escroc qui a hameçonné de nouveaux utilisateurs avec un faux lien vers la marketplace Direct Connection (voir les sites de typosquattage, de phishing et de rippers) a été malmené par un utilisateur qui a reconnu l’arnaque :

Figure 36 : Un utilisateur reconnaît l’escroquerie Direct Connection/Mazafaka et défie l’escroc

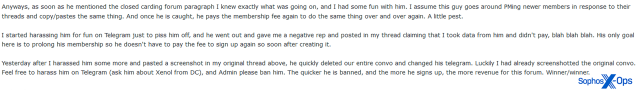

L’utilisateur a ensuite publié les informations concernant l’escroc sur Exploit et a invité d’autres utilisateurs à le harceler :

Figure 37 : L’utilisateur Exploit invite les autres à harceler l’escroc sur Telegram

Les exemples les plus intéressants d’escrocs qui ont arnaqué des escrocs et se sont fait arnaquer par la suite proviennent de BreachForums.

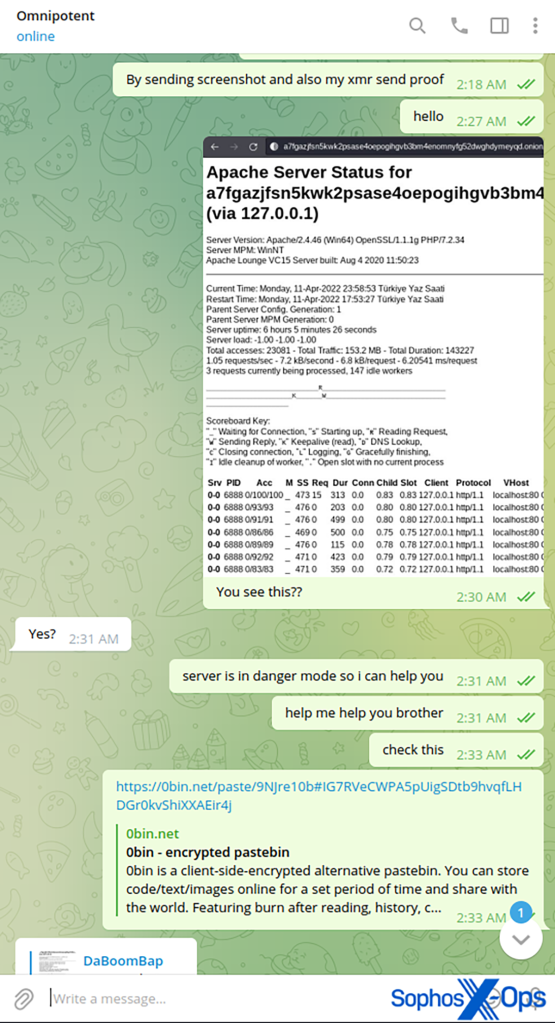

Suite à l’annonce qu’un escroc prétendait être Omnipotent (l’un des fondateurs et administrateurs de RaidForums) pour inciter les utilisateurs à payer 250 $ pour rejoindre le “nouveau RaidForums“, l’administrateur de BreachForums a lancé un concours : 100 $ à celui qui “trolle le plus cet homme”.

Figure 38 : L’administrateur de BreachForums annonce un concours pour troller un arnaqueur

Figure 39 : Une des entrées au concours de trolling. Un utilisateur de BreachForums a envoyé cette capture d’écran à l’escroc, disant qu’il ne pouvait pas accéder au faux site RaidForums

Le gagnant potentiel a convaincu l’escroc que son site Web divulguait des informations sensibles, en lui montrant une capture d’écran de la page d’état du serveur Apache. L’escroc a fini par supprimer le site parce qu’il pensait qu’il avait été compromis.

Figure 40 : Partie d’un long fil de discussion sur le trolling ciblant un arnaqueur de BreachForums

Selon des articles récents, le même escroc est de retour et l’administrateur de BreachForums a lancé un autre concours de trolling, cette fois avec une récompense de 300 $.

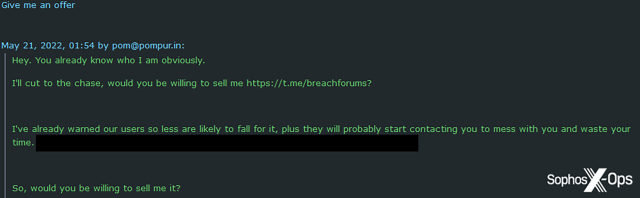

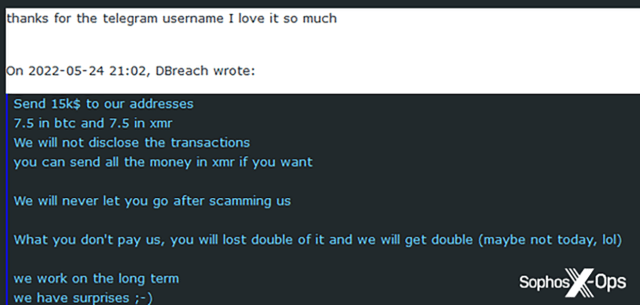

Enfin, l’administrateur de BreachForums a personnellement arnaqué un escroc. Un individu a enregistré un nom d’utilisateur Telegram très similaire à BreachForums et proposait des bases de données publiques à vendre.

L’administrateur a proposé d’acheter le nom d’utilisateur à l’escroc.

Figure 41 : L’administrateur de BreachForums contacte un escroc et lui demande de vendre son pseudo Telegram

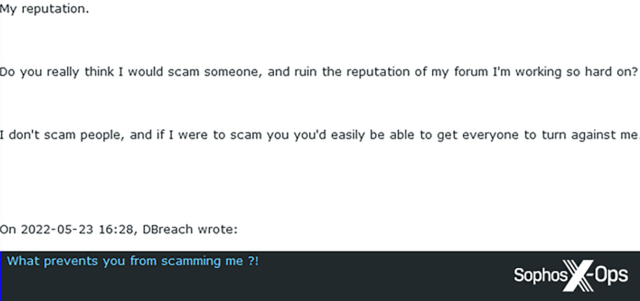

Après quelques allers-retours, ils se sont mis d’accord sur la somme de 10 000 $ et l’administrateur a demandé à l’escroc de transférer le groupe sur son compte. L’escroc craignait d’être victime d’une arnaque, mais l’administrateur l’a rassuré, en rappelant sa réputation :

Figure 42 : L’administrateur rassure l’escroc qu’il ne se fera pas arnaquer

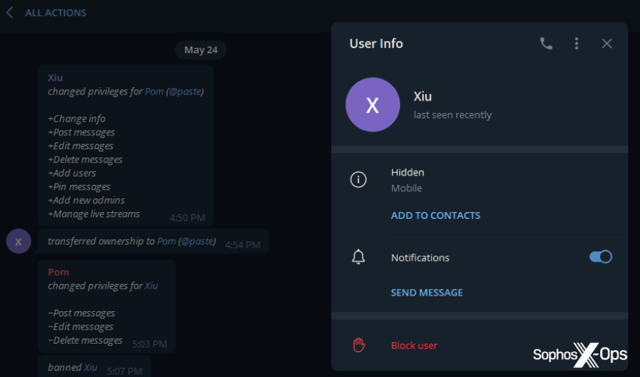

Une fois que l’escroc a transféré la propriété, l’administrateur a supprimé les autorisations de l’escroc et l’a banni. Sans payer, bien entendu, débouchant ainsi sur une arnaque rip-and-run lancée contre cet escroc.

Figure 43 : L’administrateur de BreachForums bannit l’escroc

L’escroc n’était pas content.

Figure 44 : L’escroc menace l’administrateur de BreachForums

Selon l’administrateur, l’escroc a ensuite tenté de lancer une attaque DDoS sur BreachForums, mais aucune répercussion n’a véritablement été constatée depuis.

Dans le troisième article de notre série, nous examinerons une curieuse escroquerie de typosquattage à grande échelle, assez particulière, qui a impliqué un réseau coordonné de vingt fausses marketplaces.

Billet inspiré de The scammers who scam scammers on cybercrime forums: Part 2, sur le Blog Sophos.