Cuando se trata de detectar y responder a las amenazas, cada vez más organizaciones recurren a proveedores de detección y respuesta gestionada (MDR). De hecho, “el 51% utiliza un proveedor de servicios de detección y respuesta gestionada (MDR) para ayudar a integrar los datos de telemetría para la detección y respuesta a las amenazas”, según ESG Research.

Los proveedores de MDR, como Sophos Managed Threat Response (MTR), tienen una serie de ventajas sobre un programa de operaciones de seguridad sólo interno. La mayor ventaja de todas ellas suele ser la experiencia. Esta serie de artículos pretende aprovechar esa experiencia para enseñarte algunos de los secretos de nuestros operadores de seguridad, empezando por la búsqueda de amenazas.

Los analistas de seguridad están constantemente a la caza de amenazas, buscando cualquier cosa sospechosa que pueda requerir una acción adicional. Sin embargo, no todas las búsquedas de amenazas son iguales. En Sophos dividimos las búsquedas de amenazas en dos categorías principales:

- Búsqueda de amenazas basadas en pistas

- Búsqueda de amenazas sin pistas

Independientemente de si la detección es guiada o no, todas las amenazas detectadas deben ser clasificadas, respondidas y neutralizadas por el equipo de seguridad.

Búsqueda de amenazas basadas en pistas

Los analistas de seguridad deben supervisar sus instalaciones las 24 horas del día los 365 días del año para detectar comportamientos maliciosos y sospechosos. En nuestra organización, cualquier detección que requiera una investigación más profunda, es revisada por un experto analista de amenazas, que puede aplicar el contexto empresarial así como el razonamiento humano a cualquier situación. Observarán el comportamiento, tendrán en cuenta el contexto empresarial previamente establecido, construirán una hipótesis y luego actuarán sobre esa hipótesis. La hipótesis puede consistir en comprometerse activamente con el posible incidente o en realizar un trabajo de investigación adicional para consolidar sus conocimientos sobre el asunto en cuestión.

Para completar el bucle, el analista esperará y revisará los resultados de la hipótesis y las pruebas. Si es necesario seguir investigando, puede repetir este ciclo hasta tomar una decisión. Si el evento ha evolucionado hasta convertirse en un incidente activo, el analista pasará al modo de respuesta total para combatir activamente la amenaza.

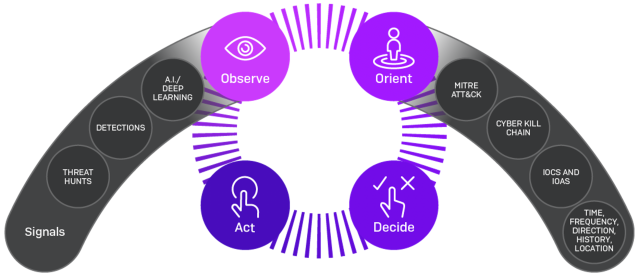

Los analistas de seguridad experimentados suelen utilizar un marco para guiar sus investigaciones. Por ejemplo, el equipo de Sophos MTR utiliza una metodología de investigación conocida como bucle OODA. Esto les permite participar en el ciclo mencionado anteriormente para asegurarse de que todas las conclusiones se comprueban y se demuestran:

El bucle OODA es un concepto militar que permite a nuestro equipo pasar por un ciclo de razonamiento para entender completamente el evento y el comportamiento que lo rodea. A continuación, pueden basarse en este conocimiento, así como emplear la toma de decisiones humanas y la intuición para concluir si existe actividad maliciosa en el entorno del cliente. A continuación, el analista puede actuar sobre la base de esta investigación.

Ahora, vamos a mostrar esto en un escenario de ejemplo. Como referencia, el siguiente cliente tenía aproximadamente 800 dispositivos y estaba siendo supervisado por Sophos MTR.

El desencadenante

El único indicio de que algo iba mal en el sistema afectado era una ejecución aparentemente benigna de ProcDump (una herramienta completamente legítima utilizada por los administradores para capturar el espacio de memoria de una aplicación, normalmente para la resolución de problemas), sin embargo, en este caso la señal que el Sophos Endpoint que había informado, indicaba que ProcDump estaba intentando volcar la memoria de lsass.exe.

LSASS es el Servicio de Subsistema de Autoridad de Seguridad Local de Microsoft Windows y es responsable de aplicar la política de seguridad y de gestionar los inicios de sesión en los sistemas Windows. Si se escribiera su memoria en un disco, se podría obtener los nombres de usuario y las contraseñas de los usuarios.

La protección endpoint de Sophos Intercept X bloqueó este intento como un evento de “robo de credenciales”, sin embargo, esta alerta fue una señal lo suficientemente fuerte como para justificar una búsqueda dirigida completa de amenazas. El sistema MTR creó automáticamente un caso y lo asignó a los analistas de amenazas de MTR para que actuaran.

La búsqueda

Después del evento inicial de robo de credenciales, el analista de MTR rastreó el árbol de procesos de ProcDump para tratar de identificar cualquier indicador adicional. A partir de esto pudieron identificar que el atacante también estaba intentando utilizar Meterpreter para elevar sus privilegios de usuario. El atacante también había dejado un rastro de tráfico de Comando y Control (C2) que se comunicaba con una dirección IP externa desconocida de forma similar a la que el analista había visto antes en relación con herramientas de reconocimiento y persistencia como Cobalt Strike.

En este punto estaba claro que había un adversario activo en la red y el analista de MTR escaló este evento al cliente, de acuerdo con el modo de respuesta de MTR elegido, para continuar la caza junto con el equipo de MTR.

Si quieres tener más información sobre este caso práctico lee el siguiente artículo: MTR Casebook: An active adversary caught in the act.

Búsqueda de amenazas sin pistas

Este tipo de detección es mucho más orgánica. Aunque sigamos utilizando nuestros algoritmos de inteligencia artificial para procesar la gran cantidad de datos que ingerimos, este tipo de búsqueda de amenazas está casi siempre dirigida por un analista de amenazas humano desde el principio.

En lugar de confiar en esa pista inicial que nos avisa de que hay que investigar algo, realizamos consultas de forma proactiva en el patrimonio de un cliente o de varios clientes. Esto puede ocurrir por varias razones, entre otras:

- Un cliente de Sophos en el mismo sector vertical ha sido atacado de una manera particular, y queremos realizar la debida diligencia para asegurarnos de que los mismos actores de amenazas no están intentando atacar a ninguno de nuestros otros clientes de MTR Advanced.

- SophosLabs ha informado al equipo de MTR de un ataque significativo dirigido a clientes, ya sea en la misma vertical o con propiedades similares, a uno o varios clientes de MTR Advanced.

- Se ha producido un evento significativo dentro del panorama de la seguridad y queremos averiguar si alguno de nuestros clientes está afectado. En el panorama actual, en el que las amenazas de día cero son cada vez más avanzadas y prevalentes, esto es desgraciadamente demasiado común.

Para saber más sobre el servicio MTR de Sophos, visita nuestra web o lee nuestra sección de Operaciones de Seguridad.