Introdução

O desafio de defender uma organização contra ameaças cibernéticas pode ser considerável. Os adversários adaptam e desenvolvem continuamente seus conjuntos de ferramentas e atividades para aproveitar novas oportunidades, evitar a detecção e ficar um passo à frente das equipes de segurança. Pode ser difícil para uma organização acompanhar as abordagens mais recentes usadas pelos adversários, especialmente quando se trata de ataques direcionados e ativos orquestrados por operadores humanos.

O Active Adversary Playbook 2021 detalha o comportamento e o impacto do atacante, bem como as táticas, técnicas e procedimentos (TTPs) vistos em estado selvagem pelos caçadores de ameaças da linha de frente da Sophos e respondentes a incidentes.

Nosso objetivo é ajudar as equipes de segurança a entender o que os adversários fazem durante os ataques e como detectar e se defender contra tal atividade em sua rede.

Os resultados são baseados em dados de telemetria da Sophos, bem como relatórios de incidentes e observações das equipes de Resposta Gerenciada de Ameaças (MTR) e Sophos Rapid Response em 2020 e início de 2021. Os dados são categorizados de acordo com a estrutura MITER ATT & CK.

Táticas e técnicas do adversário

O ponto de partida: como obter o máximo dos sinais do produto de segurança

As detecções de produtos de segurança são uma fonte inestimável de sinais de alerta em potencial. Só porque algo está bloqueado, não significa que uma ameaça foi completamente neutralizada. Por exemplo, a detecção de ladrão de credencial Mimikatz em um controlador de domínio pode ser bloqueada, mas o fato de existir significa que um agente de ameaça já comprometeu o servidor e pode tentar outras técnicas que não são detectadas. Alertas suspeitos, mesmo alertas de ameaças bloqueadas, sempre valem a pena investigar.

Obter o máximo da telemetria do produto de segurança se resume em entender o ambiente operacional da sua organização. Como discutiremos mais adiante neste post, os adversários estão recorrendo a ferramentas comumente usadas por administradores de TI e profissionais de segurança, dificultando a identificação de ações suspeitas.

Este é particularmente o caso quando os adversários usam ferramentas legítimas como Advanced Port Scanner, ADRecon e outros. Muitas dessas ferramentas são detectadas por produtos de segurança como “aplicativos potencialmente indesejados” (ou PUAs) e são necessárias para o uso diário das equipes de TI.

Os defensores devem fazer duas perguntas importantes: (1) Todos os meus usuários devem ser capazes de usar esses utilitários? (2) Esses utilitários precisam ser executados em todos os dispositivos?

As respostas a essas perguntas permitirão que você estabeleça políticas de exceção apropriadas para o uso dessas ferramentas. Também torna mais fácil detectar o uso suspeito – a pessoa ou dispositivo que está tentando executar essa ferramenta está autorizada a fazê-lo? Se a resposta for não, faça sua pesquisa imediatamente.

Tática

As táticas de estágio inicial são as detecções mais valiosas para os defensores porque, se bloqueadas, podem neutralizar e conter um ataque antes que ele tenha a chance de se desdobrar totalmente e causar danos ou interrupções.

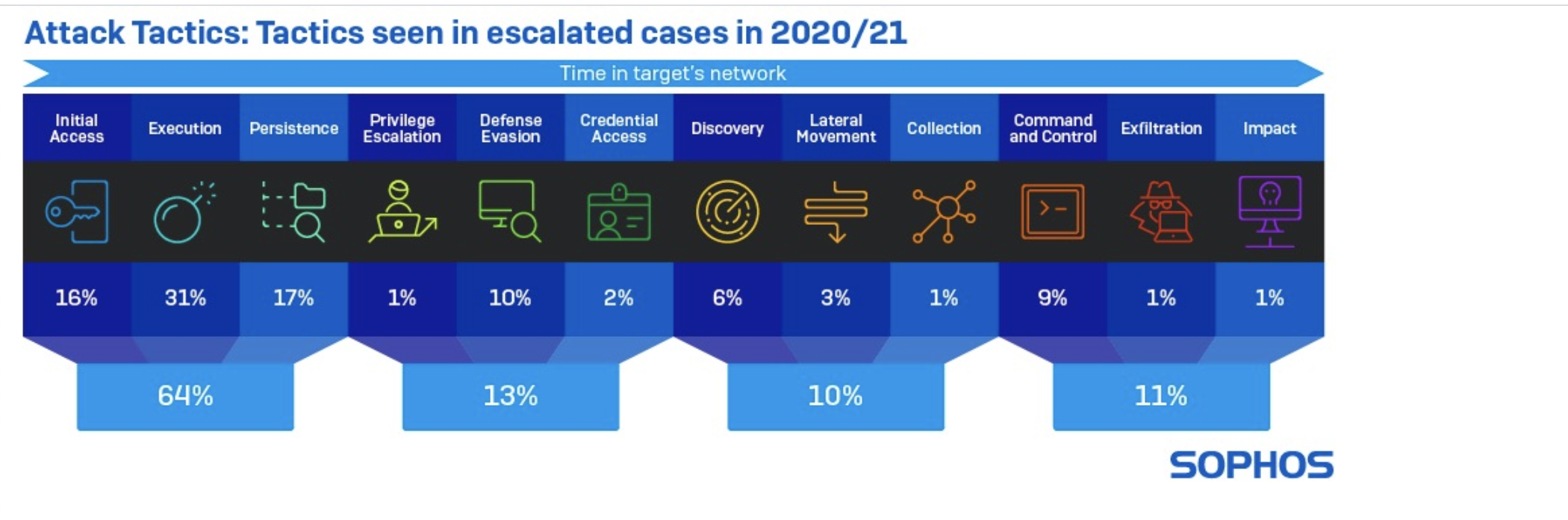

Portanto, não é surpreendente que as táticas dos invasores com maior probabilidade de desencadear uma investigação sejam fortemente direcionadas para a atividade que ocorre no início da cadeia de ataque. Por exemplo, de todas as táticas escaladas pela Sophos MTR para investigação, 31% eram detecções de “execução” suspeita, 17% eram detecções de “persistência” e 16% eram detecções de “acesso inicial”.

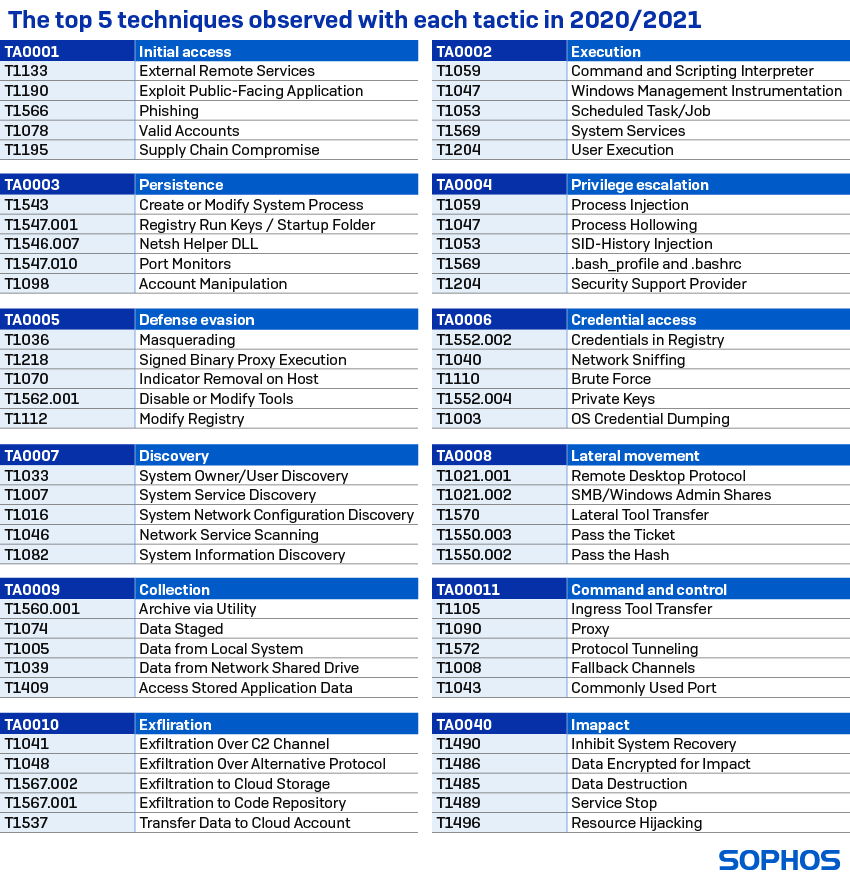

As táticas geralmente são identificadas por meio das técnicas utilizadas para alcançá-las. A tabela abaixo lista as principais técnicas adversárias associadas a cada tática de ataque durante 2020/2021.

Técnicas

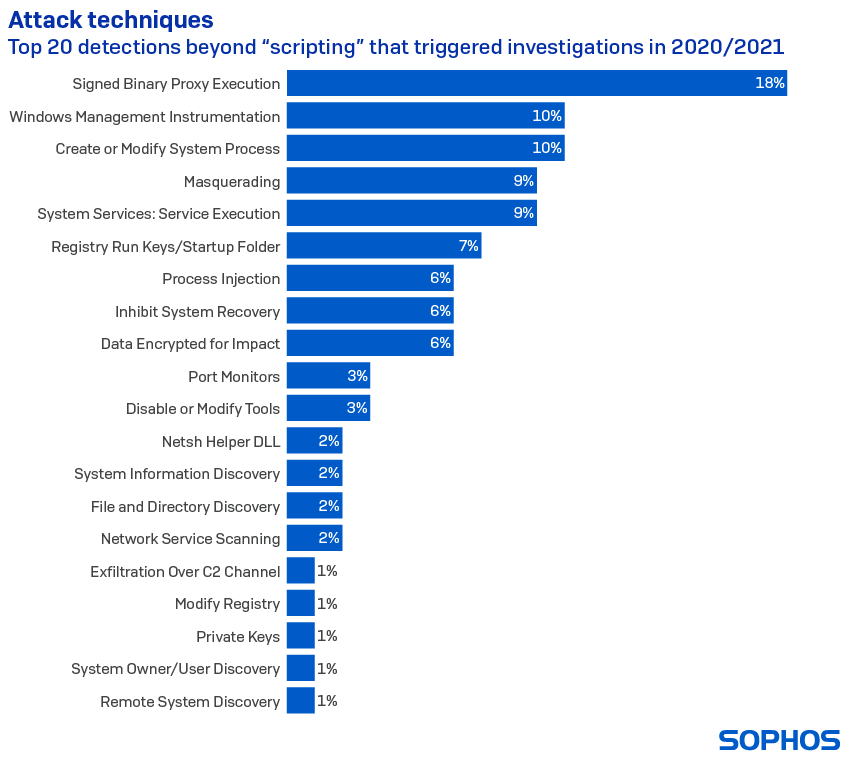

A tabela a seguir lista as técnicas com maior probabilidade de desencadear uma investigação mais profunda e sinalizar uma ameaça ativa.

O líder geral, “Command and Scripting Interpreter”, que inclui coisas como PowerShell, Cmd, etc., foi excluído da lista porque seu domínio ofusca e obscurece outras técnicas importantes. Scripting é a técnica mais usada em todas as categorias MITER, e a maioria das técnicas MITER são alcançáveis via script.

Após o script, a lista é liderada por técnicas que envolvem a execução de proxy da execução de conteúdo malicioso com binários assinados (“detecções de proxy binário assinado”). As detecções do Windows Management Instrumentation ficaram em segundo lugar, respondendo por 10% das investigações.

Comportamento e impacto adversário

Os dados e observações nesta seção são baseados em 81 incidentes direcionados a organizações de todos os tamanhos (a maior organização envolvida tinha 13.500 funcionários) em uma ampla gama de setores da indústria, localizados em lugares tão distantes quanto os EUA, Canadá, Reino Unido, Austrália, Suíça, Alemanha, Bélgica, Hong Kong e Áustria.

O setor mais atingido foi o de manufatura (alvo de 16% dos ataques), seguido por saúde, varejo e TI (cada um com alvo de 9% dos incidentes) e, em seguida, serviços financeiros e serviços comerciais (5% cada). Organizações sem fins lucrativos foram alvo de 4% dos ataques.

Anatomia de um ataque ativo

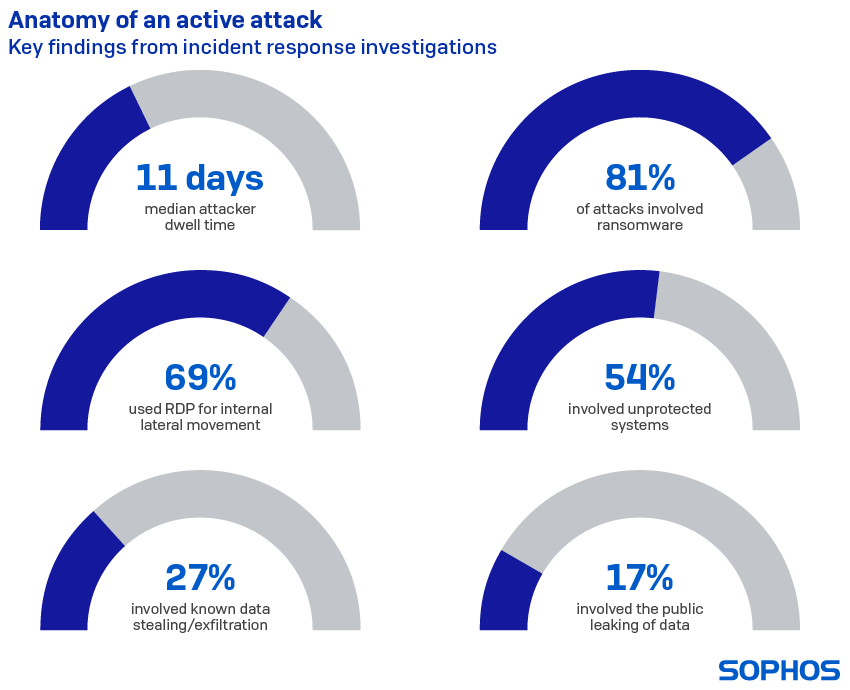

O tempo médio que os invasores conseguiram permanecer na rede de destino antes da detecção – tempo de espera – foi de 11 dias. O tempo de permanência mais longo do intruso observado por respondentes rápidos foi de 439 dias (mais de 15 meses).

Para colocar isso em contexto, 11 dias potencialmente fornecem aos invasores aproximadamente 264 horas para atividades mal-intencionadas, como movimento lateral, reconhecimento, despejo de credenciais, exfiltração de dados e muito mais. Considerando que algumas dessas atividades podem levar apenas alguns minutos ou algumas horas para serem implementadas, 11 dias fornecem aos invasores tempo suficiente para causar danos.

O lançamento de ransomware costuma ser o ponto em que um ataque se torna visível para a equipe de segurança de TI. Portanto, não é surpreendente que 81% dos incidentes aos quais a Sophos respondeu envolvessem ransomware. Os ataques de ransomware tendem a ter um tempo de permanência mais curto do que os ataques “furtivos”, porque eles são totalmente voltados para a destruição.

Outros tipos de ataque incluíam apenas exfiltração, criptominadores, cavalos de Troia bancários, limpadores, conta-gotas, ferramentas de pen test / ataque e muito mais.

Vetor de ataque observado mais cedo

Serviços de acesso remoto, como Remote Desktop Protocol (RDP), estiveram envolvidos no início de quase um em cada três (30%) ataques. Phishing foi o ponto de partida para cerca de um em cada oito (12%) ataques, seguido pela exploração de sistemas vulneráveis em cerca de um em cada 10.

Cobalt Strike foi a primeira parte identificada do ataque em cerca de 5% dos casos, mas sua prevalência em muitos estágios diferentes de um ataque ativo sugere que a presença de Cobalt Strike está entre um dos indicadores mais valiosos de atividade maliciosa ativa.

Por que “desconhecido” é importante

Os investigadores de ameaças nem sempre podem refazer cada passo que os invasores dão em um ataque. Às vezes, os invasores excluem intencionalmente as evidências de sua atividade e às vezes a equipe de segurança de TI já apagou ou reformulou a imagem das máquinas comprometidas no momento em que os respondentes chegam. O resultado pode ser a perda de importantes informações forenses que podem revelar lacunas de segurança no ambiente de TI do alvo e fornecer informações valiosas sobre o comportamento do invasor.

Uma nota rápida sobre RDP

O RDP participou de 90% dos ataques. No entanto, vale a pena observar a maneira como os invasores usaram o RDP. Nos incidentes que envolveram RDP, ele foi usado para acesso externo em apenas 4% dos casos. Cerca de um quarto (28%) dos ataques mostraram invasores usando RDP para acesso externo e movimento interno, enquanto em 41% dos casos, RDP foi usado apenas para movimento lateral interno dentro da rede.

Principais droppers de ataque

Um dropper é um tipo de malware de entrega – ou trojan – projetado para carregar ou instalar outro malware em um sistema de destino. A carga útil é carregada dentro do conta-gotas ou o conta-gotas baixa quando é ativado. Os droppers são habilitadores para um ataque em andamento, fornecendo uma plataforma para módulos maliciosos adicionais, como backdoors e ransomware.

Os scripts maliciosos foram, de longe, o dropper mais comum visto pelos respondentes a incidentes e estiveram envolvidos em um terço de todos os ataques. Eles foram seguidos por uma ampla categoria de ferramentas usadas por invasores e testadores de penetração (ferramentas de “chapéu cinza”, como as vistas na tabela de artefatos abaixo, responsáveis por 9% dos ataques). Trickbot (visto em 3,7% dos incidentes) e QBot (visto em 1,2% dos casos) são dois tipos amplamente usados de “malware secundário” frequentemente vistos em ataques de ransomware. Valak, um dropper de malware que agora se acredita estar evoluindo para um malware modular de vários estágios mais avançado, e Cobalt Strike foram vistos em 1,2% dos casos. O conta-gotas usado era desconhecido em 47% das investigações.

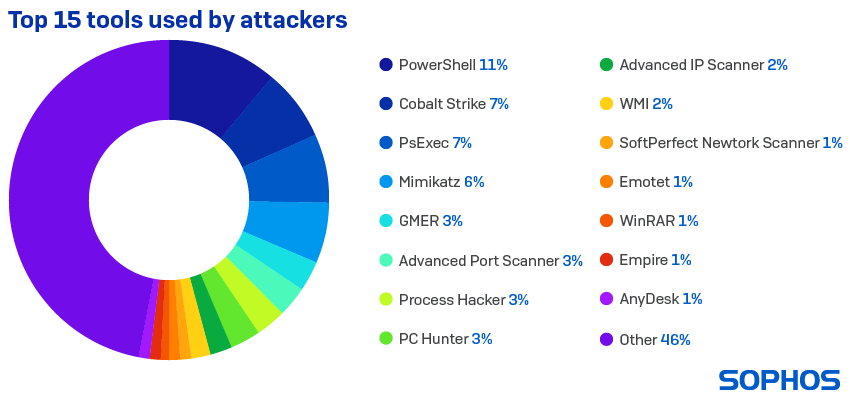

Ferramentas usadas em ataques

O gráfico de pizza mostra os itens com maior probabilidade de serem encontrados na caixa de ferramentas de um invasor. A lista completa de ferramentas vistas em ataques totalizou 405. A maioria delas são ferramentas distintas e identificáveis e muitas também podem ser usadas por profissionais de TI para fins benignos. Eles atraem os invasores porque permitem que implementem atividades como roubo de credenciais, descoberta, movimento lateral e execução de malware e muito mais, ao mesmo tempo em que se misturam às atividades de TI diárias inofensivas.

A quantidade e a natureza das ferramentas vistas destacam o desafio que os defensores enfrentam ao diferenciar entre atividades maliciosas e legítimas na rede.

Por exemplo, Process Hacker, PCHunter e GMER são ferramentas legítimas que incluem drivers de kernel. Se um invasor obtiver o driver de kernel correto instalado, ele pode frequentemente desabilitar os produtos de segurança. O fato de que os invasores agora estão tentando fazer isso rotineiramente é uma prova de como os produtos de segurança são bons em interromper a cadeia de eliminação de ataques. Em outras palavras, se você não pode vencê-los, tente quebrá-los.

É uma boa prática de segurança garantir que o uso dessas ferramentas seja bloqueado, exceto em circunstâncias específicas, e investigar o que está acontecendo se forem detectadas em uso em qualquer outro momento.

A bandeira vermelha das combinações de ferramentas

Algumas correlações interessantes surgem entre as cinco principais ferramentas encontradas nas redes das vítimas.

Por exemplo, quando o PowerShell é usado em um ataque, Cobalt Strike é visto em 58% dos casos, PsExec em 49%, Mimikatz em 33% e GMER em 19%. Cobalt Strike e PsExec são usados juntos em 27% dos ataques, enquanto Mimikatz e PsExec ocorrem juntos em 31% dos ataques. Por último, a combinação de Cobalt Strike, PowerShell e PsExec ocorre em 12% de todos os ataques.

Essas correlações são importantes porque sua detecção pode servir como um aviso prévio de um ataque iminente ou confirmar a presença de um ataque ativo.

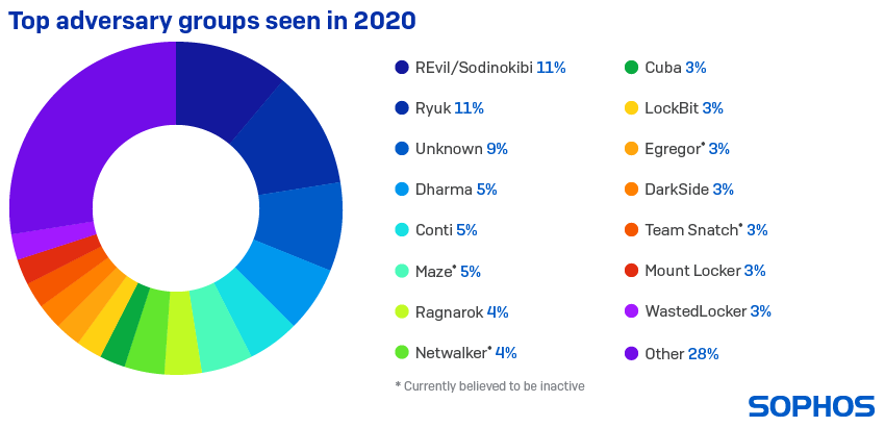

Os principais grupos de ataque vistos

A lista de grupos de ataque vistos é dominada por famílias de ransomware, mas também inclui criptominadores e supostos invasores de estado-nação, entre outros. Em alguns casos, o grupo de ataque envolvido é desconhecido porque o ataque foi detectado e contido antes do lançamento da carga final. Ao todo, foram identificados 37 grupos de ataque diferentes, uma indicação clara de como o cenário de ameaças cibernéticas se tornou muito lotado e complexo e de como isso pode tornar a vida dos defensores.

Conclusão

Cada organização é um alvo para alguém. Pode ser para comprometimento de e-mail comercial, criptomineradores, exfiltração de dados, espionagem corporativa ou um ataque de ransomware em grande escala que atingiu as manchetes. O crime cibernético é um negócio lucrativo.

As equipes de segurança podem defender sua organização monitorando e investigando atividades suspeitas. A diferença entre benigno e malicioso nem sempre é fácil de detectar. A tecnologia em qualquer ambiente, seja cibernético ou físico, pode fazer muito, mas não é o suficiente por si só. A experiência humana e a capacidade de resposta são partes vitais de qualquer solução de segurança.

Sophos Managed Threat Response e Rapid Response

A equipe Sophos Managed Threat Response (MTR) fornece 24 horas por dia, 7 dias por semana, recursos de caça, detecção e resposta a ameaças em todo o mundo, fornecidos por uma equipe de especialistas como um serviço totalmente gerenciado. Para mais informações sobre o serviço MTR da Sophos, visite o nosso site. Se você preferir conduzir suas próprias buscas de ameaças, o Sophos EDR oferece as ferramentas necessárias para as operações avançadas de busca de ameaças e segurança de TI.

O Sophos Rapid Response ajuda as organizações que enfrentam uma ameaça ativa a conter, neutralizar e investigar o incidente. Se precisar de ajuda imediata, você pode entrar em contato com o Sophos Rapid Response para suporte 24 horas por dia, 7 dias por semana.

Deixe uma resposta