Profil du client ciblé : une entreprise avec plusieurs centaines d’appareils en réseau basée dans la zone Asie-Pacifique.

L’équipe Sophos MTR (Managed Threat Response) a été sollicitée pour venir en aide à une entreprise ciblée par le ransomware Maze. Les attaquants avaient demandé une rançon de 15 millions de dollars (US) : s’ils avaient réussi, cette attaque de ransomware aurait été l’une des plus coûteuses rencontrées à ce jour.

Contexte : les ransomwares, complices dans le cybercrime

Maze est l’une des familles de ransomware les plus connues, active depuis 2019 lorsqu’elle a évolué à partir du ransomware ChaCha. Elle a été parmi les premières à combiner le chiffrement des données avec le vol d’informations.

Les opérateurs se cachant derrière Maze ont récemment commencé à collaborer avec d’autres groupes de ransomware, notamment LockBit, SunCrypt et Ragnar Locker, leur donnant accès à leur plateforme afin de publier les données dérobées auprès de leurs victimes.

Cette collaboration semble avoir conduit à un partage réciproque de Tactiques, Techniques et Procédures (TTP) : en effet, dans l’attaque que nous traitons ici, le groupe Maze a emprunté une technique au ransomware Ragnar Locker, laquelle consiste à utiliser des machines virtuelles.

Pour une analyse technique détaillée de cette collaboration entre attaquants, consultez notre article à ce sujet : Maze attackers adopt Ragnar Locker virtual machine technique.

Jour #1-3 : l’attaque commence

Avant que l’attaque ne devienne active, les opérateurs ont compromis un ordinateur sur le réseau de la victime ciblée. Cet ordinateur a ensuite été utilisé comme “tête de pont” au sein du réseau. À plusieurs reprises au cours de l’attaque, les attaquants se sont connectés, à partir de cette position privilégiée, à d’autres ordinateurs via le protocole RDP (Remote Desktop Protocol).

Le troisième jour, la partie principale de l’attaque a réellement été lancée. Les attaquants ont exploité un compte ‘administrateur de domaine’ avec un mot de passe faible pour prendre le contrôle d’un contrôleur de domaine (DC) non protégé. Ils ont ensuite passé plusieurs jours à se déplacer sur le réseau.

En utilisant l’outil d’analyse réseau légitime Advanced IP Scanner pour mapper celui-ci, les attaquants ont créé des listes d’adresses IP au niveau desquelles ils déploieraient plus tard un ransomware. Celles-ci comprenaient une liste des adresses IP des machines appartenant aux administrateurs IT de la cible en question.

Les attaquants se sont alors concentrés sur l’exfiltration des données.

Ils ont identifié un serveur de fichiers, y ont accédé à distance via le RDP et grâce au compte ‘administrateur de domaine’ compromis. À l’aide des outils d’archivage légitimes WinRar et 7zip, ils ont commencé à compresser les dossiers qui s’y trouvaient.

Ces archives ont ensuite été recopiées sur le contrôleur de domaine principal à l’aide du client FTP légitime Total Commander que les attaquants avaient installé sur le serveur de fichiers.

Les attaquants ont ensuite tenté d’installer l’application de stockage Cloud Mega sur le DC. Cette tentative a été bloquée car la cible avait ajouté Mega à sa liste de blocage à l’aide de la fonction de contrôle des applications de Sophos Intercept X endpoint protection. Les attaquants ont alors opté pour la version Web à la place, téléchargeant les fichiers compressés.

Jour #4-5 : Le calme avant la tempête

Pendant deux jours, les assaillants sont restés silencieux. Il est probable qu’ils attendaient un jour où l’équipe de sécurité IT de la cible en question ne travaillait pas, comme le week-end par exemple.

Jour #6 : La première attaque de ransomware est lancée

La première attaque du ransomware Maze a été lancée un dimanche, en utilisant le compte ‘administrateur de domaine’ déjà compromis et les listes d’adresses IP qui avaient été identifiées.

Cette première attaque comprenait en fait trois attaques étant donné que les opérateurs avaient en fait déployé trois copies du ransomware Maze via des scripts batch sur les ordinateurs ciblés :

- C:\ProgramData\enc6.exe

- C:\ProgramData\enc.exe

- C:\ProgramData\network.dll

Trois tâches planifiées ont donc été créées pour exécuter le ransomware :

| Noms | Commandes |

| Windows Update Security Patches | C:\ProgramData\enc6.exe |

| Windows Update Security Patches 5 | C:\ProgramData\enc.exe |

| Windows Update Security | regsvr32.exe /i c:\programdata\network.dll |

Plus de 700 ordinateurs ont été visés par l’attaque, laquelle a été détectée et bloquée par Sophos Intercept X.

Soit les attaquants n’ont pas réalisé que l’attaque avait été bloquée, soit ils espéraient que le vol des données serait suffisant pour que la cible paie. Quelle que soit la véritable raison, lors du lancement de la première tentative d’attaque, ils ont émis une demande de rançon de 15 millions de dollars (US).

Jour #7 : L’équipe Sophos MTR en pleine action

Consciente qu’elle était attaquée, l’équipe de sécurité de l’entreprise ciblée a fait appel aux compétences avancées de réponse aux incidents de l’équipe Sophos MTR. L’équipe a rapidement identifié le compte administrateur compromis, identifié et supprimé plusieurs fichiers malveillants et bloqué les commandes des attaquants et les communications C2 (command and control).

Jour #8 : L’investigation et la neutralisation se poursuivent

Au cours des heures qui ont suivi, l’équipe Sophos MTR a trouvé d’autres outils et techniques utilisés par les attaquants, ainsi que des preuves relatives à l’exfiltration de données. Davantage de fichiers et de comptes ont donc été bloqués.

Jour #9 : La deuxième attaque

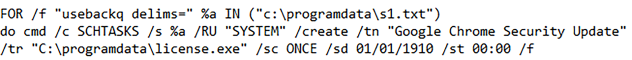

Les attaquants ont lancé une deuxième attaque via un autre compte compromis. Cette attaque était similaire à la première : à savoir des commandes étaient exécutées sur un contrôleur de domaine, parcourant en boucle les listes d’adresses IP contenues dans les fichiers txt.

Cependant, cette fois, ils ont copié un fichier appelé license.exe dans C:\ProgramData :

Cette opération a été suivie d’une tâche planifiée afin de l’exécuter. Dans cette tentative d’attaque, la tâche s’appelait “Mise à jour de sécurité Google Chrome” (Google Chrome Security Update) :

L’attaque a été rapidement identifiée et stoppée. Intercept X a détecté le ransomware, et l’équipe Sophos MTR a désactivé et supprimé à la fois le compte compromis et le fichier license.exe. Aucun fichier n’a été chiffré.

Jour #9 : Chanceux pour la troisième fois ?

Quelques heures seulement après la deuxième tentative, les assaillants ont de nouveau tenté leur chance.

Cette fois-ci, ils semblaient être désespérés. Cette attaque visait une seule machine, le principal serveur de fichiers d’où provenaient les données exfiltrées, et utilisait une technique complètement différente des attaques précédentes.

Lors de cette troisième tentative, les attaquants ont propagé la charge virale du ransomware à l’intérieur d’une machine virtuelle (VM).

Heureusement, les membres de l’équipe Sophos MTR ont immédiatement reconnu cette nouvelle approche car ils avaient déjà eu affaire à une attaque du ransomware Ragnar Locker, au cours de laquelle cette technique avait été observée pour la première fois.

Les opérateurs Maze avaient certes amélioré leur technique, mais l’issue a été la même. L’attaque a été détectée et stoppée et aucun fichier n’a été chiffré.

Vaincre des adversaires lors d’attaques gérées par l’homme

Ce cas réel met en évidence à quel point les attaques humaines peuvent être agiles et adaptables, les attaquants étant capables de remplacer et de reconfigurer rapidement les outils et de revenir sur le ring pour un nouveau round. Il montre également comment, pour minimiser la probabilité de détection, les attaquants profitent de plusieurs outils IT légitimes au cours de leurs attaques.

Les produits endpoint de Sophos détectent les composants de cette attaque sous le nom Troj/Ransom-GAV ou Troj/Swrort-EG. Des indicateurs de compromission peuvent être trouvés sur le SophosLabs Github.

Que peuvent faire les défenseurs ?

Les mesures les plus importantes qu’une équipe de cybersécurité puisse prendre sont celles permettant de réduire la surface d’attaque, de mettre en œuvre des logiciels de sécurité efficaces, y compris ceux spécialisés dans la sécurité anti-ransomware, de former les employés et de mettre en place, ou d’avoir recours, à un service de traque des menaces géré par l’homme afin de repérer les signes précurseurs qui échappent aux logiciels.

N’importe quelle entreprise peut être la cible d’un ransomware : en effet, des spams ou des emails de phishing, un port RDP exposé, un périphérique de passerelle vulnérable et donc exploitable ou des identifiants d’accès à distance volés suffiront pour que des adversaires parviennent à mettre un pied dans votre système.

Le mapping MITRE ATT&CK

Le framework MITRE ATT&CK est une base de connaissances accessible à l’échelle mondiale sur les Tactiques, Techniques et Procédures (TTP) adverses connues. Il peut aider les équipes de sécurité, les traqueurs de menaces et les analystes à mieux comprendre, anticiper et mitiger le comportement des attaquants.

Accès initial :

- T1078.002 – Valid Accounts : Domain Accounts (comptes valides : comptes de domaine)

- T1133 – External Remote Services (services à distance externes)

Exécution :

- T1059.001 – Command & Scripting Interrupter : PowerShell (interrupteur de commande et de script : PowerShell)

- T1059.003 – Command and Scripting Interpreter : Windows Command Shell (interpréteur de commandes et de scripts : Windows Command Shell)

- T1047 – Windows Management Instrumentation

- T1053.005 – Scheduled Task/Job : Scheduled Task (tâche/Job planifié : tâche planifiée)

Contournement de la défense :

- T1564.006 – Hide Artifacts : Run Virtual Instance (masquage des artéfacts : lancement d’une instance virtuelle)

Accès aux identifiants :

- T1003.003 – OS Credential Dumping (récupération des identifiants du système d’exploitation)

Découverte :

- T1016 – System Network Configuration Discovery (découverte de la configuration réseau du système)

Mouvement latéral :

- T1021.001 – Remote Services : Remote Desktop Protocol (services distants : Remote Desktop Protocol)

- T1021.002 – Remote Services : SMB/Windows Admin Shares (services distants : Partages Admin SMB/Windows)

Command & Control

- T1071.001 – Application Layer Protocol : Web Protocols (protocole de couche application : protocoles Web)

Exfiltration :

- T1567.002 – Exfiltration Over Web Service : Exfiltration to Cloud Storage (exfiltration via un service Web : Exfiltration vers le stockage Cloud)

Impact :

- T1486 – Data Encrypted for Impact (données chiffrées pour maximiser l’impact)

Sophos MTR (Managed Threat Response) et la traque des menaces

Pour obtenir plus d’informations sur le service Sophos MTR, visitez notre site Web ou contactez un représentant Sophos.

Si vous préférez mener vos propres traques des menaces, Sophos EDR vous offre les outils dont vous avez besoin pour une traque avancée des menaces et une bonne hygiène de vos opérations de sécurité. Commencez dès aujourd’hui votre essai de 30 jours sans engagement.

Billet inspiré de MTR Casebook: Blocking a $15 million Maze ransomware attack, sur le Blog Sophos.