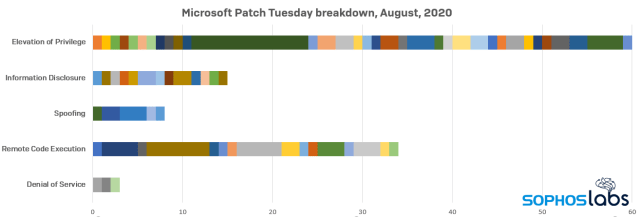

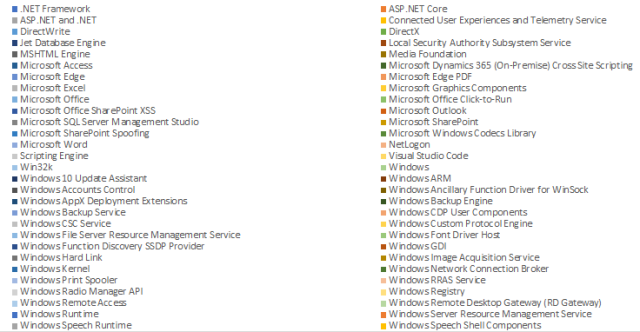

Microsoft ha eliminado 120 errores en el martes de parches de este mes. Si bien el número total de errores que se han corregido este mes se redujo ligeramente en comparación con el mes pasado, el número de errores críticos corregidos este mes fue mayor, 32, en comparación con 20 de julio.

Todas, menos una de esas correcciones críticas, abordaron una vulnerabilidad de ejecución remota de código que afectó a .NET framework (CVE-2020-1046), códecs (CVE-2020-1560, -1574, -1585) y motores (CVE-2020-1379 , -1477, -1492, -1525, -1554), motores de secuencias de comandos (CVE-2020-1555, -1567, -1570) y el renderizador de PDF del navegador Edge (CVE-2020-1568). La única vulnerabilidad crítica que no es RCE es una escalada de privilegios que afecta al componente Netlogon (CVE-2020-1472).

El error que afecta a Print Spooler no es crítico, pero tanto el código relativamente antiguo (el error afecta a sistemas tan maduros como Windows 7) como su número CVE asignado son notables. El error fue tema de una charla en Black Hat Briefings que tuvo lugar la semana pasada. Este error de escalada de privilegios, clasificado como “importante”, obtuvo la referencia más elitista del año: CVE-2020-1337. Alguien tiene sentido del humor.

Los detalles completos sobre cada parche de este mes se pueden encontrar las webs de Microsoft: Security Update Guide Release Notes y Servicing Stack Updates, y los usuarios pueden descargar parches manualmente desde el Microsoft Security Update Catalog, el equipo de Offensive Research pasó algunas interesantes notas sobre los parches.

Vulnerabilidad de suplantación de Windows

Esta vulnerabilidad, anteriormente denominada “Vulnerabilidad de suplantación de firmas de Windows Authenticode”, ya ha sido explotada en ataques “in the wild”. Authenticode es el componente de Windows que valida archivos binarios firmados criptográficamente (por ejemplo drivers) y ejecutables. Estos son importantes porque en las ediciones más recientes de Windows 10, no se puede (por ejemplo) cargar drivers que no hayan sido certificados como válidos por una autoridad legítima.

Esa es una característica de seguridad importante, ya que hemos estado observando durante meses que el ransomware ha estado utilizando una variedad de atajos para cargar drivers sin firmar, que luego se utilizan para agregar la carga útil del ransomware a un nivel en el que algunos productos de seguridad endpoint no pueden bloquear.

Si bien Microsoft solo ha clasificado este parche en particular como “importante” y no “crítico”, en realidad es bastante crítico que instales esta actualización. Aplazar la instalación de este parche puede tener consecuencias negativas de gran alcance.

Vulnerabilidad de corrupción de memoria del motor de secuencias de comandos

Por si no hubiera razones suficientes para no usar más Internet Explorer, aparece algo como esto. El error es una vulnerabilidad “Use After Free”, en el compilador JIT del motor JavaScript de Internet Explorer. Si bien errores como este pueden provocar la ejecución remota de código y comprometerte, si visitas un sitio web malicioso con Internet Explorer todos sabemos que no se debe usar ese navegador. ¿Correcto?

El error en sí no tiene nada de especial y es similar a la vulnerabilidad de IE típica que se vende a una moneda de diez céntimos la docena.

Si todavía usas Internet Explorer y no está dando una clase sobre la historia de los ordenadores en un museo, cambia a un navegador moderno.

Vulnerabilidad de elevación de privilegios en Windows dnsrslvr.dll

El objetivo principal del servicio de red del Cliente DNS es almacenar en el caché los resultados del DNS (Sistema de nombres de dominio), optimizando las comunicaciones de red. Está habilitado de forma predeterminada en los sistemas Windows.

El error (en la biblioteca dnsrslvr.dll del cliente DNS) es una vulnerabilidad de desbordamiento de enteros que, cuando se activa, da como resultado una asignación de memoria insuficiente y una posterior corrupción de la memoria. La corrupción de la memoria es la que puede llevar a la ejecución de código arbitrario.

La ruta del código vulnerable es accesible mediante la invocación RPC (llamada a procedimiento remoto) de ciertos métodos implementados por el servicio de cliente DNS. Esto se puede hacer mediante aplicaciones que se ejecutan en el mismo sistema. Después de una explotación exitosa, una aplicación puede elevar sus privilegios a los de un servicio de red – privilegios “NT AUTHORITY \ NETWORK SERVICE”.

Esta es la segunda vez que se informa sobre una vulnerabilidad en dnsrslvr.dll, la anterior (CVE-2019-1090) se descubrió el año pasado.

Driver de funciones auxiliares de Windows para la vulnerabilidad de elevación de privilegios de WinSock

El archivo afd.sys es el controlador responsable de la funcionalidad Winsock (Windows Sockets) del kernel de Windows. Tiene una vulnerabilidad de condición de carrera: un atacante puede intentar “correr” varios subprocesos para ejecutar el código vulnerable al mismo tiempo. Si el momento es preciso y se gana la “carrera”, se produce una condición de “Use After Free” y, en última instancia, un atacante puede ejecutar código arbitrario.

Este error se mitigó con la introducción de una sincronización de subprocesos adecuada alrededor del código vulnerable.

A pesar del nombre y el propósito del controlador, el error en sí no forma parte del código de red y el tráfico de la red no puede acceder a él. Solo se puede activar mediante aplicaciones que se ejecutan en el mismo sistema. Si dicha aplicación interactúa con afd y aprovecha con éxito el error, puede escalar sus privilegios a privilegios de Kernel.

Protección de Sophos

A continuación, se incluye una lista de protección publicada por SophosLabs en respuesta a este aviso para complementar cualquier protección existente y capacidades genéricas de mitigación de exploits en nuestros productos.

| CVE | SAV | IPS |

|---|---|---|

| CVE-2020-1380 | Exp/20201380-A | SID:9000225 |

| CVE-2020-1567 | Exp/20201567-A | SID:2303521 |

| CVE-2020-1570 | Exp/20201570-A | SID:2303522 |

| CVE-2020-1578 | SID:2303523 |