¿Alguna vez has pensado que tu casa estaba embrujada? Con Halloween a la vuelta de la esquina, puede que estés más receptivo de lo normal y estarás muy atento a los fantasmas y espíritus a tu alrededor, aun así las cosas más escalofriantes son aquellas que no somos capaces de ver, como cuando hackean tu smart home o casa inteligente.

Para celebrar Halloween este año, Sophos ha lanzado el Proyecto Haunted House, junto con el especialista en automatización industrial Koramis. Los resultados finales del proyecto de investigación se publicarán en noviembre de 2017; sin embargo, los primeros resultados provisionales del proyecto revelan más de 70.000 intentos de acceso desde 24.089 IPS individuales a nuestra casa virtual. Por lo tanto, ya es evidente una tendencia clara: el Haunted House no es un evento aislado de Halloween sino un peligro constante para las smart homes o casas inteligentes privadas, si no se maneja correctamente.

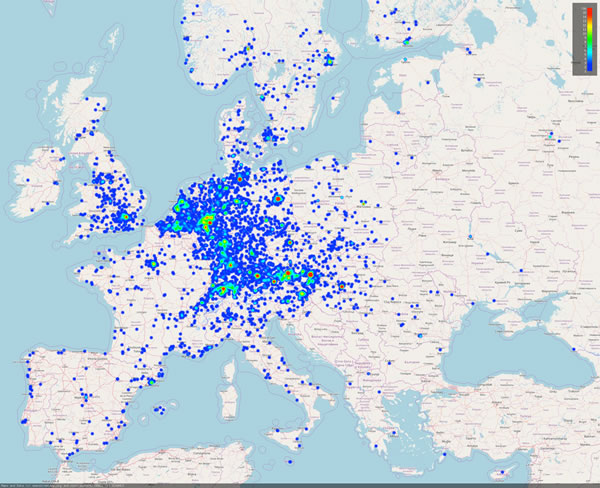

Para reforzar estos resultados y hacer una clasificación en el contexto más amplio posible, el proyecto también incluye escaneos activos de Internet para dispositivos domésticos inteligentes a través de motores de búsqueda como Shodan o Censys. Una investigación que comenzó en octubre dio como resultado más de 68.000 interfaces web abiertas de componentes de hogares inteligentes bien establecidos, que se usan principalmente en hogares privados, como contactos de ventanas inalámbricos, detectores de humo, sistemas de apertura y cierre automático de puertas y sistemas de videovigilancia. Todos estos dispositivos eran fácilmente accesibles a través de Internet. Así mismo, la visualización a través de mapas de calor muestra que la tecnología IoT se concentra en ciudades y centros urbanos como Barcelona o Madrid mientras se difumina en las áreas rurales.

“Estos datos enfatizan la importancia de ser cautelosos a la hora construir su smart home o casa inteligente”, asegura Ricardo Maté. “De lo contrario, hay una gran posibilidad de que no sea solo unos niños llamando a la puerta en busca de caramelos este Halloween, sino delincuentes cibernéticos reales que estén buscando su dinero y sus datos”.

8 consejos para NO tener una Haunted House, sino una casa inteligente bien segura

- Mantenga sus redes domésticas de forma privadas – No las comparta con otras personas.

- No conecte sus dispositivos IoT con su red doméstica si no es necesario – Por ejemplo, su Smart Tv no debería estar conectada a su WLAN si principalmente si usted ve la televisión por antena cable.

- Cree una red separada para sus dispositivos IoT – Si su router WiFi puede crear varias redes (segmentación), debe implementar una red especial para dispositivos IoT y así interrumpir el acceso a su red habitual.

- Cree varias redes cerradas en diferentes WLAN – Es mejor crear varias áreas de red cerradas para la Home Office, el entretenimiento, la seguridad o la red de invitados, cada una con WLAN diferentes. Esto puede ser habilitado por un Firewall que solo permite la comunicación que es necesaria para usar los componentes pero no la infiltración de una infección de un dispositivo IoT a otro. Puede instalar Sophos XG Firewall Home Edition gratis en su ordenador.

- Use tecnología VPN segura – No debe usar port forwarding no seguro en su router para obtener acceso remoto a sus dispositivos de IoT desde internet. En su lugar utilice tecnología VPN segura en su teléfono inteligente o Mac / PC.

- Mantenga su software actualizado – Instale el software antivirus (AV) actualizado en todos sus PC, Mac y teléfonos inteligentes Android. Las herramientas gratuitas como Sophos Home o Sophos Mobile Security están disponibles en el sitio web de Sophos.

- Asegure todo con el último firmware – No solo el PC, el portátil o los teléfonos inteligentes, sino que cada dispositivo IoT necesita ejecutarse con el firmware más actualizado para estar lo más seguro posible. Esto puede llevar mucho tiempo, pero vale la pena el esfuerzo en cuanto a seguridad y privacidad.

- Google es tu amigo – Es posible que desee buscar en Google potenciales vulnerabilidades de seguridad del dispositivo IoT que va a utilizar. Esto le da una rápida visión general si el producto de su elección ya es un objetivo de los hackers o incluso ha sido hackeado.

Para manteneros al día de las últimas amenazas haceros fans de nuestra página de Facebook o síguenos en Twitter para intercambiar experiencias en torno al mundo de la seguridad. Si deseas recibir nuestro boletín de seguridad en tu correo electrónico, suscríbete en la siguiente aplicación: