Microsoft publicó el martes 79 parches que afectan a once familias de productos. Siete de esos problemas, que afectan a Azure, SharePoint y Windows, son considerados por Microsoft de gravedad crítica. Al cierre de esta edición, se sabía que tres de los problemas abordados estaban siendo explotados, y un cuarto problema no estaba siendo explotado, pero estaba entrelazado con otros que sí lo estaban. Para más detalles sobre esta situación inusual, consulta la sección «Actualizaciones destacadas de septiembre» más abajo. Microsoft estima que 11 CVE, todos en Windows, tienen, según la empresa, más probabilidades de ser explotados en los próximos 30 días. Ocho de los problemas de este mes son susceptibles de ser detectados por las protecciones de Sophos, e incluimos información sobre ellos en una tabla más abajo.

Además de estos parches, la publicación incluye un aviso sobre tres CVE abordados por parches de Adobe, que afectan a Reader y ColdFusion; una de las vulnerabilidades de Reader (CVE-2024-41869) es un use-after-free de gravedad crítica con un exploit viable ya disponible.

En cifras

-

Total de CVE: 79

-

Total de avisos de Adobe cubiertos en la actualización: 3

-

Divulgados públicamente: 1

-

Explotaciones detectadas: 4*

-

Gravedad

-

Crítica: 7

-

Importante: 71

-

Moderada 1

-

-

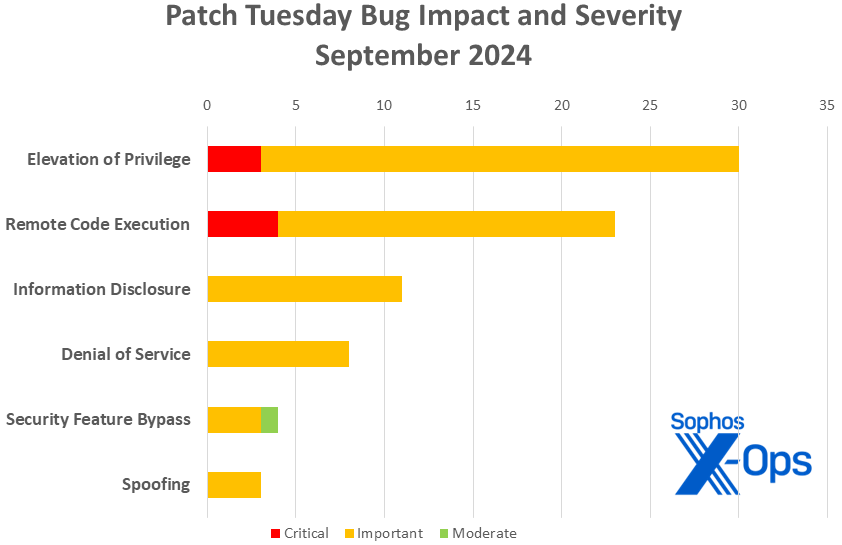

Impacto

-

Elevación de privilegios: 30

-

Ejecución remota de código: 23

-

Revelación de información: 11

-

Denegación de servicio: 8

-

Anulación de funciones de seguridad: 4

-

Suplantación de identidad: 3

-

-

Puntuación base CVSS 9,0 o superior: 2

-

Puntuación base CVSS 8,0 o superior: 24

* Para más información sobre por qué contamos el CVE-2024-43491 como el cuarto CVE explotado-detectado de este mes a pesar de que el propio CVE no se ha detectado como explotado, consulta la sección «Actualizaciones destacables de septiembre» más abajo.

Figura 1: los parches de gravedad crítica de este mes incluyen uno cuya explotación ya se ha detectado y dos más cuya explotación es más probable en los próximos 30 días

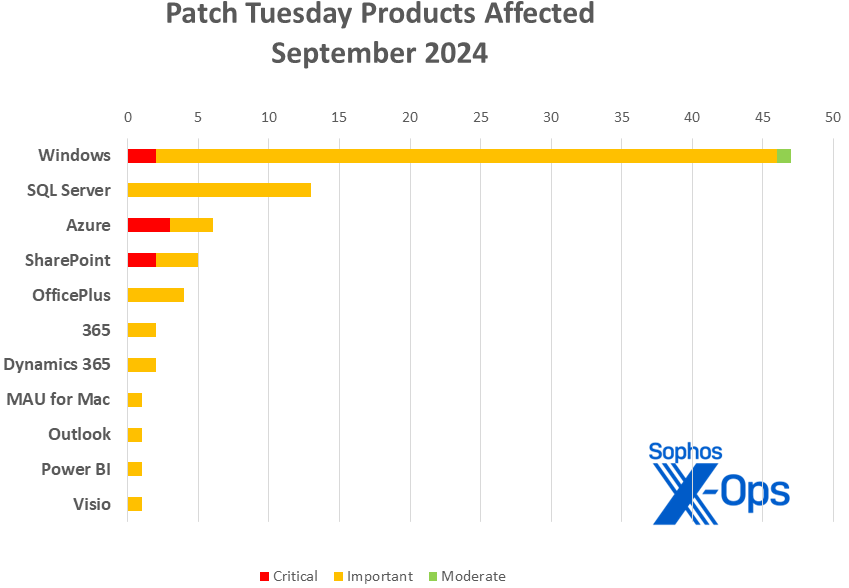

Familias de productos

-

Windows 47

-

SQL Server: 13

-

Azure 6

-

SharePoint: 5

-

Office 4

-

365: 2

-

Dynamics 365: 2

-

Microsoft AutoUpdate (MAU) para Mac: 1

-

Outlook para iOS: 1

-

Power BI: 1

-

Visio: 1

Como es nuestra costumbre para esta lista, los CVE que se aplican a más de una familia de productos se cuentan una vez por cada familia a la que afectan.

Figura 2: aunque Windows, como de costumbre, encabeza la lista de familias de productos afectados, un conjunto de problemas de Puntuación Nativa en SQL Server contribuyó a que ese producto se llevara 13 parches propios

Actualizaciones destacadas de septiembre

Además de los problemas comentados anteriormente, hay una serie de elementos específicos que merecen atención.

CVE-2024-38217 – Vulnerabilidad de elusión de la función de seguridad de Windows Mark of the Web

CVE-2024-43492 – Vulnerabilidad de elusión de la función de seguridad de Windows Mark of the Web

Este mes hay parches para dos vulnerabilidades de Mark of the Web y ambas están actualmente bajo explotación activa (CVE-2024-38217) o son consideradas por Microsoft como más probables de ser explotadas en los próximos 30 días (CVE-2024-43492). Este último fallo se descubrió internamente en Microsoft y se considera de gravedad moderada. El primero, sin embargo, fue revelado de forma responsable por Joe Desimone, de Elastic Security, que ha publicado sobre el descubrimiento y el proceso de notificación y que puede ser de interés para quienes siguen las cuestiones relacionadas con los certificados de firma de código. El fallo afecta a todas las versiones de Windows, incluida Win 11H24 y es de gravedad importante.

CVE-2024-38014 – Vulnerabilidad de elevación de privilegios del instalador de Windows

Este problema está bajo explotación activa. Afecta a todas las versiones de Windows, incluida Win 11H24.

CVE-2024-43491 – Vulnerabilidad de Ejecución Remota de Código de Microsoft Windows Update

La buena noticia es que este problema afecta solo a determinados componentes operativos de Windows 10, versión 1507 (publicada por primera vez en julio de 2015); solo dos versiones de esa compilación, Windows 10 Enterprise 2015 LTSB y Windows 10 IoT Enterprise 2015 LTSB, siguen siendo compatibles. La mala noticia, para quienes aún ejecuten cualquiera de esas versiones, es que el problema de ejecución remota de código de gravedad crítica, que conlleva una puntuación base CVE de 9,8, se produce en… la pila de servicio de Windows. Es un problema fascinante para quienes se preocupan por estas cosas: más que un error de codificación en sí, Microsoft explica que los propios números de versión de compilación «entraron en un intervalo que activó un defecto de código en la pila de mantenimiento de Windows 10 (versión 1507) que gestiona la aplicabilidad de los Componentes Opcionales. Como resultado, la pila de mantenimiento detectó como «no aplicable» cualquier Componente Opcional al que se hubiera prestado servicio con actualizaciones publicadas desde el 12 de marzo de 2024 (KB5035858) y lo revirtió a su versión RTM». Si este problema te afecta, se recomienda que leas atentamente y sigas la información que Microsoft proporciona en KB5043083, ya que la secuencia de parches que hay que seguir es precisa. Esa página también incluye una lista de los componentes opcionales específicos afectados, que puede ayudar a aclarar tu exposición.

[29 CVE] – Parches de Windows 11 24H2

Aunque Windows 11 24H2 aún no se ha lanzado de forma general, algo más de un tercio de los parches de este mes afectan a esa plataforma, incluidos dos (CVE-2024-38014, CVE-2024-38217) cuya explotación ya se ha detectado. Los usuarios de los nuevos PC Copilot+ que no ingieran los parches automáticamente deben asegurarse de actualizar sus dispositivos.

[0 CVEs] – .NET, Visual Studio, Edge / Chromium, Outlook no iOS

Un raro mes de respiro para .NET y Visual Studio, sin parches publicados para esas familias. Esta vez tampoco hay ninguno relacionado con Edge, ni con Outlook para plataformas distintas a la de Apple.

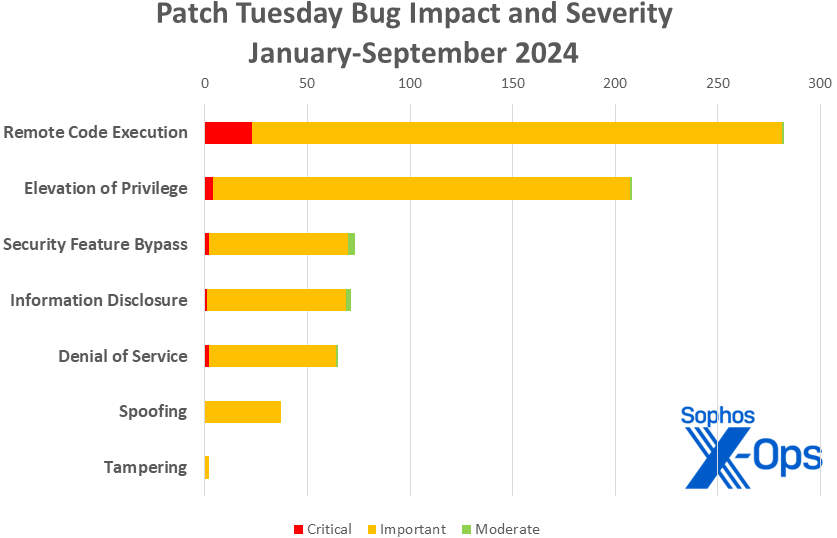

Figura 3: a pesar del predominio de los problemas de EoP en los últimos meses, RCE sigue liderando el pelotón al llegar a la marca de los tres cuartos de 2024.

Protecciones de Sophos

| CVE | Sophos Intercept X/Endpoint IPS | Sophos XGS Firewall |

| CVE-2024-38237 | Exp/2438237-A | Exp/2438237-A |

| CVE-2024-38238 | Exp/2438238-A | Exp/2438238-A |

| CVE-2024-38241 | Exp/2438241-A | Exp/2438241-A |

| CVE-2024-38242 | Exp/2438242-A | Exp/2438242-A |

| CVE-2024-38243 | Exp/2438243-A | Exp/2438243-A |

| CVE-2024-38244 | Exp/2438244-A | Exp/2438244-A |

| CVE-2024-38245 | Exp/2438245-A | Exp/2438245-A |

| CVE-2024-43461 | SID:2310127 | SID:2310126 |

Como todos los meses, si no quieres esperar a que tu sistema descargue por sí mismo las actualizaciones de Microsoft, puedes descargarlas manualmente desde el sitio web del Catálogo de Windows Update. Ejecuta la herramienta winver.exe para determinar qué compilación de Windows 10 u 11 estás ejecutando y, a continuación, descarga el paquete de actualizaciones acumulativas para la arquitectura y el número de compilación específicos de tu sistema.