Microsoft publicó el martes parches para 57 vulnerabilidades, incluidas 31 para Windows. También están afectados otros 11 grupos de productos. De las 57 CVE abordadas, solo 3 se consideran de gravedad Crítica, 2 de ellas están en Windows, mientras que la tercera recae en Azure. Un CVE, un problema de elevación de privilegios clasificado como Importante (CVE-2023-36049), afecta tanto a .NET como a Visual Studio; otro EoP de gravedad Importante afecta a .NET, Visual Studio y también a ASP.NET.

Al cierre de esta edición, se sabía que tres problemas de Windows estaban siendo explotados. O, dependiendo de cómo cuentes estas cosas, hay cuatro, como comentaremos en la sección Actualizaciones destacadas de noviembre, más adelante. Otras 10 vulnerabilidades en Windows, Exchange, Office y SharePoint tienen, según la empresa, tienen más probabilidades de ser explotadas en los próximos 30 días, con la vulnerabilidad de Office (CVE-2023-36413, un desvío de una función de seguridad) ya revelada públicamente.

Además de los 57 CVE, Microsoft enumera un aviso oficial, ADV990001, que cubre sus últimas actualizaciones de la pila de servicios. Sin embargo, la lista de avisos solo-informativos es extensa este mes. Además de los 21 CVE que afectan a Edge/Chromium (seis de ellos específicos de Edge), hay información sobre un problema de todo el sector que afecta a BlueTooth; un problema relacionado con HTTP/2, actualmente en explotación activa, que afecta a Windows, ASP.NET, .NET y Visual Studio; cinco problemas relacionados con CBL-Mariner cubiertos por CVE de Kubernetes, Red Hat y MITRE; 17 parches de Adobe para Acrobat Reader, y otros siete parches de Adobe para ColdFusion. No incluimos estos 53 problemas en los recuentos y gráficos de CVE que figuran a continuación.

Además de todo esto, Windows Server 2022, Edición 23H2 (instalación Server Core) se publica como parte de esta actualización.

En cifras

- Total de CVE de Microsoft: 57

- Total de avisos de Microsoft incluidos en la actualización: 1

- Total de otros avisos cubiertos en la actualización: 52

- Divulgados públicamente: 3

- Explotados: 3 más uno en asesoramiento ajeno a Microsoft

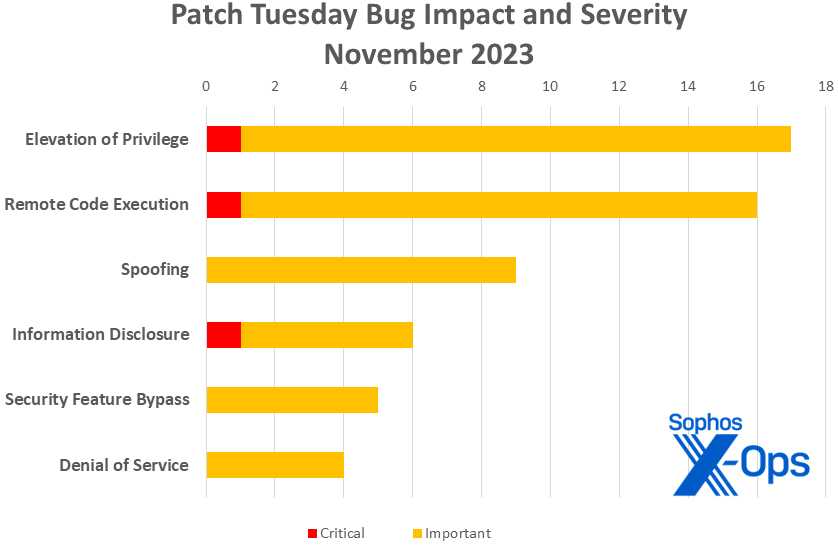

- Gravedad

- Crítica: 3

- Importante: 54

- Impacto

- Elevación de privilegios: 17

- Ejecución remota de código: 16

- Suplantación de identidad: 9

- Divulgación de información: 6

- Anulación de funciones de seguridad: 5

- Denegación de servicio: 4

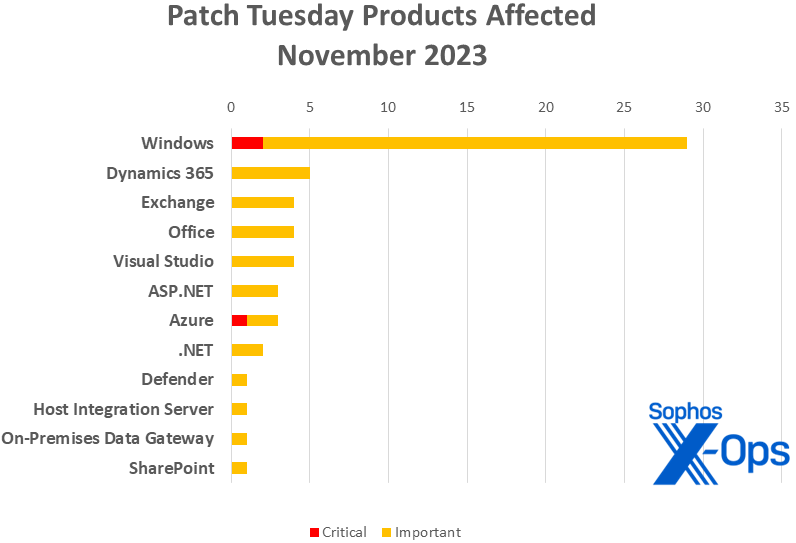

Productos

- Windows: 31

- Dynamics 365: 5

- Exchange: 4

- Office: 4

- Visual Studio: 4, incluyendo uno compartido con .NET y uno compartido con ASP.NET y .NET

- ASP.NET: 3, incluido uno compartido con .NET y Visual Studio

- Azure: 3

- .NET: 2 (una compartida con Visual Studio y otra compartida con ASP.NET y Visual Studio)

- Defender: 1

- Host Integration Server: 1

- Pasarela de datos local: 1

- SharePoint: 1

Actualizaciones destacadas de noviembre

Además de los problemas comentados anteriormente, se presentan algunos elementos interesantes.

CVE-2023-36025 – Vulnerabilidad de elusión de la función de seguridad de Windows SmartScreen

Este mes hay tres (o cuatro, hablaremos de ello más adelante) CVE de Windows cuya explotación activa se ha detectado. Este, una vulneración de una función de seguridad de clase Importante tiene las puntuaciones CVSS base y temporal más altas (Base 8,8 / Temporal 8,2) del trío. Todo lo que se necesita es una URL maliciosa, y el atacante es capaz de eludir las comprobaciones de SmartScreen de Windows Defender y los avisos que el usuario esperaría ver con ellas.

CVE-2023-36397 – Vulnerabilidad de ejecución remota de código en la multidifusión general pragmática (PGM) de Windows

¿Está activada la cola de mensajes en tu sistema? Esta vulnerabilidad, que puede ser activada por un atacante que envíe un archivo malintencionadamente diseñado a través de la red, es de gravedad crítica (CVSS 3.1 9.8/8.5) y puede dar lugar a un RCE. Además de las otras protecciones publicadas al respecto, Microsoft señala que los usuarios pueden comprobar su exposición comprobando si se está ejecutando el servicio llamado Cola de mensajes, y si el puerto TCP 1801 está en modo de escucha.

CVE-2020-8554, CVE-2023-46753, CVE-2023-46316, CVE-2020-14343, CVE-2020-1747 (5 CVEs)

Estos cinco CVE no forman parte del comunicado oficial de Microsoft, pero nadie que utilice el CBL-Mariner (Common Base Linux Mariner) de Microsoft debería dormirse en los laureles. CBL-Mariner es la propia distribución Linux de Microsoft, desarrollada en un principio internamente para el desarrollo interno y la gestión de Azure. La distro se puso discretamente a disposición del público el año pasado. Ninguna de las tres CVE procede directamente de Microsoft, sino de Kubernetes (CVE-2020-8554), Red Hat (CVE-2020-14343, CVE-2020-1747) y MITRE (CVE-2023-46316, CVE-2023-46753). Debido a la aparente antigüedad de varias de estas CVE y a su gravedad (tres de las cinco tienen una puntuación base CVSS de 9,8 sobre 10), se recomienda a los usuarios que se actualicen.

CVE-2023-24023 – MITRE: CVE-2023-24023 Vulnerabilidad de suplantación de identidad en Bluetooth

CVE-2023-44487 – MITRE: CVE-2023-44487 Ataque de reinicio rápido HTTP/2

Hablando de MITRE, la organización aparece en otras dos CVE sobre las que Microsoft está publicando información. Como era de esperar, las CVE del MITRE son aplicables a muchas empresas, no solo a Microsoft. La CVE-2023-24023 cubre una vulnerabilidad de suplantación de identidad de gravedad importante de la que se ha informado al órgano de gobierno de BlueTooth. En cuanto a la CVE-2023-44487, esta CVE repite inusualmente en la lista del Martes de Parches; los lectores recordarán que hablamos de este problema de Reinicio Rápido en el resumen del mes pasado. Afecta a Windows, ASP.NET, .NET y Visual Studio.

Protecciones de Sophos

| CVE | Sophos Intercept X/Endpoint IPS | Sophos XGS Firewall |

| CVE-2023-36033 | Exp/2336033-A | Exp/2336033-A |

| CVE-2023-36036 | Exp/2336036-A | Exp/2336036-A |

| CVE-2023-36394 | Exp/2336394 | Exp/2336394 |

| CVE-2023-36399 | Exp/2336399-A | Exp/2336399-A |

| CVE-2023-36413 | sid:2309050 | sid:2309050 |

| CVE-2023-36424 | Exp/2336424-A | Exp/2336424-A |

Como todos los meses, si no quieres esperar a que tu sistema descargue por sí mismo las actualizaciones de Microsoft, puedes descargarlas manualmente desde el sitio web del Catálogo de Windows Update. Ejecuta la herramienta winver.exe para determinar qué compilación de Windows 10 u 11 estás ejecutando y, a continuación, descarga el paquete de actualizaciones acumulativas para la arquitectura y el número de compilación específicos de tu sistema.