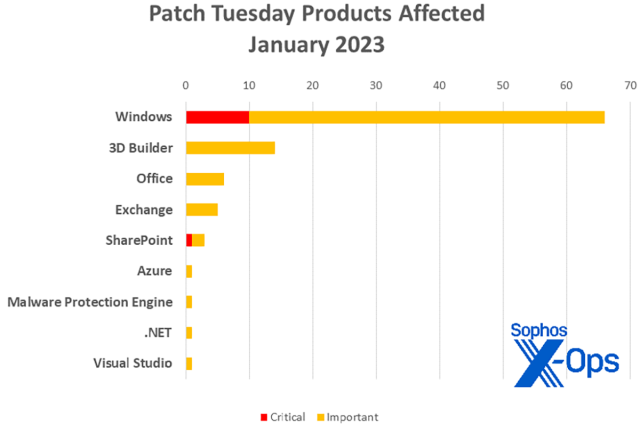

Microsoft vient de publier des correctifs concernant 98 vulnérabilités dans sept familles de produits Microsoft différentes. Cette dernière publication inclut 11 problèmes considérés comme ‘Critiques’ affectant SharePoint et Windows. Une fois de plus, la majorité des CVE affectent Windows : en effet, le système d’exploitation compte 66 CVE. Il est suivi de 3D Builder, une cible moins courante du Patch Tuesday, avec 14 problèmes de type RCE avec une gravité considérée comme ‘Importante’ (3D Builder a été installé par défaut sur Windows 10, mais pas sur les versions antérieures ou ultérieures du système d’exploitation).

Pour le reste, Office et Exchange font l’objet respectivement de six et cinq correctifs (tous avec une gravité considérée comme ‘Importante’), SharePoint reçoit trois correctifs et Azure, le moteur de protection contre les malwares de Microsoft, .NET et Visual Studio en récupèrent chacun un.

Microsoft a également annoncé un correctif précédemment publié traitant d’une évasion de sandbox de type RCE de gravité ‘Modérée’ affectant le navigateur Edge basé sur Chromium. Comme d’habitude avec les précédentes versions du Patch Tuesday, ce problème ne fait pas partie des 98 vulnérabilités et ne nécessite donc aucune action particulière suite à la publication de cette nouvelle série de correctifs.

Malgré un nombre total de correctifs élevé, jusqu’à présent les 98 problèmes résolus sont apparemment passés sous le radar pour la plupart. Un seul problème traité en janvier (CVE-2022-21674, une EoP ou encore élévation de privilège Windows de gravité ‘Importante’) a été observée en cours d’exploitation, et même dans ce cas, il ne semble pas y avoir de code divulgué au sujet de ce bug ALPC (Advanced Local Procedure Call).

Cependant, n’oublions pas que les propres scores de gravité de Microsoft ne nous disent peut-être pas tout. Cinq des correctifs Windows de ce mois-ci ont obtenu un score CVSS (Common Vulnerability Scoring System) de gravité ‘Critique’ affichant 9,8, un point vraiment important pour de nombreux administrateurs cherchant à prioriser leurs listes de tâches. Quatre de ces cinq correctifs concernent le protocole L2TP (Layer 2 Tunneling Protocol) de Windows. Ces cinq correctifs impliquent des problèmes d’exécution de code à distance et ne nécessitent ni interaction avec l’utilisateur ni exploitation d’un accès privilégié. L2TP est également au cœur de deux correctifs supplémentaires dans la publication du mois de janvier, et les utilisateurs des services VPN de Microsoft sont encouragés à considérer sérieusement ces correctifs L2TP.

C’est également la dernière fois que Windows 7 figure dans le Patch Tuesday. En effet, l’arrêt du support concernant la mise à jour de sécurité étendue (ESU : Extended Security Update) met fin à la longue durée de vie de cette version du système d’exploitation (le support standard de Win 7 a pris fin en 2020 ; la fin de l’ESU signifie que même les mises à jour de sécurité cruciales ne seront plus publiées régulièrement). Le support se termine également pour Windows 8, 8.1 et RT, qui n’ont pas reçu leur ESU dédiée. Parmi les correctifs du mois de janvier, 42 s’appliquent à Win7 et 48 à au moins une version de Win8.

Microsoft a également relayé des informations sur 15 problèmes résolus aujourd’hui par des correctifs pour Adobe Acrobat et Reader sur Windows et MacOS, les premiers correctifs Reader publiés depuis octobre 2021. Les 15 vulnérabilités affectent les versions Reader 22.003.20282 (Windows), 22.003.20281 (Mac) et antérieures, et les versions Acrobat 20.005.30418 et antérieures. Aucune des 15 vulnérabilités n’est connue pour être exploitée activement sur le terrain. Les spécificités des vulnérabilités varient cependant quelque peu, avec 4 lectures hors limites (out-of-bounds reads), 2 écritures hors limites (out-of-bounds writes) et deux violations des principes de conception sécurisée (violations of secure design principles) parmi les problèmes traités. Adobe a également publié aujourd’hui des correctifs pour Dimension, InDesign et InCopy. Plus d’informations sur les correctifs Adobe sont disponibles sur le site de l’entreprise.

Quelques chiffres

- Nombre total de CVE Microsoft : 98

- Nombre total d’avis contenus dans la mise à jour : 0

- Divulgation(s) publique(s) : 0

- Exploitation(s) détectée(s) : 1

- Exploitation(s) potentielle(s) dans la dernière version : 7

- Exploitation(s) potentielle(s) dans les anciennes versions : 4

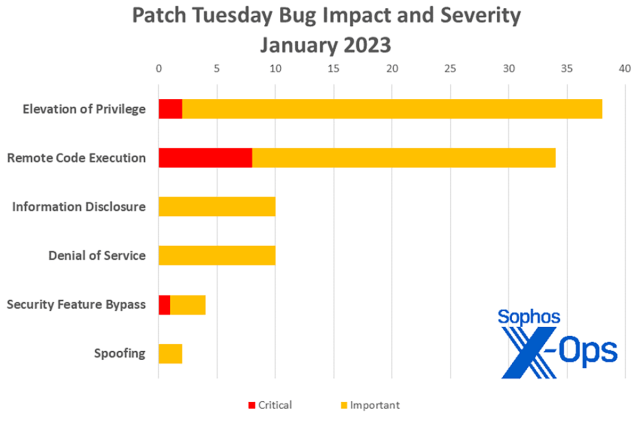

- Gravité :

- Critique : 11

- Importante : 87

- Impact

- Élévation de privilège : 38

- Exécution de code à distance (RCE) : 34

- Divulgation d’information : 10

- Déni de service : 10

- Contournement de la fonction de sécurité : 4

- Usurpation : 2

Figure 1 : 2023 débute avec une quantité de problèmes liés à une divulgation d’information plus élevée que d’habitude, mais l’élévation de privilège et l’exécution de code à distance règnent toujours en maîtres

Produits affectés

- Microsoft Windows : 66

- 3D Builder : 14

- Microsoft Office : 6

- Microsoft Exchange : 5

- SharePoint : 3

- Azure : 1 (sans compter les 70 correctifs Windows applicables à Windows Server 2022 Datacenter : Azure Edition)

- Moteur de protection contre les malwares : 1

- .NET : 1

- Visual Studio : 1

Figure 2 : Windows reçoit une variété de correctifs en janvier, éclipsant ainsi les exigences des autres familles de produits

Mises à jour majeures du mois de janvier

CVE-2023-21743 : Vulnérabilité de contournement de la fonctionnalité de sécurité de Microsoft SharePoint Server

Le seul problème de gravité ‘Critique’ parmi les trois correctifs SharePoint de janvier, lequel permettrait à un utilisateur non authentifié d’établir une connexion anonyme à un serveur SharePoint spécifique, est considéré par Microsoft comme étant plus susceptible d’être exploité dans les trente premiers jours après la publication du Patch Tuesday. Ce risque fait du déploiement de ce correctif une priorité pour les administrateurs, mais Microsoft indique qu’il existe des étapes manuelles supplémentaires dans le processus de correction : les clients doivent également lancer une action de mise à niveau SharePoint conjointement avec ce correctif. Cette action de mise à niveau requise peut être déclenchée en exécutant l’assistant de configuration des produits SharePoint, la cmdlet PowerShell ‘Upgrade-SPFarm’ ou la commande “psconfig.exe -cmd upgrade -inplace b2b” sur chaque serveur SharePoint après l’installation de la mise à jour.

CVE-2023-21531 : vulnérabilité d’élévation de privilège au niveau du conteneur Azure Service Fabric

Ce problème considéré comme ‘Important’ est assez spécifique dans ses paramètres : seuls les utilisateurs qui implémentent les conteneurs d’application Docker sont affectés, et un attaquant devra d’abord être présent sur le système avec un accès root, et l’environnement ciblé devra déjà être configuré de manière spécifique. En cas de succès, l’attaquant prendra le contrôle du cluster Service Fabric en question, mais ne pourra pas élever les privilèges en dehors de ce cluster compromis. Cela dit, le bulletin signale que le correctif limite l’accès à une ressource interne spécifique de la plateforme Azure (168.63.129.16) et que les administrateurs doivent vérifier qu’ils ne passent pas d’appels ou ne fassent pas des demandes au niveau de cette adresse IP avant de procéder à la mise à jour car une fois le patch activé, les demandes au niveau du cluster vers cette ressource spécifique échoueront.

CVE-2023-21559 : vulnérabilité de divulgation d’information au niveau des services de chiffrement Windows

CVE-2023-21678 : vulnérabilité d’élévation de privilège au niveau du spouleur d’impression Windows

Deux vulnérabilités de gravité ‘Importante’, plutôt banales, sont principalement intéressantes en raison des chercheurs crédités; respectivement, le CST (Communications Security Establishment) au Canada et la NSA (National Security Agency) aux États-Unis.

Les protections de Sophos

| CVE | Sophos Intercept X / Endpoint IPS | Sophos XGS Firewall |

| CVE-2023-21552 | Exp/2321552-A | Exp/2321552-A |

| CVE-2023-21674 | Exp/2321674-A | Exp/2321674-A |

Comme c’est le cas tous les mois, si vous ne voulez pas attendre que votre système installe lui-même les mises à jour, vous pouvez les télécharger manuellement à partir du site Web Windows Update Catalog. Lancez l’outil winver.exe pour connaître la version de Windows 10 ou 11 que vous utilisez, puis téléchargez le package de mise à jour cumulative pour l’architecture et le numéro de build correspondant à votre système.

Billet inspiré de January 2023 patch roundup: Microsoft tees up 98 updates, sur le Blog Sophos.