Sulla scia delle recenti gravi vulnerabilità di Microsoft Exchange che sono state sfruttate in-the-wild, da Hafnium, DearCry e un numero crescente di altri gruppi di minacce, è essenziale comprendere un semplice fatto: le patch da sole non sono sufficienti.

Le patch ti proteggono e ti aiutano ad andare avanti. Riparano una falla attraverso la quale un nemico potrebbe aprire una breccia nella tua rete e prendere piede all’interno. Ma una patch, nella maggior parte dei casi, non farà nulla per contrastare un aggressore che è già entrato di soppiatto attraverso quella falla, abusando di una vulnerabilità non risolta.

L’applicazione di patch è cruciale per mitigare il rischio di una vulnerabilità del software, ma quando quest’ultima è diventata di dominio pubblico o è stata sfruttata in-the-wild prima del rilascio di una patch, è fondamentale cercare le minacce e analizzare l’attività del sistema attraverso tutta la tua finestra di esposizione.

Le finestre di esposizione

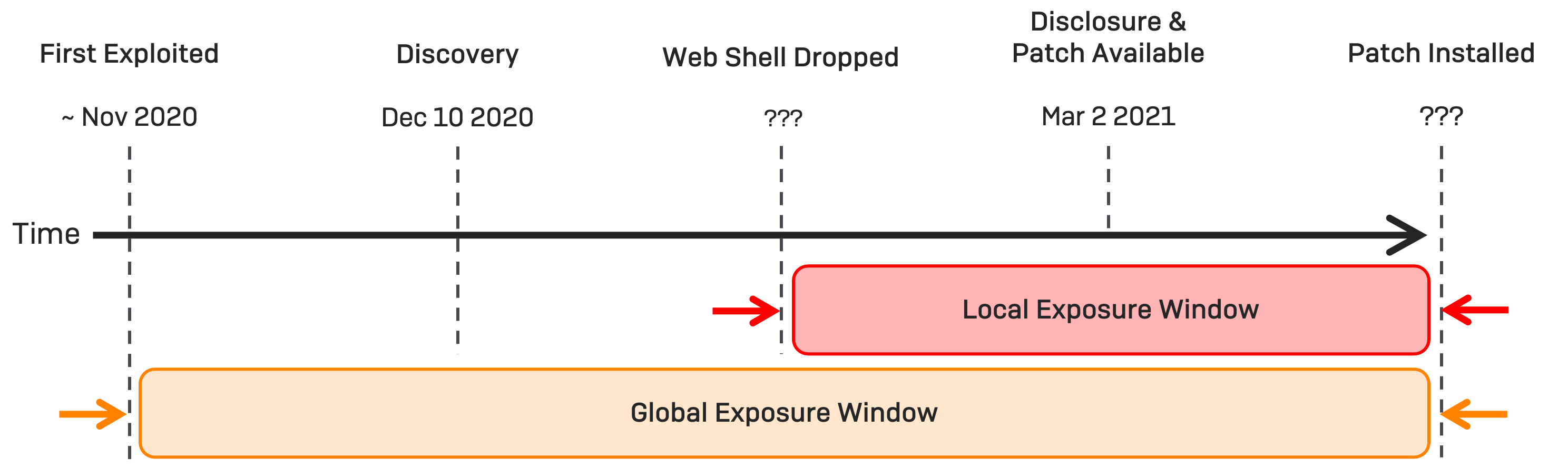

Quando una vulnerabilità del software viene annunciata pubblicamente, si apre una finestra di esposizione. La finestra è il tempo che intercorre tra due eventi cruciali: il primo avvistamento di un abuso della vulnerabilità e il momento in cui è stata applicata una patch disponibile o è comunque stata mitigata la minaccia.

Una finestra di esposizione consente di visualizzare la casella temporale in cui potrebbe essersi verificata un’attività dannosa e di impostare la caccia alle minacce in quel lasso di tempo.

La tua finestra di esposizione locale è il tempo che intercorre tra il primo segnale di attacco (IOA) o segnale di compromissione (IOC) identificato all’interno della tua rete o ai suoi margini e il momento in cui hai installato la patch relativa alla vulnerabilità. Se non sono presenti IOC o IOA nella rete, è possibile utilizzare la data di divulgazione pubblica della vulnerabilità.

Per molti, le web shell hanno iniziato ad apparire sui server Exchange dal 27 febbraio 2021 in poi, quando Hafnium e altri hanno iniziato a sfruttare in massa le vulnerabilità.

I rapporti di intelligence pubblicati mostrano un insieme di volte in cui si è aperta la finestra di esposizione globale, con molti team di sicurezza che hanno identificato uno sfruttamento andato a buon fine nel gennaio 2021, anche se molti commenti sui social media suggeriscono che tale sfruttamento potrebbe essersi verificato già nel novembre 2020.

Per ProxyLogon / Hafnium, i livelli di esposizione locale e globale sono simili al flusso qui riportato:

Timeboxing e caccia all’interno della finestra di esposizione

L’applicazione di patch ci fornisce uno dei marcatori temporali necessari per il timeboxing di una finestra di esposizione – cioè l’ora in cui si è chiusa – ma dobbiamo anche identificare quando è stata aperta.

Sappiamo che la finestra di esposizione globale si è aperta tra novembre 2020 e gennaio 2021. Tuttavia, identificare quando la finestra di esposizione locale è stata aperta richiede la ricerca di IOC o IOA per individuare se una vulnerabilità è stata abusata e, in caso affermativo, estrarre i marcatori temporali per il timeboxing e le successive attività di caccia alle minacce.

La recente “guida per soccorritori” di Microsoft fornisce un’analisi dettagliata su come identificare se si è stati compromessi a causa delle recenti vulnerabilità di Microsoft Exchange.

Da questa guida è possibile estrapolare due principali rischi dovuti a queste vulnerabilità: l’accesso non autorizzato alla posta elettronica e la distribuzione di web shell.

Accesso e-mail non autorizzato

Per prima cosa è necessario esaminare l’output di Test-ProxyLogon.ps1 e cercare la presenza di Cve-2021-26855.csv poiché ciò indicherà lo sfruttamento riuscito della vulnerabilità di falsificazione delle richieste lato server.

Se il .csv contiene riferimenti nella colonna AnchorMailbox a /ews/exchange.asmx? questo indica che un utente malintenzionato potrebbe aver esfiltrato e-mail. Per indagare, sarà necessario rivedere i registri di Exchange che si trovano in <percorso di installazione di Exchange> \ V15 \ Logging \ EWS

Distribuzione di web shell

Utilizzando gli strumenti messi a disposizione da Microsoft nella sua “guida per i soccorritori”, o usando Sophos Intercept X EDR, segui le nostre indicazioni e le nostre query per identificare la presenza di shell web distribuite da un antagonista.

Se sono presenti web shell, è necessario rivedere la possibile attività di comando per rivelare le azioni intraprese dall’avversario.

Le shell web consentono a un avversario di inviare comandi in remoto al server e mettere in atto il resto dell’attacco. Se ne ha implementato correttamente uno all’interno della rete, potrebbe essere utilizzato per qualsiasi cosa. Quindi, dobbiamo rivelare cosa ha fatto un avversario con quello shell e capire quale impatto potrebbe aver avuto.

Attività avversaria

Utilizza la tecnologia EDR, come Sophos Intercept X EDR, per cercare in tutte le finestre di esposizione e identificare l’attività antagonista. EDR ci fornisce una registrazione storica della telemetria del sistema, come le esecuzioni dei comandi e l’attività dei processi, su cui possiamo cercare retrospettivamente.

Innanzitutto è necessario rivedere la finestra di esposizione locale poiché questo è il periodo di maggior rischio.

All’interno di ogni finestra, esegui un controllo di tutte le attività alla ricerca di comportamenti anomali, accesso ai file, spostamento laterale, escalation dei privilegi, esfiltrazione, inserimento di codice aggiuntivo, modifiche alla configurazione, ecc.

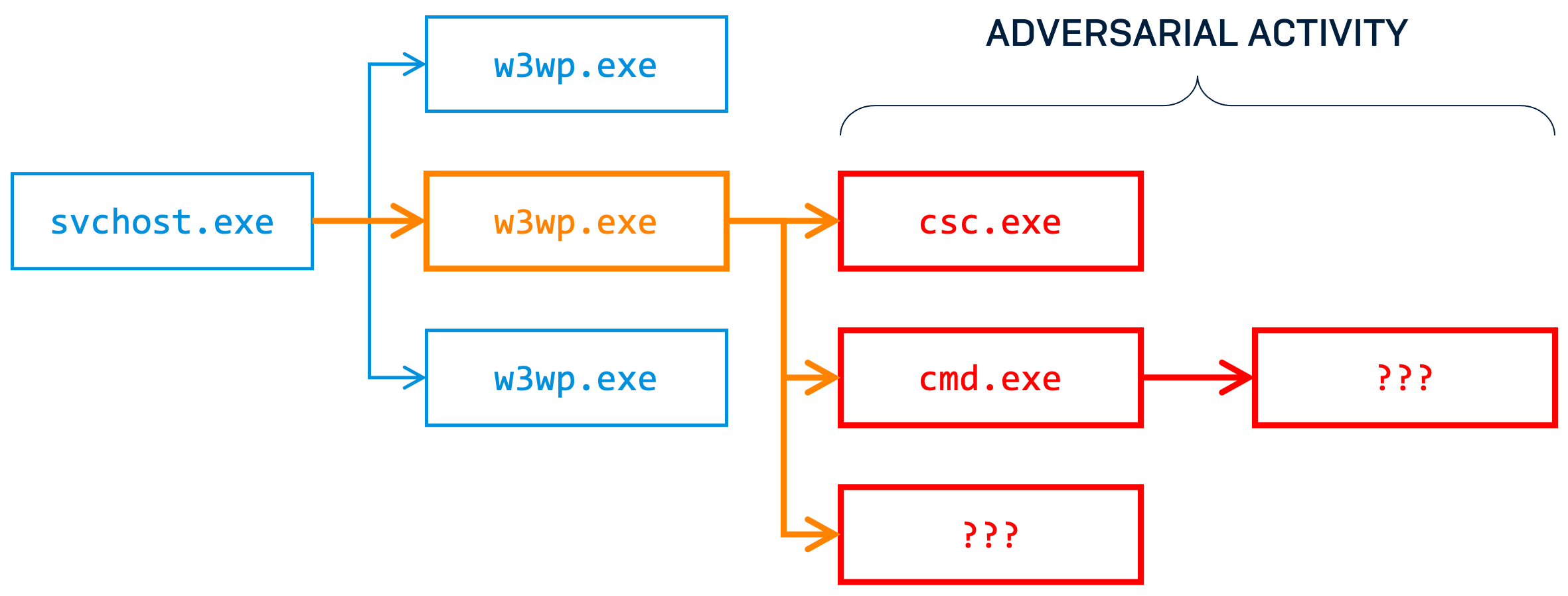

Lo scenario più comune osservato da Sophos Managed Threat Response (MTR) è dove il processo principale è w3wp.exe o umworkerprocess.exe con attività dannose derivanti da questi processi.

Abbiamo anche visto molte compilazioni frettolose di assembly C # .NET utilizzando csc.exe, e con questo cerca nella seguente directory la presenza di DLL sospette:

È importante notare che mentre il comportamento di cui sopra è stato osservato in più reti diverse da Sophos MTR, la natura delle vulnerabilità indica che esiste la possibilità che si verifichino scenari diversi. Si consiglia vivamente di utilizzare il timeboxing delle finestre di esposizione per rivedere tutte le attività del sistema, specialmente nelle immediate vicinanze e successive al momento in cui la shell web è stata distribuita dall’avversario.

La struttura investigativa di Sophos

Mantenere la concentrazione durante un’indagine non è un compito facile. Analizzare i dati e seguire le tracce può portarti in molte e diverse tane di coniglio. Mantenere l’obiettivo richiede un approccio metodico.

In Sophos MTR, utilizziamo la nostra struttura investigativa a cui ci riferiamo come Threat Detection and Response (o TDR in breve). Abbiamo già scritto in merito al nostro TDR i cui strumenti ti aiuteranno sia durante un’indagine sia per prepararti nel caso in cui si verificasse un nuovo incidente.

Conosci le tue capacità e i tuoi limiti

Lo svolgimento di indagini sulla scia di gravi incidenti come Hafnium / ProxyLogon richiede tempo e competenza. Per molte aziende, essere in grado di essere certi che non vi siano attività antagoniste nella rete è al di là delle reali capacità del team interno.

Se ritieni di essere di fronte a una minaccia attiva che ha sfruttato le vulnerabilità in Microsoft Exchange, soprattutto se sei stato in grado di identificare la presenza di shell web, Sophos Rapid Response ti può assistere e può garantire che gli avversari vengano cacciati dalla tua rete.

Se non ti trovi di fronte a una minaccia attiva, ma desideri che un team di esperti sorvegli la tua rete 24 ore su 24, 7 giorni su 7, identificando, indagando e rispondendo alle minacce che hanno eluso le tue difese, Sophos Managed Threat Response ti può aiutare.

Infine, se sei una delle organizzazioni fortunate che non ha avuto server Microsoft Exchange vulnerabili sfruttati e la tua indagine non ha mostrato alcun segno di shell web o attività antagonista, prenditi il tempo necessario per esaminare le tue capacità di rilevamento e risposta alle minacce prima del prossimo attacco.

I principali incidenti come ProxyLogon sono potenti esperienze di apprendimento e se si comprende qual è stato il vettore della minaccia e come si è comportato il nostro nemico dopo lo sfruttamento, è possibile aggiungere inestimabili funzionalità di rilevamento e risposta per accelerare le indagini e prevenire minacce future.