** 本記事は、Cryptocurrency scams metastasize into new forms の翻訳です。最新の情報は英語記事をご覧ください。**

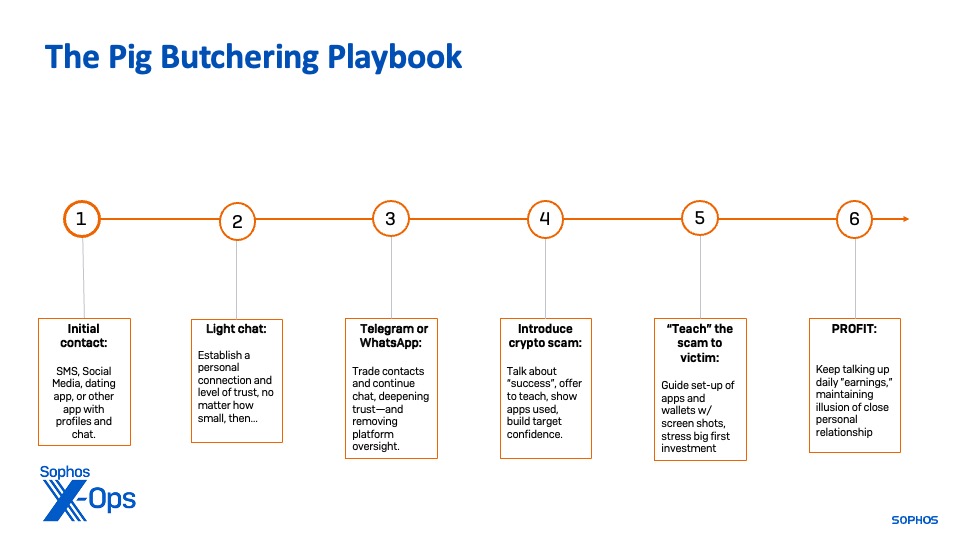

2023 年春、定年退職したばかりのある男性が、恐ろしく高くつく「恋愛関係」に引きずり込まれました。出会い系アプリで地元在住という人物に誘われた彼は、安全で確実な賭けだという「デジタル通貨マイニング」に「投資」するよう説得されました。彼は最終的に 2 万ドル以上を投資し、退職金を使い果たしてしまいました。

この詐欺は、おそらくオンライン詐欺の中で最も急成長している手法であり、米国内だけでも数千人が数十億ドルを騙し取られている、暗号通貨を使った投資詐欺です。暗号通貨に国境は関係ないため、多国籍犯罪組織による迅速な資金調達と資金洗浄が容易に行えます。さらに、暗号通貨の機能に関する混乱も広がっています。そのためインターネットを利用したさまざまな詐欺が、被害者に個人の貯蓄を暗号通貨に換えさせ、奪い取ることに焦点を当てています。

この種の組織的犯罪行為の中で、最も拡大しているのが sha zhu pan (「豚の屠殺」、杀猪盘) です。被害者の一人である Frank (仮名) に対する詐欺のベースとなった手法です。 COVID-19 の流行が始まったころに中国で初めて確認された豚の屠殺詐欺は、それ以来世界的に数十億ドル規模に拡大しています。この詐欺は暗号通貨を窃取するだけでなく、人々の貯蓄を奪います。ある詐欺事件では銀行員を陥れることで、小さな銀行を破綻に追い込んだと報告されています。

過去1年間で、従来型の詐欺が根強く残っている一方で、より洗練された亜種も拡大しています。この亜種は、ブロックチェーンの力を利用して、携帯端末のベンダーが提供する防御機能の大半を回避し、被害者が暗号通貨に変換した資金を詐欺のオペレーターが直接管理できるようにするものです。 不正な分散型金融 (DeFi) アプリケーションを使用したこれらの新しい詐欺は、2022 年にソフォスが発見した「流動性マイニング」詐欺の進化版であり、従来の豚の屠殺詐欺を通じて完成された偽のロマンスや友情の筋書きを、スマートコントラクトおよびモバイル暗号通貨ウォレットと融合させたものです。

こうしたハイブリッドな「DeFi 貯蓄」詐欺では、従来の豚の屠殺詐欺が抱えていた技術的な問題の多くが解消されています。

- 被害者のモバイル端末にカスタマイズされたモバイルアプリをインストールする必要がなくなりました。豚の屠殺アプリの一部のバージョンでは、複雑な手順を踏んでアプリケーションをインストールするよう標的を説得したり、直接インストールできるように Apple や Google のアプリケーションストアの審査をすり抜けたりする必要がありました。DeFi 詐欺では、比較的有名な開発者の信頼できるアプリケーションを使用するため、標的がそのアプリケーション内から Web ページを読み込むだけで詐欺が成立します。

- 詐欺師は、暗号化された資金を管理下のウォレットに入金したり、入金額を詐欺師に振り込んだりする必要がないため、被害者は資金を完全に管理できているかのように錯覚します。罠が仕掛けられる瞬間まで、被害者の暗号通貨預金はウォレットの残高に表示されています。詐欺師はさらに暗号通貨トークンを口座に追加し、利益を得ているように思い込ませます。

- 詐欺師は、盗んだ暗号を洗浄するウォレットネットワークをコントラクトウォレット (被害者が詐欺に「参加」する際に、被害者のウォレットを管理するアドレス) に隠しています。

アプリの配信

2020 年には、「豚の屠殺」の詐欺師が Apple iOS および Android のアプリケーションを詐欺に利用し始めると同時に、アプリストアの審査を回避するために多くのテクニックを使用しているのを確認しました。たとえば、実際の iOS アプリを配布するためのモバイルデバイスプロファイルの使用、ベータテスターや小規模グループ、企業で一般的に使用されるアドホック配布ツールを使用した Web ショートカットなどです。

2022 年には、詐欺師が Apple App Store と Google Play Store でアプリケーションを配信し、リモートで取得されるコンテンツを変更して新たな悪意のあるコンテンツを読み込ませることで、アプリケーションのセキュリティ審査を回避していたことを発見しました。この手順により、デバイスプロファイルのインストールやモバイルデバイス管理への登録といった手順が不要になり、被害者を操ってアプリをダウンロードさせるのが格段に容易になりました。しかし、ストアで配信されるアプリは、依然として疑念を抱かせる可能性があります。

2022 年初めに、さらに新しい詐欺パターンが出現しました。偽の流動性マイニングプールです。これらの詐欺は当初、ソーシャルメディアのスパムグループや Telegram チャンネルを介したものが主で、豚の屠殺詐欺のような長期的な信頼構築はほとんど行われていませんでした。

代わりに、詐欺師は複雑な「本物の」DeFi 受動的投資スキームをベースにした詐欺そのものを売り込むことに焦点を当てていました。このスキームのコンセプトは従来の金融における証券会社のマネーマーケットアカウントに似ていますが、自動化された暗号通貨取引所とのスマートコントラクトを通じて実行されます。

ソフォスはこの流動性マイニング詐欺の追跡調査を行っている最中、その新バージョンの被害者から相談を受けました。「Frank」型詐欺を実行する犯罪組織は、彼のような何百人もの被害者を、従来の豚の屠殺モデルで用いられていたのと同様の手口を使って被害者を誘い込み、出会い系関連のモバイルアプリケーションや Web サイト、その他のソーシャルメディアを通じて、主に孤独な弱者を標的にしていました。

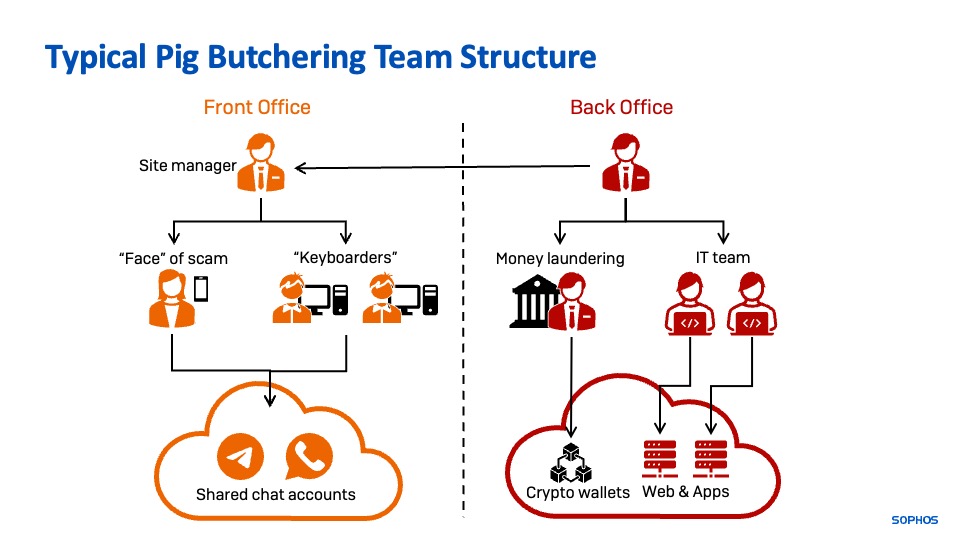

犯罪組織

詐欺組織ごとに差異はありますが、豚の屠殺詐欺を実行する組織は、詐欺に使用するツール一式を備えた各部門に分かれています。この組織では、「フロントオフィス」 (被害者を誘い出し、関係を構築し、指示する「顧客」向けの活動) と「バックオフィス」 (IT 業務、ソフトウェア開発、マネーロンダリング、経理) がそれぞれ「業務」にあたっています。これらの部門は地理的に同じ場所にある場合もありますが、バックオフィスのチームが国際的に拡散するなど、広範囲に分散していることも少なくありません。

フロントオフィスは、「キーボーダー」 (多くの場合、中国、台湾、フィリピン、マレーシアなどのアジア諸国から、高収入の技術職や電話センターの仕事を約束されて誘致された人々) のチームを運営し、潜在的な標的と関係を構築します。彼らはマニュアルや上司からの指示に基づいて行動し、標的にメールや画像を送るなどして、標的に「友人」、あるいは恋愛感情を持つ人物であると信じ込ませます。場合によっては、若い男または女が詐欺の「顔」となり、被害者と定期的にビデオ通話をします。また、「顔」そのものが、購入したもの、盗まれたもの、あるいは AI が生成したメディアからの創作物である場合もあります。

多くの被害者は、詐欺師から距離を取った後も、更なる詐欺のために再び誘い出そうとする詐欺師から嫌がらせを受けます。時には、暗号通貨アプリのテクニカルサポート、暗号通貨の「奪還の専門家」、または捨てられた「恋人」を装うなど、被害者から収集した情報に基づいてテキストメッセージ、電子メール、他のソーシャルメディアプラットフォームなど、他の手段で被害者に連絡することもあります。

バックオフィスは、インターネットインフラ、ドメイン登録、不正なアプリケーションの取得や開発、マネーロンダリングプロセスの設定などの後方支援を行います。

「豚の屠殺」組織のツールキット

フロントオフィスのインフラ要件は以下の通りです。

モバイルデバイス

これらは通常、プリペイドのワイヤレスアカウントで登録されるか、メッセージングプラットフォームに登録するために、インターネット VoIP およびテキストサービスを装備しています。

セキュアなメッセージアプリケーション

中国国外の標的には WhatsApp が好んで利用されます。その他、Telegram や Skype も用いられます。あるデバイスに登録されたアカウントが、他の複数のデバイス (PC など) で共有されることも多く、ラインワーカー (「キーボーダー」) が交代で被害者と連絡を取れるようになっています。

ソーシャルメディアおよび出会い系サイトのプロフィール

より高度な詐欺では、Facebook や LinkedIn の盗難アカウントや詐欺アカウントを、プロフィールの設定を裏付けるように編集して用います。ソーシャルメディアおよび出会い系サイトのプロフィールのどちらにも、それらしい人物の写真やビデオ、他のアカウントやプラットフォームから盗まれた画像やビデオ、あるいは生成された AI 画像が使用されることがあります。

VPN 接続

インターネットトラフィックの発信元を偽装しない詐欺グループもありますが、プライベート VPN サービスを使って地理的位置の特定を防いでいる詐欺グループもあります。

暗号通貨ウォレット: 詐欺への接続方法を示し、標的にこのスキームが合法であると信じ込ませるために使用されます。

生成AI

ChatGPT やその他の大規模言語モデル (LLM) 生成 AI を使用して、標的に送信するテキストメッセージを作成する事例が増えています。LLM は、キーボーダーが標的の言語での会話をより流暢に見せるためや、時間を節約するために使われます。Frank の事例では、彼が WhatsApp で詐欺師をブロックした後、詐欺師は関係の再構築を求めるラブレターを書くために AI を利用し、Telegram で送信しました。

バックオフィスのインフラストラクチャは詐欺によって異なります。DeFi マイニング詐欺の場合、悪意のある DeFi サイトをセットアップする以外にアプリケーション配布の必要性がないため、偽の暗号取引やその他の取引アプリに基づく詐欺よりも、要件は少し簡略化されています。

Web ホスティング

あらゆるタイプの詐欺において、Web ホスティングは通常、主要なクラウドサービスプロバイダー (Alibaba、Huawei Clouds、Amazon CloudFront、Google など) のリセラーを通じて行われ、Cloudflare のコンテンツデリバリーネットワークの背後に置かれます。

ドメイン

中国または米国の低コストドメインレジストラを通じて登録されるか、場合によってはパートナーを通じて Amazon レジストリを通じて登録されます。ドメイン名には通常、暗号通貨関連の用語やブランド (DeFi、USDT、ETH、Trust、Binance など) が含まれ、複数のドメインが用いられる場合は、これらの用語やブランドがランダムに生成または順番に並べられた数字や文字列と組み合わされることがあります。

DeFi アプリキット

「Web3.0」プログラミングインターフェイスを使用し、Ethereum ブロックチェーンを介してウォレットに接続する、JavaScript を搭載した Web ページです。私たちが調査した偽 DeFi アプリのほとんどは React ユーザーインターフェイスライブラリを使用しており、その多くは詐欺師が標的の「テクニカルサポート」として機能するためのアプリ内チャットアプリケーションとバンドルされていました。このキットは、犯罪組織が組織的に開発したものかもしれませんし、地下市場を通じて入手したものかもしれません。同キットは、何百ものドメインにわたって簡単にセットアップできます。私たちは、さまざまなサービスで、さまざまなドメインレジストラでホストされている、以下に示すキットのインスタンスを数百件見つけました。

暗号通貨のノード

これらの Ethereum ブロックチェーンアプリケーションは、クラウド上に存在することもあれば、詐欺師が操作するローカルに制御されたコンピューター上に存在することもあります。これらのアプリケーションは、被害者とスマートコントラクトを形成する「コントラクトウォレット」として機能し、被害者のウォレットアドレスから詐欺師のウォレットに暗号通貨トークンを再割り当てする取引を実行し、資金洗浄を行います。

送金先ウォレットおよび現金化

送金先ウォレットは通常「オフライン」のウォレットアドレスで、詐欺師が暗号通貨トークンを移動させる中継地点として機能します。盗まれた暗号通貨は通常、暗号通貨取引所のアカウント (場合によっては侵害されたアカウントや偽の識別情報で設定されたアカウント) に移された後、現金化されます。盗まれた暗号通貨は追跡を逃れるために複数の中間ウォレットを経由して移動され、複数の取引所口座に分散されることもあります。

銀行口座

このような詐欺における資金洗浄の最終段階は、暗号取引所から詐欺師の管理下にある銀行口座への払い出しです。ソフォスが追跡した詐欺での送金先は、香港の銀行でした。これらの口座は、取引の痕跡をぼかすために、しばしばペーパーカンパニーと紐づけられています。最近米国財務省検察局が調査した事例では、一部米国を拠点とする組織が、ペーパーカンパニーに接続された米国と海外の銀行口座を組み合わせて使用し、8,000 万ドルを洗浄していたことが判明しています。

さらなる進化

最新の DeFi マイニング詐欺やその他の豚の虐殺詐欺の調査を通じて、私たちは詐欺が技術的に巧妙化していくのを目の当たりにしてきました。その多くは、スキームの分析を防いだり、以前の詐欺を停止したウォレットプラットフォームを迂回したりすることを目的としています。

「招待コード」はその一例で、詐欺 DeFi アプリケーションにアクセスするために詐欺師とのやり取りを必要とするものです。最近の手口としては、以下のようなものがあります。

- エージェント検出スクリプトを使用して、暗号通貨ウォレットに関連のないデスクトップ/モバイルブラウザをブロックまたはリダイレクトして分析を回避し、特定の (脆弱な) モバイルウォレットアプリへの接続のみに制限する。

- 「WalletConnect」などのサードパーティ API を使用して、スキームで使用されるコントラクトウォレットアドレスを秘匿する。

- 空の Ethereum ウォレットが接続できないようにウォレット残高を検出し、コントラクトウォレットアドレスを検出する。

DeFi マイニング詐欺は、他のサイバー犯罪者への販売・配布を目的としたバンドル化がより容易であり、また、既存のロマンス詐欺のオペレーターによる導入も難しくないため、今後、豚の屠殺型詐欺に占める割合が増加すると予想されます。この予想は、ソフォスが観測した数百のキットのコピーが野放しになっていることや、他の地域のサイバー犯罪者によって採用されていることに基づいています。

まずは知ることから

これらの詐欺は正規のソフトウェアを使用し、頻繁に Web ホスティングや暗号通貨のアドレスを変更するため、多くの場合、詐欺が起こって初めて発覚します。発覚する経路は主に、過去に暗号通貨の取引を行ったことのない顧客からの大量取引によって警告を受けた銀行や暗号通貨仲介業者です。ソフォスはこのような詐欺をホストするサイトを積極的に探し、モバイルデバイスのメーカー、ウォレットアプリケーションの開発者、暗号通貨取引所に警告を発し続けていますが、詐欺の規模が大きいため、すべてを防御することは不可能です。

この種の犯罪に対する最善の防御策は、一般市民への啓蒙です。Cybercrime Support Network (サイバー犯罪支援ネットワーク) は、恋愛詐欺や投資詐欺に関する教材を提供しており、豚の屠殺型詐欺の誘い文句を見破るのに役立ちます。 しかし、このような詐欺に遭う可能性が最も高い人々には、信頼する友人や家族、知人など、より個人的な接触が必要かもしれません。

DeFi 詐欺やその他の豚の屠殺詐欺についてソフォスが解明した詳細情報は、Sha Zhu Pan の調査ページからご確認いただけます。