** 本記事は、It takes two: The 2025 Sophos Active Adversary Report の翻訳です。最新の情報は英語記事をご覧ください。**

ソフォスアクティブアドバーサリーレポートは、今年で 5 周年を迎えます。本レポートは、「攻撃者が組織に侵入した後、何が起こるのか」という素朴な疑問から生まれました。攻撃者のプレイブックを知ることは、アクティブな攻撃へのより効果的な対処に役立ちます。(本シリーズを「アクティブアドバーサリープレイブック」として開始したのはこのためです。) この「何が起こるのか」という問いに答えるためのテスト環境を構築する方法について議論していた時期に、ソフォスはインシデント対応 (IR) サービスの立ち上げを準備していました。チーム横断プロジェクトの誕生です。

5 年にわたり、ソフォスはデータを公表してきました。当初は IR サービスのデータのみでしたが、最終的には現在の MDR のお客様をサポートする IR の姉妹チームのデータも含めるようになりました。ソフォスはデータの収集・分析のプロセスを継続的に改良していますが、本レポートではいくつかの重要な見解と分析に焦点を当てます。そして、5 周年を記念し、より幅広い対話のきっかけとなることを願って、2024年のデータセットを全世界に公開します。その詳細と GitHub 上のアクティブアドバーサリーリポジトリへのリンクは、本記事末尾に記載しています。

5 年にわたり、ソフォスはデータを公表してきました。当初は IR サービスのデータのみでしたが、最終的には現在の MDR のお客様をサポートする IR の姉妹チームのデータも含めるようになりました。ソフォスはデータの収集・分析のプロセスを継続的に改良していますが、本レポートではいくつかの重要な見解と分析に焦点を当てます。そして、5 周年を記念し、より幅広い対話のきっかけとなることを願って、2024年のデータセットを全世界に公開します。その詳細と GitHub 上のアクティブアドバーサリーリポジトリへのリンクは、本記事末尾に記載しています。

本レポートの要点

- MDR と IR の所見の違いは、定量的にアクティブモニタリングの統計的価値を示している

- 認証情報の侵害による初期アクセスは後を立たず、MFA が不可欠

- 滞留時間の減少

- 環境寄生型バイナリ (LOLBin) を悪用した攻撃が急増

- リモートランサムウェアは、アクティブに管理されたシステムによってユニークな課題/機会となる

- 攻撃の影響には、将来の検出に関する教訓が含まれる

データの出典

前回のアクティブアドバーサリーレポートと同様、本レポートのデータは、ソフォスの 2 つのチーム a) ソフォスインシデント対応 (IR) チームおよび b) Managed Detection and Response (MDR) のお客様で発生した重大な事例に対処するチームが 2024 年扱った事例の中から抜粋しています。(便宜上、本レポートではそれぞれ IR および MDR と表記します。)必要に応じて、本レポートのために抽出した 413 件の事例から得られた知見を、2020 年の IR サービス開始までさかのぼって過去の Sophos X-Ops 事例から収集したデータと比較しています。

本レポートでは、データセットの 84% が従業員数 1,000人 未満の組織から取得したものでした。この値は前回のレポートの 88% より低くなっています。この差は、主に MDR の事例が加わったことによります。ソフォスの支援を必要とする組織の 53% 以上が従業員数 250 人以下の組織です。

では、調査対象となった組織の業種は何なのでしょうか? アクティブアドバーサリーレポートの公開を開始して以来、製造業が Sophos X-Ops にインシデント対応サービスを依頼する組織の最多を占めていますが、その割合は 2023 年の 25% から 2024 年には 16% に減少しています。次いで、教育 (10%)、建設 (8%)、IT (7%)、ヘルスケア (6%) が上位 5 位を占めます。このデータセットには、合計で 32 の業種が含まれています。

本レポートの事例選定に使用したデータと方法に関する注意点は、付録を参照してください。SecureWorks のインシデント対応データは、本レポートには含まれていません。

メインイベント: MDR と IR の違い

IR のデータセットおよび MDR のデータセットをコンパイルし、正規化する際、アクティブアドバーサリーチームは、熟練したアクティブな監視とロギングがすでに実施されている組織、つまり MDR の事例で、より優れたセキュリティ成果が観察されるだろうという仮説を立てました。当然のことと思われるかもしれませんが、ソフォスはその違いの大きさに驚かされました。本レポートではその違いに焦点を当てていきます。

IR のデータセットおよび MDR のデータセットをコンパイルし、正規化する際、アクティブアドバーサリーチームは、熟練したアクティブな監視とロギングがすでに実施されている組織、つまり MDR の事例で、より優れたセキュリティ成果が観察されるだろうという仮説を立てました。当然のことと思われるかもしれませんが、ソフォスはその違いの大きさに驚かされました。本レポートではその違いに焦点を当てていきます。

一心同体、でも別物: ランサムウェアと滞留時間

当時は詳述しませんでしたが、前回のレポートで分析対象とした期間においても、MDR のお客様と IR のお客様では多用されている攻撃手法に明確な違いがあることを確認しました。両データセット間の差異が初めて強く示されたものであり、その違いが本レポートの方向性と焦点を定めるきっかけとなりました。

過去のすべてのレポートでは、IR 由来のデータから予想されるように、ランサムウェアが上位を独占しています。ランサムウェア攻撃は多くの組織、特に徹底した対応を行うのに必要なリソースが不足している可能性のある小規模組織に対して、自力での修復が不可能なほど大きな損害を与えます。

過去 4 年間の IR のみのデータでは、ランサムウェアの発生率は 68% から 81% の間でした。2024 年については、ランサムウェアの発生率は 40% に低下し、47% を占めたネットワーク侵害に首位の座を奪われています。データの出典別に見ると、IR 事例における割合はこれまでのデータとほぼ同じです。ランサムウェア (65%) が最も多く、ネットワーク侵害 (27%) が続きます。MDR のデータでは、ネットワーク侵害 (56%) がランサムウェア (29%) をほぼダブルスコアで上回っています。

図 1: ソフォスのデータセットで発見された攻撃手法の変化は驚くべきもので、2024 年には、ネットワーク侵害がランサムウェアを抜いて、最もよく観測される攻撃手法となっています。しかし、グラフの下部には、もう一つの注目すべき事実があります。どのデータセットであっても、どの年であっても、どの攻撃手法も、発生した事例全体の 10% を超えていません。ある年にランサムウェアやネットワーク侵害が主な脅威だったとしても、それ以外の攻撃は脇役に過ぎません。

ソフォスの仮説を裏付ける 2 番目のデータは、滞留時間に関するものです。以前は、滞留時間は減少傾向にありましたが、ここ数年のレポートでは安定しています。(滞留時間については、2024 年上半期のレポートで詳細に分析しました。)私たちの知る限り、滞留時間は停滞していました。今年の数値を見るまでは。

もったいぶるつもりはありません。2024 年の全事例の滞留時間の中央値は 2 日でした。IR の事例でも同様の傾向が確認できます。全体の滞留時間の中央値は 7 日で、ランサムウェアの事例は 4 日、ランサムウェア以外の事例は 11.5 日でした。一方、MDR の滞留時間は全体的に短く、ランサムウェア攻撃 (3 日) とランサムウェア以外の攻撃 (1 日) の滞留時間の長さは逆転しています。

特定のアクション (データの窃取など) は、人間の活動や、データの転送速度といった、ある程度決まった時間を要するプロセスに依存しているため、これ以上高速化できないためだと考えています。しかし、攻撃に要する時間を短縮できないわけではありません。実際には可能です。とはいえこのデータは、ランサムウェア攻撃には他の攻撃手法よりも長い時間を要する傾向があることを示しています。したがって、各サービスが対応したランサムウェア事例での滞留時間がほぼ同じだったという事実は驚くべきことではありません。

一方、ランサムウェア以外の事例では障害となる要素が少なく、その違いがサービスごとの特徴としてデータに表れています。たとえば、IR 事例の場合、攻撃者は十分なノイズや影響を引き起こすイベントを実行するまで、検出されないまま被害者のネットワークに長期にわたって存在する可能性があります。有効な認証情報を使用する攻撃者が、予想されるチャネルを経由してネットワークからこっそりとデータを流出させた場合、標的に接触するまで検出されない可能性があります。(なお、ランサムウェア分野には、痕跡を隠したり静かに行動したりすることにあまり長けていない、比較的未熟な攻撃者が多く流入している点にも留意する必要があります。ランサムウェアは依然として数で勝負するゲームであるため、システムの大部分を破壊することはビジネスモデルの一部に過ぎません。)

一方、ランサムウェア以外 (またはランサムウェア発動前) のインシデントの MDR 事例は、検出エンジニアリングと継続的な監視体制の組み合わせにより、より迅速に検出・対応されています。疑わしいイベントは早期に調査され、追加調査が必要なものは上位の対応に引き継がれます。つまり、早期の検出は、ランサムウェアの中止につながり、結果としてネットワーク侵害として分類される攻撃の割合が高くなるため、標的にとってはより良い結果をもたらすことになります。

共通の根本原因

一方、根本原因については IR と MDR の事例に大きな違いは確認できませんでした。ここでは、図 2 に示すように、認証情報の侵害 (41%) と脆弱性の悪用 (22%) というお馴染みの組み合わせが再び上位を占め、ブルートフォース攻撃 (21%) が 3 位に食い込んでいました。

図 2: 2024 年の根本原因は MDR と IR の事例で異なりますが、どちらのデータセットでも認証情報の侵害がインシデントの主な原因であることに変わりはありません。

ブルートフォース攻撃は、IR のデータでは常に下位に追いやられてきましたが、MDR のデータでは飛躍的に増加し、2024 年のランキングで上位にランクインしました。この結果は、入手可能な根本原因データの違いに起因する可能性があります。IR の調査では、ログが利用できないことが多く、攻撃の根本原因を特定する調査チームの能力は低下します。対照的に、MDR 調査では、より一貫したデータソースが利用できるため、より正確な分析が可能になります。

図 3 の通り、過去の年と 2024 年との間で割合にどのような変化があったかがわかります。

図 3: 2024 年における認証情報の侵害は、問題の最も一般的な根本原因だった以前の水準からは後退しましたが、依然として良くない状況です。(このカテゴリにおけるデータラベリングの変更により、2020 年の事例データはこのグラフには含まれていません。)

2024 年には、47% の事例でログが欠落していました (IR では 66%、MDR では 39%)。すべての事例においてログが欠落している理由は上位から、調査中にアナリストが入手できなかった (20%)、攻撃者によってログが消去されていた (17%)、保存期間が不十分なために見つからなかった (7%) となっています。

(ログを消去するのには、Microsoft のバイナリ wevtutil.exe [Windows Event Utility] がしばしば用いられます。この実行ファイルは、Windows イベントログ ID 1102 [セキュリティログ用] および 104 [システムログ用] を生成します。各組織はこの活動を検出するため、セキュリティツールおよび脅威ハンティングの設定を検討すべきです。)

根本原因としてブルートフォースが増加していることは、初期アクセス (TA0001) のデータと一致しています。外部リモートサービス (T1133) は、71% の事例で確認されており、攻撃者に好まれる初期アクセス方法です。以前にも述べたように、この手法は有効なアカウント (T1078) と密接に関連しており、2024 年は 78% の事例でこの 2 つが組み合わされています。公開アプリケーションの悪用 (T1190) は、初期アクセスとして 2 番目に多く見られた単一の要因でした。初期アクセスに最も多く悪用された脆弱性は CVE-2023-4966 (Citrix Bleed; 5%) でした。その他の要因としては、外部に公開されたリモートデスクトップインフラ (18%)、脆弱な VPN (12%)、公開された内部サービス (11%) などがありました。

TTP

以前のレポートで、滞留時間が短い (5 日以下) 攻撃と長い (5 日以上) 攻撃では TTP にほとんど差がないことを示しました。このデータは IR の事例に限定したものです。今年のレポートの TTP を確認すると、IR と MDR の事例を比較しても、同様の結論が得られます。

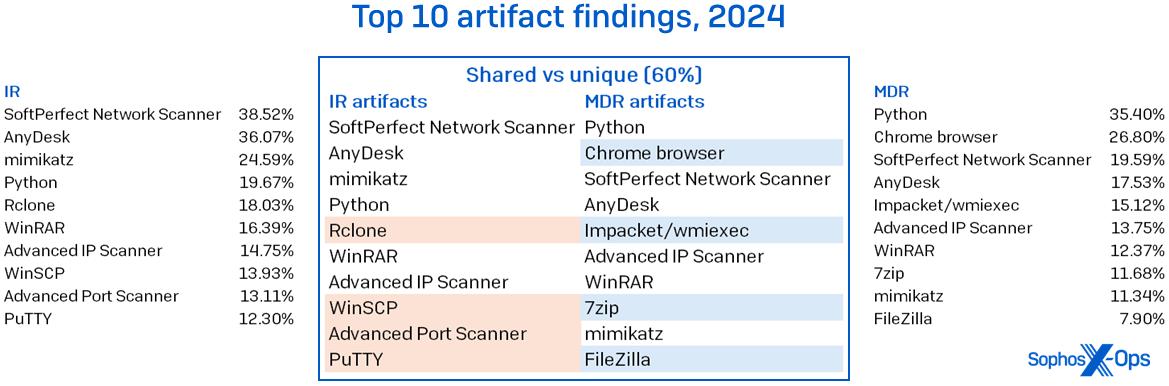

MDR 事例のデータセットは IR 事例のデータセットよりも約 240% 大きいですが、MDR の事例で確認されたアーティファクトの差分はごくわずか (+24%) でした。攻撃者が最も使用した 10 件のツールは、60% 重複していました。悪用された正規ツールの上位には、おなじみの名前がいくつかありました。SoftPerfect Network Scanner、AnyDesk、WinRAR および Advanced IP Scanner です (図 4 を参照)。

図 4: IR と MDR の事例で悪用されたツールは、ランキングの上位ではあまり変わりませんが、ある種の違いや欠落には注目すべきです。

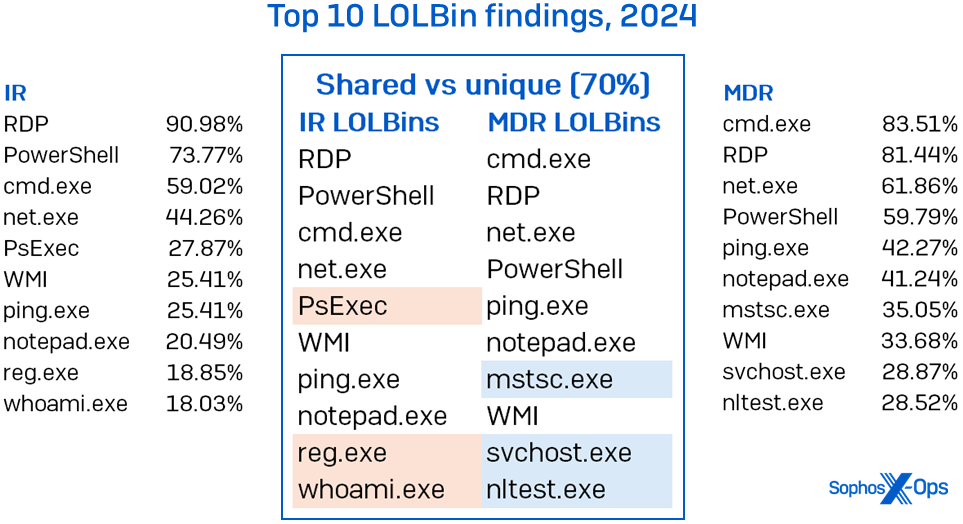

Microsoft のバイナリは、データセット間でより緊密な相関を示しました。図 5 に示すように、悪用された LOLBin の上位 10 件は 70% 重複しています。上位には若干の入れ替わりがあり、cmd.exe が MDR 事例で最も悪用された LOLBin として RDP を上回りました。MDR 事例の多くでは被害規模が限られているため、まったく驚くことではありません。許可を与えられた場合、アナリストは影響を受けたホストを自動的に隔離し、攻撃者のラテラルムーブメントを制限します。

図 5: LOLBin の不正使用は、いずれのチームが対処したものもほとんど同じです。特に、RDP の不正使用に関しては、多少の違いはあるものの、それほど大きな差はありません。

最後の比較は、他の 2 つのカテゴリに分類されない技術や痕跡をグループ化した「その他」のカテゴリについてです。上位 10 件は IR と MDR の事例で 80% 重複していました。図 6 に示すように、アカウントの作成、ファイルの削除、サービスのインス トール、悪意のあるスクリプト、レジストリの変更が主な手法でした。また、あるチームのデータセットでは、SAM (セキュリティアカウントマネージャー) ダンプのような手法が多く確認されました。

図 6: ご覧の通り、半数以上の事例で、攻撃者は使い慣れた TTP を使用しています。 (ほとんどの事例においてこのカテゴリの複数の手法の使用が確認されているため、割合の合算は 100% を超えます。)

内部からの脅威 (再び)

アクティブアドバーサリーレポートでは恒例となっているように、過去のレポート、特にデータ期間が 12 か月未満のレポートからの知見を確認します。次のセクションでは、前回のレポート (2024 年上半期をカバー) の主要な要点と、通年のデータセットとの比較を見てみましょう。

LOLBin

Microsoft バイナリの悪用は 2024 年後半も衰えることなく、独自の LOLBin 件数の対前年比も増加を続けました。2024 年上半期には、独自の LOLBin の件数が 51% 増加し、2023 年の件数を 126% 上回りました。2024 年下半期には 17% の増加が確認され、使用された独自のバイナリの件数は 24% 増加しました。年間を通して使用された個々のバイナリに顕著な違いはありませんでした。上半期と下半期では、IR および MDR の事例で最も使用された 20 件のツールに 95% の重複がありました。正規の使用および悪意のある使用に加えて、列挙に使用できるツールは、両データセットで引き続き高い割合を示し、最も悪用されたバイナリ 20 件の 50% を占めました。

今年の上位 10 件には、新たに Notepad.exe が入りました。このツールは主にネットワーク上のファイルを閲覧するために使用され、その中には平文で保存されたパスワードを含むファイルも含まれていました (5%)。メモ帳のようなツールは、興味深い検出の機会を提供します。大部分のユーザーはメモ帳を使用せず、他の Office プログラムを使用していると考えられます。さらに、起動時にメモ帳のアイコンをクリックするか、Windows の検索で notepad と入力するか、コマンドラインで notepad.exe と入力するかにも大きな違いが存在します。これら 3 つの異なる起動方法を見分けられれば、その使用意図を知ることができます。

PowerShell のようなツールも同様です。IT チームに PowerShell の使用をやめるよう提案するつもりはありませんが、検出エンジニアリングを使用して適用できる簡単なヒューリスティックがいくつか存在します。その PowerShell スクリプトは強固に難読化されていて、インターネットに接続されていましたか?そうであれば、調査すべきです。

LOLBin の主な問題は、多くのノイズを発生させる傾向があることです。IT チームにとっての課題は、攻撃の兆候がどこに存在するかを理解することです。

RDP

RDP の検出は、悪用された Microsoft ツールのランキングにおいて上位であり続けています。2024 年には、RDP は 84% の事例で攻撃者に使用されていました。67% は内部でのラテラルムーブメントにのみ使用され、3% は外部でのみ使用されていました。これらの数値は、内部と外部の両方で使用された事例を加える前のものです。これらの事例を加えると、合計はそれぞれ 83% と 19% になります。

RDP が悪用され続けているにもかかわらず、そして私たちが RDP をネットワークから排除すべきだと繰り返し訴えているにもかかわらず、依然としてネットワークで使用され続けている理由は理解しています。そのため、RDP の使用を制限し、その悪用を検出する方法を探る良い機会になっています。

理想としては、すべての RDP の使用はネットワークのボトルネックとユーザーの識別情報の両方によって制限されるべきです。可能であれば、認証フローに MFA を追加し、最小権限の原則を適用する必要があります。RDP の使用を制限し、正常な状態を理解することで、異常の検出が容易になります。

認証イベントを検出する方法は複数ありますが、一般的には Windows ログイベント ID 4624 と 4625 を確認できます。前者は認証に成功したイベントであり、後者は失敗したイベントです。ログインに成功したイベントは、攻撃者が通常の使用方法外で有効な認証情報を使用している場合を検出するのに役立ちます。一方、複数回失敗した試行は、アカウントに対するブルートフォース攻撃の早期警告となります。

多くの組織がそうであるように、デバイスの命名規則として組織標準を使用している場合、 これも指標として使用できます。標準に準拠していない認証が成功した場合は、調査する必要があります。所属する組織に標準がないのであれば、これを機に導入することで、攻撃者に受動的な罠を仕掛けられるかもしれません。また、6% の事例で確認されたように、ホスト名「kali」がネットワーク上に現れたら、調査すべきです。

最後に、RDP ログにおけるタイムゾーンバイアスも活用できます。タイムゾーンバイアスとはすなわち、リモートクライアントの UTC からの時差です。もし、ほとんどのユーザーが UTC-6 にいる環境で、特に目立たないリモートクライアントが有効な認証情報と通常のホスト名を使用してログインしたとしましょう。そのクライアントのタイムゾーンバイアスが+3であった場合、すぐに調査を始めるべきです。(何の問題もなさそうに見えるマシンが接続されているのに、なぜかロシア語の名前が付けられたプリンタを共有しているのが確認された事例もあります。)

このような検出機会の考え方は、独立しているが時にはノイズが多かったり弱かったりする信号を組み合わせて、より強力で信頼性の高い信号を作り出すことです。つまり、「多層防御」です。

RDP とその不正使用の検出方法についてさらに詳しく知りたい方は、RDP に関する記事一覧をご確認ください。

攻撃の帰属 (アトリビューション)

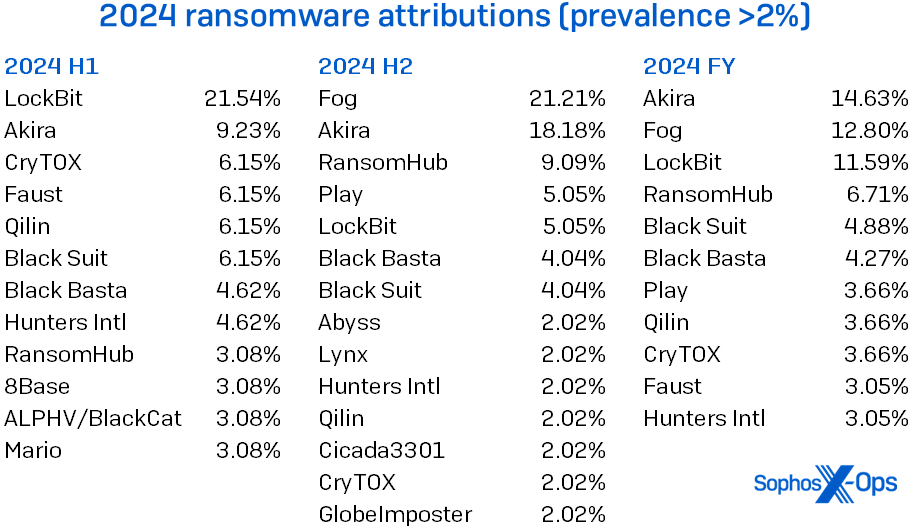

前回のレポートでは、2024 年には圧倒的優勢なランサムウェアの攻撃者は表れないだろうと予測しました。2023 年の代表的な悪意のあるランサムウェアである LockBit が 2024 年初めに法執行機関によって解体されたことで、次の「大きな悪」が出現する場が開かれました。図 7 の表が示すように、この予想は正しいものでした。Akira がトップに躍り出たものの、他との差はわずかです。(一方、LockBit は昨年初めに圧倒的な強さを誇っていたため、解体されたにもかかわらずランキングで 3 位を占めていました。)同年下半期には、Fog が上位に浮上し、Akira を抑えて首位に立ちました。(MDR チームは、下半期の初めに、LockBit に遅れて感染した事例をいくつか確認しましたが、それらの痕跡も年末までには消えました。)2025年には、(とりわけ) 法執行機関との連携体制に変化が起こる可能性があるため、この傾向が崩れるかもしれません。LockBit はまだ復活を誓っています。今後も注視し続けます。

図 7: LockBit の攻撃者が 2024 年後半に学んだように栄華は一時的で、代わって Fog が姿を現しました。

問題の原因を特定の攻撃者に帰属させることができると、安心感が得られるものです。しかし、セキュリティ担当者はしばしば、建前としては自分たちの味方である勢力と戦いながら、より大きな組織によってなされた選択に対処しています。本レポートのケーススタディでは、ある「不運な」MDR のお客様が辿った顛末を紹介します。

ケーススタディ: 2 対 1

ソフォスは、基本的なセキュリティの原則 (外部公開されている RDP ポストを閉じる、MFA を使用する、脆弱なシステムにパッチを適用する) を繰り返し説明し続けていますが、セキュリティ担当者が制御できない業務に直面すると、必ずしもそう簡単にはいかないこともあります。セキュリティ担当者は、外部の攻撃者がもたらす脅威との戦いだけでなく、内部の業務プロセスや変更管理との戦いにも直面しています。この板挟みが、ある MDR のお客様を苦しめることとなりました。攻撃者が脆弱な VPN を通じて初期アクセスを獲得した後、そのお客様は VPN アプライアンスにパッチを適用するために推定 2 か月の期間を要しました。ランサムウェアグループが手ぐすね引く中、セキュリティの優先事項と大企業の優先事項との対立は、最悪の形で決着しました。

板挟み

ソフォスの MDR チームは最近、このお客様の重大インシデントに対応しました。初期アクセスの方法は、パッチが適用されていない VPN アプライアンスというお馴染みのものでした。この事例では、FortiGate ファイアウォールが 2010 年 7 月にリリースされたファームウェアバージョン 5.6.11 で動作していました。このファイアウォール自体、2021 年 10 月にサポート終了を迎えていました。さらに、MDR は不正アクセスのリスクを大幅に高めていた VPN ユーザーアクセス制御の設定ミスを特定しました。

アクセス権を獲得した後、攻撃者はドメインコントローラーにラテラルムーブメントを行い、AV キラーツールを活用して列挙を実行し、環境内の多数のデバイス上で常駐化しました。この段階で、MDR の対応チームは攻撃者の活動を中断し、平穏を取り戻しました。

MDR チームは、お客様に対して (最低限) 14 年前の VPN ファームウェアに緊急パッチを適用し、その間に SSL VPN を無効化することを推奨しました。しかし、お客様の業務プロセスは協力的ではありませんでした。VPN を完全に無効化すると、許容できない業務への影響が発生する上、パッチは 2 か月間適用できません。お客様は、この設定ミスを修正するには 1 週間程度しかかからないと見積もっていました。

すでに攻撃の渦中

インシデント対応においてソフォスに強制力はなく、ただ勧めることしかできません。そして時には、歴史が繰り返されるのを傍観するしかありません。そして、実際に歴史は繰り返していました。このお客様は、14 か月前に同じ脆弱な VPN を含む同様の侵害をすでに経験していました。その事例では、お客様はまだ VPN ログインの MFA を有効にしていませんでした。そのため、ブルートフォース攻撃が成功し、攻撃者は保護を無効にして認証情報をダンプしました。その過程で、攻撃者は重要なサービスアカウントの侵害に成功し、お客様は重要な認証情報のリセットを、またもや業務要件のために実行できない状態に陥っていました。(このサービスアカウントは後で再登場しますので、覚えておいてください。)

最初の侵害から 2 度目の侵害までの期間は前述の通り 14 か月でした。しかし、2 度目と 3 度目の間隔ははるかに狭まりました。

3 件目のインシデント

2 件目のインシデントは解決しました。VPN とそのサービスアカウントは、1 つは 4 年近くサポートが切れており、別の 1 つは 1 年以上前から侵害されていることが知られていましたが、VPN の設定ミスと同様、業務プロセスの都合上放置されていました。セキュリティ担当者は忍耐強く対処にあたりました。しかし、攻撃者はそうではありませんでした。2 度目の侵入の 9 日後、CryTOX が轟音を立てて侵入してきました。このランサムウェアは侵害されたサービスアカウントを使用し、パッチの未適用と VPN の設定ミスを利用してシステム内で暴れまわり、ラテラルムーブメントを行い、エンドポイントセキュリティプロセスを停止させ、最終的に全資産を暗号化しました。

この事例では、ランサムウェアがセキュリティプラクティスと業務の変更プロセスとの綱引きに勝利したと言えるかもしれません。(不幸中の幸い: 3 件目のインシデントの後、最終的に VPN は無効化されましたが、影響を受けたアカウントは認証情報をリセットすることなく再度有効化されました。)すべての組織がこれほど不運なわけではありませんが、この事例では、業務変更の承認を待つというリスクアセスメントのギャンブルは大失敗に終わりました。

その他

2024 年の調査結果をまとめるにあたり、注目すべきその他の数値について確認しておきましょう。

件数の増加に加え、今年のデータセットには、観測されたすべての TTP において前年比最大の増加が含まれていました。2023 年と比較すると、悪用されたツールの数は 80% 増、LOLBin は 126% 増、その他 (「その他」の項目) は 28% 増となっています。中でも興味深いのは、各カテゴリの末端、つまりデータセットに 10 回以下しか登場しないツールや LOLBin、「その他」の件数です。各所見をすべて集計すると、ツールの使用は全体の 35% (1,945 件中 689 件、334 件の固有の項目)、LOLBin の使用は全体の 12% (4,357 件中 508 件、184 件の固有の項目)、「その他」は全体の 12% (4,036 件中 476 件、189 件の固有の項目) となっています。 生物学に例えると、これらは「尻尾の痕跡」です。私たちは、これらを TTP ランキングの上位に位置する支配的な脅威と比べて調査の優先度が低いとみなしています。

迅速な対応を

特定の目的に関して、攻撃者は無為に時間を浪費することはありません。ソフォスは 2023 年に初めて Active Directory の侵害競争について報告しました。この数値は減少傾向を続けており、中央値は現在 0.46 日となっています。言い換えると、攻撃者がいったん環境に侵入してから AD サーバーに到達するまでわずか 11 時間しかありません。侵害されたサーバーの多く (62%) は、メインストリームサポートが終了した OS を実行していました。

前線のないゲーム

2023 年に初めて報告した、時間に関連するもう 1 つの数値は、攻撃者がランサムウェアのペイロードを展開するのに選んだ時間帯でした。データが増えるにつれて数値はやや改善しているものの、依然として注目すべき結果となっています。2024 年には、ランサムウェアバイナリの 83% が標的組織の業務時間外に展開されました。集計開始以降の全期間ではこの数値は 88% です。ランサムウェアの配信の多くは夜間に行われるようですが、曜日に関しては特に傾向がないようです。

ツール

このカテゴリを構成するツールの割合と種類は、正規のものも悪意のあるものも含めて、何年間も比較的安定しています。上述の問題に加え、昨年のデータからいくつかのハイライトをご紹介します。

Cobalt Strike を使用する攻撃の割合が大きく減少していることが判明しました。このツールは、2020 年から 2022 年にかけて悪用されたツールの首位を占めていましたが、2023 年には 2 位に転落しました。今年は 13 位まで順位を落とし、わずか 7.51% の事例にしか登場していません。攻撃者の間では歴史的に人気があったため、過去 5 年間では 25% の攻撃に関与しており、通期ランキングでは依然として首位を占めています。この減少は、予防および検出能力が向上したためだと考えられます。Cobalt Strike が人気だったのは、効果的だったからです。有効性が低下した今は、その使用も減少しています。歓迎すべきニュースですが、同時に Cobalt Strike に取って代わるものが現れた、あるいは現れるであろうことも示唆しています。

悪用が格段に増えているツールに Impacket があります。Impacket ツールは少なくとも 10 年以上前から存在しており、ネットワークプロトコルの操作、認証情報のダンプ、偵察など、さまざまなアクションを実行できます。Impacket の使用率は 2021 年の 0.69% から 2023 年の 21.43% へと着実に増加しています。攻撃者が Impacket の使用を本格化させたのは 2024 年で、他のすべてのツールを抜いてトップに躍り出ました。 最も使用された Impacket ツールは wmiexec.py で、35% の攻撃で使用されています。(ソフォスの統計データでは、可能な限り Impacket サブクラスを特定しています。疑わしい場合は、サブクラスなしで単に Impacket として分類しています。)

mimikatz も、前年比でわずかに減少した歴史のあるツールです。この認証情報収集ツールは、例年は少なくとも攻撃の約 4 分の 1 で観測されていましたが、2024 年には 15% まで落ち込みました。このツールの減少の原因を断定することはできませんが、Impacket ツール、特にリモートマシンからハッシュをダンプするために使用できる secretsdump.py スクリプトの使用増加に関連している可能性があります。この事実は、リモートレジストリダンプの前年比増加や、LSASS ダンプの半減 (ソフォスのデータでは mimikatz によるものが最多でした) と関係しています。Secretsdump.py は、少なくとも 6% の攻撃で確認され、wmiexec.py に次いで 2 番目に多く使用された Impacket ツールでした。

悪用されている上位 15 件のツールのうち、47% がデータの窃取にしばしば用いられています。これらのツールには、有名なアーカイブソフトウェアやファイル転送ツールが含まれます。

その他の知見

侵入された組織における多要素認証 (MFA) の利用率を追跡し始めて以来、状況は悪化の一途を辿っています。2022 年には、標的の 22% が MFA を設定していませんでした。この割合は、2024 年には約 3 倍の 63% に増加しました。この点においては、IR の事例と MDR の事例の間に有意な違いが確認できませんでした。MFA は IR 事例の 66%、MDR 事例の 62% で利用できませんでした。どれだけ優れた検出・対応プログラムを導入していても、組織が依然として攻撃に対して脆弱である可能性があることを示しています。

もう一つの気になる指標は、侵入を受けた組織で確認された、保護されていないシステムの割合です。ソフォスが調査した事例の 40% で、保護されていないシステムが見つかりました。これらの環境の一部には脆弱な VPN (12%)、脆弱なシステム (11%)、使用済みシステム (5%) もあったことを考えると (たとえば、本レポートのケーススタディでは、この 3 つすべてが確認されました)、攻撃者は、まるで鶏小屋に忍び込んだずる賢い狐のような気分だったかもしれません。

なぜ MDR サービスにおいてランサムウェアの事例を未だに目にすることがあるのか、と疑問に思う人もいるかもしれません。大きな理由の一つは、保護されていないシステムとリモートランサムウェアとの関係にあります。侵入、ペイロードの実行、暗号化といった悪意のある活動はすべて管理されていないマシンで発生するため、組織のセキュリティツールをバイパスできます。唯一のセキュリティ侵害の痕跡 (IoC) は、他のマシンとの間のドキュメントの送受信です。図 8 に示すように、ソフォスのテレメトリによると 2022 年以降、意図的なリモート暗号化攻撃が前年比 141% 増加しています。(リモートランサムウェアと回避方法については、ソフォスの CryptoGuard テクノロジーを深く掘り下げるなど、以前にもお話ししました。数が増加するにつれて、リモートランサムウェアは、後のアクティブアドバーサリーレポートの主要トピックになるかもしれません。)

図 8: Sophos X-Ops のデータによると、2024 年のリモートランサムウェアの感染件数は 2022 年の 141% でした。過去 18 か月間のデータから、驚くほど事例が増加しています。

ネットワーク上を移動するファイルが見えないことやログの欠落も、データ窃取に関する統計に影響を与えています。2024 年には、アナリストは 27% の事例でデータ窃取を確認しました。データのステージングと侵害の可能性を示す痕跡を含めると、36% に増加します。ランサムウェアの標的組織では、調査したインシデントの 43% でデータが窃取されていました。さらに 14% の事例にはデータ窃取の可能性またはデータステージングの痕跡が確認されました。AD への到達時間とは異なり、データ窃取に関する発見は攻撃の終盤に発生します。攻撃の開始からデータ窃取までの時間の中央値は 72.98 時間 (3.04 日) でしたが、ランサムウェア、データ窃取、およびデータ脅迫が検出された事例では、流出から攻撃が検出されるまでの時間はわずか 2.7 時間 (0.11 日) でした。

攻撃の痕跡

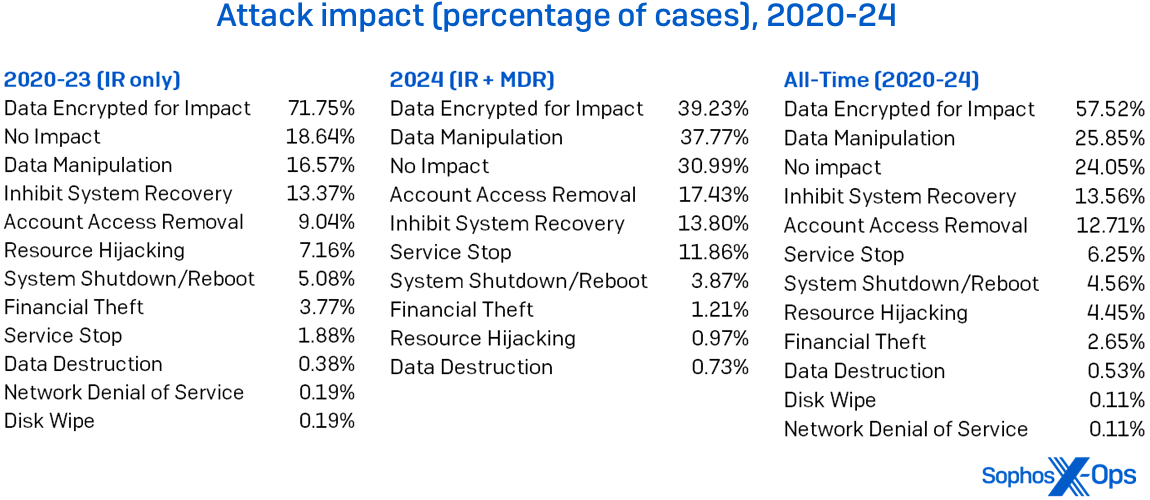

最後に、本レポートでは以前より MITRE の影響 (TA0040) カテゴリを見てきました。ランサムウェアの広がりを考えると、図 9 に示されているように、影響を与えるためのデータ暗号化 (T1486) が毎年のようにランキングの首位を占めていることは驚くべきことではありません。しかし、その他の影響に目を向けると、防御側にとってのチャンスが見えてきます。他の多くの影響の原因は、検出可能なイベントです。

図 9: MITRE の「影響」カテゴリは時間の経過とともに変化していますが、「影響を与えるためのデータ暗号化」は、今年の IR および MDR の事例を含め、5 年間を通じてアクティブアドバーサリーランキングの首位に君臨しています。(複数の影響を受けた事例もあるため、割合の総計は 100% を上回ります。)

たとえば、「システム回復の阻害」(T1490) は多くの場合、攻撃者がボリュームのシャドウコピーを削除したために発動します。vssadmin.exe のようなツール、シャドウコピー管理ツール (全体の 10% で悪用)、または WMI コマンドライン (24% で悪用) がその実行に使用されます。また、vssadmin がシャドウコピーの作成に使用された場合にも検出され、この活動はしばしばデータの窃取に先立って行われます。同様に、攻撃者がファイルを削除するケースも全体の 26% で見られました。このような状況では、del.exe の予期せぬ使用を監視することで、攻撃者のアクションを示す兆候を検出できる可能性があります。検出エンジニアリングは、このような疑わしいイベントを監視し、攻撃者が標的に害を与えようとする際に発生する「ノイズ」を聞き取ることができます。

結論

セキュリティ担当者の皆さんは、なすべき仕事をし、自らの業務をよく理解しています。まだ、自分にできることの限界もわかっているはずです。皆さんは、なすすべもなく事態が好転するのを待つ必要はありません。利用できる支援はあります。

ビジネスリーダー、そしてテクノロジーリーダーの皆さん、チームにチャンスを与えてください。資金とリソースが限られていることは承知しています。多くの場合、これらの制約は IT スタッフに処理しきれないほどの仕事と責任を負わせることを意味します。セキュリティベンダーに所属する研究チームからの虫のいい発言に聞こえるかもしれませんが、私たちは IT チームは業務をいかに実現するかに集中すべきであり、攻撃者との戦いという厄介な仕事は専門家に任せるべきだと考えています。データから明らかなことが一つあります。誰かが環境に注意を払い、迅速かつ果断に行動できれば、結果は劇的に改善します。そうしなければ、過去の過ちを繰り返すことになります。選ぶのはあなた自身です。前者を取るか、後者を取るか。きっと前者を選択していただけると信じています。

謝辞

本レポートの筆者一同は、AAR プロセスへの貢献に対し、ソフォス IR および MDR チーム、Mark Loman、Chester Wisniewski、および Matt Wixey に謝意を表します。

付録: 回答者の内訳と調査方法

本レポートでは、2024 年時点での攻撃者の状況について有益な情報を得るために、意味のある解析が可能な 413 件の事例に焦点を当てました。ソフォスでは、お客様とソフォスの機密関係を保護することを最優先事項としており、本レポートに掲載されているデータは、個人を一切特定できないよう、および特定のお客様のデータが不適切に集計を歪めることのないよう、複数の処理段階を経た後、精査されたものです。特定の事例について疑義が生じた場合は、その顧客のデータをデータセットから除外しています。

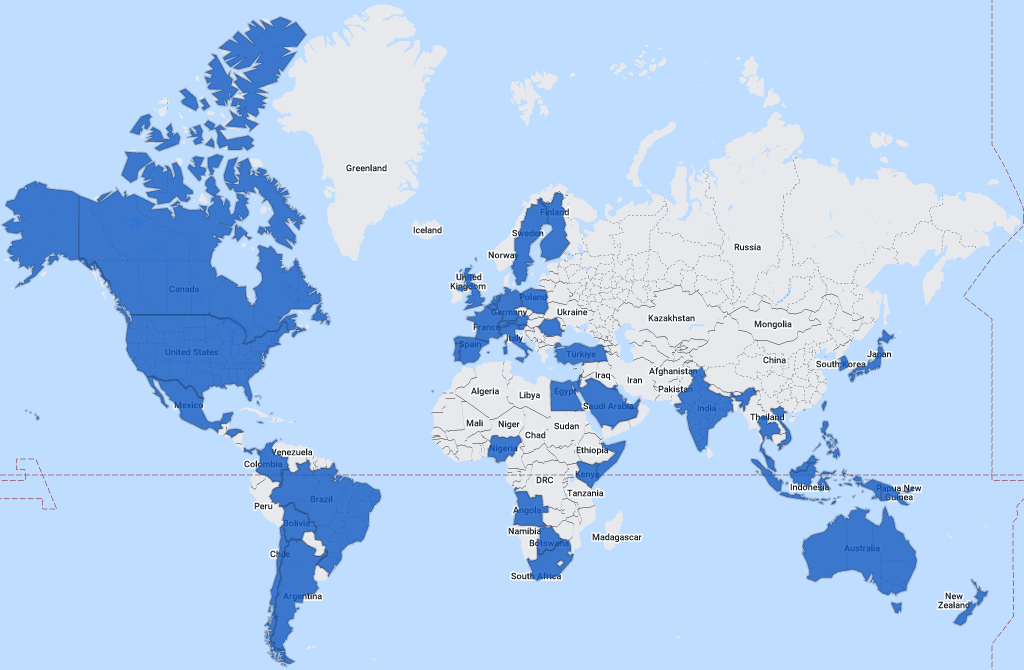

図 A1: 世界中で活用されるソフォス: ソフォスのインシデント対応および MDR は世界中で利用されています (地図は 29travels.com の提供により作成)

全データセットには、以下の 57 か国およびその他の地域が含まれています。

| アンゴラ | 香港 | カタール |

| アルゼンチン | インド | ルーマニア |

| アルバ | インドネシア | サウジアラビア |

| オーストラリア | イスラエル | シンガポール |

| オーストリア | イタリア | スロベニア |

| バハマ | ジャマイカ | ソマリア |

| バーレーン | 日本 | 南アフリカ |

| ベルギー | ケニア | 韓国 |

| ボリビア | クウェート | スペイン |

| ボツワナ | マレーシア | スウェーデン |

| ブラジル | メキシコ | スイス |

| カナダ | オランダ | 台湾 |

| チリ | ニュージーランド | タイ |

| コロンビア | ナイジェリア | トルコ |

| エジプト | パナマ | タークス・カイコス諸島 |

| フィンランド | パプアニューギニア | アラブ首長国連邦 |

| フランス | フィリピン | 英国 |

| ドイツ | ポーランド | 米国 |

| ホンジュラス | ポルトガル | ベトナム |

業種

全データセットには以下の 32 業種が含まれています。

| 広告 | 金融 | ニュースメディア |

| 農業 | 食品 | 非営利団体 |

| アーキテクチャー | 政府機関 | 医薬品 |

| 通信 | 医療機関 | 不動産 |

| 建設 | ホスピタリティ | 小売 |

| 教育 | 情報テクノロジー | サービス |

| エレクトロニクス | 法律 | 運輸・交通 |

| エネルギー | 物流 | 旅行・観光 |

| エンジニアリング | 製造 | 公益事業 |

| エンタテインメント | 鉱業 | 卸売 |

| ファイナンスサービス | MSP/ホスティング |

調査方法

本レポートのデータは、ソフォスの X-Ops インシデント対応および MDR チームが個別に実施した調査の過程で収集されたものです。2025 年の初回レポートである本レポートでは、2024 年に同チームが実施したすべての調査に関する事例情報を収集し、52 種の業界にわたって正規化しました。また、使用したデータが、本レポートの目的と照らして集計報告にふさわしい詳細さと範囲を備えていることを確認するために、各事例を調査しました。さらに、MDR と IR の報告プロセス間でのデータ正規化に取り組みました。

データが不明確であったり、入手できなかったりした場合は、筆者らが各事例の IR および MDR の対応者と協力して疑問や混乱を解消しました。レポートの目的と照らして十分な解析ができなかった事例、またはレポートに記載することでソフォスとお客様との関係が公開されたり、損なわれる可能性があると判断された事例は除外されました。その後、初期アクセス、滞留時間、データ窃取などの事項をさらに明確にするため、残りの事例のタイムラインを調査しました。結果として得られた 413 件の事例をもとに本レポートは作成されています。ダウンロード可能なデータセットとして提供されるデータは、お客様の機密保持を確保するため、再編集されています。