** 本記事は、Multiple attackers increase pressure on victims, complicate incident response の翻訳です。最新の情報は英語記事をご覧ください。**

サイバー攻撃の発生確率について、業界でよく使われる言葉があります。それは「It’s not a matter of if, but when (「もし起きたら」ではなく「いつ起きるか」が問題)」という言葉です。ソフォスが最近調査したいくつかのインシデントは、この経験則が通用しなくなるほどの影響をセキュリティ業界に与えるかもしれません。現在の問題は、「もし」でも「いつ」でもなく、「何回」かということです。

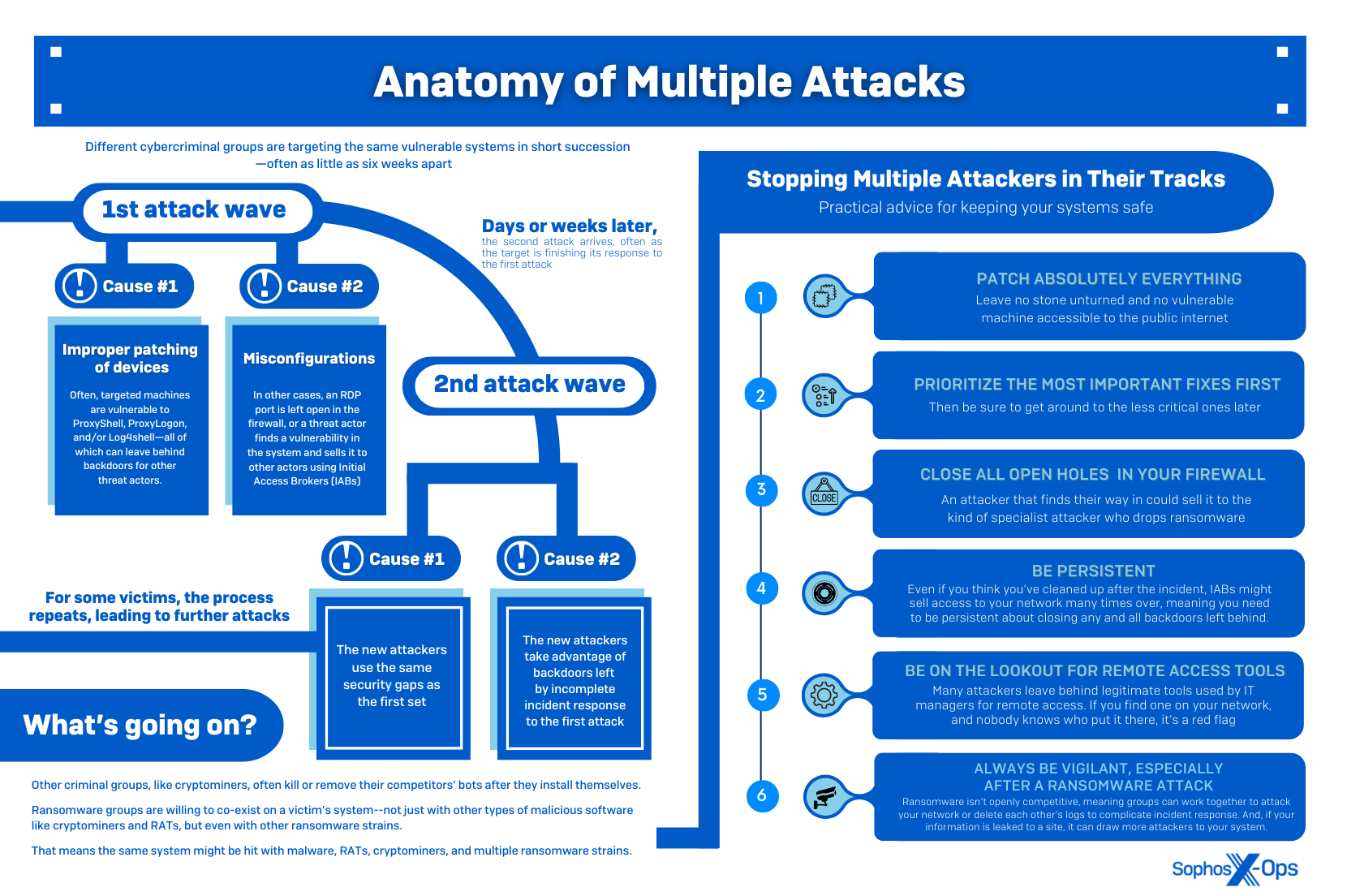

「アクティブアドバーサリープレイブック 2022」で報告している問題では、組織が複数の攻撃者から攻撃を受けていることが確認されています。攻撃は同時に行われることもあれば、数日、数週間、数か月の間に別々に行われることもあります。また、異なる種類のマルウェアが関与していたり、同じ種類のマルウェアに二重、三重に感染していたりするケースもあります。

本日 Sophos X-Ops は、最新のアクティブアドバーサリーホワイトペーパー「複数の攻撃者:明確な今そこにある危険」を公開予定です。このホワイトペーパーでは、複数の攻撃者による問題を深く掘り下げ、組織がどのように何度も攻撃を受けているのか、またその理由を紐解いています。当社の MDR (Managed Detection and Response) および RR (Rapid Response) チームが対応した最近の事例は、その攻撃方法に関する考察と、その理由を説明するために役立っており、攻撃者間での協力体制と競争についても調査が進みました。

主な調査結果は以下のとおりです。

- 複数回の攻撃を引き起こす主な要因は、最初の攻撃があった後でも脆弱性や構成ミスが解決されずに放置されていることです。

- 特に ProxyLogon/ProxyShell のような大規模で広範な悪用が可能な脆弱性が公表された後には、複数の攻撃が特定の順序で行われることが多くあります。通常は、最初にクリプトマイナー、次にワーム型のボットネットビルダー、RAT、IAB、ランサムウェアの順で攻撃が続きます。

- サイバー攻撃者の中には、相互依存関係にあるもの (たとえば、IAB が後にランサムウェアを有効にする) もあれば、クリプトマイナーなど、ライバルとなるマルウェアを終了させようとするものもあり、アクセスした後に脆弱性のパッチを適用したり、脆弱なサービスを無効にしたりして「組織にアクセスするためのドアを閉じる」ことさえあります。

- これまでも攻撃者は、感染したシステムからライバルを排除してまで、自分たちの感染を保護する傾向がありました。

- ランサムウェアの攻撃者は、稀に争うことがありますが、通常は競合関係になることがなく、他のグループに直接的または間接的に利益をもたらすような戦略を採用することもあります。

- IAB がアクセス権を転売したり、ランサムウェアのリークサイトが他の攻撃者が後で武器化したりできるようなデータを提供するなど、地下経済ならではの活動によって複数の攻撃が可能になっている恐れがあります。

- ソフォスが分析した事例には、ランサムウェアの攻撃者がバックドアをインストールし、それが後に別のランサムウェアグループによって悪用された事例や、ある組織が数週間のうちに 3 つのランサムウェアグループから攻撃を受け、そのすべてが不正に構成されていた同じ RDP サーバーからアクセスされていた例があります。

現段階では、複数回にわたる攻撃が増加していることを示唆する決定的な裏付けはありませんが、ソフォスのインシデントレスポンス担当のディレクターである Peter Mackenzieは次のように指摘しています。「これは、より多くの組織が影響を受けていることを示すものであり、攻撃者の市場がますます混雑していることと、サービスとしてのランサムウェア (RaaS) がより専門化し、参入のハードルが下がっていることが原因だと思われます。」

組織にとっての重要なポイント

複数の攻撃は、インシデント対応を複雑にするだけでなく、被害者に大きなプレッシャーを与えることになります。複数の身代金要求があったり、短時間に 2 つ以上の攻撃から復旧しようとするときの技術的な困難さによるプレッシャーが挙げられます。

本ホワイトペーパーでは、ベストプラクティスのセキュリティガイダンスを提供するとともに、組織が複数の攻撃者の被害に遭うリスクを低減するために役立つ、以下の 8 つの実用的なポイントを解説しています。

ポイント 1:あらゆるものをアップデートする

簡単に聞こえるかもしれませんが、そうでもありません。「すべて」をアップデートしてください。ソフォスが発見した重要なポイントの 1 つは、脆弱性が公表されると、1) クリプトマイナーや、2) IAB によって展開される Web シェルやバックドアが最初に見られることが多くあります。これらの Web シェルやバックドアは通常、秘密裏に検出され悪用されます。攻撃を避けたつもりが、実はすでにマルウェアに感染していた、ということもあり得ます。このような場合、ランサムウェアによって (その後の攻撃で) さらに深刻化する可能性があります。早期にパッチを適用することは、将来的なセキュリティ侵害を回避するための最善の方法です。パッチを適用する前に、組織が侵害されていないことを常に確認するべきです。

ポイント 2:最悪のバグをまず優先する

では、どうすれば早期にパッチを適用できるのでしょうか。また適用すべきパッチはどのように知ればよいのでしょうか。脆弱性の公開件数の多さ (2021 年は 18,429 件、1 日平均 50 件以上、1 年で過去最大の報告件数) を考えると、優先順位をつけることは大きな課題であると言えます。そこで、2 つの重要な要素、1) 特定のソフトウェアスタックに影響を及ぼす重要なバグ、2) 自社の技術に影響を及ぼす可能性のある注目度の高い脆弱性、に焦点を当てます。脆弱性の情報を提供する有料のサービスもありますが、特定の製品に対してカスタムアラートを設定できる無料のツールもあります。Bug Alert は、影響力の大きいバグを早期に警告することを目的とした無料のサービスです。また infosec Twitter を確認することもおすすめです。重大な脆弱性の多くが、最初に公開されたときに議論される場所が infosec Twitter です。また CVE Trends は、複数のサイトからデータを収集し、最も話題になっている脆弱性を表示するツールです。

ポイント 3:構成に注意する

構成のミス、および攻撃後にそれを修正しなかったことが、何度も繰り返し攻撃されてしまう主な原因となっています。クリプトマイナーのオペレーター、IAB、ランサムウェアのアフィリエイトは、常に侵害された RDP や VPN ポートを探しており、ほとんどの犯罪マーケットプレイスで最も人気のあるリストの 1 つになっています。インターネット経由のリモートアクセスや管理が必要な場合は、VPN や MFA をログイン手順の一部として使用する、ゼロトラストネットワークアクセスソリューションの背後に配置するようにしましょう。

ポイント 4:他の攻撃者が自社の脆弱性を発見していることを想定する

攻撃者は単独で活動するわけではありません。IAB は自社製品を再販または再リスト化する可能性があり、ランサムウェアのアフィリエイトは複数のひずみを悪用する可能性があります。したがって、1 つの脆弱性や構成のミスが原因で、複数の攻撃者が組織のネットワークを悪用しようとする可能性があるのです。

ポイント 5:進行中の攻撃への対処は迅速に

リークサイトに掲載されることで、常に好機を狙っている他の攻撃者が引き寄せられる可能性があります。不幸にもランサムウェアの攻撃を受けた場合、セキュリティチームやインシデント対応プロバイダーと連携して、最初の侵入口を閉じ、どのようなデータが流出したかを評価し、広範な修復計画を実施し、直ちに行動を起こす必要があります。

ポイント 6:ランサムウェアグループは連携している

多くの攻撃者は、感染したシステムから互いを追い出すほど競い合っており、クリプトマイナーや一部の RAT に関しては、現在もその傾向が続いています。しかし、ランサムウェアはこのような傾向には当てはまらないようで、他のランサムウェアグループが同じネットワーク上にいてもファイルの暗号化を続行したり、一方のグループが侵入し、他方が暗号化するというように、相互に互恵的な関係を維持しながら活動することがあります。

ポイント 7:攻撃者は新たなバックドアを開く

攻撃者の中には、アクセスした後にさらなる脆弱性を導入したり、意図的または非意図的にバックドア (正規のソフトウェアのインストールを含む) を作成し、後続の攻撃者がそれを悪用する可能性があります。したがって、最初の感染経路を遮断することが重要である一方、アクセスに利用される可能性のある他の脆弱性や構成のミスそして新たに出現した侵入口についても検討する価値があります。

ポイント 8:一部の攻撃者は他よりも悪質である

すべてのランサムウェアの系統が同じというわけではありません。一部のランサムウェアは、他のランサムウェアへの対応や調査を困難にするような機能や特徴を持っています。

まとめ

脅威が混在し競争が激化する環境において、複数の攻撃者が存在するという問題は、今後より多くの脅威が混在し、故意または無意識に同じ標的を悪用するという形で拡大する可能性があります。

組織にとってこの可能性は、攻撃への迅速な対応、パッチの適用、構成ミスの修正、そして攻撃者が侵入口を塞ぐ前にインストールした可能性のあるバックドアのチェック、などが今後ますます重要になることを意味しています。

また、攻撃者が複数存在すると、アナリストや対応担当者にとっても、インシデントレスポンス、脅威インテリジェンス、セキュリティ監視が複雑化するため、喜ばしいことではありません。たとえば、本レポートで取り上げた事例の 1 つでは、あるランサムウェアグループが Windows のイベントログを消去したため、そのグループの活動の痕跡だけでなく、以前にネットワークを攻撃した 2 つのランサムウェアグループの活動も削除されてしまいました。また、別の事例では、ある攻撃者が 2 つのランサムウェアグループのアフィリエイトである可能性が高いことが判明しました。

攻撃者自身、特にランサムウェアの攻撃者は、ある時点で協力を全面的に受け入れるか、より競争的になるかを決めなければならないでしょう。今後、一部のグループは意図的に提携し、あるグループの戦術が他のグループの戦術を補完するようになるかもしれません。あるいは、ランサムウェアがクリプトマイナーのように、感染したホスト上のライバルを積極的に探し出し、駆除するようになるかもしれません。しかし、現時点では、ランサムウェア攻撃がどのように展開するかは不確実です。本レポートからその一端を明らかになることを期待しています。

コメントを残す