** 本記事は、Turning the screws: The pressure tactics of ransomware gangs の翻訳です。最新の情報は英語記事をご覧ください。**

2021 年、Sophos X-Ops はランサムウェアのオペレーターが標的に身代金の支払いを迫る 10 通りの方法についての記事を公開しました。それ以来攻撃者がメディアの一部と共生関係を築き、ニュース記事を恐喝の材料として活用していることを、昨年 X-Ops は明らかにしました。3 年後の現在も、攻撃者は標的に対する影響力を高めるために戦術を適応させ、変化させています。

2021 年の記事で紹介した、データを公開するという脅し、従業員への電話、顧客やメディアへの情報漏洩の通知といった手法は、現在でも使われています。しかしランサムウェアグループは、いくつかの新しい、懸念すべき戦術も採用しています。

調査結果の要約は、以下の通りです。

- ランサムウェアオペレーターが、被害者への圧力を強めるために、ニュースメディア、法律、民事規制執行当局、さらには法執行機関など、正規の団体を都合よく利用する事例が増えています。

- 攻撃者が被害を受けた顧客や従業員に対し、損害賠償請求や訴訟を促すこともあれば、CEO や経営者の名前・連絡先を公開することもあります。

- 攻撃者は、違法行為、規制違反、財務上の不一致を裏付ける証拠がないかどうか、盗まれたデータを評価すると主張しています。これらはすべて、標的にさらなる風評被害を与えるために利用される可能性があります。

- ランサムウェアの攻撃者は、標的を公然と批判し、時には非倫理的または怠慢であると揶揄しようとします。この行為は、風評被害を引き起こすだけでなく、ランサムウェアグループが立場を逆転させ、自らを有益な自警団だと主張するのにも役立ちます。

- ランサムウェアのオペレーターは、医療記録やヌード画像などの極めて機密性の高いデータを盗み出し、流出させるのに躊躇しなくなってきているようです。ある事例 (後ほど取り上げます) では、ある CEO の娘の個人情報が流出しました。

法律と訴訟

2021 年には、ランサムウェアの攻撃者が法律を都合よく利用したり、攻撃の二次的被害者 (顧客、従業員など) に訴訟を起こすよう促したりすることで、標的組織に対する圧力を強める事例は稀にしか確認されませんでした。しかし最近では上述のような例が複数確認されています。

2023 年 11 月、ALPHV/BlackCat は自らの標的のうち 1 組を証券取引委員会 (SEC) へ提訴しました。攻撃グループは、標的組織が新しい最終規則 (2023 年 7 月に採択されたものの、実際の施行は同年 12 月) で義務付けられている、4 日以内の SEC への情報漏洩通知義務に違反したと主張しました。

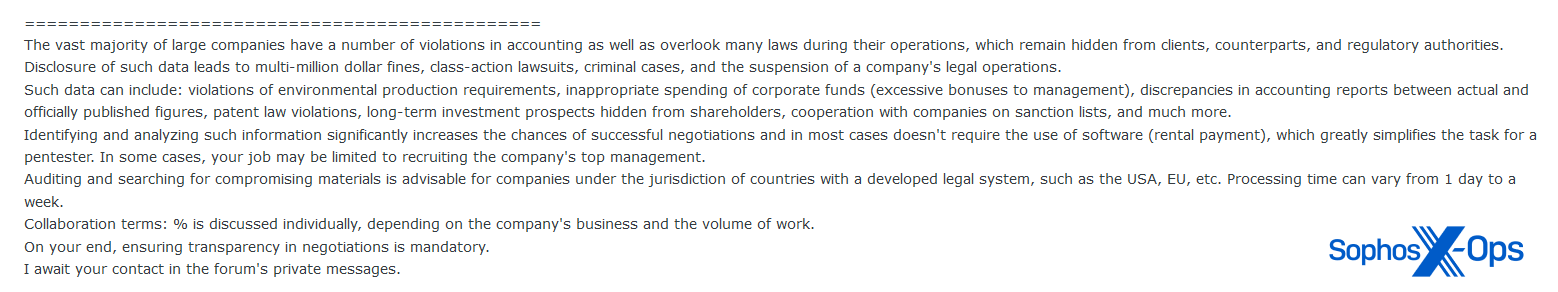

さらにソフォスは、コンプライアンス違反を暴こうとする攻撃者を別のインシデントでも確認しました。事例によっては、攻撃者が積極的にコンプライアンス違反を探す場合もありました。2023 年 12 月にランサムウェアグループとメディアの関係についての記事で報告したように、少なくとも 1 組の攻撃者が、コンプライアンス違反や財務上の不正の事例を探し、恐らくはその事実を恐喝の武器として利用するために、積極的に人を募っているようです。

図 1: 犯罪フォーラムに掲載された、「規制違反」、「不適切な支出」、「財務上の不一致」、「制裁リストに掲載されている企業との協力」を探す人材を募集する広告。特定のランサムウェアとの関係は明らかになっていません。

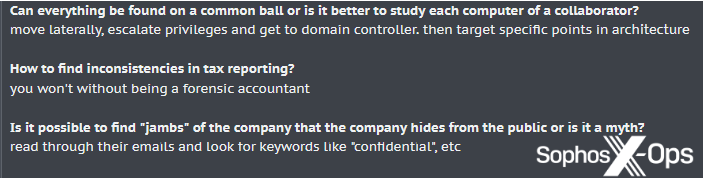

この種の活動にはかなりの専門知識が必要であることは注目に値します (以下の犯罪フォーラムでもある攻撃者が指摘しています (図2)) 。それでもなお、より多くの武器を得られる可能性があるため、ランサムウェアオペレーターには魅力的に映るようです。

図 2: 犯罪フォーラムで「税務申告との矛盾」を発見するためのアドバイスを提供する攻撃者

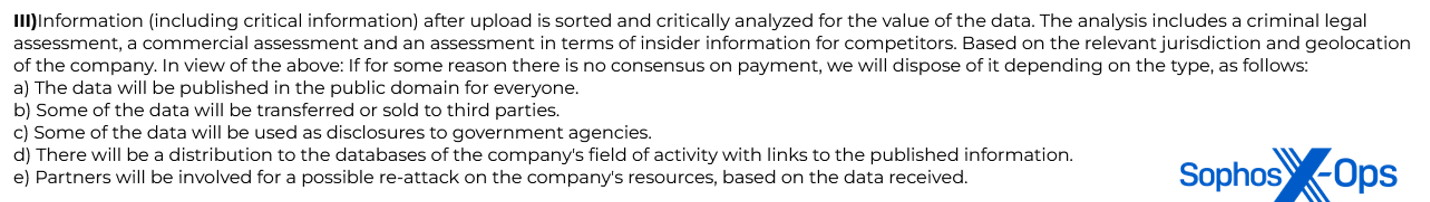

少なくとも 1 組のランサムウェアグループが、この種の調査を行っていると主張しています。WereWolves という攻撃者は、自身のリークサイトで、盗んだデータを「刑法的評価、商業的評価、競合他社のインサイダー情報という観点からの評価」の対象にすると記しています。

図 3: WereWolves ランサムウェアのリークサイトからの抜粋

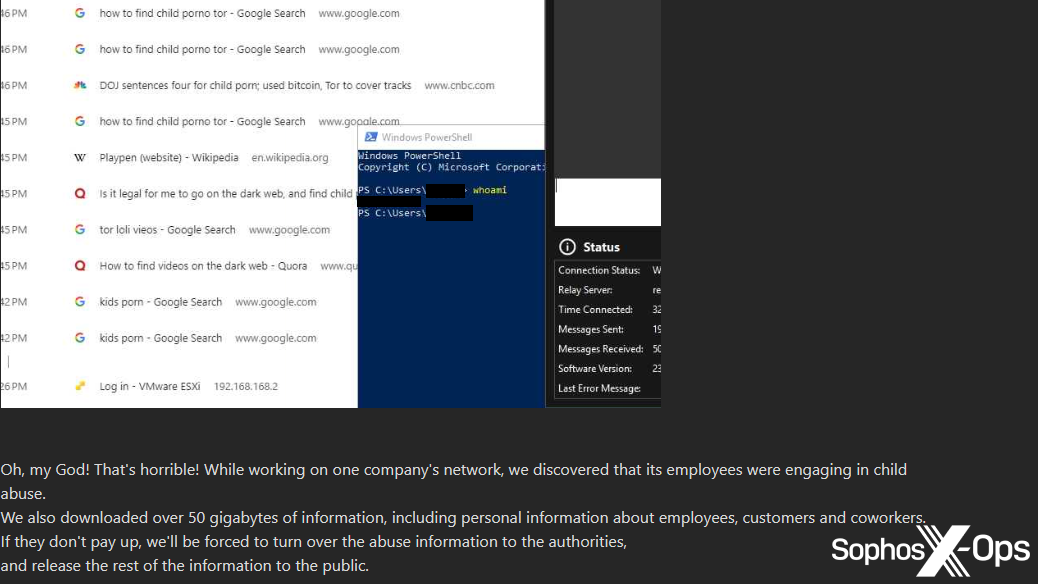

ソフォスは、侵害を受けた組織の従業員が性的児童虐待に関する素材を検索していたと Monti ランサムウェアの攻撃者が主張しているという非常に気掛かりな事例を確認しました。この攻撃者は、ブラウザの履歴ウィンドウと、「犯罪者」のユーザー名だとする PowerShell ウィンドウのスクリーンショットを投稿しました。Monti の攻撃者はさらに、「もし支払いがなければ、児童虐待に関する情報を当局に引き渡さざるを得なくなり、残りの情報を一般に公開することになる」と述べました。

図 4: Monti ランサムウェアのリークサイトへの投稿の一部

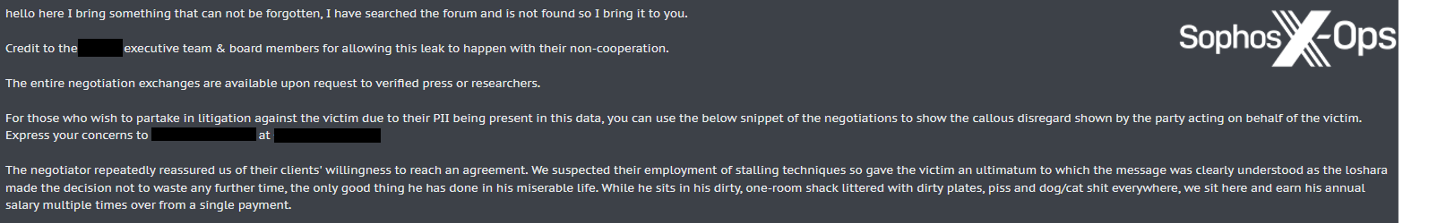

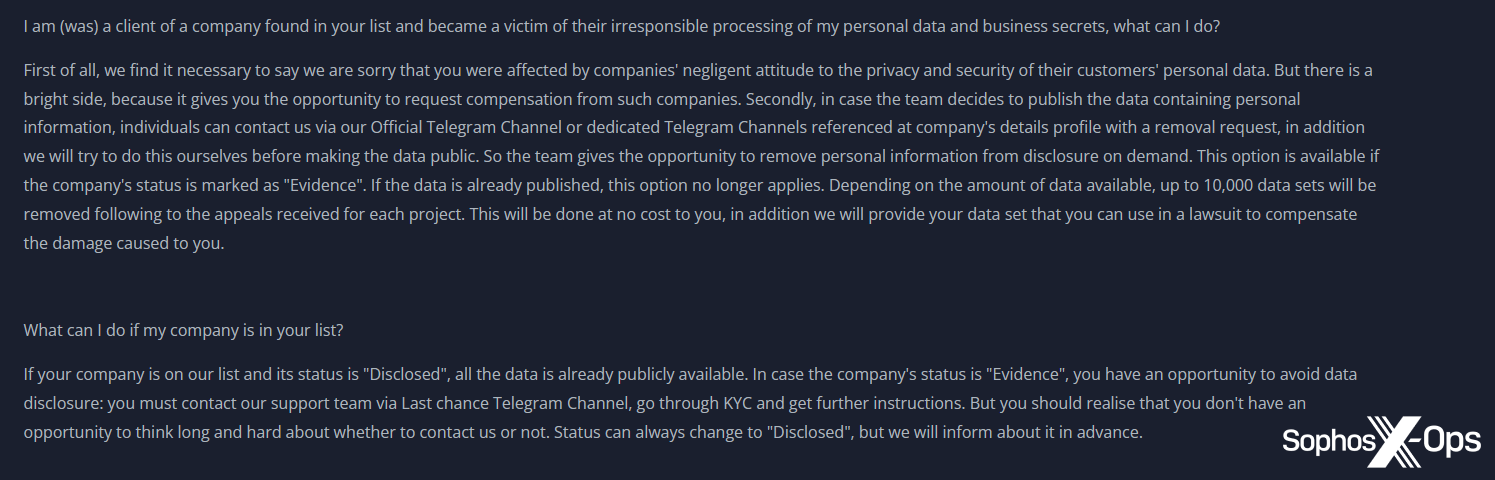

ソフォスはさらに、攻撃者が流出させたデータに個人を特定できる情報 (PII) が含まれていた人々に向けて、「被害者に対する訴訟に参加する」ことを勧めていた事例を指摘しました。さらに、この攻撃者は「交渉の断片」も提供し、被害を受けた人々に対して、標的組織の役員に「懸念を表明する」よう促しており、その役員の名前だけでなく電話番号も提供していました。

図 5: 攻撃者が犯罪フォーラムに投稿し、「標的に対する訴訟への参加を希望する人々」に資料を提供する様子

連絡先の詳細とともに特定の個人名を挙げる手口は、複数のランサムウェアグループによって使われています。たとえば、Qiulong グループは、リークサイトに CEO や企業オーナーの情報を定期的に掲載します。こうした投稿には多くの場合、侮辱、個人情報、過失の非難が記されています。

図 6: Quilong ランサムウェアのリークサイトへの投稿。CEO が所持している特定の車種が言及されています (上の画像は編集されています)。

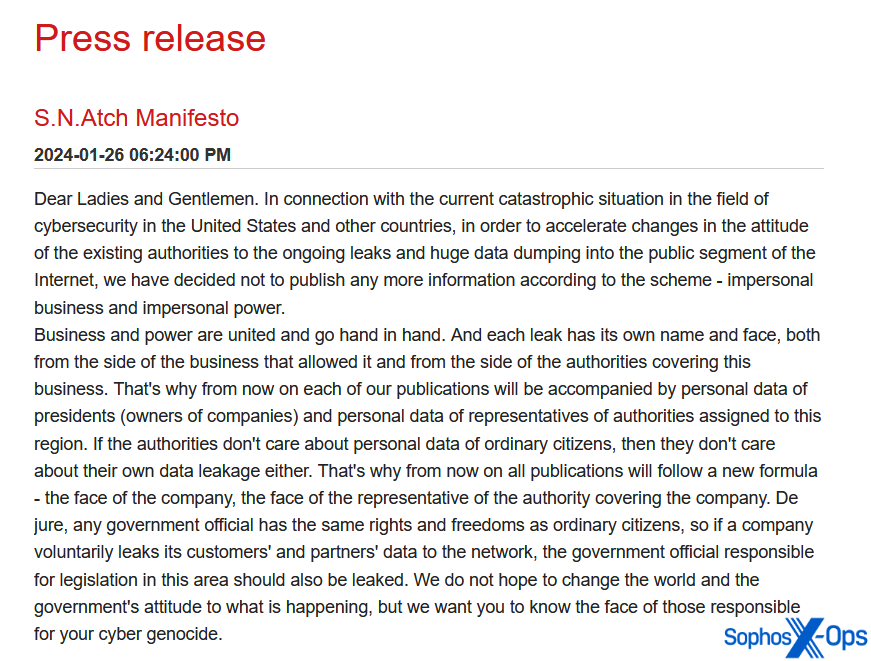

同様に、Snatch の攻撃者は、データ侵害の「責任者」として特定の個人を定期的に名指ししています。

図 7: Snatch のリークサイトに投稿された、Snatch が「データ侵害の責任者」と主張する特定の個人を名指しした投稿

図 8: ビジネスオーナーや役員の個人情報をリークサイトに掲載した理由を説明する Snatch の攻撃者

ある事例では、Monti ランサムウェアグループがあるビジネスオーナーの名前を挙げ、その人物の社会保障番号を公表しただけでなく、悪魔の角と「私はクライアントのことを気にしない愚かな***です」と書かれた吹き出しが付け足された画像も掲載していました。

ランサムウェアオペレーターの立場からすると、特定の個人への言及には 3 つの目的があります。第一に、その後の非難、圧力、訴訟の「避雷針」とすること、第二に、風評被害の脅威を増幅すること (次のセクションで取り上げます)、第三に、標的となった組織のリーダーを個人攻撃によって威嚇・威圧することです。

攻撃者が違法な目的を達成するために法律を悪用していることは、いささか皮肉に思えるかもしれません。また、この戦術がどの程度成功しているかは不明です。しかし、少なくとも 1 人の CEO が以前ランサムウェア攻撃に関連した法的措置により有罪判決を受けたという事実を踏まえると、経営幹部が感じるプレッシャーはさらに増大することになります。本記事では扱いませんが、このような状況において、CEO や CISO の個人的なリスクや説明責任に関する現在の法的状況が不透明であることは注目に値します。ランサムウェアグループが侵害した情報を規制当局や法執行機関に通知したことに起因する有罪判決は確認されていませんが、将来起こり得ないわけではありません。その可能性は経営幹部にとって大きな懸念事項です。

さらに、ランサムウェアのオペレーターの中には、組織内の不正行為や犯罪行為を暴くために自警団の役割を担っていると主張する者もいます。この事実は、その種の行為自体が自らの犯罪行為を支えるという皮肉になっていますが、同時に倫理的課題を提起しています。

倫理、風評被害、辱め

上の図 4 では、WereWolves ランサムウェアグループが、ある組織で起きているとされる深刻な犯罪行為を暴露すると主張 (さらに報告すると脅迫) しています。この行為は決してランサムウェア攻撃自体の違法性と深刻さを否定するものではありませんが、倫理的なジレンマを提起しています。つまり、ランサムウェア攻撃そのものと、攻撃者が侵害した組織内で行われている可能性のある犯罪行為を暴露することのどちらが悪いのか、という問題です。

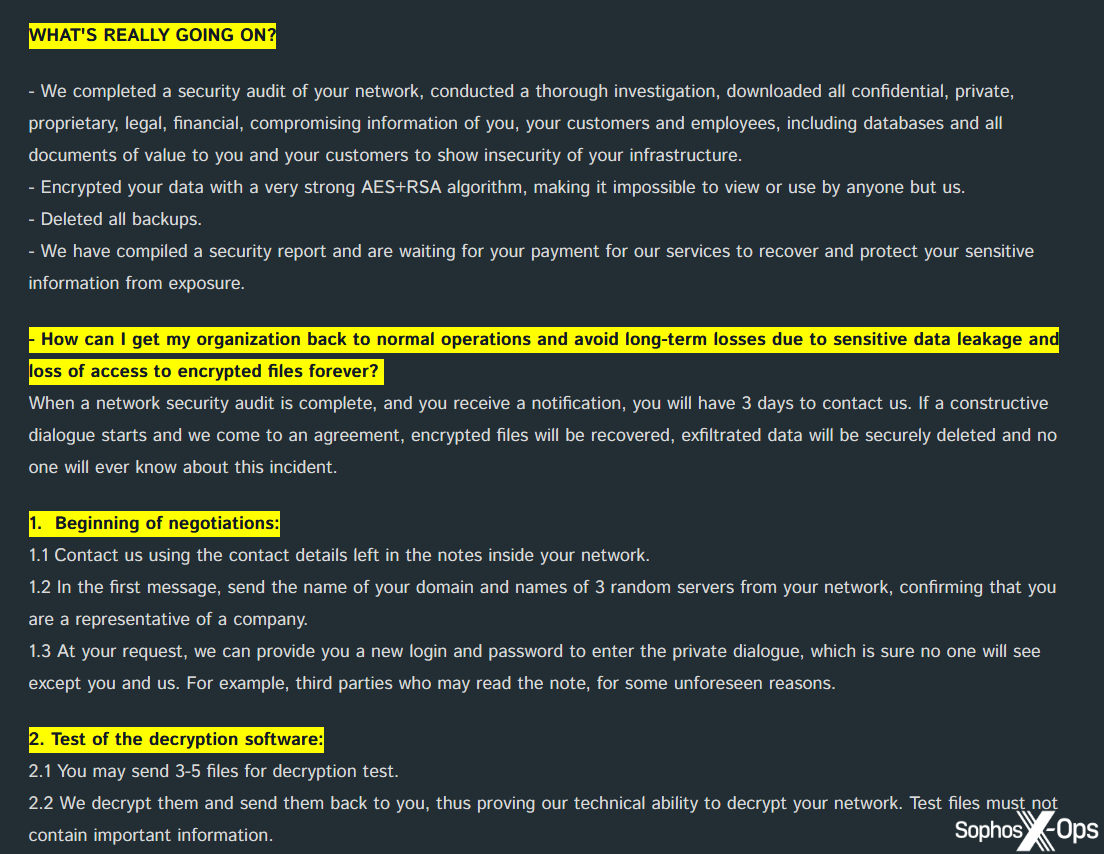

ランサムウェア攻撃者の多くは、この倫理的にグレーな領域で成功を収め、道徳的、倫理的、あるいはセキュリティや機密保持に純粋に関心を持っているかのように見せています。このトピックに関する前回の記事でも述べたように、数多くのランサムウェアグループが、「誠実な [中略] 侵入テスター」を自称したり、「サイバーセキュリティ [調査]」や「セキュリティ監査」を実施する「侵入テストサービス」を主張したりすることで、「立場を逆転」させ、自らを善良な勢力に見せようとしています。言うまでもなく、正規の侵入テスターは雇い主である企業の事前許可を得て、その企業によって設定されたパラメーターの下で活動しています。しかし、ランサムウェア攻撃者は違います。

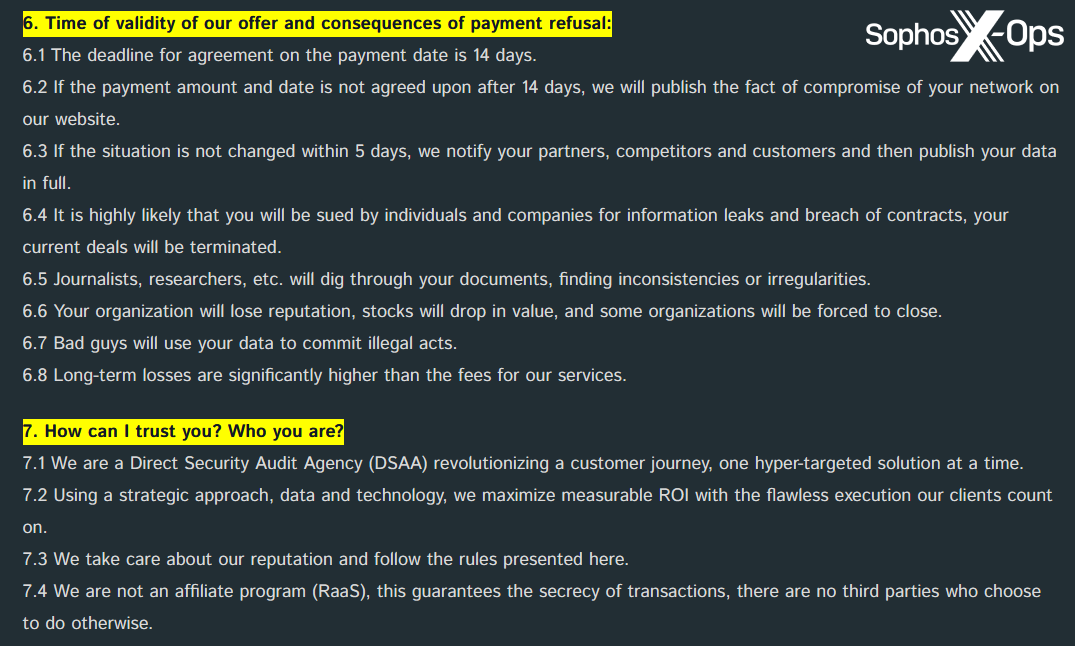

たとえば、Cactus ランサムウェアグループは「顧客体験に革命を起こし、包括的なソリューションを一度に提供する DSAA (Direct Security Audit Agency: 直接セキュリティ監査機関)」を自称しています。ここで使われている表現は、おそらくは意図的に企業のマーケティング資料を模倣しています。

図 9: Cactus ランサムウェアグループは、自らのリークサイトの FAQ で「ネットワークセキュリティ監査」を行っていると主張しています。

対照的に、多くのランサムウェアグループは標的を「無責任」「怠慢」「無配慮」だと批判しています。

図 10: 8Base のリークサイトには、「個人データや企業秘密の [中略] 無責任な処理」に言及し、「顧客の個人データのプライバシーとセキュリティに対する企業の怠慢によって、あなたが影響を受けたことを残念に思います」と記載されています。これは「補償を要求する機会を与える」という意味です。

図 10 で特に興味深いのは、8Base が、標的組織の個々の顧客からの問い合わせに対して、「要求に応じて、個人情報を開示リストから除外します。[中略] 費用は一切かかりません」と約束していることです。

繰り返しになりますが、この試みは (おそらく) 自グループを合理的かつ倫理的に見せようとする試みであると同時に、標的組織を狙ったプレッシャー戦術です。同じ段落で 8Base は、「さらに、私たちはあなたに生じた損害を補償するための訴訟で使用できるデータセットを提供します」と記しています。

図 11: Blacksuit ランサムウェアグループはリークサイトへの投稿の中で、標的組織の経営陣は「あなたやあなたの個人情報など気にかけていない」と主張しています。

図 12: その組織を信頼して自分のデータを託せるかどうかを訪問者に尋ねる Space Bears リークサイト

多くの場合、この種の批判は交渉が決裂し、標的組織が攻撃者に金銭を支払わないと決めた後も続きます。たとえば、Karakurt グループは「プレスリリース」の中で、身代金を支払わなかった病院を非難しました。

図 13: 身代金を支払わなかった病院を「不誠実で無責任」と批判する Karakurt グループ

セキュリティの弱点や怠慢を暴くというコンテキストで、ランサムウェアオペレーターは自分たちが標的よりも道徳的に優れているように見せかけます。事態がさらに複雑化することもあります。

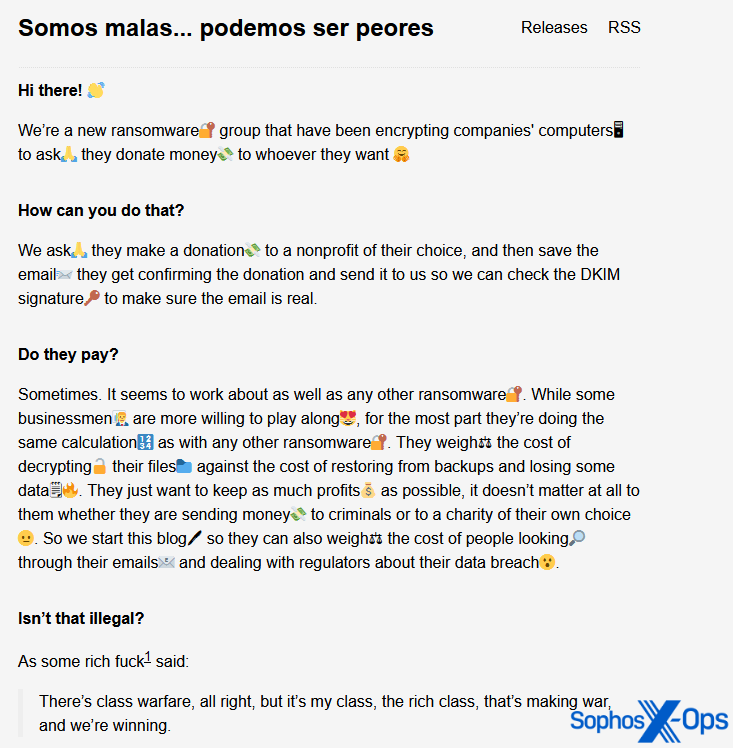

たとえば、Malas ランサムウェアグループは、標的組織に「自らが選んだ非営利団体に寄付をすること」を要求します。

図 14: Malas ランサムウェアグループのリークサイトへの投稿からの抜粋。最後のレスポンスでは、投資家 Warren Buffet の言葉が引用されています。

他の攻撃者も以前、同様のアプローチを採用していました。たとえば 2022年 には GoodWill ランサムウェアグループが標的組織に対し、貧しい子供たちに食事を与えたり、身寄りのない人々に衣服や毛布を提供したりといった慈善活動を行い、その証拠ビデオをオンラインに投稿するよう要求しました。2020 年には、Darkside ランサムウェアグループが利益の一部を 2 組の慈善団体に寄付したと主張しました。ソフォスが知る限り、GoodWill ランサムウェアの被害者は確認されていないため、この戦術が成功したかどうかは不明です。また、Darkside が寄付したとする 2 組の慈善団体のうち少なくとも 1 組は、寄付を受け入れないと述べています。

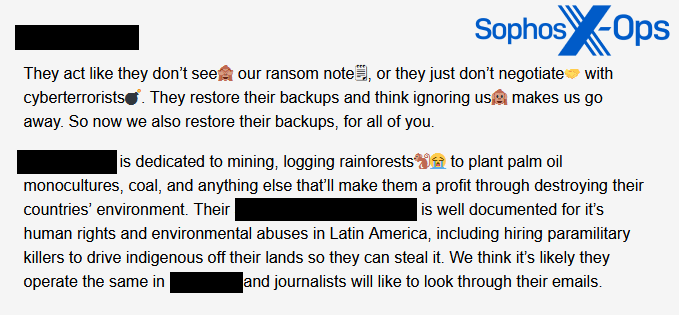

しかし、Malas グループはさらに一歩進んでいます。ランサムウェアとハクティビズムを組み合わせて、慈善団体への寄付を要求するだけでなく、特定の組織を倫理的な問題があるとして批判しています。

図 15: 回収代行会社 (債権者に代わって債権回収を試みる会社) への攻撃後の、Malas のリークサイトへの投稿

図 16: Malas のリークサイトに掲載された、天然資源業界の組織に対する攻撃に関する別の投稿

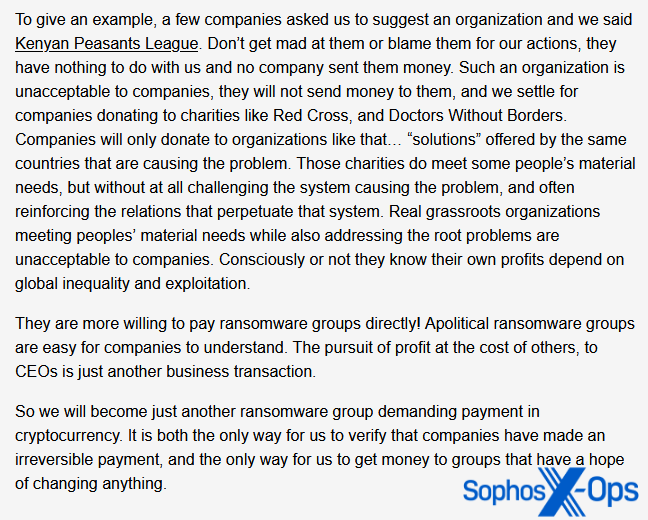

Malas は、このアプローチが特段成功を収めてはいないことを認めています。リークサイトの FAQ において、「効果はありましたか?」という質問に対して、「今のところ、効果は確認できていません」と答えています。興味深いことに、この FAQ の執筆者は、効果が見られない理由の 1 つとして、標的が「本物の草の根団体に送金しない」ことを挙げています。

図 17: Malas は、自分たちのアプローチが効果的でなかったと考える理由を詳しく説明

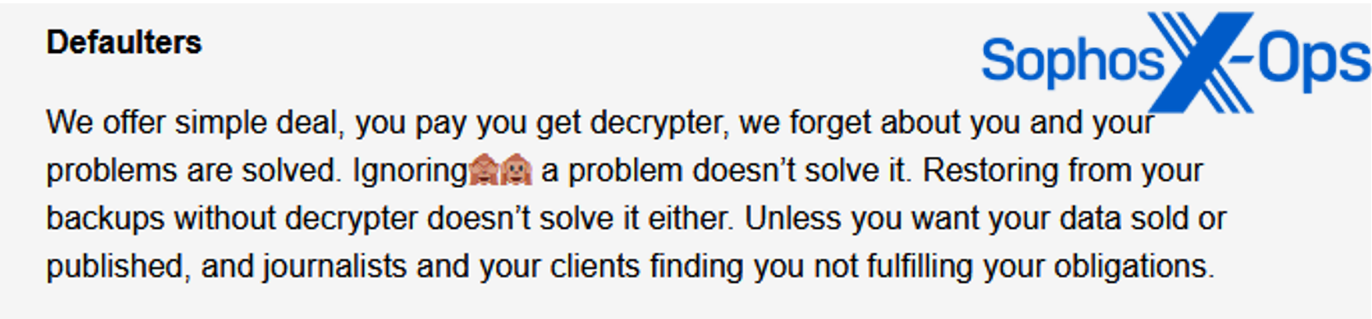

しかし、標的組織をモラルに欠ける集団に見せようとする点では、Malas も他のランサムウェアグループと本質的に同じです。というのも、Malas も他のランサムウェアグループと同様に、風評被害の脅威を利用しているためです。その意図は標的の信頼・信用を傷つけることであり、グループの主張する解決策は標的が身代金を支払うことで悪影響を緩和することです。

標的とのやり取りに関しても、Malas は他のグループと変わりません。他のランサムウェアグループと同様、データを売ったり公開したり、ジャーナリストや顧客に通知すると脅迫しています。

図 18: Malas のリークサイトからの抜粋

メディアへのデータ流出の脅威が蔓延していることは、ランサムウェアグループとメディアに関する記事でも、また、ランサムウェアのプレッシャー戦術に関する 2021 年の調査でも指摘したとおりです。メディアがランサムウェアに関する記事を積極的に掲載していること、そして、メディアの注目が風評被害を拡大させ、支払いを迫るプレッシャーを強める可能性があることを意識しているため、多くのランサムウェアグループがリークサイトでこの種の脅威を明示し、メディアの取材やジャーナリストとのやり取りを要請しています。

さらに、一部の攻撃者は、顧客、パートナー、競合他社への通告を予告することもあります。ここでの目的は、メディアや顧客、取引先、他社、そして潜在的には規制機関など、複数の角度や情報源からプレッシャーを発生させ、強化することです。

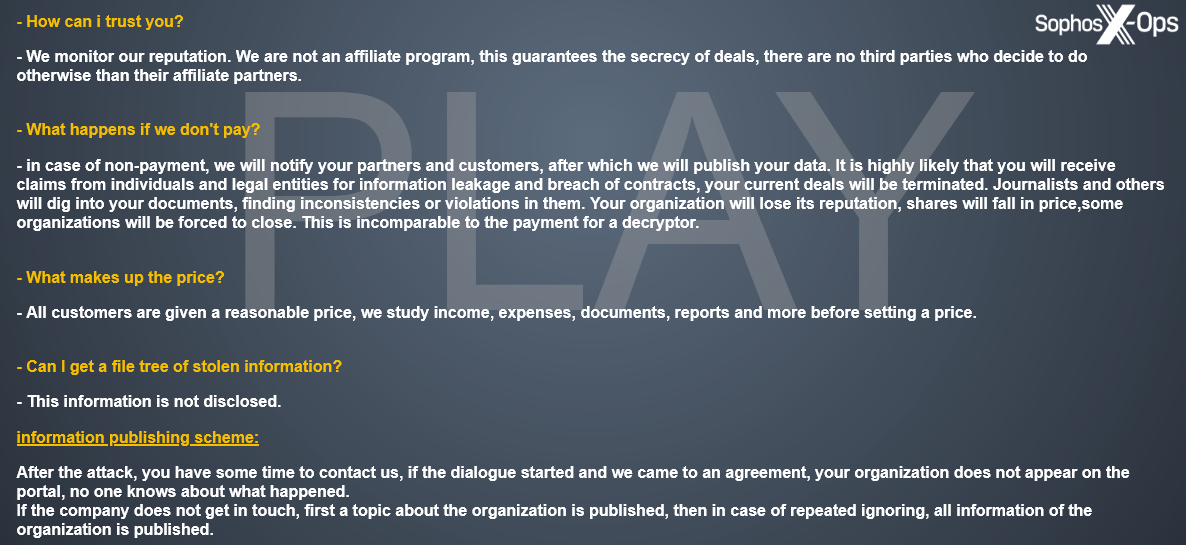

図 19: Cactus のリークサイトの FAQ からの抜粋。「訴えられる可能性が高い」「ジャーナリストや研究者などがあなたのドキュメントを調べ、矛盾や不正を発見する」という脅し文句に注目してください。

図 20: Play のリークサイトの FAQ からの抜粋。「支払わないとどうなりますか?」という質問に対する回答の中に、図 19 の Cactus の回答と類似した文言があることに注意してください。

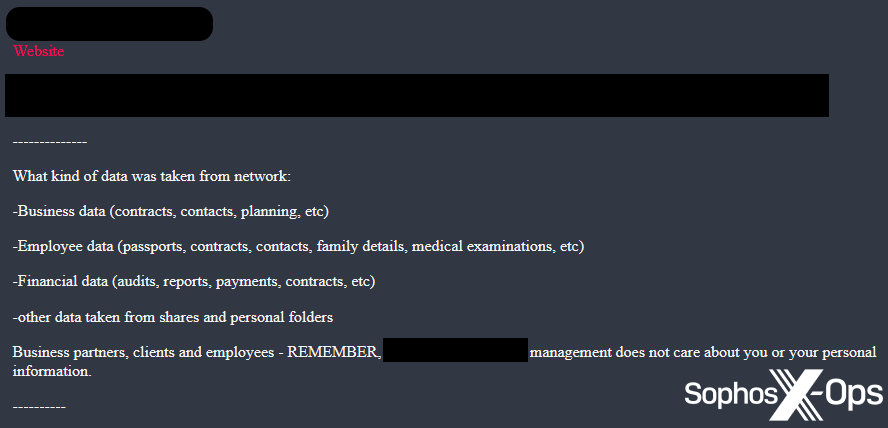

2021 年の記事では、流出した個人データの脅威は、プライバシーおよび潜在的な法的責任の両面で、組織 (および関連する個人) にとって大きな懸念事項であると述べました。現在でも同様ですが、近年ではランサムウェアグループはその戦術をさらに強化し、特に機密性の高いデータを流出させたり、脅迫に利用したりすることがあります。

機密データ、スワッティング、その他

複数のランサムウェアグループが、攻撃後に機密性の高い医療データを公開しています。 これには、メンタルヘルス記録、子供の医療記録、そして最近では、血液検査データも含まれている。

データ侵害がますます日常化している今日において、極めて機密性の高いデータの漏洩を盾に取った脅迫は、標的組織に対するプレッシャーを増大させ、影響を受ける人々に多大な苦痛と不安を与えることになります。

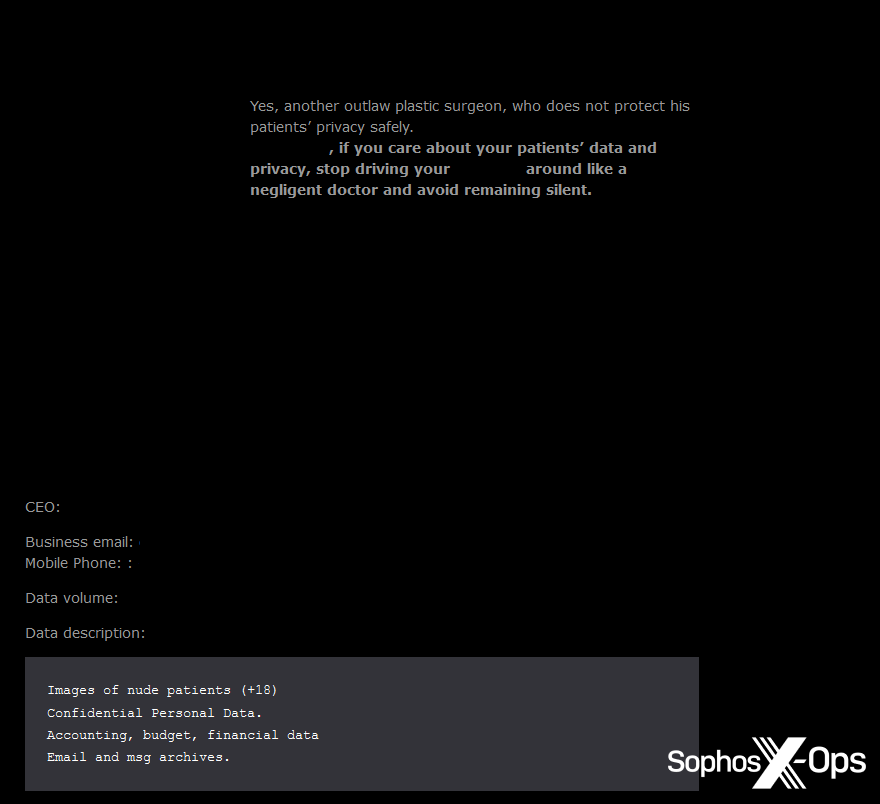

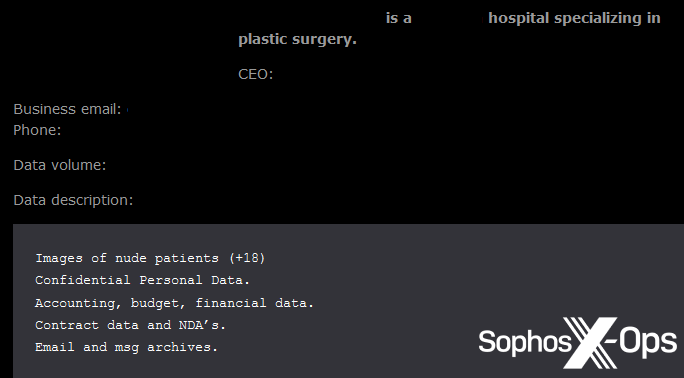

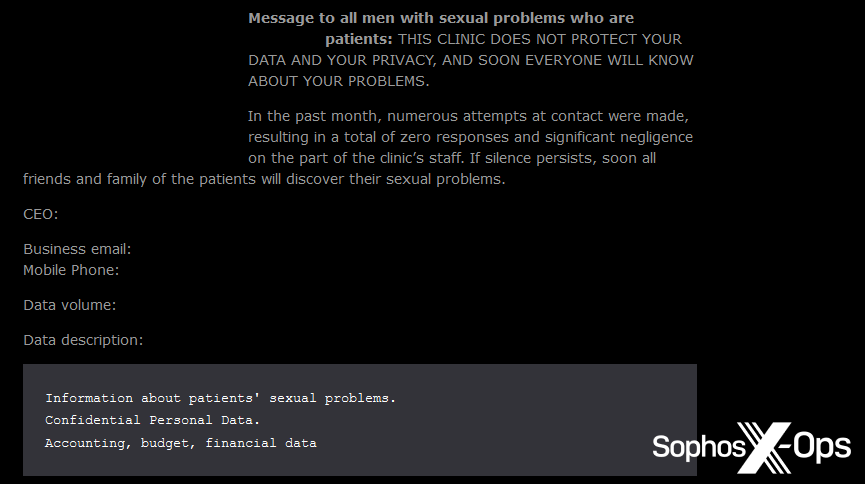

時には、ランサムウェアグループがそのリークサイトで、窃取したデータに「患者のヌード画像」や「患者の性的問題に関する情報」が含まれていると主張する事例もありました。

図 21: Qiulong のリークサイトの投稿

図 22: Qiulong のリークサイトの別の投稿

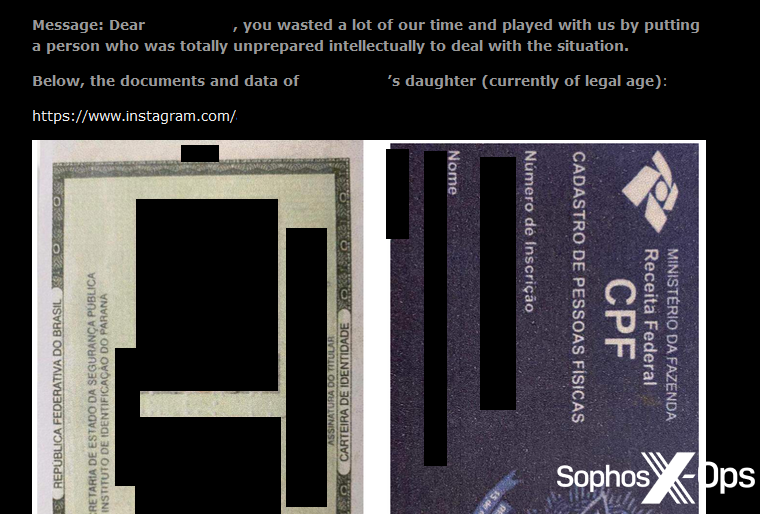

特に問題となった事例では、Qiulong ランサムウェアグループが、とある CEO の娘の身分証明書が写ったスクリーンショットを彼女の Instagram プロフィールへのリンクとともに投稿しました。

図 23: ある組織の CEO の娘についての個人情報をリークサイトに掲載する Qiulong ランサムウェアグループ。確認できる限りの情報から、交渉が決裂したことに対する復讐行為だった可能性が示唆されます。

2021 年には、ランサムウェアグループが組織へのプレッシャーを強めるために、従業員や顧客に電子メールを送ったり、電話をかけたりすることを指摘しました。しかし近年、攻撃者は組織を直接脅すだけでなく、図 23 のように、二次的な被害者にも関心を持つようになっているようです。たとえば、2024 年 1 月に報告されたように、攻撃者はがん病院に入院する患者に対して「スワッティング」すると脅したり、CEO の配偶者に脅迫メールを送ったりしています。

また、2021 年にも記事にしたように、多くのランサムウェアオペレーターは法執行機関に連絡しないよう警告します。しかし、スワッティングをちらつかせるということは、一部の攻撃者は自分の都合に合わせて法執行機関を利用する意思があるということであり、法律や規制を都合良く利用しようとする姿勢と一貫しています。

エスカレートする戦術

多くのランサムウェアグループが 2021 年に報告したようなプレッシャー戦術を採用し続けている一方で、これらの戦術はエスカレートしているようです。この変化が、身代金を支払わないことを選択する標的組織の増加によるものなのか、他の攻撃者との競争によるものなのか、ランサムウェアグループが自らの進歩を感じているからなのか、あるいは他の要因によるものなのかは定かではありません。しかし明らかなのは、本記事で取り上げる手口はすべて、標的組織やその関係者を怯えさせるためだということです。

一部のランサムウェアグループは標的へのプレッシャーを高めるために、以前の記事で報告したようなニュースメディアや法執行機関、民事賠償をちらつかせた脅迫、規制当局への不正行為の報告などの合法的な手段も用いています。このアプローチが効果的かどうかを判断するには時期尚早でしょうが、攻撃者の目的は、複数の角度や情報源からプレッシャーをかけることです。

また、電話やスワッティングの使用は、脅威をデジタル領域から現実世界に持ち込もうという意図を示しています。特にスワッティングは極めて危険な犯罪であり、傷害や死亡に至った事例もあるほか、大きな精神的苦痛も伴います。

今後もランサムウェアグループは、標的に支払いを強要し、身代金が支払われない場合には風評被害、そしておそらくはそれ以上のダメージを与えるために、新たな戦略を考案し採用し続けると考えられます。

ソフォスでは、ランサムウェア対策に役立つリソースを提供しています。こちらのページでは、ベストプラクティスのガイダンス、ランサムウェア対策ツールキット、ソフォスのインシデント対応サービスへのリンク、ランサムウェア関連のレポートへのリンクにアクセスできます。また、ランサムウェア阻止するためのソフォス製品の設定に関する具体的なアドバイスも提供しています。