** 本記事は、Phishing, BEC attackers target candidates in local election, among others の翻訳です。最新の情報は英語記事をご覧ください。**

この秋、コロラド州の少なくとも 1 つの地方教育委員会選挙において、単独または複数のサイバー攻撃者が候補者を標的とした攻撃を実施しました。筆者自身も選挙に立候補しており、仲間の候補者と筆者を標的にした攻撃について調査しました。

私の場合は、コロラド州ボルダー郡の教育委員会選挙に立候補しました。私以外には9人の候補者がおり、教育委員会の4つの議席を争っていました。この選挙では私を含む少なくとも 3 人の候補者がビジネスメール詐欺 (BEC) の標的になりました。この攻撃で用いられたソーシャルエンジニアリングの手法として、候補者同士や学区に関係する人物とのソーシャルグラフが使用されました。この人物相関図は攻撃者が作成したと考えられます。

米国の選挙は偶数年に行われ、通常、連邦議員の候補者などが参加し衆目を集める争いとなるため、攻撃者にとっても重要な標的となる傾向があります。

米国の主要な選挙期間中は、CISA (アメリカ合衆国サイバーセキュリティ・社会基盤安全保障庁) のような政府機関や、EI-ISAC (選挙インフラ情報共有分析センター) のような情報共有団体は、選挙関係者、政党、政治運動団体や候補者、その他関連する人物やグループを標的としたさまざまなタイプのサイバー攻撃を日常的に監視し、警告しています。

大統領選挙のない年に行う連邦議員・州知事などの選挙は、小規模で知名度が低いにも関わらず、この調査によりサイバー攻撃の標的となっていることが明らかになりました。米国務省と CISA は、英国の NCSC (国家サイバーセキュリティセンター) とともに、ロシア連邦保安庁 (FSB) と関連のある攻撃者が政治家候補を狙ってフィッシング攻撃を行っているという警告を昨年 12 月に発表しています

このキャンペーンを実行していたサイバー攻撃者がロシアを拠点にしていた直接的な証拠はありませんが、攻撃の一部ではロシアのサービスが利用されていました。

ロシアからのソーシャルエンジニアリング攻撃

コロラド州の候補者も、他のどの国と同じように、立候補を登録するときに連絡先情報を提供することが法的に義務付けられています。選挙管理委員会は、それらの情報を公開しなければなりません。今回の選挙の場合、候補者は正式に立候補する意思を表明する書類を提出する必要がありますが、学区はそれを Web サイトで公開し、候補者または選挙運動の責任者が書類に記載されたメールアドレスも公開されました。

これらのメールアドレス、候補者名、書類をスキャンしたコピーは、選挙が始まるまで学区の Web サイトで公開されていました。私の場合、この書類に他の目的では一切使用していないメールアドレスを使用していました。

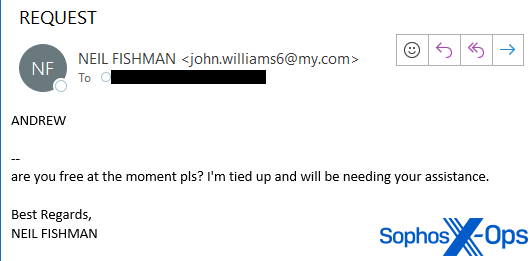

最初のビジネスメール詐欺のインシデントでは、2023 年 9 月 29 日に、このメールアドレスに一通のメールが送信されました。メールの送信元のヘッダーには、私の仲間の候補者(この記事で実名を公表すること許可を得ています) の名前が使われていました。その簡潔メッセージを以下に示します。

Andrew (筆者の名前)

今、ちょっと時間がありますか?手が離せないことがあって、お願いしたいことがあります。

よろしくお願いします

Neil Fishman

この送信者のメールアドレスは、候補者がいつも使用しているアドレスとは違っていました。メッセージのメールヘッダーを見ると、この送信者はロシアで使用されている「Smailru」という無料の Web メールサービスを利用しており、タイムスタンプのヘッダーから、送信者のタイムゾーンがサンクトペテルブルクやモスクワのタイムゾーンと同じ UTC+3 であることを示していました。

メールアドレスには、明らかに「Neil Fishman」ではない姓名が含まれていました。

私は、「Neil、どうしたの?」と返信して、この送信者とやり取りすることにしました。

すると、以下のように返信がありました。

ありがとう、Andrew。

手が離せないことがあるので、私の代わりに100 ドルの Apple ギフトカードを 5 枚買ってもらえないでしょうか?

今はちょっと電話できません。

今晩、今やっている仕事が終わったら代金は支払います。購入してもらえるかできるだけ早く教えてください。

ありがとう。

よろしくお願いいたします。

Neil Fishman

やり取りを続けて詐欺師が自分の情報をうっかりさらけ出すようにすることは、私が得意としている戦法の一つです。この送信者と私は数日間メールを続け、私が Apple ギフトカードを買って「Neil Fishman」の自宅のドアマットの下に置いてきたことなどを伝えました。この会話の相手は、私が頼まれたようにカードの裏の番号の写真を撮って送らなかったことに激怒していました。

一方、Neil Fishman 本人と私はテキストメッセージで常に連絡を取り合い、詐欺の状況について彼に知らせていました。10 月 29 日までに、私はこの戦略をあきらめ、返信しなくなりましたが、10 月 30 日に別の Smailru のアドレスから、当時の教育委員会会長の名前を騙ったほぼ同じ内容の 2 通目のメールが届きました。

私はそのメールの送信者とはやり取りしませんでしたが、学区の CISO と IT 責任者に詐欺の手口について簡単に分析した内容を送信し、他の候補者にも同じメールを送信しました。その後、別の候補者から、少なくともこのようなメッセージを 1 通受け取ったという話を聞きました。明らかに、この攻撃者は、私や他の候補者が名前を知っている可能性がある人物の名前を知るための調査を行っており、ソーシャルエンジニアリングでこれらの人間関係を利用していました。

ハロウィンの季節に送信されたスピアフィッシングメールではさらに高度な内容になっていた

選挙投票日の 1 週間前の 2023 年 10 月 31 日、私は以前の詐欺で使用されたのと同じメールアドレスに対する別の悪意のあるメールを受信しました。メッセージの本文とヘッダーを見ると、契約書などの文書に電子署名をするために使われるクラウドベースのサービスである Adobe Acrobat Sign から送信されているように見えました。

メッセージの件名は「Remittance Review (送金確認)」となっており、本文には Adobe のブランドとロゴ、そしてメッセージが含まれていました。

Rebecca Wright から、以下の申請書に署名するように依頼がありました。

添付ファイルを参照してください。

申請書への署名後、すべての関係者に最終のPDFがメールで送信されます。

このメールを転送しないでください。ご自分で署名しない場合は、第三者に委任することもできます。

このメールメッセージには remittance.shtml というファイルが添付されており、ブラウザで開くと、私個人に合わせたフォームが表示されました。このフォームには、私が政治運動で使用しているロゴが埋め込まれており、宛先と同じメールアドレスがあらかじめ入力されたダイアログボックスが表示され、メールアカウントのパスワードを入力するように求めてきました。

私が添付ファイルの HTML ソースを調査したところ、このフォームがパスワードの「送信」を 3 回試行するように設計されていました。パスワードを送信すると、添付ファイルにハードコードされた私の選挙運動サイト向けの URL が使用され、この Web サイトにリダイレクトされるようになっており、フォームに入力されたデータは、Telegram サービスの API を使用して、プライベートな Telegram チャンネルに送信される仕組みでした。

攻撃者のアカウント情報の重要な詳細が、この HTML にエンコードされていました。フォームデータを復号化するために時間を割くことはせず、HTTPS 接続を復号化するテスト環境を使って、フォームに偽のパスワードを入力して送信し、データを外部に送信するパケットキャプチャを記録する方法で、いくつかのテストを行いました。このフォームは驚くほど適切に機能しており、3 回失敗した後に自分の Web サイトにリダイレクトされました。

パケットキャプチャから、送信された JSON には、詐取された認証情報を受信するプライベートな Telegram チャンネル (「Makaveli_Jr」) の一意の識別子と、攻撃者が API コールのために作成したアカウント (「Lxlbbt_bot」) の名前と一意の識別子が含まれていることがわかりました。この API コールによって、メールアドレス、送信されたパスワード、被害者がフォームを送信したパブリック IP アドレス、UNIX のタイムスタンプが送信されていました。

この攻撃がさらに深刻になっていると感じたため、私は CISA にこのフィッシングキャンペーンを報告し、US-CERT にサンプルを提出しました。その後、この標的型フィッシング攻撃について学区と他の候補者に 2 回目の通知を送りました。Telegram にもこの問題を報告しました。Telegram からの返事はありませんでしたが、フォームが機能しなくなっていたことから、Telegram がチャンネルを閉鎖する措置をとったと考えられます。

標的に合わせたフィッシングキャンペーンのカスタマイズ

また、脅威ハンティングを簡単に実行したところ、同じスピアフィッシングメールが他の被害者をターゲットにして使われている例をさらに発見した。

Sophos X-Opsが調査したところ、このキャンペーンは 9 月から 2023 年 11 月にかけて最も活発に行われており、ソフォスのテレメトリ (監視データ) によると、攻撃者は 9 月 1 日から 11 月 8 日 (選挙日の翌日) までの間に、約 800 の組織や企業を標的に 2000 通以上の同一のメッセージを送信しており、そのほとんどが 4 つの時間帯に送信されていました。

受信者のほとんどは米国や英国の政治キャンペーンとは無関係でしたが、受信者には自治体や政府機関、医療提供者、エネルギー産業企業、重要インフラの運営者が含まれていました。標的となりメールを受信した組織は、ターゲットの Web サイトのトップレベルドメインから、米国 (727)、カナダ (6)、英国 (19)、欧州各国 (オーストリア、フランス、イタリア、ドイツ、オランダを含む15 か国)、インド (3)、オーストラリア (27)、ニュージーランド (1)、南アフリカ (1) に拠点を置いていることがわかりました。

このキャンペーンの一環として送信されたメッセージの大部分は、9 月 16~18 日、10 月4 日、10 月 24 日、11 月 5~7 日の 4 回に分けて送信されています。サイバー攻撃者は、米国とインドネシアに拠点を置く企業のメールサーバーを侵害し、このサーバーからメッセージを送信していました。

このキャンペーンでは、すべてのメッセージの件名や本文に「applications (申請書)」という奇妙な語句が使われ、各メッセージには拡張子が .shtml のファイルが添付されていました。各標的に送信されたメールの添付ファイルは「ログインフォーム」になっており、フォームの上部にはその標的が関連している組織の Web サイトのロゴが目立つように表示され、フォーム自体には標的のメールアドレスがあらかじめ入力されていました。

これらのフィッシングキャンペーンを設計したサイバー攻撃者は、Clearbit と呼ばれる B2B マーケティングツールのオープン API を利用して、標的に関連する Web サイトのロゴを使用して、各メッセージの添付ファイルをカスタマイズしています。ロゴは、添付ファイルに埋め込まれた URL:https://logo.clearbit.com/[website domain] を使用して生成され、ロゴが標的の Web サイトから引用され、フィッシングページに埋め込まれていました。

今回の調査中に、Sophos X-Ops は Clearbit を買収した Hubspot に連絡し、この不正な利用について通知しました。Hubspot のエンジニアは、同社のサービスを悪用することを困難にするために API を強化したと報告しています。

このフィッシングの添付ファイルは、「ログインの試行」を 3 回受け付けるように設計されており、3 回目の試行の後、標的ユーザーは自社の Web サイトにリダイレクトされます。3 回試行させているのは、標的が最初にパスワードを入力するときにタイプミスするリスクを回避するためだと考えられます。

筆者の選挙運動を標的としたフィッシング攻撃と同様に、他のフィッシングページでも、Telegram のチャンネルにパスワードを送信して流出させるように設計されていました。

選挙活動と立候補者へのヒント

私のように初めて選挙に立候補する場合、複雑なプロセスを理解しなければなりません。しかし、このようなサイバー攻撃者から選挙運動に関連する機密データを保護するために、取り入れるべきだと思った対策がいくつかありました。

最も重要なアドバイスは、クリックするリンクや開くメールを十分に確認することです。選挙の候補者になると、これまで交流のなかった人たちからもリンクや文書が送られてくるなど、多くの新しいことに直面します。選挙運動とデータを保護するために、リンクやファイルをクリックするときには慎重になり、全員にできるだけ早く対応しなければならないと焦らず対応してください。

情報セキュリティの専門家であり、選挙の候補者の初心者である私が経験から得た教訓があります。それは、候補者として自分が力不足と思っている場合でも、立候補している役職の重要性がどのようなものであっても、サイバー攻撃を受ける可能性があることです。サイバー攻撃者は教育委員会の選挙に参加した無名の立候補者を標的にして、無差別に攻撃していることから、すべての候補者が自分も標的であることを認識し行動しなければなりません。

多要素認証とパスワードマネージャーを使用する

選挙活動では、通常、慌ただしくさまざまなサービスで新しいアカウントを作成することになります。

私が作成したすべてのアカウントは、サービスが対応している場合は、最初から多要素認証を設定しました。これは、巧妙なフィッシング攻撃によってヒラリー・クリントンの選挙対策陣営のメールアカウントが侵害された歴史的な事件が 2016 年に発生したという理由だけでなく、セキュリティアナリストとして、筆者が常に助言していることを実践するためでもあります。

メールとデータベースストレージには Google アカウントを使用して、アカウントを開設した日から FIDO2 セキュリティキーを使用して保護しました。また、Google のセーフブラウジング保護強化機能を有効にし、アクセスできるサイトやダウンロードできるプラグインをより厳格により安全に制限するようにしました。

時間ベースのワンタイムパスワード (TOTP) を使用する多要素認証アプリも活用することができたと思いますが、新しい FIDO2 キーをたまたま持っており、未使用だったので今回は FIDO2 キーを使用しました。FIDO2 キーは安価で、ログインするたびにスマートフォンを取り出してアプリを立ち上げる必要がないため、とても便利です。FIDO2 キーを使用するには、USB ポートに差し込み、ログインするときに指紋認証を行うだけで操作が完了します。

王国への鍵

選挙への立候補者や選挙活動の関係者は、多くの企業や外部団体で新しいアカウントを作成しなければなりません。私生活と同じように、私は新しいアカウントを作成するときには長くて複雑なパスワードを生成するパスワードマネージャーを使用しています。

パスワードの管理については、セキュリティ業界の一般的なアドバイスがここでも当てはまります。新しいアカウントには固有のパスワードを作成し、他のアカウントでは決してパスワードを再利用しないことです。また、FIDO2 トークンや TOTP アプリの入ったスマートフォンを紛失した場合など、緊急時に使用できるバックアップの認証コードなど保存するために、パスワードマネージャーを使用することもできます。最低限、候補者、選選挙活動の責任者、選挙活動の会計担当者は、それぞれ自分で FIDO2 キーを使用して管理するようにしてください。

また、鍵のかかる引き出しやオフィスの安全な場所にあるポータブルストレージデバイスに、重要なデータをバックアップして保存しておくことも有用な対策になります。

選挙活動のドメインを防御のために使用する

選挙活動で使用するインターネットドメイン名を登録したとき、自分が使用しているメールアドレスを誰が知っているかを追跡する方法として、そのドメインを利用する便利な方法を思いつきました。私は選挙活動用のドメインにキャッチオールのメールアカウントを設定し、私のドメインのすべてのアドレス (@ 記号の左側にある名前が任意のアドレス) に送られたメッセージが 1 つの受信箱に入るようにしました。

たとえば、銀行のアカウントを作成したときには、そのアカウントでは bank-name@mydomain というメールアドレスを使用できます。もしそのアドレスに銀行以外からメールが配信される場合、何かおかしいはずです。逆に、銀行からのメールが、銀行専用のメールアドレス以外に送られてきた場合は、レッドフラグであり、銀行を装った攻撃である可能性があります。

their-business-name@mydomain を使ってアカウントを登録したとき、戸惑っていた企業も何社かありましたが、その理由、つまり、誰が私のアドレスを知っており、どのように使われているのかを追跡できるようにするためと説明すると、ほぼすべての企業が理解してくれました。

電話番号の管理

選挙では多くの人に自分の電話番号を知らせることになります。正規の多くの登録フォームや申請書類では、メールアドレスと電話番号の両方を提供する必要がありますが、これらは通常、SMS メッセージを受信できる電話番号です。電話番号は、SMS、悪意のあるリンク、「コールバック詐欺」、その他の詐欺、そして合法的な企業による多くの (時には迷惑な) マーケティングコールの対象となります。

Google アカウントを使用すれば、電話にも SMS メッセージにも対応する Google Voiceの番号を作成して、自分がいつも使用している電話番号を非公開にできます。Google Voiceのデータも、Google アカウントの他の情報を保護するのと同じ仕組みで保護されます。このサービスでは、スマートフォンだけでなく、PC の Web ブラウザからもテキストメッセージの送受信や音声通話ができます。

Google Voice の電話番号を代わりに教えておけば、選挙活動が終わったときにいつも使用している電話番号に届く迷惑メールがどれだけ少なくなったかを実感できるでしょう。

2024 年の選挙はサイバー攻撃者の重要な標的

ソフォスは、攻撃者が 2024 年に実行される米国大統領選挙、下院議員選挙、上院議員選挙、および全米の州、郡、町のさまざまな地方選挙を標的にすると予測しています。Sophos X-Ops は来年、選挙のセキュリティの問題や攻撃に関する記事を公開する予定ですので、ぜひご覧ください。

私は、自分のセキュリティプロフェショナルとしての職業を隠すことなく選挙活動をしていましたが、それがこの攻撃のきっかけとなった可能性があるかもしれません。しかし、私が選挙活動に参加していたために、この攻撃者がこの選挙活動を標的にしたという兆候もありません。繰り返しになりますが、攻撃者がこの小規模な地方選挙を標的にする価値があると判断したのであれば、すべての候補者や選挙運動もサイバー攻撃の標的になり得ます。

謝辞

Sophos X-Ops は、支援と指導をいただいた CISA と Defending Digital Campaigns、不正使用の通知に迅速に対応した Hubspot、BVSD、および本記事でソフォスが名前を使用することに同意していただいた候補者である Neil Fishman 氏と Kathy Gebhardt 氏に感謝の意を表します。