** 本記事は、February’s Patch Tuesday treats customers to 72 patches の翻訳です。最新の情報は英語記事をご覧ください。**

2 月は 72 件のパッチと 21 件のアドバイザリが Microsoft の顧客向けにリリースされました。Microsoft が今月のセキュリティアップデートで対処した CVE には、Windows のものが 43 件含まれています。その他、12 の製品グループまたはツールも影響を受けます。対処された CVE のうち、5 件は Microsoft によって深刻度が「緊急 (Critical)」とされており、Windows、Office、Exchange、Dynamics 365に影響します。

パッチ公開時点では、そのうち 2 件の問題について実際に悪用されていることが確認されていますが、公表されているものはありません。(ただし、アドバイザリのうち 1 件は確実に悪用されています。詳細は以下で述べます。)また、Windows、Office、Exchange の脆弱性のうち 8 件 (CVSS ベーススコアが 9.8 と非常に高い、深刻度「緊急」の権限昇格問題を含む) は、Microsoft の推定によると、今後 30 日以内に悪用される可能性があります。これらの問題のうち 7 件は、ソフォスの保護機能によってカバーされています。詳しい情報は、以下の表に記載しています。

これらのパッチに加え、今回のリリースには、サンドボックスエスケープにつながる可能性のある RCE を含む Chromium/Edge 関連の CVE 6 件、サービス拒否につながる可能性のある DNS の問題に関する MITRE 発行の CVE 1 件、2 週間前に Snyk が公開投稿で開示し、その後影響を受ける他の企業がパッチを適用した、Mariner に影響する CVE-2024-21626「Leaky Vessel」問題に対処する Github 発行の CVE 1 件、および Acrobat Reader に関連する Adobe アドバイザリ 13 件に関する情報が含まれます。

以下の CVE 数およびグラフにはアドバイザリは含まれていませんが、本記事の最後に付録としてすべての情報を掲載しています。本記事の最後には、従来と同様に、Microsoft のすべてのパッチを深刻度別、悪用可能性予測別、製品ファミリ別にリストアップした 3 つの付録を掲載しています。

- Microsoft CVE の総数: 72

- アップデートでカバーされた Adobe アドバイザリの数: 13

- アップデートでカバーされた Edge / Chromium の問題の総数: 6

- アップデートでカバーされた Mariner アドバイザリの総数: 1

- アップデートでカバーされた MITRE アドバイザリの総数: 1

- 公開された件数: 0

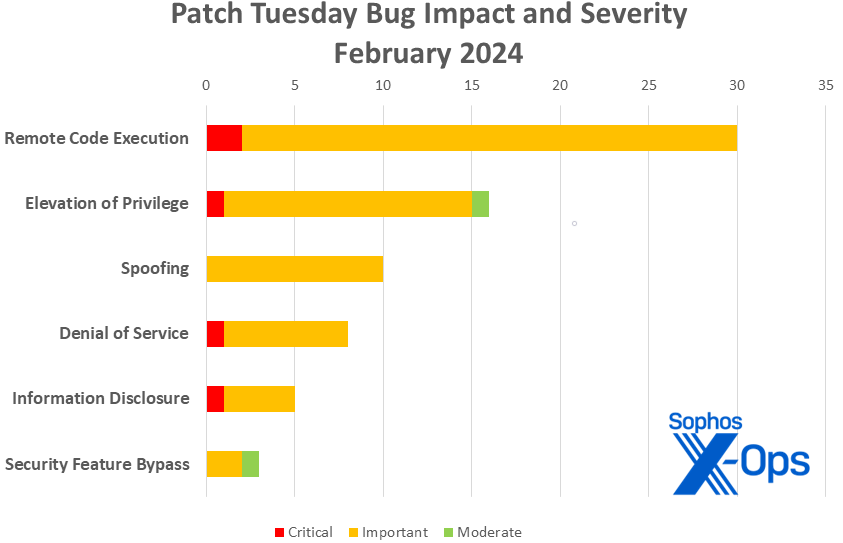

- リモートコード実行: 30

- 権限昇格: 16

- サービス拒否 (DoS): 8

- 情報漏洩: 5

- セキュリティ機能のバイパス: 3

悪用された件数: 2

深刻度

-

緊急: 5

重要: 65

警告: 2

影響

スプーフィング: 10

図 1: 1 月は情報漏洩の脆弱性が多数でしたが、2 月は OLE 関連の修正が多く、リモートコード実行の脆弱性がトップに返り咲きました。

製品

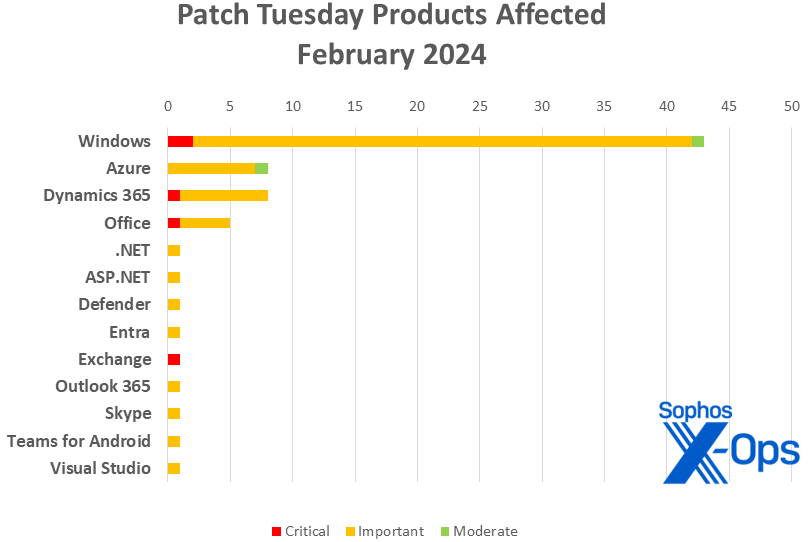

- Windows: 43

- Azure: 8

- Dynamics 365: 8

- Office: 5

- .NET: 1

- ASP.NET: 1 (Visual Studio と共通)

- Defender: 1

- Entra [Azure AD]: 1

- Exchange: 1

- Outlook 365: 1

- Skype: 1

- Teams for Android: 1

- Visual Studio: 1 (ASP.NET と共通)

図 2: Windows Defender Application Control (WDAC) の修正プログラムの多さもあり、今月は Windows の修正プラグラムが多い月となりました。

2 月の注目すべきアップデート

上述した問題の他にも、注目に値する項目がいくつかあります。

CVE-2024-21350、CVE-2024-21352、CVE-2024-21358、CVE-2024-21359、CVE-2024-21360、CVE-2024-21361、CVE-2024-21365、CVE-2024-21366、CVE-2024-21367、CVE-2024-21368、CVE-2024-21369、CVE-2024-21370、CVE-2024-21375、CVE-2024-21391 (15 件のCVE)

Microsoft WDAC OLE DB プロバイダーの SQL Server リモートコード実行の脆弱性

名前だけでなく、深刻度 (重要)、影響 (RCE)、高い CVSS ベーススコア (8.8)、そして発見者の匿名性 (Microsoft は 15 件すべてを「Anonymous」と表記) が同一の 15 件の CVE です。これらの CVE には、番号と名前以外すべて同一の追加 (関連) パッチがリリースされています。CVE-2024-21353 (Microsoft WDAC ODBC ドライバーのリモートコード実行の脆弱性) です。

CVE-2024-21404

Microsoft Entra Jira シングルサインオンプラグインの権限昇格の脆弱性

特に注目すべきこの EoP は、Microsoft が深刻度を「重要」に設定していますが、CVSS ベーススコアは「緊急」に相当する 9.8 であり、Azure AD Jira SSO プラグインを標的にしています。重要なのは、認証を行わなくても問題を引き起こせるという点です。スクリプトを使用して標的となる Jira サーバーにアクセスするだけで、攻撃者はプラグインの Entra ID SAML メタデータと情報を更新することができ、アプリケーションの認証を自由に変更できます。修正プログラムはバージョン 1.1.2 へのアップデートで、Microsoft Download Center または Atlassian Marketplace から入手できます。

CVE-2024-21410

Microsoft Exchange Server の権限昇格の脆弱性

今月、CVSS スコアが 9.8 であったもう 1 件の CVE は、NTLM リレー (パスザハッシュ) の脆弱性です。この脆弱性により、攻撃者はユーザーから窃取した Net-NTLMv2 ハッシュを脆弱な Exchange Server に対してリレーし、ユーザーとして認証できるようになります。この脆弱性は、以下のソフトウェアのさまざまなバージョンに影響を及ぼします。Exchange Server 2016、累積アップデート 23。xchange Server 2019、累積アップデート 13。Exchange Server 2019、累積アップデート 14。詳細は Microsoft の Exchange Team Blog に掲載されていますが、同社はこの脆弱性は今後 30 日以内に悪用される可能性が高いと見ています。

CVE-2024-21378

Microsoft Outlook のリモートコード実行の脆弱性

Preview Pane がこの深刻度「重要」、CVSS スコア 8.0 である RCE の脆弱性に用いられる攻撃手法であり、Microsoft は、今後 30 日以内に悪用される可能性が高いと見ています。危険は差し迫っています。(つまり、2 月には Outlook 関連の、Preview Pane をトリガーとする脆弱性の悪用が 2 つ発生することになります。一方、もう 1 件の CVE-2024-21413 は、Microsoft によって現在 Exploitation Unlikely (悪用可能性低) とマークされています。)

CVE-2024-21374

Microsoft Teams for Android の情報漏洩

この深刻度「重要」な情報漏洩の問題に対するパッチは、Google Play から入手可能です。

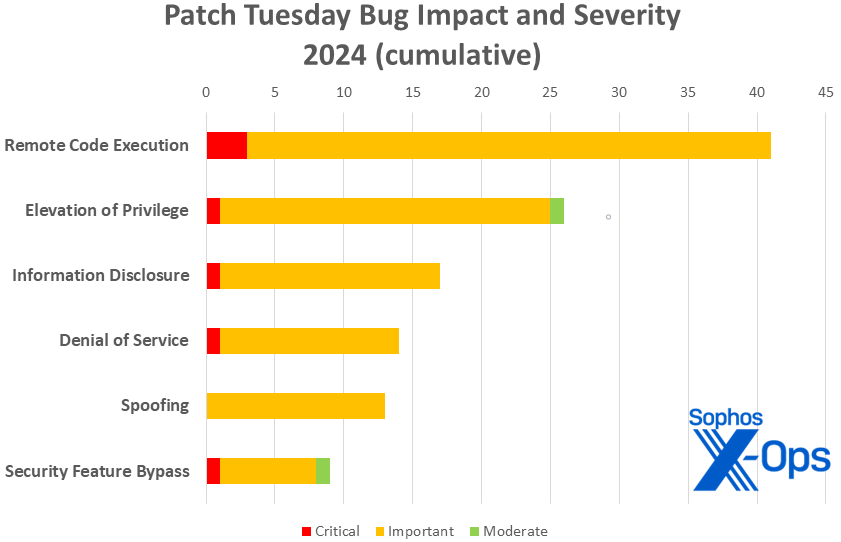

図 3: 現在までにパッチ数はわずか 120 件と、他の年に比べてかなり遅れています。(2023 年の最初の 2 か月は 173 件、2022 年は 154 件、2021 年は 139 件、2020 年は 150 件でした。)

ソフォス製品による保護

| CVE | Sophos Intercept X/Endpoint IPS | Sophos XGS Firewall |

| CVE-2024-21338 | Exp/2421338-A | Exp/2421338-A |

| CVE-2024-21345 | Exp/2421345-A | Exp/2421345-A |

| CVE-2024-21346 | Exp/2421346-A | Exp/2421346-A |

| CVE-2024-21357 | Exp/2421357-A | Exp/2421357-A |

| CVE-2024-21371 | Exp/2421371-A | Exp/2421371-A |

| CVE-2024-21379 | N/A | sid:2309292 |

| CVE-2024-21412 | Exp/2421412-A | Exp/2421412-A |

| CVE-2024-21413 | N/A | sid:2309318, sid:2309319 |

今までと同様に、Microsoft の更新プログラムが自動的にダウンロードするのを待てない場合は、Windows Update カタログの Web サイトから手動でダウンロードできます。winver.exe ツールを実行してお使いの Windows 10 または 11 のビルドを確認し、お使いのシステムのアーキテクチャとビルド番号に対応する累積的更新プログラムパッケージをダウンロードしてください。

付録 A: 脆弱性の影響と深刻度

2 月のパッチを影響度順に並べ、さらに深刻度順に並べたリストです。各項目はさらに CVE 別に並んでいます。

リモートコード実行 (30 件の CVE)

| Critical (緊急) | |

| CVE-2024-21357 | Windows Pragmatic General Multicast (PGM) のリモートコード実行の脆弱性 |

| CVE-2024-21413 | Microsoft Office のリモートコード実行の脆弱性 |

| Important (重要) | |

| CVE-2024-20667 | Azure DevOps Server のリモートコード実行の脆弱性 |

| CVE-2024-20673 | Microsoft Office のリモートコード実行の脆弱性 |

| CVE-2024-21339 | Windows USB Generic Parent Driver のリモートコード実行の脆弱性 |

| CVE-2024-21341 | Windows カーネル のリモートコード実行の脆弱性 |

| CVE-2024-21347 | Microsoft ODBC ドライバーのリモートコード実行の脆弱性 |

| CVE-2024-21349 | Microsoft ActiveX Data Objects のリモートコード実行の脆弱性 |

| CVE-2024-21350 | Microsoft WDAC OLE DB provider for SQL Server のリモートコード実行の脆弱性 |

| CVE-2024-21352 | Microsoft WDAC OLE DB provider for SQL Server のリモートコード実行の脆弱性 |

| CVE-2024-21353 | Microsoft WDAC ODBC ドライバーのリモートコード実行の脆弱性 |

| CVE-2024-21358 | Microsoft WDAC OLE DB provider for SQL Server のリモートコード実行の脆弱性 |

| CVE-2024-21359 | Microsoft WDAC OLE DB provider for SQL Server のリモートコード実行の脆弱性 |

| CVE-2024-21360 | Microsoft WDAC OLE DB provider for SQL Server のリモートコード実行の脆弱性 |

| CVE-2024-21361 | Microsoft WDAC OLE DB provider for SQL Server のリモートコード実行の脆弱性 |

| CVE-2024-21363 | Microsoft Message Queuing (MSMQ) のリモートコード実行の脆弱性 |

| CVE-2024-21365 | Microsoft WDAC OLE DB provider for SQL Server のリモートコード実行の脆弱性 |

| CVE-2024-21366 | Microsoft WDAC OLE DB provider for SQL Server のリモートコード実行の脆弱性 |

| CVE-2024-21367 | Microsoft WDAC OLE DB provider for SQL Server のリモートコード実行の脆弱性 |

| CVE-2024-21368 | Microsoft WDAC OLE DB provider for SQL Server のリモートコード実行の脆弱性 |

| CVE-2024-21369 | Microsoft WDAC OLE DB provider for SQL Server のリモートコード実行の脆弱性 |

| CVE-2024-21370 | Microsoft WDAC OLE DB provider for SQL Server のリモートコード実行の脆弱性 |

| CVE-2024-21372 | Windows OLE のリモートコード実行の脆弱性 |

| CVE-2024-21375 | Microsoft WDAC OLE DB provider for SQL Server のリモートコード実行の脆弱性 |

| CVE-2024-21376 | Microsoft Azure Kubernetes Service Confidential Container のリモートコード実行の脆弱性 |

| CVE-2024-21378 | Microsoft Outlook のリモートコード実行の脆弱性 |

| CVE-2024-21379 | Microsoft Word のリモートコード実行の脆弱性 |

| CVE-2024-21384 | Microsoft Office OneNote のリモートコード実行の脆弱性 |

| CVE-2024-21391 | Microsoft WDAC OLE DB provider for SQL Server のリモートコード実行の脆弱性 |

| CVE-2024-21420 | Microsoft WDAC OLE DB provider for SQL Server のリモートコード実行の脆弱性 |

権限昇格 (16 件の CVE)

| Critical (緊急) | |

| CVE-2024-21410 | Microsoft Exchange Server の権限昇格の脆弱性 |

| Important (重要) | |

| CVE-2024-21304 | TCB の権限昇格の脆弱性 |

| CVE-2024-21315 | Microsoft Defender for Endpoint Protection の権限昇格の脆弱性 |

| CVE-2024-21329 | Azure Connected Machine Agent の権限昇格の脆弱性 |

| CVE-2024-21338 | Windows カーネル の権限昇格の脆弱性 |

| CVE-2024-21345 | Windows カーネル の権限昇格の脆弱性 |

| CVE-2024-21346 | Win32k の権限昇格の脆弱性 |

| CVE-2024-21354 | Microsoft Message Queuing (MSMQ) の権限昇格の脆弱性 |

| CVE-2024-21355 | Microsoft Message Queuing (MSMQ) の権限昇格の脆弱性 |

| CVE-2024-21371 | Windows カーネル の権限昇格の脆弱性 |

| CVE-2024-21397 | Microsoft Azure File Sync の権限昇格の脆弱性 |

| CVE-2024-21401 | Microsoft Entra Jira シングルサインオンプラグインの権限昇格の脆弱性 |

| CVE-2024-21402 | Microsoft Outlook の権限昇格の脆弱性 |

| CVE-2024-21403 | Microsoft Azure Kubernetes Service Confidential Container の権限昇格の脆弱性 |

| CVE-2024-21405 | Microsoft Message Queuing (MSMQ) の権限昇格の脆弱性 |

| Moderate (警告) | |

| CVE-2024-21364 | Microsoft Azure Site Recovery の権限昇格の脆弱性 |

スプーフィング (10 件の CVE)

| Important (重要) | |

| CVE-2024-20679 | Azure Stack Hub のスプーフィングの脆弱性 |

| CVE-2024-21327 | Microsoft Dynamics 365 Customer Engagement のクロスサイトスクリプティング (XSS) の脆弱性 |

| CVE-2024-21328 | Dynamics 365 Sales のスプーフィングの脆弱性 |

| CVE-2024-21381 | Microsoft Azure Active Directory B2C のスプーフィングの脆弱性 |

| CVE-2024-21389 | Microsoft Dynamics 365 (オンプレミス) のクロスサイトスクリプティング (XSS) の脆弱性 |

| CVE-2024-21393 | Microsoft Dynamics 365 (オンプレミス) のクロスサイトスクリプティング (XSS) の脆弱性 |

| CVE-2024-21394 | Dynamics 365 Field Serivice のスプーフィングの脆弱性 |

| CVE-2024-21395 | Microsoft Dynamics 365 (オンプレミス) のクロスサイトスクリプティング (XSS) の脆弱性 |

| CVE-2024-21396 | Dynamics 365 Sales のスプーフィングの脆弱性 |

| CVE-2024-21406 | Windows Print Spooler のスプーフィングの脆弱性 |

サービス拒否 (8 件の CVE)

| Critical (緊急) | |

| CVE-2024-20684 | Windows Hyper-V のサービス拒否の脆弱性 |

| Important (重要) | |

| CVE-2024-21342 | Windows DNS クライアントのサービス拒否の脆弱性 |

| CVE-2024-21343 | Windows Network Address Translation (NAT) のサービス拒否の脆弱性 |

| CVE-2024-21344 | Windows Network Address Translation (NAT) のサービス拒否の脆弱性 |

| CVE-2024-21348 | インターネット接続共有 (ICS) のサービス拒否の脆弱性 |

| CVE-2024-21356 | Windows Lightweight Directory Access (LDAP) のサービス拒否の脆弱性 |

| CVE-2024-21386 | .NET のサービス拒否の脆弱性 |

| CVE-2024-21404 | .NET のサービス拒否の脆弱性 |

情報漏洩 (5 件の CVE)

| Critical (緊急) | |

| CVE-2024-21380 | Microsoft Dynamics Business Central/NAV の情報漏洩の脆弱性 |

| Important (重要) | |

| CVE-2024-20695 | Skype for Business の情報漏洩の脆弱性 |

| CVE-2024-21340 | Windows カーネル の権限昇格の脆弱性 |

| CVE-2024-21374 | Microsoft Teams for Android の情報漏洩の脆弱性 |

| CVE-2024-21377 | Windows DNS の情報漏洩の脆弱性 |

セキュリティ機能のバイパス (3 件の CVE)

| Important (重要) | |

| CVE-2024-21362 | Windows カーネルのセキュリティ機能バイパスの脆弱性 |

| CVE-2024-21412 | インターネットショートカットファイルのセキュリティ機能バイパスの脆弱性 |

| Moderate (警告) | |

| CVE-2024-21351 | Windows SmartScreen のセキュリティ機能バイパスの脆弱性 |

付録 B: 悪用可能性

Microsoft が 2 月に公表した CVE のリストで、リリース後 30 日以内にすでに悪用されているか、悪用される可能性が高いと判断されたものです。各項目はさらに CVE 別に並んでいます。

| 悪用確認済み | |

| CVE-2024-21351 | Windows SmartScreen のセキュリティ機能バイパスの脆弱性 |

| CVE-2024-21412 | インターネットショートカットファイルのセキュリティ機能バイパスの脆弱性 |

| 30 日以内に悪用される可能性が高い脆弱性 | |

| CVE-2024-21338 | Windows カーネル の権限昇格の脆弱性 |

| CVE-2024-21345 | Windows カーネル の権限昇格の脆弱性 |

| CVE-2024-21346 | Win32k の権限昇格の脆弱性 |

| CVE-2024-21357 | Windows Pragmatic General Multicast (PGM) のリモートコード実行の脆弱性 |

| CVE-2024-21371 | Windows カーネル の権限昇格の脆弱性 |

| CVE-2024-21378 | Microsoft Outlook のリモートコード実行の脆弱性 |

| CVE-2024-21379 | Microsoft Word のリモートコード実行の脆弱性 |

| CVE-2024-21410 | Microsoft Exchange Server の権限昇格の脆弱性 |

付録 C: 影響を受ける製品

2 月のパッチを製品ファミリ順に並べ、さらに深刻度順に並べたリストです。各項目はさらに CVE 別に並んでいます。複数の製品ファミリで共通のパッチは、各製品ファミリ毎に複数回記載されています。

Windows (43 件の CVE)

| Critical (緊急) | |

| CVE-2024-20684 | Windows Hyper-V のサービス拒否の脆弱性 |

| CVE-2024-21357 | Windows Pragmatic General Multicast (PGM) のリモートコード実行の脆弱性 |

| Important (重要) | |

| CVE-2024-21304 | TCB の権限昇格の脆弱性 |

| CVE-2024-21338 | Windows カーネル の権限昇格の脆弱性 |

| CVE-2024-21339 | Windows USB Generic Parent Driver のリモートコード実行の脆弱性 |

| CVE-2024-21340 | Windows カーネル の権限昇格の脆弱性 |

| CVE-2024-21341 | Windows カーネル のリモートコード実行の脆弱性 |

| CVE-2024-21342 | Windows DNS クライアントのサービス拒否の脆弱性 |

| CVE-2024-21343 | Windows Network Address Translation (NAT) のサービス拒否の脆弱性 |

| CVE-2024-21344 | Windows Network Address Translation (NAT) のサービス拒否の脆弱性 |

| CVE-2024-21345 | Windows カーネル の権限昇格の脆弱性 |

| CVE-2024-21346 | Win32k の権限昇格の脆弱性 |

| CVE-2024-21347 | Microsoft ODBC ドライバーのリモートコード実行の脆弱性 |

| CVE-2024-21348 | インターネット接続共有 (ICS) のサービス拒否の脆弱性 |

| CVE-2024-21349 | Microsoft ActiveX Data Objects のリモートコード実行の脆弱性 |

| CVE-2024-21350 | Microsoft WDAC OLE DB provider for SQL Server のリモートコード実行の脆弱性 |

| CVE-2024-21352 | Microsoft WDAC OLE DB provider for SQL Server のリモートコード実行の脆弱性 |

| CVE-2024-21353 | Microsoft WDAC ODBC ドライバーのリモートコード実行の脆弱性 |

| CVE-2024-21354 | Microsoft Message Queuing (MSMQ) の権限昇格の脆弱性 |

| CVE-2024-21355 | Microsoft Message Queuing (MSMQ) の権限昇格の脆弱性 |

| CVE-2024-21356 | Windows Lightweight Directory Access (LDAP) のサービス拒否の脆弱性 |

| CVE-2024-21358 | Microsoft WDAC OLE DB provider for SQL Server のリモートコード実行の脆弱性 |

| CVE-2024-21359 | Microsoft WDAC OLE DB provider for SQL Server のリモートコード実行の脆弱性 |

| CVE-2024-21360 | Microsoft WDAC OLE DB provider for SQL Server のリモートコード実行の脆弱性 |

| CVE-2024-21361 | Microsoft WDAC OLE DB provider for SQL Server のリモートコード実行の脆弱性 |

| CVE-2024-21362 | Windows カーネルのセキュリティ機能バイパスの脆弱性 |

| CVE-2024-21363 | Microsoft Message Queuing (MSMQ) のリモートコード実行の脆弱性 |

| CVE-2024-21365 | Microsoft WDAC OLE DB provider for SQL Server のリモートコード実行の脆弱性 |

| CVE-2024-21366 | Microsoft WDAC OLE DB provider for SQL Server のリモートコード実行の脆弱性 |

| CVE-2024-21367 | Microsoft WDAC OLE DB provider for SQL Server のリモートコード実行の脆弱性 |

| CVE-2024-21368 | Microsoft WDAC OLE DB provider for SQL Server のリモートコード実行の脆弱性 |

| CVE-2024-21369 | Microsoft WDAC OLE DB provider for SQL Server のリモートコード実行の脆弱性 |

| CVE-2024-21370 | Microsoft WDAC OLE DB provider for SQL Server のリモートコード実行の脆弱性 |

| CVE-2024-21371 | Windows カーネル の権限昇格の脆弱性 |

| CVE-2024-21372 | Windows OLE のリモートコード実行の脆弱性 |

| CVE-2024-21375 | Microsoft WDAC OLE DB provider for SQL Server のリモートコード実行の脆弱性 |

| CVE-2024-21377 | Windows DNS の情報漏洩の脆弱性 |

| CVE-2024-21391 | Microsoft WDAC OLE DB provider for SQL Server のリモートコード実行の脆弱性 |

| CVE-2024-21405 | Microsoft Message Queuing (MSMQ) の権限昇格の脆弱性 |

| CVE-2024-21406 | Windows Print Spooler のスプーフィングの脆弱性 |

| CVE-2024-21412 | インターネットショートカットファイルのセキュリティ機能バイパスの脆弱性 |

| CVE-2024-21420 | Microsoft WDAC OLE DB provider for SQL Server のリモートコード実行の脆弱性 |

| CVE-2024-21351 | Windows SmartScreen のセキュリティ機能バイパスの脆弱性 |

Azure (8 件の CVE)

| Important (重要) | |

| CVE-2024-20667 | Azure DevOps Server のリモートコード実行の脆弱性 |

| CVE-2024-20679 | Azure Stack Hub のスプーフィングの脆弱性 |

| CVE-2024-21329 | Azure Connected Machine Agent の権限昇格の脆弱性 |

| CVE-2024-21376 | Microsoft Azure Kubernetes Service Confidential Container のリモートコード実行の脆弱性 |

| CVE-2024-21381 | Microsoft Azure Active Directory B2C のスプーフィングの脆弱性 |

| CVE-2024-21397 | Microsoft Azure File Sync の権限昇格の脆弱性 |

| CVE-2024-21403 | Microsoft Azure Kubernetes Service Confidential Container の権限昇格の脆弱性 |

| Moderate (警告) | |

| CVE-2024-21364 | Microsoft Azure Site Recovery の権限昇格の脆弱性 |

Dynamics 365 (8 件の CVE)

| Critical (緊急) | |

| CVE-2024-21380 | Microsoft Dynamics Business Central/NAV の情報漏洩の脆弱性 |

| Important (重要) | |

| CVE-2024-21327 | Microsoft Dynamics 365 Customer Engagement のクロスサイトスクリプティング (XSS) の脆弱性 |

| CVE-2024-21328 | Dynamics 365 Sales のスプーフィングの脆弱性 |

| CVE-2024-21389 | Microsoft Dynamics 365 (オンプレミス) のクロスサイトスクリプティング (XSS) の脆弱性 |

| CVE-2024-21393 | Microsoft Dynamics 365 (オンプレミス) のクロスサイトスクリプティング (XSS) の脆弱性 |

| CVE-2024-21394 | Dynamics 365 Field Serivice のスプーフィングの脆弱性 |

| CVE-2024-21395 | Microsoft Dynamics 365 (オンプレミス) のクロスサイトスクリプティング (XSS) の脆弱性 |

| CVE-2024-21396 | Dynamics 365 Sales のスプーフィングの脆弱性 |

Office (5 件の CVE)

| Critical (緊急) | |

| CVE-2024-21413 | Microsoft Office のリモートコード実行の脆弱性 |

| Important (重要) | |

| CVE-2024-20673 | Microsoft Office のリモートコード実行の脆弱性 |

| CVE-2024-21378 | Microsoft Outlook のリモートコード実行の脆弱性 |

| CVE-2024-21379 | Microsoft Word のリモートコード実行の脆弱性 |

| CVE-2024-21384 | Microsoft Office OneNote のリモートコード実行の脆弱性 |

.NET (1 件の CVE、Visual Studio と共通)

| Important (重要) | |

| CVE-2024-21404 | .NET のサービス拒否の脆弱性 |

ASP.NET (1 件の CVE)

| Important (重要) | |

| CVE-2024-21386 | .NET のサービス拒否の脆弱性 |

Defender (1 件の CVE)

| Important (重要) | |

| CVE-2024-21315

|

Microsoft Defender for Endpoint Protection の権限昇格の脆弱性 |

Entra (1 件の CVE)

| Important (重要) | |

| CVE-2024-21401 | Microsoft Entra Jira シングルサインオンプラグインの権限昇格の脆弱性 |

Exchange (1 件の CVE)

| Critical (緊急) | |

| CVE-2024-21410 | Microsoft Exchange Server の権限昇格の脆弱性 |

Outlook 365 (1 件の CVE)

| Important (重要) | |

| CVE-2024-21402 | Microsoft Outlook の権限昇格の脆弱性 |

Skype (1 件の CVE)

| Important (重要) | |

| CVE-2024-20695 | Skype for Business の情報漏洩の脆弱性 |

Teams for Android (1 件の CVE)

| Important (重要) | |

| CVE-2024-21374 | Microsoft Teams for Android の情報漏洩の脆弱性 |

Visual Studio (1 件の CVE、ASP.NET と共通)

| Important (重要) | |

| CVE-2024-21386 | .NET のサービス拒否の脆弱性 |

付録 D: アドバイザリおよび他の製品

2 月の Microsoft のリリースに含まれるアドバイザリとその他の関連する CVE に関する情報を製品別に並べたリストです。

Edge/Chromium 関連 (6 件の CVE)

| CVE-2024-1059 | Chromium: CVE-2024-1059 WebRTC のユーズアフターフリーの脆弱性 |

| CVE-2024-1060 | Chromium: CVE-2024-1060 Canvas のユーズアフターフリーの脆弱性 |

| CVE-2024-1077 | Chromium: CVE-2024-1077 Network のユーズアフターフリーの脆弱性 |

| CVE-2024-1283 | Chromium: CVE-2024-1283 Skia のヒープバッファオーバーフローの脆弱性 |

| CVE-2024-1284 | Chromium: CVE-2024-1284 Mojo のユーズアフターフリーの脆弱性 |

| CVE-2024-21399 | Microsoft Edge (Chromium ベース) のリモートコード実行の脆弱性 |

Windows 関連 (Microsoft 以外によるリリース) (1 件の CVE)

| CVE-2023-50387 | MITRE: CVE-2023-50387 DNS RRSIG および DNSKEY のバリデーションが DNS サーバーリソースをリモートで消費するのに悪用可能 |

Adobe 関連 (13 件の CVE)

| CVE-2024-20726 | Acrobat Reader のセキュリティアップデート |

| CVE-2024-20727 | Acrobat Reader のセキュリティアップデート |

| CVE-2024-20728 | Acrobat Reader のセキュリティアップデート |

| CVE-2024-20729 | Acrobat Reader のセキュリティアップデート |

| CVE-2024-20730 | Acrobat Reader のセキュリティアップデート |

| CVE-2024-20731 | Acrobat Reader のセキュリティアップデート |

| CVE-2024-20733 | Acrobat Reader のセキュリティアップデート |

| CVE-2024-20734 | Acrobat Reader のセキュリティアップデート |

| CVE-2024-20735 | Acrobat Reader のセキュリティアップデート |

| CVE-2024-20736 | Acrobat Reader のセキュリティアップデート |

| CVE-2024-20747 | Acrobat Reader のセキュリティアップデート |

| CVE-2024-20748 | Acrobat Reader のセキュリティアップデート |

| CVE-2024-20749 | Acrobat Reader のセキュリティアップデート |