** 本記事は、“Inhospitality” malspam campaign targets hotel industry の翻訳です。最新の情報は英語記事をご覧ください。**

Sophos X-Ops は、世界中のホテルを標的としたパスワード詐取マルウェアキャンペーンが、サービスの問題点や情報提供の要求に関連する苦情メールをソーシャルエンジニアリングのおとりとして利用し、悪意のあるペイロードへのリンクを送信しているとして、接客業界に注意を喚起しています。

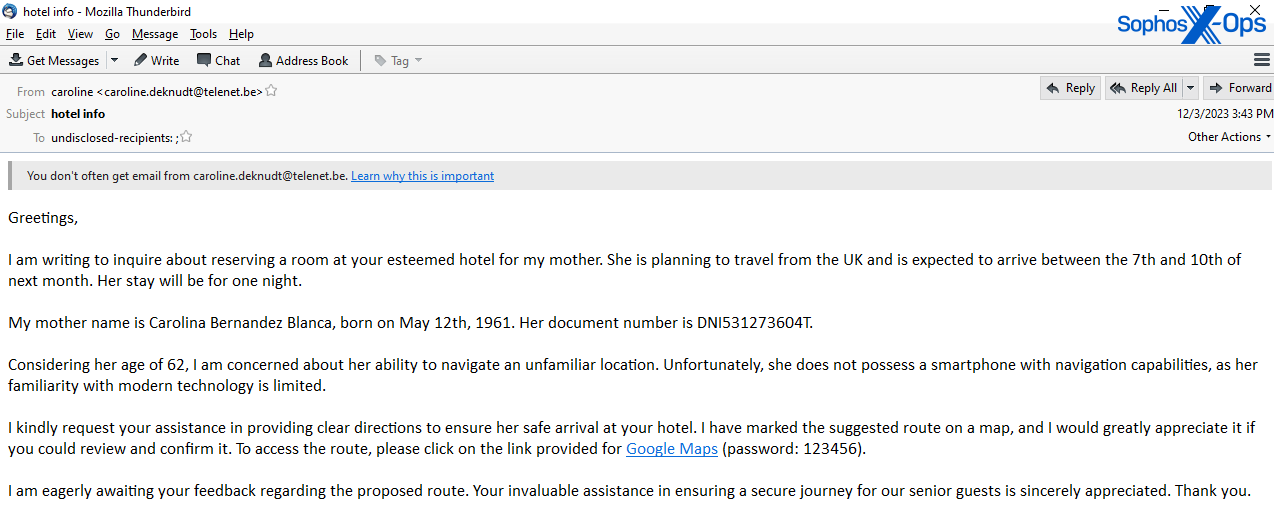

攻撃者は、2023 年 4 月の米国連邦税申告期限までの数か月間に Sophos X-Ops が発見した手口と同様のものを使用しています。攻撃者はまず、文字列のみの電子メールに、サービス業界の企業 (ホテルなど) が迅速に対応しようと思うような件名を付けて標的に接触します。標的が最初の電子メールに返信すると、攻撃者はリクエストや苦情に関する詳細情報だとするものにリンクする追加のメッセージを送信します。

用いられるソーシャルエンジニアリングの手法はさまざまですが、大きく 2 種類に分けられます。送信者が最近の滞在で経験したと主張する深刻な問題についての苦情、または将来の予約に役立つ情報の請求です。

Sophos X-Ops は、年末の旅行シーズンという繁忙期に、小売・ホスピタリティ情報共有分析センター (RH-ISAC) の代表者に対し、同業界を狙ったこの攻撃に関する情報をすでに提供しています。

「問い合わせ」のメッセージ

「苦情」形式のメッセージの内容は、ホテルスタッフによる暴力や偏見に満ちた行動を受けたという訴えから、「宿泊客」が部屋から所持品を盗まれたり紛失したりしたという主張まで、多岐にわたります。「情報提供依頼」型のメッセージには、重度のアレルギーを持つ人のための宿泊設備を尋ねるメール、ホテルをビジネスミーティングに利用できるかどうかについてのメッセージ、身体の不自由な人や高齢のゲストのためのホテル内のアクセシビリティについての問い合わせなどがありました。

どの事例でも、ホテルの担当者が最初の問い合わせに応じると、攻撃者は自らの主張や要求を裏付けるドキュメンや証拠にリンクするとするメッセージを返信しました。この「ドキュメント」は実際にはドキュメントではなく、パスワードで保護されたアーカイブファイルに格納されたマルウェアのペイロードです。

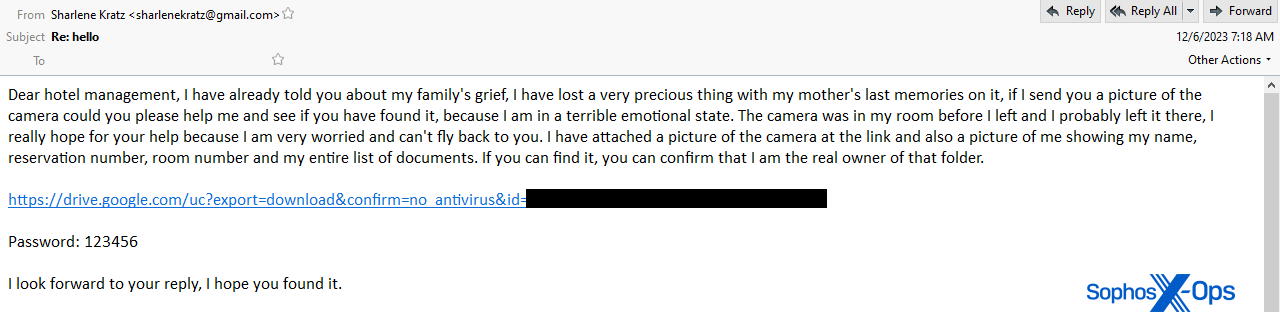

これらのリンクは、Google Drive などのパブリッククラウドストレージサービスを指しており、メッセージ本文には、受信者がダウンロードリンクの先にある Zip または Rar アーカイブを開くために使用できるパスワード (通常は数字) が記載されています。

キャンペーンに用いられる電子メールメッセージの共通点

攻撃者がホテル従業員に送るメッセージには、より疑わしい特徴があり、受信者はさらに注意を払う必要があります。

成功した多くのマルスパムキャンペーンのように、メッセージは受信者の感情や、接客業界の優れた人材の特徴である、質の良いサービスを提供したいという欲求を利用するように作られています。

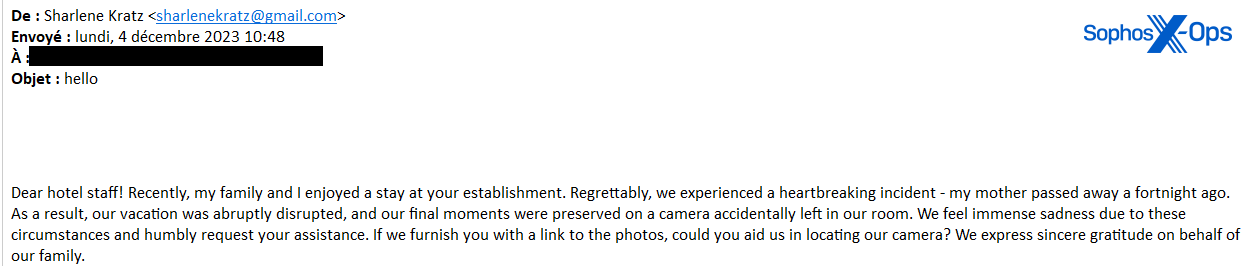

ある例では、攻撃者はホテルの従業員に、最近亡くなった親族の写真が入ったカメラを部屋に置き忘れたと告げ、ホテルの従業員にカメラの所在を尋ねました。

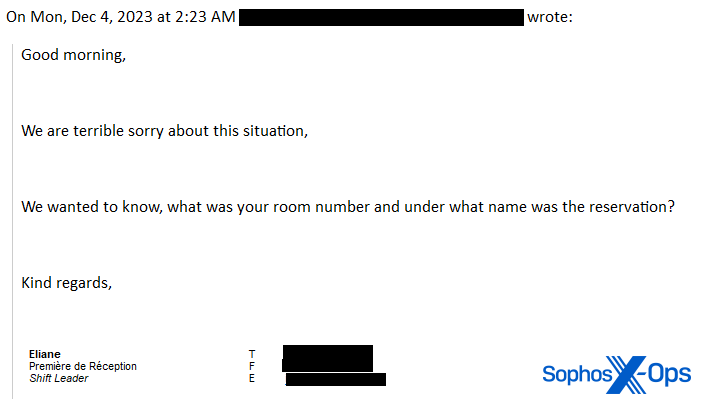

ホテルの従業員が、予約の部屋番号と名前を尋ね返すと、攻撃者は憤慨したふりをして答えました。

「私の家族の不幸については、すでにお話ししました。母の最後の思い出が詰まった大切なものを失くしてしましました。カメラの写真を送りますので、どうか助けてください」という文章とともに、Google Drive でホストされたファイルへのリンクが添えられていました。リンクの下には、「パスワード: 123456」と記載されていました。

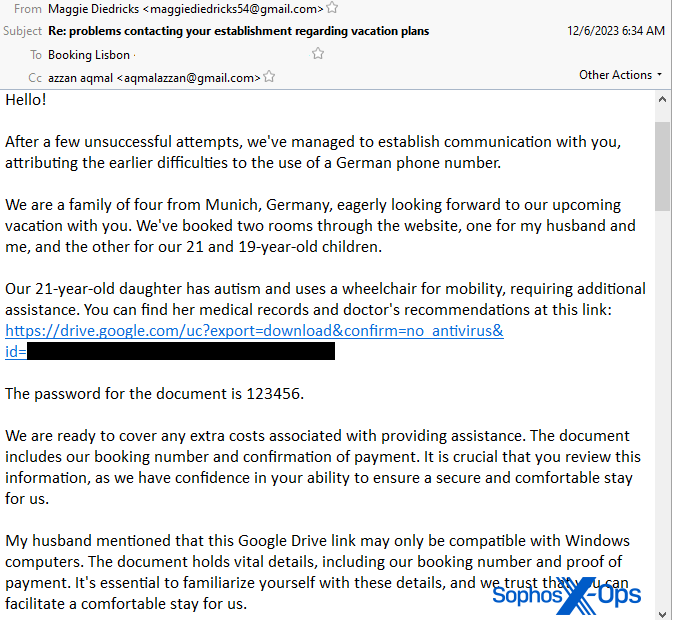

別の例では、攻撃者はホテルに電子メールを送り、「Web サイトや電話で連絡が取れなかった」として、返信を依頼しました。ホテルの予約担当者がプランの詳細を尋ねると、攻撃者は Web サイトを通じて部屋を予約したが、障害を持つ家族の宿泊の手配をする必要があるという返信をしました。2 通目のメールには、Google Drive でホストされている zip ファイルへのリンクが含まれていました。このファイルは「医療記録と医師の推奨」であると記載されており、やはりファイルを開くにはパスワード「123456」が必要です。

そのメッセージに、攻撃者は以下のように付け加えています。「夫が、この Google Drive のリンクは Windows コンピューターにしか対応していないかもしれないと言っています。このドキュメントには、予約番号や支払い証明など、重要な詳細が記載されています。これらの詳細をよく確認してください。」

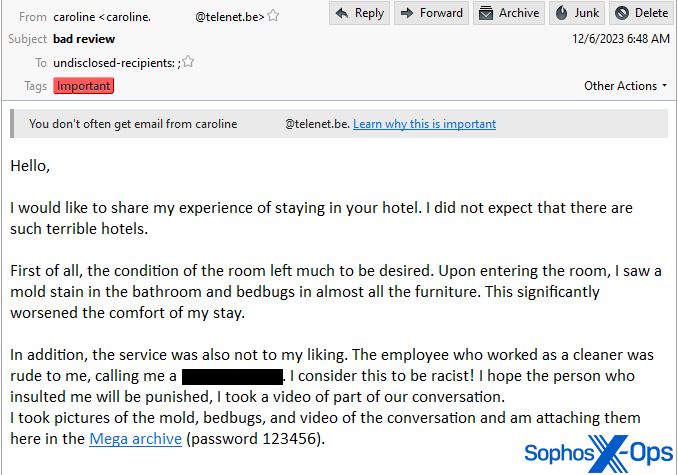

最も腹立たしい例では、攻撃者はホテルで起きた問題に対処するためだとして、マネージャーとの連絡を求めました。マネージャーから返信があると、攻撃者は「こんなにひどいホテルがあるとは思わなかった」とし、カビだらけの壁、「滞在の快適さを著しく悪化させた」、「ほとんどすべての家具に南京虫がいた」、人種差別的な言葉を使った従業員など、好ましくない (架空の) 体験を描写します。このメールには、Mega.nz のクラウドホスティングプロバイダでホストされている RAR アーカイブファイル (パスワードは同じく「123456」) へのリンクが含まれており、送信者は、このアーカイブに宿泊客と従業員が争っている動画が含まれていると主張します。

電子メールはすべて、Google Drive、Mega.nz、Dropbox、またはチャットプラットフォーム Discord のコンテンツホスティングスペースのアドレスから、クラウドストレージを介してホテルの従業員とドキュメントを共有する口実を探しています。これらのメッセージからリンクされた悪意のあるペイロードは、Zip または Rar 圧縮フォーマットで圧縮され、以下のパスワードのいずれかを使用していました。

- 1111

- 123456

- 2023

- info2023

- hotel

- 501949

攻撃者による独創的なメッセージの例を他にも多数確認されました。攻撃者のメッセージには、宿泊客がさまざまな病気にかかったこと、清掃用品のアレルギー反応に関する懸念、ホテル内で毒を盛られたとの申し立て、マットレス/壁/バスルームのシミ、客室内の家具についた虫、財布/指輪/高価な時計/カメラの客室への遺失や盗難、移動手段やテクノロジーへのアクセスが制限されている宿泊客への便宜や援助の必要性、宿泊客に向けられたスタッフによる無礼/暴力的/偏見に満ちた言動などが書かれていました。

サンドボックスを回避するように設計されたペイロード

マルウェアのペイロード自体は、悪意のあるコンテンツのスキャンや検出を困難にする目的で作成されています。

アーカイブはすべてパスワードで保護されているため、アーカイブをホストしているクラウドサービスがコンテンツを手軽にスキャンし、ペイロードが悪意のあるものであるかどうかを検出することはできません。

アーカイブファイルから解凍されたとしても、マルウェア自体がすぐに検出されないような特徴を持っています。

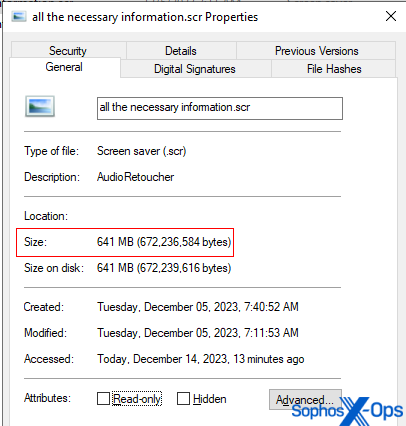

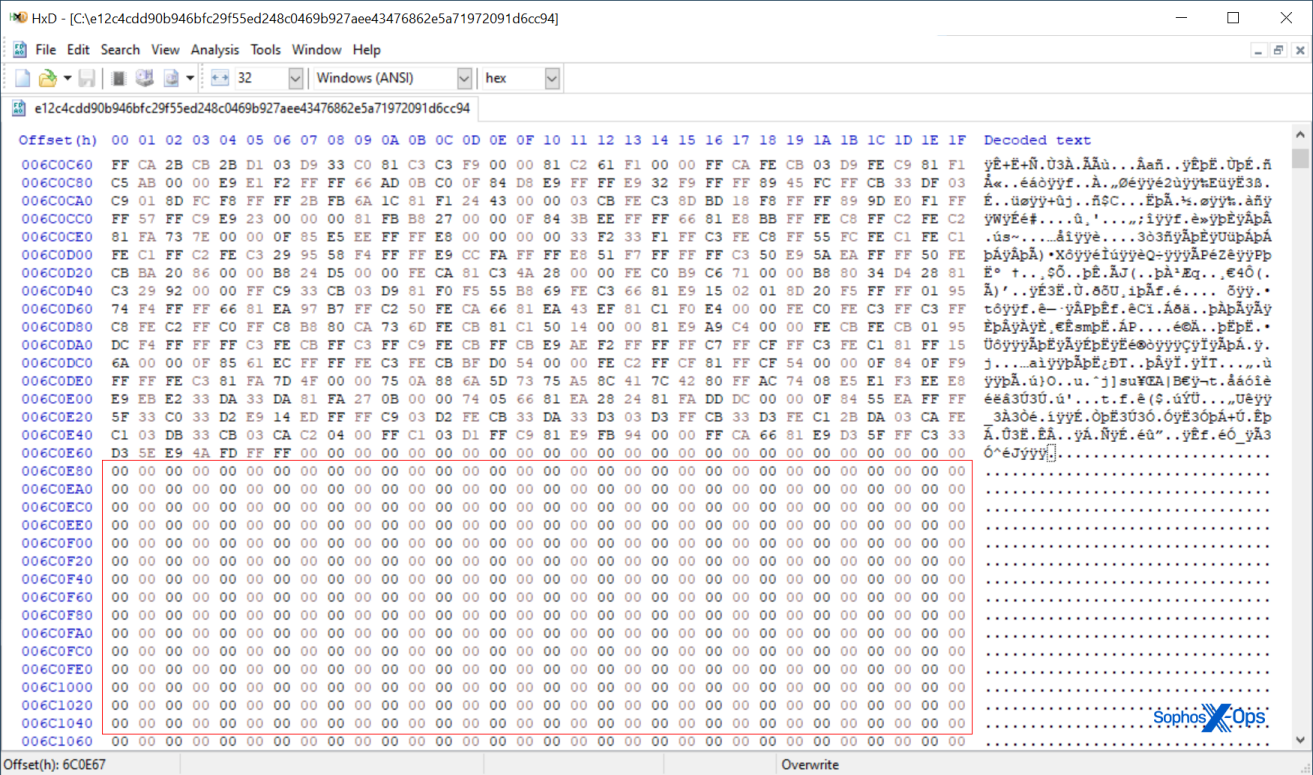

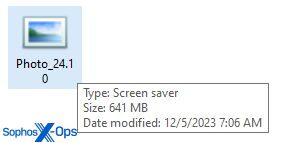

解凍またはアーカイブから復元されたペイロードファイルの多くは、一般的な実行ファイルよりもはるかに大きなサイズです。私たちが発見したサンプルのいくつかは、600MB をはるかに超えていました。このような大容量のファイルは、より小さなファイルを処理するように設計された静的エンドポイント保護スキャナでは見逃される可能性があります。

これらのファイルのコンテンツの大部分はダミーであり、ゼロを並べた単純なバイト列でした。

これらのファイルのコンテンツの大部分はダミーであり、ゼロを並べた単純なバイト列でした。

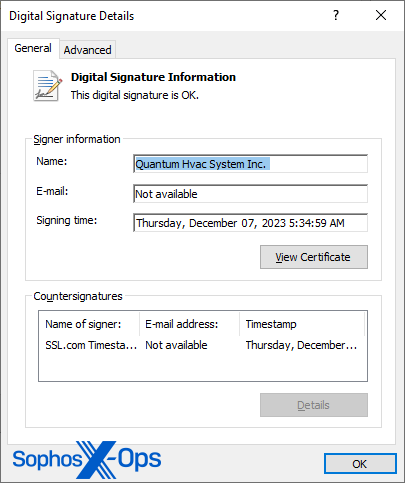

さらに、ほぼすべてのサンプルがコード署名証明書で署名されていました。証明書の多くは、キャンペーンの実行期間中に取得された新しいものでした。これらの証明書を照会したところ、多くのサンプルで署名が有効であることが判明しました。一方、偽造と思われ、検証に合格しないものもありました。

エンドポイント保護ツールの中には、有効な署名がある実行可能ファイルを自動的にスキャン対象から除外するものもあります。中には、証明書の有無を調べるだけで、有効かどうかさえ確認しないものもあります。

シンプルだが効果的なパスワード窃取マルウェア

サンプルのほとんどは、Redline Stealer または Vidar Stealer と呼ばれるマルウェアファミリの亜種だと考えられます。サイズこそ大きいものの、600MB を超えるマルウェア実行ファイル (拡張子は .exe または .scr) の容量の 99% はゼロを並べただけです。マルウェアのコードは非常に大きなファイルの末尾に付加されているだけであり、空のスペースは jump コマンドによって飛び越えられます。

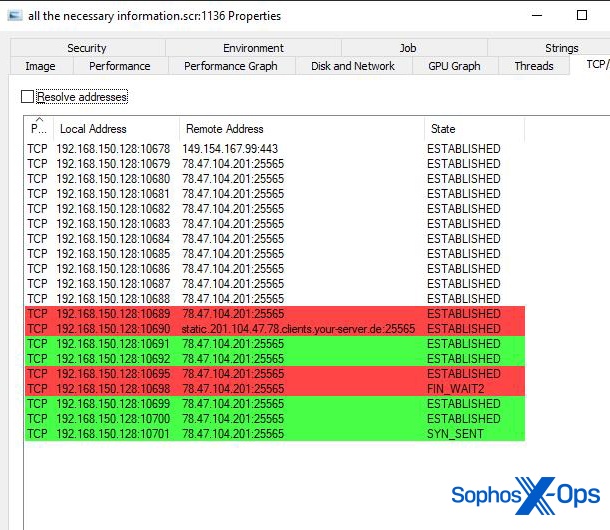

実行されると、このマルウェアは直ちに暗号化メッセージングサービス Telegram 上の URL に接続します。URL はチャットルームを指しており、ルームのタイトルにはボットのコマンドアンドコントロール (C2) に使用される Web アドレスが使用されています。私たちがこのマルウェアをテストした時点では、使用される C2 アドレスは IP アドレスと番号の大きい非標準 TCP ポートでした。

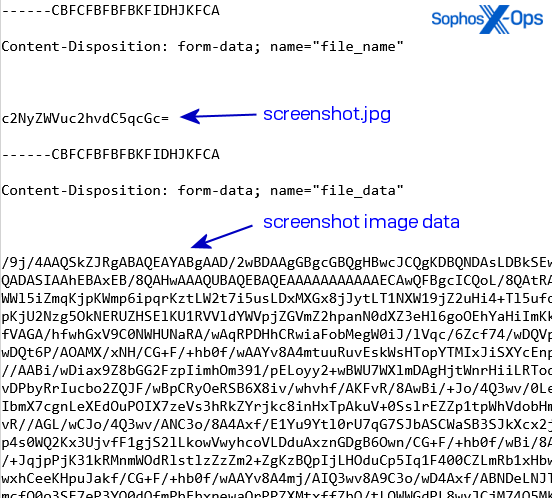

その後、ボットは Telegram チャンネルから取得したアドレスに接続し、そのアドレスから様々な機能を持つペイロードをダウンロードします。ボットは、C2 サーバーへの HTTP POST リクエストを使って、ブラウザに保存されたアカウント情報の詳細やデスクトップのスクリーンショットなど、感染したマシンに関連するテレメトリを送信します。サーバーは、ボットが通信を暗号化するために使用できる情報を応答として送信します。

その後、ボットは Telegram チャンネルから取得したアドレスに接続し、そのアドレスから様々な機能を持つペイロードをダウンロードします。ボットは、C2 サーバーへの HTTP POST リクエストを使って、ブラウザに保存されたアカウント情報の詳細やデスクトップのスクリーンショットなど、感染したマシンに関連するテレメトリを送信します。サーバーは、ボットが通信を暗号化するために使用できる情報を応答として送信します。

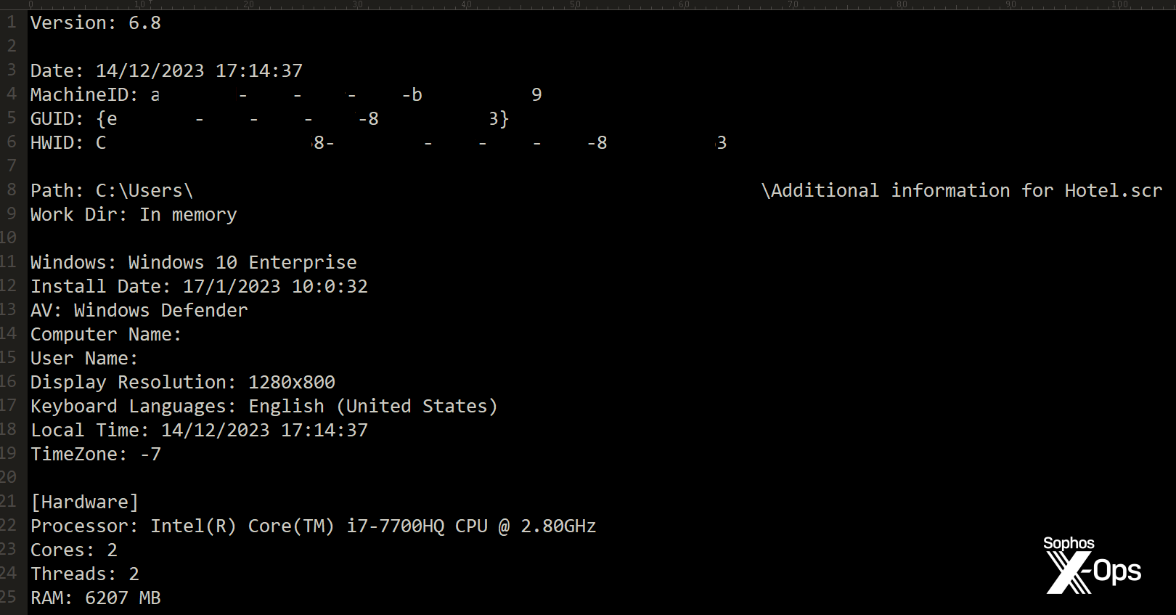

このマルウェアは、ホストマシン上では常駐化を行いません。一度実行されると、目的のデータの抽出と窃取を行い、その後終了します。パスワードおよび Cookie の情報に加えて、ボットは実行中のマシンをプロファイリングし、そのマシンに関するすべての情報をボットコントローラーに送信します。私たちが実行したサンプルは、実行後に自分自身を削除することさえしませんでした。

このマルウェアは、ホストマシン上では常駐化を行いません。一度実行されると、目的のデータの抽出と窃取を行い、その後終了します。パスワードおよび Cookie の情報に加えて、ボットは実行中のマシンをプロファイリングし、そのマシンに関するすべての情報をボットコントローラーに送信します。私たちが実行したサンプルは、実行後に自分自身を削除することさえしませんでした。

本記事の執筆時点で、Sophos X-Ops は、このキャンペーンを実行している攻撃者によってファイルがホストされているクラウドストレージから 50 件以上のユニークなサンプルを取得しています。また、マルウェアをホストしているさまざまなクラウドストレージプロバイダへの悪意のあるリンクも報告しました。これらのサンプルの大部分は、Virustotal でほとんど検出されませんでした。

本記事の執筆時点で、Sophos X-Ops は、このキャンペーンを実行している攻撃者によってファイルがホストされているクラウドストレージから 50 件以上のユニークなサンプルを取得しています。また、マルウェアをホストしているさまざまなクラウドストレージプロバイダへの悪意のあるリンクも報告しました。これらのサンプルの大部分は、Virustotal でほとんど検出されませんでした。

ソフォスはセキュリティ侵害の指標を Github リポジトリに公開しています。

ソフォスのエンドポイント保護製品は、このマルウェアを Troj/Agent-BKJE として検出します。認証情報を窃取しようとする試みは、動作検知ルール Creds_2D によりブロックされます。

謝辞

Sophos X-Ops は、このキャンペーンを初期の段階で発見し、警鐘を鳴らしてくれたシニア脅威リサーチャーの Felix Weyne と Anand Ajjan に感謝するとともに、この攻撃に関する警告を従業員やホテル業界全体に広めてくれた RH-ISACのスタッフに謝意を表します。

コメントを残す