** 本記事は、The song remains the same: The 2023 Active Adversary Report for Security Practitioners の翻訳です。最新の情報は英語記事をご覧ください。**

2023 年 6 月までの 6 四半期について、ソフォスのインシデント対応チームが収集したデータを分析した結果を「セキュリティ担当者の向けのアクティブアドバーサリーレポート」として公開します。本レポートは、今年 3 本目で最後となるアクティブアドバーサリーレポートです。

2023 年には、ビジネスリーダー向け (4月) とテクノロジーリーダー向け (8月) のレポートを公開しており、攻撃の傾向の概要を中心に説明しています。今回のレポートでは、注目されながらもこれまで取り上げられてこなかったトピックを深く掘り下げ、サイバーセキュリティにとって重要であり、セキュリティ担当者にとって実用的なデータとなる分析結果を中心に紹介します。

ビジネスリーダーやテクノロジーリーダーはセキュリティ対策に関する戦略、運用、リソース (人的、金銭的) の配置を重視していますが、セキュリティ担当者は組織を保護するために役立つ詳細で実用的なインテリジェンスを重視しています。セキュリティ担当者の役割はいくつかあります。脅威ハンターは、組織のあらゆる場所を見渡して、脅威に発展する可能性があるセキュリティ侵害の痕跡を見つけて、影響が将来的に及ばないようにします。インシデント対応の担当者は、発生した事態を収拾するさまざまな作業を実行し、危機的な状況に陥ったシステムで何が発生したかを把握し、今後同様の結果を招かないようにします。

重要ポイント

- 攻撃は迅速化していますが、必ずしも防御側が緊急で対応するべきとは限りません。

- また、攻撃の方向性とプロセスも変わっていません。

- システムのセキュリティ対策が不十分で不適切である場合、迅速な攻撃によって大きな影響を受けます。

- 攻撃の進行を遅らせるには、攻撃者にとっての障害を増加させます。

- 防御側の組織による脅威アクティビティクラスタ (TAC) の活用

分析対象のデータ

アクティブアドバーサリーレポートは、Sophos X-Ops のインシデント対応 (IR) チームが世界各国のセキュリティインシデントに対応して得た、現在のアクティブアドバーサリー (進行中の実際攻撃) の状況を解説しています。今回のレポートでは、2022 年 1 月 1 日から 2023 年 6 月 30 日までに入手したデータから 232 件のケースを選択して分析しました。この分析の対象となった企業や組織の詳細については、レポートの最後のセクションを参照してください。

アクティブアドバーサリーレポートは、Sophos X-Ops のインシデント対応 (IR) チームが世界各国のセキュリティインシデントに対応して得た、現在のアクティブアドバーサリー (進行中の実際攻撃) の状況を解説しています。今回のレポートでは、2022 年 1 月 1 日から 2023 年 6 月 30 日までに入手したデータから 232 件のケースを選択して分析しました。この分析の対象となった企業や組織の詳細については、レポートの最後のセクションを参照してください。

今回のレポートでは、視野を広げるために、Sophos X-Ops の MDR (Managed Detection and Response) チームの情報も追加し、ソフォスのチームが脅威アクティビティクラスタ (TAC) のアプローチのもとで脅威インテリジェンスを組み立てて活用している方法についても説明しています。本レポートでは、MDR チームが企業や組織にもたらす能力や成果を明確にするために、MDR を利用している顧客のケースと、顧客のセキュリティが侵害された後にインシデント対応サービスへの依頼を通じてソフォスが対応したケースの 2 つを比較します。これらの両方のケースでは最初は同じような攻撃から始まっていますが、問題を解決するまでの過程と結果は大きく異なりました。

あらゆる場所を綿密に調査する

セキュリティ担当者は多様な経歴を持っており、組織で現在求められる多くの役割と能力を担っています。本レポートの調査結果をまとめるにあたり、脅威ハンター、アナリスト、インシデント対応の担当者、そしてこれらの担当者がこのようなレポートに含まれる情報を利用する方法に焦点を当てています。最初に、この調査の意味について少し説明しておきます。

脅威ハンティングはこれまでは政府機関や大企業のみで実施されていましたが、その機能が成熟し、価値が実証されるにつれて、多くのセキュリティチームで広く取り入れられるようになりました。しかし、このレポートのすべての読者の方が、インシデント対応や脅威分析と比べて、脅威ハンティングという専門的な役割に精通しているわけではないでしょう。そのため、ここで脅威ハンティング担当者の役割をできるだけ明確かつ簡潔にまとめて説明しておきます。

脅威ハンティングの重要な業務の 1 つは、「侵入されることを想定して」、自社に存在する脅威を体系的にハンティング (探索) することです。攻撃者は死角を見つけて隠れようとするため、ハンティングでは自社環境の状況を監視するための包括的なテレメトリが必要となります(そもそも死角を作らなければいい話なのですが、死角へのアクセスや利用はセキュリティ侵害の痕跡 (IoC) になります。詳しくは後述します)。潜在的な脅威を早期に発見できれば、迅速な対応が可能になり、より良い結果につながります。

脅威ハンターは、脅威インテリジェンスの利用者であると同時に生産者でもあります。専門家がコミュニティに参加し、お互いを信頼してインテリジェンスを共有するようになったことは、サイバーセキュリティ業界のカルチャーにおける優れた成功事例の 1 つです。脅威インテリジェンスには、IP アドレスやファイルハッシュのような非常に粒度の細かい指標から、広範なキャンペーンレベルの統計までさまざまな情報が含まれます。その名の通り、脅威ハンターは、特定の環境に関するデータを詳細に調査し、セキュリティ侵害の痕跡を探し出します。既存の IoC を活用すれば脅威ハンティングを効率的に進めることができます。また、新たに発見された IoC は脅威インテリジェンスデータに追加され、インテリジェンスが拡大し続けます。

インシデント対応の担当者による業務を通じて、脅威インテリジェンスが収集および強化される場合もあります。脅威ハンティングはプロアクティブな業務であり、脅威による影響を未然に防ぎますが、インシデント対応の担当者の多くの業務はリアクティブ (受動的) です。インシデント対応の担当者は、セキュリティインシデントによる影響を食い止め、軽減し、影響を受けたシステムを可能な限り迅速に通常の状態に戻すことを目的として、検出された侵害や進行中の攻撃を調査します。インシデント対応は、テレメトリやプロアクティブな脅威ハンティングが起点となることもあれば、その他の手続きや制度がトリガーとなって開始されることもあります。

進行中の脅威に対応する場合、侵害の最初の兆候を発見してから脅威を完全に停止するまでの時間をできる限り短くすることが重要です。攻撃の段階が進行するにつれて、攻撃者の目的を阻止する時間は少なくなり、攻撃チェーンの最終段階に近づくほど、防御側が攻撃を排除できる可能性は低くなります。前回のレポートでは攻撃者の滞留時間が短くなっていることを解説しましたが、この事実は防御側の企業や組織で恐怖や混乱を引き起こす恐れもあります。今回のレポートでは、攻撃が迅速化している状況の中で、実務担当者レベルで実際にどのような対応が必要なのかを紐解いていきます。

攻撃の迅速化

前回公開したアクティブアドバーサリーレポートでは、すべての攻撃において滞留時間が急激に減少していることを報告しました。特に、ランサムウェア攻撃の滞留時間は前年比で 44% 減少しており、過去の全期間と比較して 72% 減少しています。特にランサムウェア攻撃の滞留時間の減少は顕著であり、中央値で 5 日間にまで減少しています。この結果から、ランサムウェアの攻撃者は防御側による検出能力が向上しているため、迅速に攻撃を完了しなければならないことを把握しているだけでなく、多くの攻撃者は高度な訓練を受けている可能性もあります。

サイバー攻撃者も特定の指針に基づいて攻撃を仕掛けています。2022 年初頭に Conti の情報が流出しましたが、ソフォスの脅威リサーチャーは、多くのランサムウェアオペレータやそのアフィリエイト (協力者) が、悪名高い犯罪グループによって作成された高度に作り込まれたプレイブックを採用していることを確認しました。あらゆるプロセスについて言えることですが、反復と訓練によって優れた成果 (悪意のある場合には深刻な被害) をもたらす傾向があります。ランサムウェアが誕生してから今年で 10 年になりますが、一部のランサムウェアでは訓練や学習が繰り返されており、確実に成熟化しています。多くの防御戦略が攻撃者の進化のペースに追いついていない中で、これは深刻な問題になっています。

ランサムウェアの滞留時間が減少していることから、滞留時間が 5 日以内のカテゴリの攻撃を詳細に調査することにしました。データセットの統計的な有意性を得るため、そして、これらの「迅速な」攻撃が今後どのように発展するか予測するために、2022 年と 2023 年の最初の 6 か月間に調査したすべての攻撃を調査対象にしました。

まず、迅速な攻撃で何か顕著な違いが見られるかどうかを尋ねましたが、この質問への回答は「いいえ」でした。「迅速な」攻撃であっても「低速な」攻撃であっても、スピード以外に重要な変化はなく、防御戦略を特に変更しなければならないわけではありません。

この状況を理解するために、まずデータをさらに詳細に分析することにしました。図 1 に示すように、滞留時間別の攻撃の分布から、前回のレポートで報告したように滞留時間の減少を確認できます。この 18 か月のデータセットを見ても、低速な攻撃が減少している傾向にあることがはっきりとわかります。このような攻撃は一般的ではなくなっています。

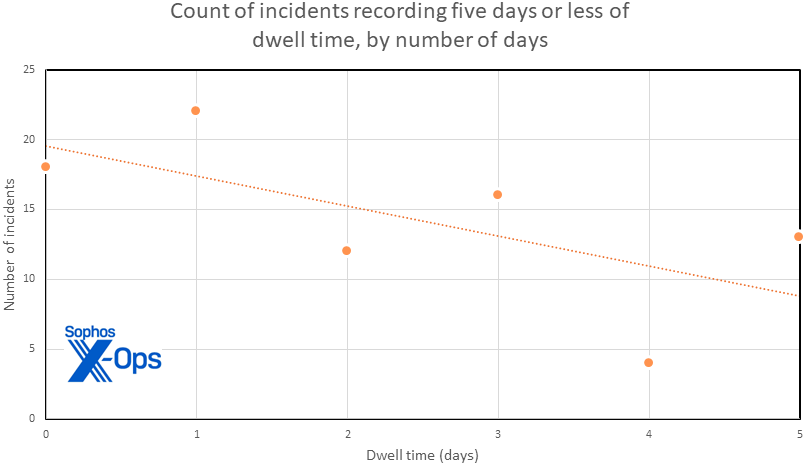

図 1:最も迅速に攻撃が行われたケースについて、最初の 5 日間の滞留時間の分布を見ると、被害を受けた組織のネットワークで費やされた日数は、1 日間から 5 日間まで減少する傾向にあり、ほぼ一定の直線になっています。滞留時間の長さ (日数) と、その日数が確認されたケースの数との間には、明確な反比例の傾向が見られます。

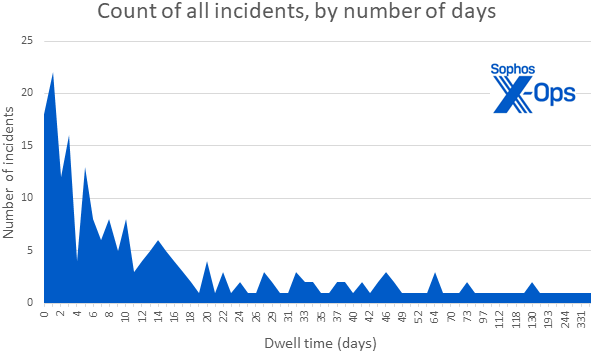

さらにデータセットを見ると、図 2 に示すように、全攻撃の 50% は初期アクセスから 9 日以内に発生しており、滞留時間が長い攻撃が減少している傾向が続いています。

図 2:滞留時間が 1 か月以上のインシデントは依然として発生していますが、18 か月のデータセットで見ると、非常に稀になっています。

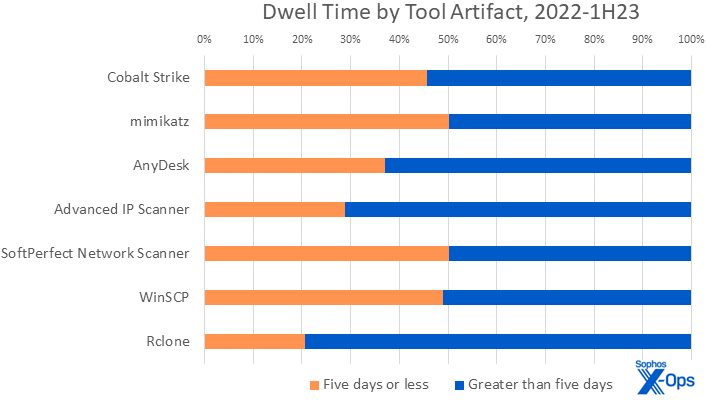

次に、攻撃のタイプ、検出されたツール、検出された環境寄生型バイナリ (LOLBin) の使用、および観察された攻撃手法を比較し、どのような違いを特定できるかを確認するために、1 年半のデータセットを滞留時間が 5 日以下と 6 日以上継続した攻撃に分類しました。迅速な攻撃と低速な攻撃のいずれに強く関連している、あるいは、どちらの攻撃タイプにも同じように関連している可能性のあるデータを調査しました。

データは、滞留時間が 5 日以下であった 85 件のケース、6 日以上の 141 件のケース、滞留時間を判断する証拠が不十分であった 6 件のケースに分類されました(判断できなかったケースには、通常テレメトリの障害が関係しています。これは本書の後半で説明します)。滞留時間を測定できなかったケースは、滞留時間の分析から除外され、最終的に 226 件のケースのデータセットが分析の対象になりました。

迅速な攻撃と低速な攻撃における攻撃タイプの違い

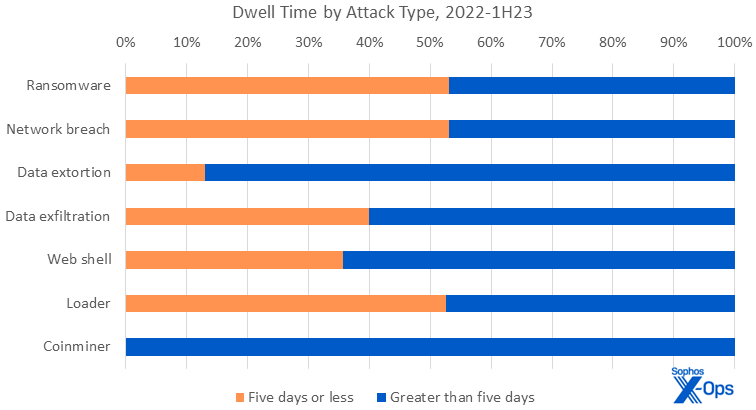

攻撃のタイプに注目しましょう。図 3 では、迅速な攻撃 (滞留時間が 5 日以下)と低速な攻撃 (滞留時間が 6 日以上) では、そのタイプに大きな違いはありません。

図 3:ランサムウェア、ネットワーク侵害、ローダー攻撃の場合、滞留時間が迅速な攻撃 (5 日以下) か低速な攻撃 (6 日以上) では、文字通り半々でした。Web シェル攻撃とデータを流出させる攻撃は、滞留時間が長くなる傾向がやや強く見られ、データ恐喝とコインマイニングは、滞留時間が長くなる傾向が強く見られました。

依然として最も広く発生している攻撃タイプはランサムウェア攻撃であり、226 件のデータセットでも均等に分布しています。ネットワーク侵害、ローダー、データ流出、Web シェルでも、迅速な攻撃と低速な攻撃でほぼ同じ割合になっています (ネットワーク侵害、ローダー、データ流出、Web シェルの順番で、迅速な攻撃に占める割合が低下)。

コインマイナーは、これらのデータセットでの発生率が低いために偏りが生じており、外れ値になりますが、長期的に暗号通貨を採掘することを意図していることが、低速な攻撃で多く確認されている要因です。コインマイナーは、サーバーに常駐することを目指しており、毎月 1 セントでも多くの金銭を稼ぎ続けようとしています。#web3isgoinggreat

データ恐喝のカテゴリを見ると、すべての攻撃ではありませんが、ほとんどの攻撃が「低速な攻撃」のデータセットに分類されています。データを単に外部に流出させ恐喝していない攻撃と比較すると、データ恐喝の攻撃ではネットワークに長く滞留する傾向があります。このような攻撃ではファイルを暗号化することがないため、サイバー攻撃者は秘密裏に、時間をかけて、意図的に活動している可能性があると考えられます。標的となった組織のベースライントラフィックに関する情報が不足している場合に、この攻撃が助長されることも多くあります。暗号化する場合には、システムに大きな負荷がかかりますが、ファイルを暗号化せずに単に外部に送信する場合には、大きな負荷はかかりません。標的の組織が、送信トラフィックを監視していない場合には、問題はさらに深刻になります。このような多くのケースでは、攻撃者は秘密裏に大量のデータを外部に流出させることが可能になっています。

データ恐喝の一部であるデータ流出 (すべての恐喝では必ずデータが流出しますが、すべてのデータ流出で恐喝が行われるわけではないため) もまた、同様の理由で、低速の攻撃でやや多く見られる傾向があります (ソフォスのデータセットにおける「データ流出」とは、データが影響を受けたネットワークから流出したことは確認されているものの、攻撃者がそのデータを使用して何をしたかについての詳細な情報が得られなかったケースを示します)。

Web シェルは、IAB (初期アクセスブローカー) による攻撃であっても、他の攻撃タイプのキャンペーンを支援するために作られたものであっても、滞留時間が長くなる傾向があります。

迅速な攻撃と低速な攻撃における根本原因の違い

次に根本原因に注目し、迅速や攻撃と低速な攻撃のどちらかとより密接な関係があるかを調べました。

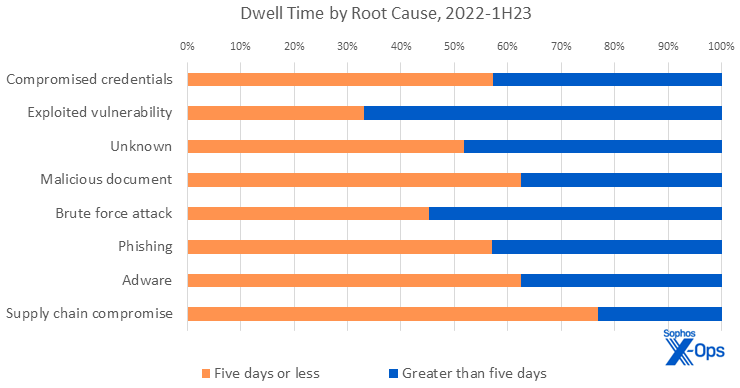

図 4:攻撃の根本原因が特定できたケースでは、その原因と滞留時間との間に興味深い関係が見られました。

攻撃の根本原因はさまざまであり、広く分布しています。2023 年の前半は、認証情報の侵害が非常に多く見られ、迅速な攻撃でこの原因がわずかながら多くなっています。これは主に、2023 年の最初の 6 か月間において迅速な攻撃でこの根本原因の割合が高かったことが理由です。

同様に、根本原因が悪意のある文書、フィッシング、アドウェア、サプライチェーンの侵害であったインシデントは、迅速に展開される可能性が高くなっています。一方で、システムの脆弱性を悪用する攻撃の約 3 分の 2 は低速な攻撃になっています。これも、2023 年の攻撃統計でこのカテゴリが減少していることに関連しています。残念なことに、入手可能なデータから根本原因を特定できなかった「不明」のカテゴリがあります。これは、根本原因と攻撃の速度を分析する障害になっています。

このデータの注目すべき特異な値は、サプライチェーン攻撃です。サプライチェーンの侵害では、複数の脅威を組み合わせた攻撃が行われ、すべての材料が揃った状態でいつでも攻撃が実行可能になります。たとえば、ソフォスのインシデント対応の担当者は、2022 年の 3 つの関連する Hive ランサムウェアインシデントをまとめて調査しました。これは、このシナリオを分かりやすく説明する好例です。

これらのインシデントは、侵害された認証情報が単一要素認証の VPN ソリューションに使用されたことから始まっています。3 つのドメイン間では双方向で信頼関係が確立されており、侵害された認証情報は影響を受けたすべての組織で有効であり、永続的なトンネルが作成され攻撃者が容易にアクセスできるようになりました。攻撃が本格化したときに、矢継ぎ早に攻撃が進行しました。盗まれた認証情報が悪用されてから、永続的な VPN トンネルが利用されるまで、わずか 11 時間しか経過していませんでした。この攻撃ではランサムウェアも展開されましたが、6 時間足らずでランサムウェアが展開されています。このうちの 2 つのケースでは、ランサムウェアが展開される約 1 日前にデータが盗まれています。

サプライチェーンの関係を管理するときの危険性については、今後のアクティブアドバーサリーレポートで取り上げる予定です。セキュリティの担当者にとって、このようなサプライチェーン攻撃は、迅速に複数の環境を侵害するだけでなく、防御側にとってさらに多くのリスクと攻撃機会をもたします。この問題については、後で簡単に説明します。

迅速な攻撃と低速な攻撃の間で最も均一に分布しているのは、ツール、環境寄生型攻撃バイナリ (LOLBin)、その他の攻撃手法です。次のセクションでは、これら 3 つのカテゴリごとに、迅速な攻撃と低速な攻撃の上位 5 位のツールや手法を、普及率別のランクで比較します。(各リストに 5 つ以上の項目があるのは、いくつかのリストの 5 番目の項目は、実際には比較表のさらに下に位置していましたが、迅速な攻撃と低速な攻撃の上位 5 位を各カテゴリに表示し、各表をわかりやすく表示するためです)。

迅速な攻撃と低速な攻撃におけるアーティファクトの違い

過去のレポートと同じように、これらのデータで最も多く特定されたアーティファクトをもう一度確認しましょう。4 月と 8 月の両方のレポートでは、これらのデータセットについて詳しく説明しています。8 月のレポートからこれらのアーティファクトはほとんど変わっていません。今回のレポートでは、迅速な攻撃と低速な攻撃をアーティファクト別に比較しました。

図 5:攻撃者が標的のネットワークに持ち込んで展開している一般的なツールの使用に関するアーティファクトを調査したところ、迅速な攻撃と低速な攻撃でツールの使用に大きな差が見られたのは、ほんの一部だけでした。

| 2022 年から 2023 年の上半期のツールの出現率 (ランク別) | |||

| ランク | 5 日以下の攻撃 | 6 日以上の攻撃 | ランク |

| 1 | Cobalt Strike | Cobalt Strike | 1 |

| 2 | mimikatz | AnyDesk | 2 |

| 3 | AnyDesk | mimikatz | 3 |

| 4 | SoftPerfect Network Scanner | Advanced IP Scanner | 4 |

| 5 | WinSCP | Rclone | 5 |

| 8 | Advanced IP Scanner | SoftPerfect Network Scanner | 7 |

| 18 | Rclone | WinSCP | 14 |

このデータセットの全 226 のケースには、ツール使用に関する少なくとも 1 つのアーティファクトが含まれていました。ほぼすべてのツールは、迅速な攻撃と低速な攻撃で均等に分布していました。Cobalt Strike、mimikatz、AnyDesk などの主なツールは、両方のリストの上位 3 位を占め、過去のリストの順位と同じになりました。また、Advanced IP Scanner と SoftPerfect 社の Network Scanner も多くの攻撃者が好んで使用しており、それぞれ過去のリストで 4 位と 5 位にランクインしています。ネットワークスキャナのようなツールは、攻撃者によって頻繁に悪用されており、その利用率はここに見られるように時間と共に変化しますが、長期的に見ると一定です。ファイル転送ツールの WinSCP と Rclone がトップ 5 に入っています。

前述したように、迅速な攻撃で (過去を含めて) 3 番目に多く使用されているツールは AnyDesk です。興味深いことに、迅速な攻撃よりも低速な攻撃で AnyDesk が多く使用されています。一般に、リモートアクセスツールは、迅速な攻撃よりも低速な攻撃で多く使用されています。上位 10 のツールのうち、リモートアクセスツールは 40% を占めていますが、迅速な攻撃で使用される上位 10 のツールでリモートアクセスツールが占める割合は 20% になっています(おそらく、特に暗号化するだけでなく恐喝も行っている迅速な攻撃では、特にネットワークに長く留まらないことが分かっており、常駐する必要性がそれほど高くない可能性があります)。

情報を外部に送信するツールの選択にも若干の違いが見られます。WinSCP は迅速な攻撃でも低速な攻撃でも同じように使用されていますが、Rclone は迅速な攻撃ではあまり使用されていません。この正確な理由はわかりませんが、Rclone のインターフェイスは若干使いにくいことから、ショーウィンドウ破りのような高速な攻撃には適していないのかもしれません。一方、WinSCPは、攻撃者が管理するインフラストラクチャに単純にデータを送信させるような攻撃に適しています。恐らく、Rclone はショーウィンドウ破りを好む攻撃者にとって高度すぎるのかもしれません。これは、セキュリティ侵害の痕跡の 1 つから脅威ハンターが調査の方向性を絞り込むことができる好例です。また、攻撃が低速になるほど、データを外部に送信する試行回数が多くなり、多様なツールセットを使用する機会も多くなります。

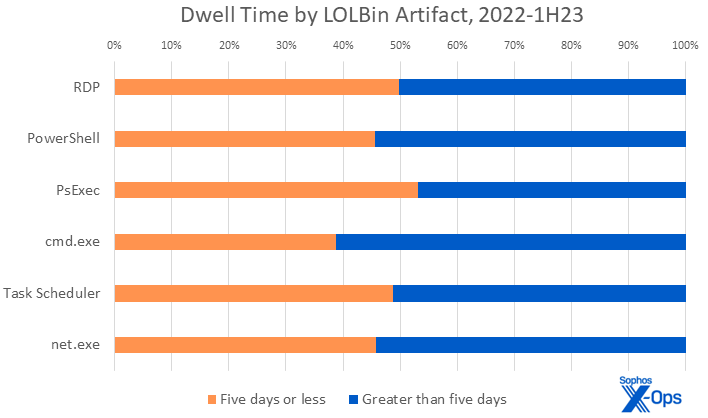

最後に、使用されている LOLBIN と攻撃手法の 2 つを比較しましたが、迅速な攻撃と低速な攻撃では大きな違いはありませんでした。これらのツールや手法が機能している限り、変更する利点が攻撃者にないのでしょう。サイバー犯罪者は、標的に到達するために必要になった場合にのみ、使用するツールや手法を変更します。例えば、多要素認証 (MFA) バイパスが利用されるようになりましたが、本格的にこのバイパスの手法が見られるようになったのは、多くの組織が SMS ベースや TOTP などの基本的な形式の MFA を導入するようになったからです。そして、フィッシング対策向けに MFA の強化が進むと、クッキーや認証トークンを窃取する手法が増加するはずです。

図 6:LOLBIN として広く使用されるバイナリはソフォスのデータでほとんど変化していません。迅速な攻撃でも低速な攻撃でも、同じバイナリが悪用されています。

| 2022 年から 2023 年の上半期の LOLBin 出現率 (ランク別) | |||

| ランク | 5 日以下の攻撃 | 6 日以上の攻撃 | ランク |

| 1 | RDP | RDP | 1 |

| 2 | PowerShell | PowerShell | 2 |

| 3 | PsExec | Cnd.exe | 3 |

| 4 | Cmd.exe | PsExec | 4 |

| 5 | タスクスケジューラ | net.exe | 5 |

| 6 | net.exe | タスクスケジューラ | 6 |

このデータセットの 218 件のケースに、LOLBin の使用を示すアーティファクトが少なくとも 1 つ含まれていました。LOLBIN の大半は、便利で一般的であるために利用されています。リモートデスクトッププロトコル (RDP) がどちらの攻撃のランキングでも一位であることに、特に驚きはないでしょう。パーセンテージは若干違いますが、残りの LOLBIN についても、統計的なばらつきの範囲内で同じような傾向が見られます。セキュリティ担当者は、悪用されている LOLBin が長期にわたって比較的同じであることを考慮しておく必要があります。迅速な攻撃や低速な攻撃で使用されている上位 20 の LOLBin を見ると、90% が両攻撃のリストに含まれており、それぞれのランキングで同じ位置を占めています。

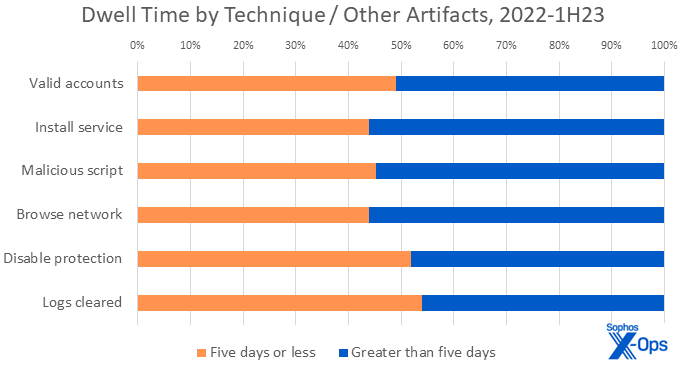

迅速な攻撃と低速な攻撃の間で最も偶奇性があったカテゴリは、「手法」 (「その他」) のカテゴリでした。攻撃が迅速でも低速でも、同じ攻撃として認識されることには変わりはありません。これらの違いを明確にするには、ベースラインを確率して、より詳細に分析する必要があります。

図 7:迅速な攻撃と低速な攻撃で見られる手法の分布はほぼ同じです。

| 2022 年から 2023 年の上半期の攻撃手法 (「その他」) の出現率 (ランク別) | |||

| ランク | 5 日以下の攻撃 | 6 日以上の攻撃 | ランク |

| 1 | 有効なアカウント | 有効なアカウント | 1 |

| 2 | サービスのインストール | サービスのインストール | 2 |

| 3 | 悪意のあるスクリプト | 悪意のあるスクリプト | 3 |

| 4 | 保護機能の無効化 | ネットワークの参照 | 4 |

| 5 | ログの消去 | 保護機能の無効化 | 5 |

| 6 | ネットワークの参照 | ログの消去 | 6 |

このデータセットのすべてのケースに少なくとも 1 つ、他のツールや手法の使用に関するアーティファクトが含まれていました。例えば、有効なアカウントは攻撃の速度に関わらず有用になります。8 月のアクティブアドバーサリーレポートでは、有効なアカウントが外部のリモートサービスと組み合わせて使用されるケースが 70% の攻撃で確認されたことを報告しました。今回の比較でも、同じ組み合わせが確認されていますが、迅速な攻撃と低速な攻撃では割合が異なっています。低速な攻撃では 75% の確率で両者が確認されていますが、低速な攻撃で確認された割合は 62% でした。有効なアカウントが使用された迅速な攻撃では、88% が MFA を設定していませんでした。有効な認証情報があれば、MFA に対処する必要がなくなり、不正アクセスは簡単になります。また、LOLBins と同様、両方の速度の攻撃で攻撃手法にも大きな違いはありません。迅速な攻撃と低速な攻撃の上位リストでは 80% の手法が重複しています。

いくつか例外はありますが、迅速な攻撃で観察されるツールや手法は、低速な攻撃で見られるツールや手法のタイプや割合とほぼ同じと言えます。

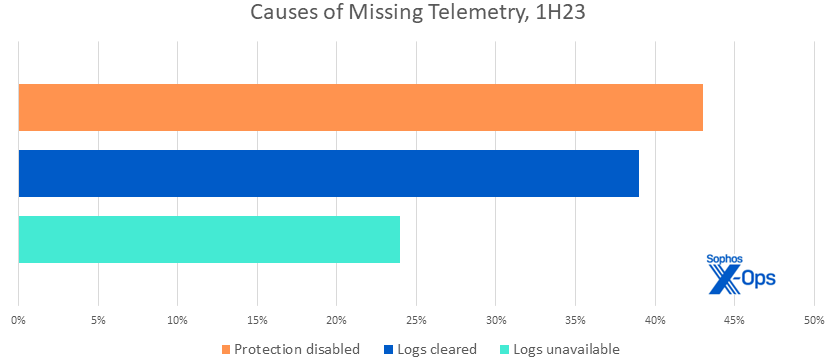

前回のレポートでは、攻撃者が検出を回避するために保護機能を無効にするケースが増えていることを説明しましたが、これは防御側が利用できるテレメトリを減少させ、対応を後手に回らせる副作用もあります。これを念頭に、2023 年のデータを検証し、組織のログの状況を確認しました。

図 8:テレメトリが欠落していると、対応と防御が複雑になります。2023 年の上半期のデータを調査して、攻撃が発生したときに調査担当者がテレメトリを利用できなかった理由を明らかにしました。

驚くべきことに、ソフォスが調査した組織の 4 分の 1 近くが、インシデント対応の担当者が利用できる適切なログを取得していませんでした。これらの原因は、ログを保持するディスク容量の不足、イメージの再適用、設定の不足など、さまざまでした。ログを利用できない場合、防御側が調査を進めるときに、単にこれらのログデータを調査できなくなるだけではなく、データが入手できない理由を解明するために時間を費やさなければならなくなります。

2023 年 9 月に Microsoft は、ログサービスを無償化し基本ライセンスでも利用できるようにしました。このサービスは有効に活用しなければなりません。セキュリティ担当者に決定権はないかもしれないが、経営幹部による検討議題にこのログサービスの利用があがっていなければ、議題に乗るように取り組むことが重要です。また、他の多くの種類のデータと同じように、ログはフォレンジック分析が必要な場合に備えて、安全にバックアップしておく必要があります (古くからある機密性、完全性、可用性の 3 つの要素は、通常、セキュリティ担当者にとって常に最重要事項となるわけではありませんが、必要なプロセスを導入するために経営幹部とディスカッションする場合には、この概念を持ち出す価値がありかもしれません)。

防御側の対策

日数単位では攻撃が展開される速度に明確な違いはありませんが、時間単位で見た場合にはどうでしょうか?2023 年に注目すべき傾向は、攻撃速度の変化でしたが、時間の単位をさらに小さくして攻撃を分析しても、新しい知見は見えてきません。迅速な攻撃に関する統計は、低速な攻撃と同じような結果になっており、攻撃のタイプや根本原因にも大きな違いはありません。攻撃のタイプとしてはランサムウェアが依然として最も大きな割合 (61%) を占めています。根本原因として最も多いのは認証情報の侵害 (44%) であり、次いで脆弱性の悪用 (22%) が続きます。迅速な攻撃のほぼ 4 分 の 3 のケースで RDP が使用され、ツール、LOLBIN、攻撃手法の順位は、低速な攻撃とほぼ同じです。

では、攻撃が完了するまでの時間が短くなっている中で、攻撃のタイプや手法が変わっておらず、防衛のアプローチも変更しないのであれば、何を変えればいいのでしょうか?変えるべきなのは、自社環境にあらゆる部分に細心の注意を払い、何か問題が特定されたときに素早く行動できる体制を作ることです。問題を特定する方法は、プロアクティブな脅威ハンティングでも、セキュリティ製品のアラートでも構いません。セキュリティ侵害の痕跡 (IoC) を積極的に監視して対応している組織と、そうではない組織とでは、対応の能力に大きな差が生じます。しかし、差異があることについて自分を責める必要はありません。現在の能力と求められる能力とのギャップを埋める方法を見つけることが重要です。脅威を完璧に検出する仕組みは決して構築することはできませんが、できる限り詳細に観察して、調査を徹底する取り組みを行って後悔することはないはずです。

TAC の分析手法

もちろん、このようなレポートで「セキュリティ担当者はできる限り徹底的にセキュリティ侵害の痕跡を観察せよ」と言うのは簡単です。重要なのは、このような取り組みを効果的に行う方法を見つけることです。迅速な攻撃や低速な攻撃によるセキュリティ侵害の痕跡が実際に変わっていなくても、解析すべき情報量は絶えず増加しています。ここで重要となるのは、効果的な知識の共有です。一人のセキュリティ担当者が脅威を解決するために役立つ観察結果や情報を持っていても、同じような脅威に取り組んでいる他の担当者にそれらの情報を効果的に伝えることができなければ、会社全体の防御力を高めることは困難です。

この問題を解決するために、2023 年からソフォスでは、脅威アクティビティクラスタ (TAC) という分類のための命名法を構築しています。ソフォスは、この分類上の命名法に関する記事を数か月に公開していますが、本レポートではそのプロセスについてもう少し詳しく説明します。

TAC は、特定のアドバーサリー (サイバー攻撃者) を特定し、それぞれの攻撃者の TTP に関するデータを蓄積するアプローチではありません。攻撃者ではなく、攻撃の目的に焦点を当てるアプローチであり、攻撃目的 (緊密に関連した TTP と、被害状況、時間や日付の類似性) を中心した防御であれば、サイバー攻撃者が誰であろうと同じように対応できるという理論に基づいています。

これまでのところ、TAC はソフォス脅威ハンターや情報アナリストの生産性を高めることに成功しています。TAC の考え方は、入手可能なデータの一致状況が多少「あいまい」であっても、パターンを素早く発見することを可能にし、ツールの使い方の変化や、解散して別の名前で再編されたグループを見分けることが可能になります。多くのサイバー攻撃者グループは、名前を変更しても、同じような攻撃を同じ古い方法で実行しており、攻撃が成功している限り、満足しており同じ古い TTP を再利用しています。TAC は、セキュリティ業界の競合他社やアナリストなどが実施した調査を見て、これまで気づかなかった関係性や攻撃の進化を見つけ出す場合にも役立ちます。

この命名法自体は非常に平凡です。攻撃者の行動のクラスタが特定されると、そのクラスタに 4 桁の番号が設定されます。その 1 桁目はクラスタに関与する主体と行動の動機を大まかに示します。現在のところ、以下の 6 つの番号が設定されています。

1 – 国家によって支援される組織

2 – ハクティビスト

3 – 初期アクセスブローカー

4 – 金銭的動機 (悪意のある広告など)

5 – ランサムウェア

6 – 不明 (特定可能な行動のクラスタが存在するが、さらなる調査が必要)

攻撃の発生元がどこであるか、あるいは誰であるかに注目するのではなく、特定された行動のクラスタの目的に注目することで、意外な発見がもたらされる場合があります。この手法では、ランサムウェア組織の Vice Society (ソフォスの調査によれば、現在は Rhysida グループと呼ぶ方が正確です) が使用するツールが大きく変更されたことを突き止めることができました。この結果についてソフォスは最近記事を公開しています。行動のクラスタの調査では、サイバー攻撃者の帰属よりも、ツールの使用や攻撃タイプなどの他のアーティファクトが重視されます。この調査手法を進めた結果、これら 3 つのデータセットには重要な相関関係があることがわかりました。

例として、2 つのケースを並べて比較してみましょう。1 つは MDR の既存顧客で、もう 1 つは Incident Response からソフォスのサービスを利用したたケースです。

2 つのケースの比較

この調査の物語は、Cuba ランサムウェアから始まっています。これから見ていく両方のケースでは Cuba ランサムウェアが感染源です。両方のケースは 2023 年に発生しており、米国に拠点を置く業界が異なる企業が影響を受けています。分かりやすく伝えるために、これらの 2 つのケースを「レッド」と「ブルー」と呼びます。レッドのケースでは、顧客は MDR サービスを利用していますが、ブルーのケースでは、セキュリティ侵害が発生してから、ソフォスのインシデント対応サービスに依頼しています。これはセキュリティ担当者に関する物語ですので、脚色せずに両方のケースで発生した問題とその結末をそのままお伝えします。

| レッドとブルー:Cuba ランサムウェアの攻撃を受けた 2 つのケース | |

|

「レッド」 |

「ブルー」 |

| 8 件アーティファクトが記録 | 203 件アーティファクトが記録 |

| 2 台のデバイスに影響 | 215 台のデバイスに影響 |

| 0 件のアカウントが侵害 | 9 件のアカウントが侵害 |

| 2 台のサーバーを隔離 | すべてのサーバーと PC を隔離 |

| 通常の業務に復帰するまでに 2 日間 | 通常の業務に復帰するまでに 60 日間以上 |

| データの流出はなし | 75 GB のデータが流出 |

| サイバー攻撃者のサイトにデータが流出 | |

始まり

初日の最初の 1 時間は、レッドとブルーのケース共にほぼ同じスタートであり、C:\Windows\Temp\aswArPot.sys のドライバを使用した防御回避の試みが見られました(このエクスプロイトは、カーネルレベルでプロセスを終了させることが知られています)。

レッドのケース: 攻撃者はまた、2 番目のファイル、C:\Windows\Temp\av.bat をロードしようとしました。ソフォスのアンチウイルスが両方の試行を検出し、終了して削除しました。

ブルーのケース: 攻撃者は他の防御回避の手法を試行しました。この時点のシステム情報では、Cobalt Strike C2 がドロップされ、管理されていない IP アドレスから認証があったことが判明しました。これらの情報は、後になって Sophos X-Ops の調査担当者が利用できるようになっています。

明確な違い

最初の 1 時間が経過しました。Cuba が目的を達成するための操作を進めるにつれ、2 つの道が分岐し始めます。両方のシステムで、次の 60 分以内にさらに 3 つの IoC (C:\Windows\Temp\130.bat、C:\Windows\Temp\130.dll、C:\Windows\Temp\auto.dll) が実行され、Cuba ランサムウェアの C2 である 38.135.122[.]130/Agent64.bin への通信が試みられました。

レッドのケース: ファイル実行と既知の Cuba の C2 アドレスという 2 つの情報が特定されたことは、MDR が攻撃として判断するのに十分な証拠となり、システムは、ケース「SOPHOS-DET-WINDOWS-BEHAVIORAL-MALWARE-C2_11a (T1071.001)」を生成しました(末尾の番号は、MITRE ATT&CK が示す攻撃手法の番号であり、検出された挙動が Web トラフィックに関連するアプリケーションレベルのプロトコルに関与していることを示しています)。

ブルーのケース: 何も検出されていませんが、背後ではサイバー攻撃者が忙しく活動しています。ランサムウェアの別のバイナリをドロップし、管理者レベルのユーザーの権限を乗っ取っているようです。多くの悪意のあるツールと LOLBin が使用されていることが、特に AVKill と PSExec のログに記録されています。ブルーの攻撃を受けた企業は、CryptoGuard など Sophos のツールをいくつかの場所に導入していますが、Cobalt Strike と KillAV のこの日のアラートには気づいていません。

3 時間後

各インシデントが始まってから 3 時間が経過しました。レッドのケースでは人間のアナリストが調査に参加しました。

レッドのケース: MDR のアナリストは、顧客のネットワークで攻撃が疑われる 2 つのホストを分離した後、顧客に何が発生しているのかを伝え、検出された C2 をブロックするよう助言しました。感染したデバイスから悪意のあるファイルが削除され、精査するために Sophos Labs に提出されました。

ブルーのケース: 監視は正式には実施されていませんでしたが、タイムラインを後で構築してみると、トラブルの兆候 (具体的には Cobalt Strike) はすでに社内で注意の目が向けられていました。PSExec が現在、影響を受けたデバイスに存在し、SSL で暗号化されたトラフィックがロシアの IP アドレスに送信されていました。この時点で、攻撃者がブルーの会社の Active Directory に到達したことをテレメトリは示していました。この統計については、前回のレポートで詳しく説明しています。

2 日後

2 日間が経過しました。ここで、レッドの物語は終わりますが、ブルーの物語はまだ始まったばかりです。

レッドのケース: その間の数日間で、顧客の環境で影響を受けた 2 台のサーバーはクリーンアップされ、再び使用できるようになりました。ランサムウェアは削除され、データの暗号化や外部への流出も発生せずに、顧客は通常通りの業務に戻りました。

ブルーのケース:これまでに、攻撃者は複数のユーザーアカウントを侵害し、Cuba のキャンペーンに関連する 2 つのコマンドアンドコントロールサーバーと通信して指示を得ていました。2 週間にわたって、攻撃者は別の IP アドレス (64.235.39[.]82) にアクセスし、追加のマルウェアをダウンロードしました。さらに、特権のあるシステムプロセスを終了させる Backstab バイナリ、KillAV をインストールし、実行中のマルウェア対策機能を無効にするバッチスクリプト、Microsoft ZeroLogon の脆弱性を攻撃する追加のマルウェアなど、悪意のあるバイナリを企業の環境のさまざまな場所に拡散しました (KillAV の試行は、システムのソフォス製品に別のフラグを立てていましたが、何もフォローアップされることもありませんでした)。システム管理者は、異常な状況が発生していることに気が付き始めましたが、その詳細はすぐに明らかになります。

攻撃を知る

2 週間が経過しました。ブルーの攻撃を受けた企業の従業員が夜間勤務中に、ファイルが暗号化されているのを発見し、ヘルプデスクに通報しました。別の部署からもシフトの終了間際に同様のトラブルが報告されたため、ブルーの企業は Sophos X-Ops のインシデント対応チームに連絡しました。

ブルーのケース: ブルーの攻撃を受けた企業の IT 部門では、バイナリのブロック、侵害されたアカウントの特定、ネットワークへの RDP アクセスを許可していたマシンの特定など、先の見えないもぐら叩きのような対策を始めてから半月が経過しました。しかし、暗号化され、新しい拡張子 .cuba が付けられたファイルを発見したユーザーは、社外のインシデント対応チームに支援を求めることになりました。インシデント対応チームと顧客が、影響を受けたインフラ、攻撃の最終的な目的、利用可能なログやバックアップの可能性を特定するために奔走している間、約 80GB のデータ (内容は不明) が、このサイバー攻撃者と関係している IP アドレスに流出したことが判明しました。調査結果の中には、ランサムウェアの実行を示す CryptoGuard のアラートがイベントの数時間前から多数含まれていました。データの流出は、影響が明らかになる約 1 時間前に始まり、約 1 時間続きました。

組織全体のすべての PC とサーバーがシャットダウンされました。

さらなる被害

これは誰もが目を覆いたくなる結果です。ブルーの攻撃を受けた企業の環境がシャットダウンされてから 4 日後、Cuba グループは盗んだデータを公開しました。Sophos X-Ops のインシデント対応チームは、ここでブルーのケースを離れることになります。大規模なデータ流出の法的側面を弁護士が担当し、この企業の IT 部門が年初のバックアップからデータを復元します。最終的に通常通りに業務に復帰することができたのは、9 週間以上が経過した後でした。

この物語の教訓は、「世の中には悪い人間がいる」ということはさておき、セキュリティ対策に関しては、誰も一人ではないし、一人であるべきでもないということです。モグラたたきは勝ち目のないゲームです。特に、ハンティング、対応、分析、修復など、いくつものセキュリティ担当者の役割を果たそうとする場合は、その効率はさらに低下します。セキュリティ企業の同僚、専門的な組織、そして組織の従業員の間で信頼の輪を構築して情報を共有することが、多くの企業が脅威と戦うための最も大切な取り組みの 1 つとなっています。

結論

攻撃者の複雑な行動を逆手に取るには、可能な限り攻撃者にとっての障害を増やさなければなりません。システムが適切にメンテナンスされていれば、攻撃者は破壊するために多くの作業をしなければなりません。これによって攻撃にかかる時間が長くなり、検出できる期間も長くなります。脆弱なドライバの持ち込み (BYOVD) 攻撃 のような手法は、一般的な攻撃手法リストでは 4 番目か 5 番目に位置しており、その他の手法がすべて失敗した後に使用されています。環境のあらゆる場所に堅牢な保護と監視機能を展開する強固な多層防御の体制を確立すれば、攻撃者にとっての障害が増加し、攻撃者が取り入れなければならないスキルレベルも高くなります。多くの攻撃が成功しなくなり、攻撃者は最終的な目的を達成できなくなります。

保護に役立つあらゆる対策を行うことが重要です。保護機能は攻撃を防ぐことができるだけではなく、重要なテレメトリも提供します。現在導入している機能で自社の資産を完全に保護できなければ、アセットを隔離し、アクセスを監視して制御しなければなりません。パフォーマンスが低下することを恐れ、保護機能を利用しないのは間違った対応です。保護機能のギャップを無視したり隠したりすれば、攻撃を受ける可能性を残すことになります。自分の身は自分で守らなければなりません。

充実したテレメトリを利用できれば、高度な監視網を構築でき、攻撃を検出できるようになります。充実したテレメトリは、組織の死角を解消できるだけはなく、攻撃者によって死角が作られたときにも検出して警告できるようになります。テレメトリのシグナルが利用できなくなった場合、調査が必要なことを示します。悪意のある可能性がある非常に稀なイベントも把握するために、ネットワークやオペレーティングシステム以外も監視の対象にしなければなりません。たとえば、レジストリの変更は、調査の 26% で見られ、攻撃手法のリストの第 8 位ですが、攻撃者は、システムを攻撃できる都合の良い状態に変更したり、保護機能を無効化したり、活動を難読化したりするためにこの手法を使用することが多くあります。このような変更はサーバーでは稀ですが、潜在的な脅威の指標として常に検証しなければなりません。自社を監視するときには、これらのすべてのイベントを検出する必要があります。サイバー攻撃者に対応するためのルールを作らなければなりません。

テレメトリを積極的に確認するだけでは十分ではありません。このような情報の意味を理解することも、監視で不可欠となります。多くの組織は膨大なテレメトリを収集していますが、脅威に本当に関連する重要なシグナルを抽出することに苦労しています。このような業務で力を発揮するのが、経験豊富な脅威ハンター、そしてインシデント対応の担当者です。脅威ハンターは攻撃者のさまざまな手口を理解しており、インシデント対応の担当者と連携し、いつ、どのように脅威に対応すべきかを把握しています。調査に関する万全な備えは、大きな被害を受ける前に脅威を除去できるか、バックアップから環境全体を作り直さなければならないかの分水嶺になります。

偉大な戦略家 (モルトケでもアイゼンハワーでもマイク・タイソンでも) は、戦いが始まる前に周到な計画を練っています。企業に影響を及ぼす可能性が最も高いタイプの攻撃に対応できる計画を立てておき、セキュリティ担当者と、危機が発生したとき支援を求めることができる他の企業のステークホルダーの両方と、事前にこれらの計画の訓練を進めておく必要があります。このプロセスによって、攻撃者よりも先にシステムの弱点を特定し、プロアクティブな対応が可能になります。ソフォスのインシデント対応の調査の多くは、組織が自社で復旧を試みて失敗した後に開始されています。努力している組織を非難しているわけではありませんが、多くの組織が最初から支援を必要としていることを示しています。自社の能力を厳しい目で偽りなく評価すれば、外部の専門家による支援が必要であることが明らかになる場合があります。その場合には、積極的に支援を求めるようにしてください。

セキュリティ専門家や脅威ハンターは、発見した知見を共有し、防衛力を強化するために、信頼の輪を広げ、育てる方法を見つけてきました。この信頼の輪に参加すれば、他のメンバーはあなたの失敗と成功から学び、あなたは他のメンバーの失敗や成功から学びを得ることができます。このような関係の構築を目指す組織は、何を、どのように、誰と共有するかを決定するかについて社内でコミュニケーションしておく必要があります。

これらのデータを分析した結果、何を学ぶことができたのでしょうか?攻撃が迅速か低速かどうかはあまり重要ではありません。迅速な攻撃と低速な攻撃には、スピード以外には大きな違いはありません。迅速な攻撃は、低速な攻撃を早送り再生したようなものであり、曲自体は変わりません。

これは組織に防衛をあきらめるようにアドバイスしているように聞こえるかもしれませんが、決してそうではありません。防衛側は、攻撃の速度が増加しているために、防衛のための業務を根底から変える必要があるという考えを取り除く必要があります。実際、防衛側がこれまで実行してきた保護機能の中には、細心の注意を払えば、攻撃の迅速化にも十分に対応できる武器となるものがあります。攻撃を急げば、ミスも発生しやすくなります。攻撃の速度が速ければ速いほど、侵害の痕跡も多く残されることになります。セキュリティ担当者が充実した監視体制のもとでこれらの痕跡に注意すれば、攻撃を特定でき、深刻な影響が生じる前に対応できます。

謝辞

Colin Cowie、Morgan Demboski、Karla Soler、Mauricio Valdivieso、Hilary Wood が本レポートに掲載された調査に貢献してくれました。

付録 A:回答者の内訳と調査方法

本レポートでは、データセットの 83% が従業員数 1000 人未満の組織から得られています。例年と同様に、ソフォスの支援を必要としている組織の 50% 以上が従業員数 250 人以下の組織です。2023 年以前の回答者の内訳の詳細については、今年初めに公開した「ビジネスリーダー向けのアクティブアドバーサリーレポート」を参照してください。

18 か月間のデータから滞留時間の傾向を調べるために、2022 年と 2023 年前半のケースについて調査しました。類似する 2 つのケース (「2 つのケースの比較」を参照) を比較するために、18 か月のデータセットにはなかったインシデント対応のケースを選択しています。このケースの詳細は、レポートの統計には含まれていません。同様に、MDR のケースはこのレポートのどこにも取り上げられていません。

ソフォスでは、お客様の機密を保護することを最優先事項としています。ここに掲載されているデータは、このデータからお客様を特定できないように、また、お客様のデータが不適切に集計を歪めることがないように、複数のプロセスを経て検証されています。問題があると考えられた特定のケースについては、そのお客様のデータをデータセットから除外しています。

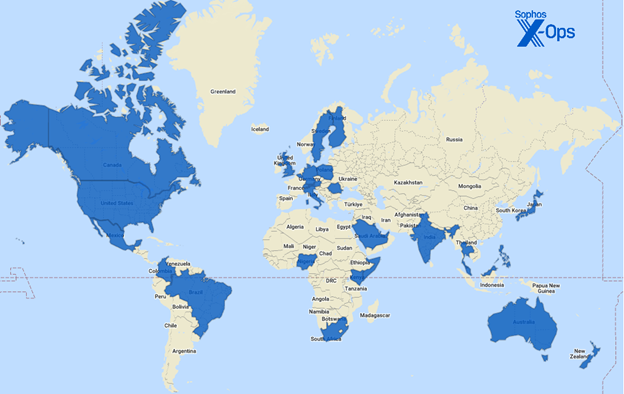

データに含まれる国 (2022 年~2023 年上半期)

図 A1:2022 年と 2023 年前半にデータを取得した 34 カ国 (バーチャルまたはその他の方法)

| オーストラリア | 日本 | シンガポール |

| オーストリア | ケニア | ソマリア |

| バーレーン | クウェート | 南アフリカ |

| ベルギー | マレーシア | ベルギー |

| ブラジル | メキシコ | スウェーデン |

| カナダ | ニュージーランド | スイス |

| コロンビア | ナイジェリア | タイ |

| フィンランド | フィリピン | アラブ首長国連邦 |

| ドイツ | ポーランド | グレートブリテンおよび北アイルランド連合王国 |

| 香港 | カタール | |

| インド | ルーマニア | 米国 |

| イタリア | サウジアラビア |

データに含まれる業界 (2022 年~2023 年上半期)

| アーキテクチャー | 政府機関 | ニュースメディア |

| コミュニケーション | 医療機関 | 非営利団体 |

| 建設業 | ホスピタリティ | 医薬品 |

| 教育 | 情報テクノロジー | 不動産 |

| エレクトロニクス | 法務 | 小売 |

| エネルギー | 物流 | サービス |

| エンタテイメント | 製造業 | 運輸・交通 |

| 財務データ | 鉱業 | |

| 食料 | MSP/ホスティング |

調査方法

本レポートのデータは、Sophos X-Ops インシデント対応チームが個別に実施した調査の過程で取得されています。「2 つのケースの比較」のデータ比較で記載されている Sophos MDR データは、その顧客に提供している通常の MDR サービスの過程で取得されています。

データが不明確であったり、入手できなかったりした場合は、筆者が個々のインシデント対応の担当者や MDR のアナリストと一緒に検討し、疑問や混乱を解消しました。レポートの目的と照らして十分な解析ができなかった事例、またはレポートに記載することでソフォスとお客様との関係が公開される、あるいは、その他の損害を被る可能性があると判断された事例は除外されています。次に、残りの各ケースのタイムラインを調査して、初期アクセス、滞留時間、データの流出などの攻撃を明確にしました。