** 本記事は、Same threats, different ransomware の翻訳です。最新の情報は英語記事をご覧ください。**

現在、サービスとしてのランサムウェア (RaaS) の世界では、同じランサムウェアファミリを使用するアフィリエイトグループが何十件も存在し、展開する亜種を切り替えています。Sophos X-Ops はこのような攻撃の移り変わりを考慮し、脅威活動を追跡してクラスタ化することで、配信されるランサムウェア亜種にかかわらず共通の攻撃パターンの特定を目指しています。最近のブログ記事では、Hive、Black Basta、Royal ランサムウェアなど、複数の異なるランサムウェア亜種を数か月にわたって展開しながら、侵入方法は異なっていても同じパターンの TTP を使用している脅威活動クラスタ (TAC) を特定しました。

本記事では、攻撃者の行動をクラスタ化することの利点を示すため、実際にクラスタ化を行った事例をご紹介します。この事例では、あるランサムウェアのアフィリエイトグループが企業に対する攻撃において展開するランサムウェアが、Vice Society から Rhysida ランサムウェアへと変化していることが確認されました。展開されるランサムウェアの亜種は変化しているにもかかわらず、グループが主に用いる戦術、手法、手順 (TTP) は以下の通り、一貫しています。

- 多要素認証 (MFA) が有効になっていない、侵害された VPN アカウントを使ってネットワークに接続する

- SystemBC、PortStarter、あるいは Cobalt Strike などのツールを使用する

- Advanced Port/IP Scanner、AnyDesk、PuTTY、MegaSync などのアプリケーションを悪用する

- 7zip によるデータ収集と、MegaSync、WinSCP、カスタム PowerShell スクリプトによるデータ窃取を行う

- Zerologon のような脆弱性を悪用し、Secretsdump などのツールを活用して、temp_l0gs フォルダにある ntds.dit データベースをダンプする

- ラテラルムーブメントに RDP を、ランサムウェアバイナリの配布に PSExec を活用する

インシデントの概要

本記事では、以下の表に示す 6 件のサンプルケースのデータに基づいて分析を行います。

| ランサムウェアの配信日 | ランサムウェア | 被害者 | 発見日

アクティビティ |

滞留時間 | マルウェア | ツール

|

| 2022年 11 月 | Vice Society | 政府/物流 | VPN 認証 (MFA なし) | 5 日間 | PortStarter | Advanced IP Scanner、PuTTY、temp_l0gs (認証情報のダンプ)、RDP、AnyDesk、MegaSync、WinSCP |

| 2023 年 2 月 | Vice Society | 物流 | VPN 認証 (MFA なし) | 112 日間 | PortStarter

|

Advanced Port Scanner、PuTTY、 temp_l0gs (認証情報のダンプ)、RDP、AnyDesk、MegaSync、ZeroLogon |

| 2023 年 4 月 | Vice Society | 教育 | VPN 認証

(MFA なし) |

17 日間 | PortStarter SystemBC |

Advanced IP Scanner、AnyDesk、temp_l0gs (認証情報のダンプ)、RDP |

| 2023 年 5 月 | Vice Society | 製造業 | VPN Auth

(MFA なし) |

4 日間 | PortStarter | Advanced Port Scanner、Secretsdump、ZeroLogon、AnyDesk、PuTTY、RDP、MegaSync、7zip、WinSCP |

| 2023 年 6 月 | Rhysida | 物流 | VPN 認証

(MFA なし) |

5 日間 | SystemBC | PuTTY、MegaSync、RDP、7zip、WinSCP |

| 2023 年 6 月 | Rhysida | 教育 | 不明 | 不明 | SystemBC | AnyDesk |

背景

ソフォスは、この攻撃者の一連の行動を TAC5279 として追跡しています。この活動は、Microsoft が Vanilla Tempest (旧 DEV-0832) として追跡している脅威活動と同一です。ソフォスは、この脅威活動クラスタが関与するインシデントを 2022 年 11 月に初めて観測しました。このインシデントは、Vice Society ランサムウェアを用いて、政府物流業界の顧客を標的としていました。ソフォスは、この攻撃者が教育、製造、物流業界の組織に対して Vice Society ランサムウェアを展開するのを 2023 年 6 月まで確認し続けました。さらに 6 月には、物流および教育業界の異なる 2 つの組織に対して同じ攻撃者が Rhysida ランサムウェアを展開するのを検出しました。

2021 年夏に初めて登場した Vice Society は、2022 年後半に教育業界に対して過剰な攻撃をしたことで悪名を馳せたランサムウェアファミリです。一方、Rhysida は 2023 年 5 月に活動を開始したサービスとしてのランサムウェア (RaaS) グループで、政府機関、教育機関、さらに最近では複数の医療機関を標的とした攻撃で知られるようになりました。

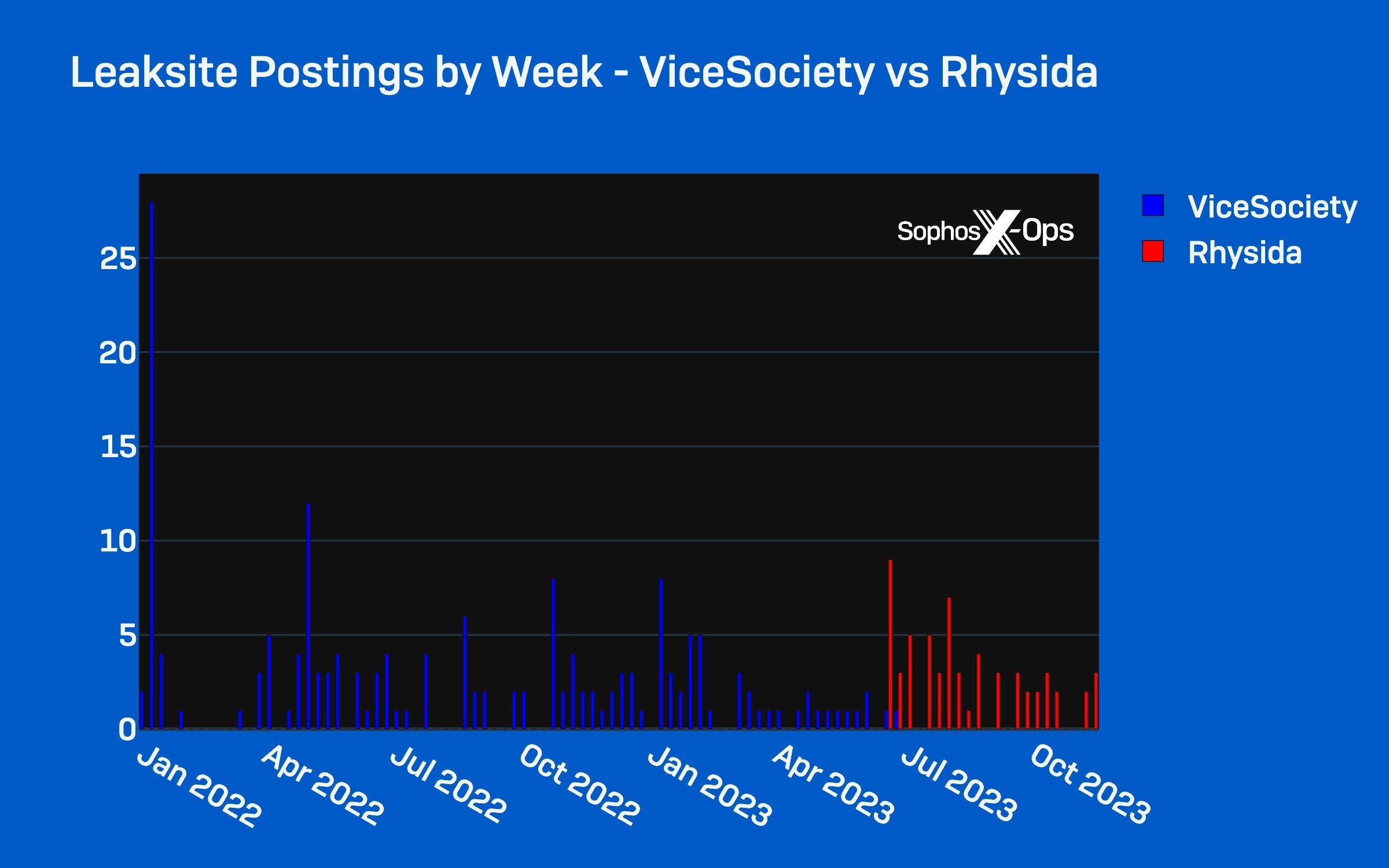

PRODAFT 社および Check Point Research 社による報告書では、Vice Society と Rhysida の関係が指摘されており、両グループの関連性が仄めかされています。本記事では、Vice Society のオペレーターが Rhysida ランサムウェアの使用へと移行したことを示唆する新たな証拠を提示します。ランサムウェアグループのデータリークサイトによると、2023 年 7 月以降は Vice Society による被害が報告されていません。これは、Rhysida による被害が報告され始めた時期と一致します (図 1)。

図 1: 2022 年 1 月から 2023 年 10 月までの Vice Society および Rhysida のリークサイトへの投稿の週間集計。6 月下旬および 7 月上旬の重複期間に注目。

TTP

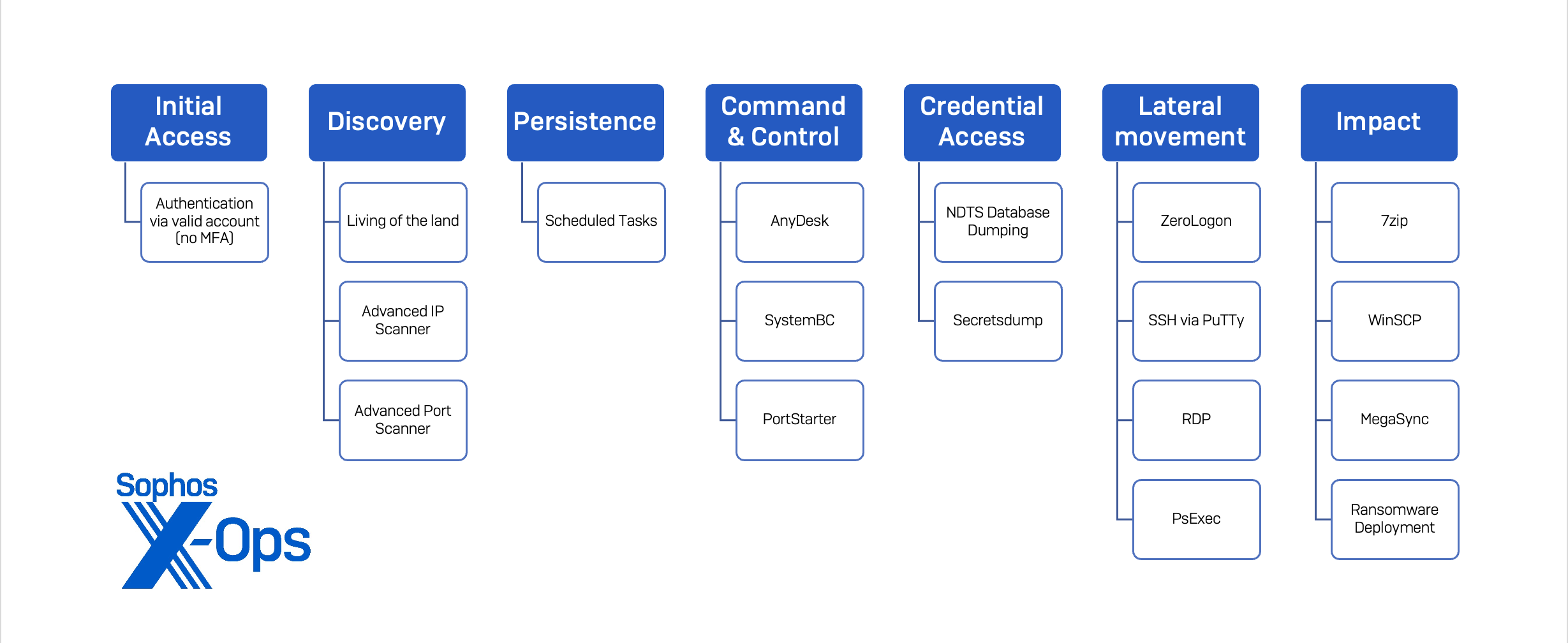

以下の項目では、Sophos Rapid Response および Managed Detection and Response (MDR) の事例で観測された、TAC5279 が頻繁に使用する TTP について詳しく説明します。図 2 は、観察されたアーティファクトと MITRE の ATT&CK マトリックスとの対応関係を詳細に示したものです。

図 2: セキュリティ侵害の痕跡 (IoC) と ATT&CK の対応関係

初期アクセス

観測された 6 件のインシデントすべてにおいて、攻撃者は、MFA が有効になっていない組織の VPN にアクセスするため、有効な認証情報を活用していました。攻撃者がどこで有効な認証情報を入手したかは不明ですが、おそらくは攻撃の開始前に別の場所で入手したものと推測されます。初期アクセスブローカー (IAB) から購入した可能性も示唆されます。

攻撃者は、ランサムウェアのバイナリを展開するまで、さまざまなネットワーク内にさまざまな時間滞留しており、最も短い滞留時間は 4 日間でした。しかし、攻撃者はすべてのインシデントにおいて迅速な出入りを重視していたわけではなく、ランサムウェアを展開する前に、同一の環境に 3 か月以上滞留していたことさえありました。

このインシデント (上表のインシデント 2) では、まず 2022 年 10 月下旬に Vice Society のオペレーターが有効な VPN 認証情報を介してネットワークにアクセスし、すぐに Mimikatz ツールを使用して組織のドメインコントローラーに対して Zerologon のエクスプロイトを実行しました。Zerologon は、Microsoft の Netlogon Remote Protocol (CVE-2020-1472、2020 年 8 月 11 日にパッチ適用済み) に存在する重大な権限昇格の脆弱性であり、攻撃者はこの脆弱性を悪用することで、認証なしで Windows ドメインコントローラーへの管理者アクセスを得られます。Zerologon の悪用後、攻撃者は 2023 年 2 月上旬にラテラルムーブメントが実行された兆候が確認されるまで、およそ 3 か月間休眠状態にありました。

ラテラルムーブメント

観測されたインシデントのほぼすべてにおいて、攻撃者はリモートデスクトッププロトコル (RDP) を使用して、組織の環境全体にラテラルムーブメントを行いました。Rapid Response が対応したある事例では、攻撃者はネットワーク全体で 300 回以上ラテラルムーブメントを行っていました。

この攻撃者がラテラルムーブメントに用いる主なアプローチは RDP だったようですが、PuTTY を活用して SSH 経由でネットワーク内の他のデバイスに接続する様子や、PsExec (C:\s$\PsExec.exe) の使用も確認されています。ほとんどの場合、攻撃者はネイティブの「環境寄生型バイナリ (LOLBins)」を利用するのではなく、「バイナリの持ち込み (BYOBins)」と呼ばれる手法でバイナリをネットワークにドロップしました。この事例に対するソフォス製品の検出は以下の通りです。

C:\Users\<ユーザー名>\AppData\Local\Temp\9\putty.exe

攻撃者は一般的に、Advanced Port Scanner と Advanced IP Scanner を使用して、ラテラルムーブメントを実行できるネットワーク内の追加デバイスを特定することが確認されています。whoami、nltest.exe /dclist、quser.exe、query.exe、net.exe、tracert.exe など、一般的な検索コマンドや実行ファイルも確認されました。

認証情報へのアクセス

いくつかの事例では、攻撃者はドメインコントローラー上の Active Directory データベース (ntds.dit) をダンプし、ドメイン内のアカウントのパスワードハッシュを取得しました。さらに、攻撃者は ntdsutil.exe を使って temp_l0gs フォルダに ntds.dit の完全なバックアップを作成しました。複数の侵害で、以下のコマンドの実行が確認されました。

powershell.exe ntdsutil.exe "ac i ntds" ifm "create full c:\temp_l0gs" q q

Microsoft は以前、この脅威活動クラスタ (DEV-0832) による Vice Society の侵害で、同じ PowerShell コマンドが活用されたことを報告しています。ソフォスはまた、攻撃者が「secretsdump.exe」を使用して Active Directory からユーザー認証情報をダンプし、LSASS メモリダンプを実行したことも確認しています。

コマンドアンドコントロール (C2)

侵入した攻撃者は、さまざまなバックドアや正規のツールを使用して常駐化を行っていることが確認されました。

PortStarter

いくつかの事例では、攻撃者は PortStarter バックドアを展開して C2 通信を確立していました。PortStarter は Go で書かれたマルウェアであり、Windows のファイアウォール設定を変更したり、ポートを開いたり、あらかじめ設定された C2 サーバーに接続したりする機能を持ちます。報告されているように、PortStarter は一般的に商用ツールに分類されますが、バックドアが Vice Society の攻撃者と密接に関係していることが指摘されています。ソフォスのお客様は、PortStarter バックドアに対するメモリ保護 Mem/GoPort-A により、この活動から保護されています。

PortStarter バックドアを実行するために、攻撃者は C:\Users\Public\main.dll を実行するスケジュールタスク「System」を作成することが確認されています。

C:\Windows\system32\schtasks.exe /create /sc ONSTART /tn System /tr “rundll32 C:\Users\Public\main.dll Test” /ru system

同様に、攻撃者は常駐化のため、「SystemCheck」と名付けられたスケジュールタスクを作成し、PortStarter DLL (C:\ProgramData\schk.dll) を実行することも確認されています。

C:\Windows\Tasks\windows32u.dll C:\Windows\Tasks\windows32u.ps1

いくつかの事例において、PortStarter バックドアは異なるファイルパスに配置されているのが確認されました。これらは、以下の IP に接続するものでした。

| C:\Windows\System32\config\main.dll | 156.96.62[.]58

146.70.104[.]249 51.77.102[.]106 |

| c:\users\public\main.dll | 108.62.141[.]161 |

| C:\ProgramData\schk.dll | 157.154.194[.]6 |

SystemBC

2019 年に初めて確認された SystemBC は、プロキシおよびリモート管理ツールであり、悪名高いランサムウェア攻撃者がしばしば用いる Tor プロキシおよびリモートコントロールツールへと急速に進化しました。

Vice Society としての活動中も、攻撃者は一貫して SystemBC と PortStarter を C2 活動に使用していました。Rhysida ランサムウェアに名を変えてからも、SystemBC は依然として C2 活動の主要な手法として用いられている一方で、PortStarter の使用は確認されていません。

Vice Society および Rhysida の両方の事例で、ソフォス製品は svchost.ps1 という名前の SystemBC PowerShell スクリプトを検出しました。

HKCU:\SOFTWARE\Microsoft\Windows\CurrentVersion\Run -name socks

この SystemBC の活動はソフォス製品によって Troj/PSDl-PQ として検出されます。また、ソフォス製品は SystemBC の活動からお客様を保護するため、メモリ保護 mem/sysbrat-a も採用しています。

AnyDesk

AnyDesk のようなデュアルユースエージェントやリモートデスクトップアプリケーションは、ランサムウェアの攻撃者の間で非常に人気があり、しばしば正規のアクティビティを装ってネットワークに紛れ込みます。リモートアクセス用のデュアルユースエージェントには、TeamViewer、Splashtop、Connectwise などがありますが、TAC5279 は主に AnyDesk を使用しています。アプリケーションコントロールポリシーを用いることで、デュアルユースエージェントの悪用リスクを軽減できます。

いくつかのインシデントでは、攻撃者がネットワーク内の複数のシステムに AnyDesk をインストールするのを自動化するため、以下のコマンドを実行しているのが確認されました。

"C:\Windows\system32\cmd.exe" /c C:\ProgramData\AnyDesk.exe --install C:\ProgramData\AnyDesk --start-with-win –silent

データの窃取

ほぼすべてのインシデントで、攻撃者はランサムウェアを展開する前にデータを収集し、流出させようとしていることが確認されており、このグループが「二重の恐喝」を目的にデータを優先的に収集していることを示しています。多くの場合、数百ギガバイトものデータをネットワークから窃取しようとしていました。攻撃者はさまざまな手法でデータを窃取しましたが、いくつかの共通点も確認されました。

攻撃者はしばしば WinSCP、7zip および MegaSync をダウンロードしていました。

- winscp-5.17.10-setup.exe

- 7z2201-x64.exe

- MEGAsyncSetup64.exe

いくつかの事例では、攻撃者は PowerShell でデータ窃取スクリプトを実行していました。

- <被害者のドメイン名>.LOCAL\s$\w.ps1

- C:\s$\p1.ps1

このスクリプトは、利用可能なすべてのドライブとファイルを WMI 経由で読み込み、「$includes」および「$excludes」という 2 件のリストを作成します。これらはそれぞれ、スキャンが実行される場所、実行されない場所を一覧化したものです。これらの活動はすべて、指定された拡張子を持つファイルおよびフォルダを、以下のフォーマットで埋め込み URL にアップロードするために実行されます。

<C2 の IP>/upload?dir=<標的名>.LOCAL%2f<標的名>.LOCAL/$machineName/$drive/$fullPath

ランサムウェアの展開

Vice Society および Rhysida のインシデントでは、データ収集の段階で WinSCP がダウンロードされ、その後、ランサムウェアのバイナリをディスクに書き込むために使用されていることが確認されました。

ある事例では、ソフォスが Linux 用 Vice Society ランサムウェア暗号化ツールが標的ネットワークに転送される (Linux/Ransm-W) のを検出してクリーニングし、侵入活動を阻止しました。

Vice Society ランサムウェアは .vicesociety というファイル拡張子を使用してファイルを暗号化し、次のような名前のランサムノート (身代金要求文書) を作成します。

!!! ALL YOUR FILES ARE ENCRYPTED !!!.txt

滞留時間が極めて長かったインシデントでは、攻撃者が svchost.exe というランサムウェアファイルを使ってファイルを暗号化し、暗号化したファイルに拡張子「vs_team」を付加し、ネットワークから 770GB のデータを流出させた後に「AllYFilesAE」と名付けられたランサムノートを投下したことが確認されています。攻撃者はさらに、標的組織のバックアップを暗号化し、ネットワークを以前の稼働状態に復元できないようにしました。

その後確認した事例では、Rhysida ランサムウェアはファイル拡張子「.rhysida」を使用し、より「洗練された」書式のランサムノートを使用するようになりました。

- CriticalBreachDetected.pdf

上記のファイル名は、Rhysida ランサムウェアのランサムノートファイルとして頻繁に報告されているものです。Rhysida ランサムウェアはランサムノートファイルの PDF コンテンツをバイナリにハードコードし、各ディレクトリにドロップすることで知られています。

結論

複数の侵入事例を分析した結果、Rhysida の台頭と Vice Society の消滅には論理的な相関関係が認められましたが、Vice Society が Rhysida として「再ブランド化」したこと、あるいは Vice Society のオペレーターが現在 Rhysida ランサムウェアのみを使用していることを示す証拠は現在のところありません。しかし、TAC5279 のアフィリエイトグループは、Vice Society の代わりに Rhysida ランサムウェアの亜種を展開するように移行している一方で、組織全体の攻撃において多くの共通した戦術を用い続けていると、断言できます。ソフォスが観察した事例には多少のばらつきがあるものの、初期アクセスの戦術の類似性、PortStarter および SystemBC の使用、インシデント間で共通した認証情報ダンプの手法から、同一の脅威活動クラスタが進化したものであることがわかります。

TAC5279 は、複数の部門や地域、特に教育や医療分野の組織にランサムウェアの脅威をもたらす活発な脅威活動グループです。Rhysida ランサムウェアの亜種は現在も活発に開発中であると報告されており、このグループは今後もこの亜種を活用した攻撃を続ける可能性が高いと考えられます。

ソフォスが観測した TTP の多くの側面において、サイバー犯罪の脅威状況は共通しており、さまざまなランサムウェアの亜種を展開するために活用できます。ランサムウェアのアフィリエイトは通常、使用するランサムウェアを変更するため、ランサムウェアのペイロード展開そのものだけでなく、攻撃チェーン全体の活動を追跡することの重要性が改めて確認されます。ソフォスは、攻撃者の行動をクラスタ化することで、実用的なインテリジェンスを生成し、効果的な検出を行うことで、ランサムウェアが展開される前に悪意のある活動を迅速に特定します。

脅威活動グループによる脅威を最小限に抑えるため、以下の措置を講じることを推奨します。

- 多要素認証 (MFA) を有効にする。Vice Society と Rhysida のインシデントに共通の重要な特徴のひとつは、ネットワークへの VPN アクセスに MFA が使われていないことです。VPN アクセスのために MFA を有効にすることは、このような攻撃者によるランサムウェアの被害を防ぐ上で重要なセキュリティコントロールです。

- アプリケーションコントロールを有効にする。アプリケーションコントロールポリシーは、AnyDesk、WinSCP、PuTTY、MegaSync などの不要なデュアルユースエージェントをブロックできます。明確に定義されたポリシーを使用して、これらのプログラムの使用を専用のユーザーグループに制限すべきです。

セキュリティ侵害の痕跡 (IoC)

関連する IoC の一覧はソフォスの GitHub リポジトリに掲載されています。

コメントを残す