** 本記事は、Step-by-step through the Money Message ransomware の翻訳です。最新の情報は英語記事をご覧ください。**

2023 年 8 月、Sophos X-Ops のインシデント対応チームは、Money Message ランサムウェアに感染したオーストラリアの組織のサポートを行いました。Money Message の攻撃手法は、暗号化したデータにファイル拡張子を付けないため、被害者が拡張子を確認することで暗号化されたファイルを特定するのは困難です。

本記事では、インシデントにおける攻撃の流れを確認し、攻撃者がどのように Money Message ランサムウェアを展開しているのか、また MITRE ATT&CK チェーンのさまざまなポイントでいかにして攻撃者の試みに対抗すべきかを説明します。

ランサムノートの作成

攻撃の一環として、ランサムウェアは「money_message.log」と名付けられたランサムノート (身代金要求文書) を C: ドライブのルートディレクトリに直接ドロップします。

標的のシステム上のランサムノートには以下のように書かれていました。

あなたのファイルは利益追求組織「Money Message」により暗号化されたため、アクセスできなくなりました。

身代金を支払えば、ファイルを復号化するためのツールを入手できます。ファイルを自力で復号化しようとしないでください。ファイルが破損し、復元不可能になってしまう恐れがあります。

交渉を進めるためには、tor ブラウザ https://www.torproject.org/download/ を用いてこちらのリンク .onion/

を開いてください。

支払いを拒否した場合、私たちはあなたの内部ネットワークから盗み出したファイルを私たちのブログ (下記) に掲載します。

.onion

暗号化されたファイルは、私たちの復号化ソフトウェア無しでは復号化できません。

.onion/

攻撃フローの詳細

初期アクセス

ソフォスの調査によると、攻撃者は標的の VPN 経由で初期アクセスを行っており、その VPN では単要素認証が使用されていました。これは MITRE ATT&CK テクニック T1078 (有効なアカウント) の一例です。

ガイダンス

VPN 接続に多要素認証 (MFA) を導入することは、セキュリティを強化し、潜在的な不正アクセスを阻止するのに最も重要です。さらに、不審なログイン試行や異常を迅速に検知するには、VPN ログおよびユーザーアクティビティを継続的に監視する必要があります。MFA のような、より強固で多層型の認証方法にアップグレードすることは、単要素認証の脆弱性を悪用して不正な VPN アクセスを得ようとする潜在的な攻撃者に対する最前線の防御を強化する上で不可欠です。

防衛回避

攻撃者は GPO ポリシーを展開し、Windows Defender のリアルタイム保護を無効にしました。これは MITRE ATT&CK テクニック T1562.001 (T1562.001: 防御機能の無効化: ツールの無効化または変更サブテクニック) の一例です。

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows Defender] DisableAntiSpyware: [REG_DWORD_LE] 1 [HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows Defender\Real-time Protection] DisableRealtimeMonitoring: [REG_DWORD_LE] 1

ガイダンス

組織が行える最初の防御策は、強固な改ざん防止機能を持つセキュリティエージェントを導入することです。アクティビティの監視という観点から言うと、これらのアクションは検出可能なイベントだと言えます。トラブルシューティング中にシステム管理者が保護を (少なくとも一時的に) 停止することはあり得ますが、その行為のリスクを考えると、対応するサポートチケットが見つからない場合には、速やかに調査を行うべきです。

ラテラルムーブメント

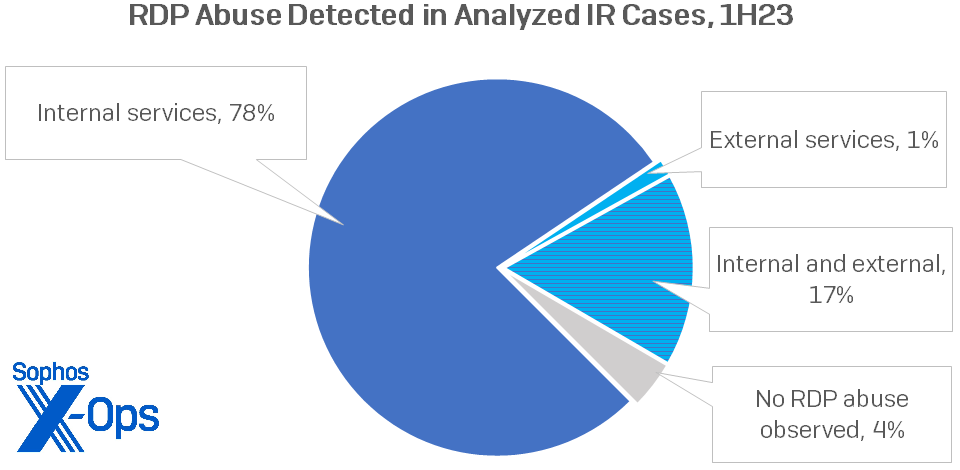

この攻撃者は、psexec を利用してバッチスクリプトを実行し、RDP ポートを有効にして、リモートデスクトッププロトコル (RDP) を使用してネットワークを横断しました。これは MITRE ATT&CK テクニック T1021.001(リモートサービス: リモートデスクトッププロトコルサブテクニック) の一例です。2023 年上半期に扱った IR 事例の調査結果からもわかる通り、RDP はソフォスのインシデント対応チームが扱う事例で頻繁に用いられています。

図 1: 2023 年上半期の IR 事例における RDP 不正利用の検出件数

バッチスクリプトの内容は以下の通りです。

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 0 /f Enable-NetFirewallRule -DisplayGroup 'Remote Desktop' netsh advfirewall firewall add rule name="Open Remote Desktop" protocol=TCP dir=in localport=3389 action=allow

ガイダンス

RDP アクセスの保護は、多くの企業にとって悩みの種ですが、投資に値するプロジェクトです。最初に実施すべきなのは、RDP を使用して他のシステムにアクセスできるアカウントを役割別に制限することです。ユーザーの大多数は、RDP を必要としません。次に、管理者だけ MFA でアクセスできる集中型ジャンプサーバーを採用し、他のシステム間 RDP をネットワークレベルでブロックするのも強力な予防策となります。最後に、承認されたシステム管理活動と矛盾する、異常な RDP 接続を速やかに検知するように設定する必要があります。

認証情報へのアクセス

攻撃者は、Secretsdump.py (Impacket ツールキットの一部) を使用して、SAM レジストリハイブを取得しました。この手順は、MITRE ATT&CK テクニック T1003.002: (OS 認証情報のダンプ: セキュリティアカウントマネージャーサブテクニック) を実行する方法の一例です。

C:\WINDOWS\system32\svchost.exe -k localService -p -s RemoteRegistry

ガイダンス

組織の機密情報である認証情報の保護を優先することは極めて重要です。中でも、強力なアクセス制御の導入、堅牢なエンドポイント検出および対応ソリューションの採用、SAM ハイブアクセスに関連する不審な活動の監視は不可欠です。この重要なシステムコンポーネントへの不正なアクセスや操作の試みは、機密情報のセキュリティを脅かす侵害や悪意のある行為を示す可能性があるため、速やかに調査する必要があります。

収集

漏洩が確認されたアカウントは、FireServer (ファイルサーバー) フォルダ内の Finance (金融)、Payroll (給与)、SalesReport (販売報告書)、HR (人事) などと名付けられた機密フォルダへのアクセスに使用されました。MITRE のテクニック TA0009 (収集) の下には、37 のサブテクニックおよびサブサブテクニックがあります。

ガイダンス

多くの場合、攻撃者がデータをステージングする頃には、セキュリティ上、手遅れになっています。データの盗難を防ぐには、必要な人のみのアクセスを承認する「最小権限の原則」を採用し、その後、ファイルのエクスポート、共有、移動を細かく制御するのが有効です。DLP ソリューションには、導入と維持が難しいという側面がありますが、リスクの高いデータについては導入を検討する価値があります。

データの窃取

攻撃者は MEGAsync を活用してデータを流出させました。これは、MITRE ATT&CK テクニック T1567.002 (Web サービス経由での持ち出し: クラウドストレージへの持ち出しサブテクニック) の一例です。

UserAssist entry: 87 Value name: C:\Users\<編集により削除>\AppData\Local\Temp\6\MEGAsyncSetup32.exe Count: 1 User ”<編集により削除> registered Task Scheduler task “\MEGA\MEGAsync Update Task S-1-5-21-<編集により削除>"

ガイダンス

組織は、データ流出防止に関する対策とネットワーク監視の強化に注力すべきです。強固なアウトバウンドトラフィック分析およびコンテンツ検査を実施することで、疑わしいデータ転送を特定し、ブロックできます。さらに、MEGAsync の活動を綿密に監視し、異常あるいは不正なデータ転送を検出することは、データ侵害を軽減する上で極めて重要です。潜在的なデータ流出を防ぎ、機密情報への影響を最小限に抑えるために、データ侵害の兆候を迅速に調査し、対応してください。

影響

今回の攻撃者は、それぞれ Windows 環境用および Linux 環境用に異なる 2 件のランサムウェアバイナリを使用していました。Windows 版は windows.exe という名前で、ソフォス製品には Troj/Ransom-GWD として検出されます。これは MITRE ATT&CK テクニック T1486(影響を与えるためのデータ暗号化) の一例です。

- Money Message の暗号化ツールは C++ で記述されており、暗号化を実行しないフォルダ、付加する拡張子、終了させるサービスやプロセス、他のデバイスの暗号化に使用される可能性のあるドメインのログイン名やパスワードなど、重要な詳細を含む JSON 設定ファイルが埋め込まれています。

- 暗号化ツールは、ChaCha Quarter Round アルゴリズムおよび ECDH を利用して暗号化を実行します。

- 暗号化が完了すると、ランサムウェアはランサムノートを C:\money_message.log に作成します。

- ソフォス製品で保護されているエンドポイントでは、以下の検出がトリガーされます。

検出されたマルウェア: ‘Troj/Ransom-GWD’ at ‘C:\Users\<編集により削除>\AppData\Local\Temp\6\windows.exe’

Linux 版は、「esxi」と名付けられており、実行されるとすべての仮想ハードディスクを削除します。これは MITRE ATT&CK テクニック T1561(ディスク消去) の一例です。

ESXi ホスト上で実行されるコマンド:

cd /tmp/ chmod 777 esxi dir ls ./esxi

ガイダンス

上述の通り、攻撃の後半では、適切に設定された XDR ソリューションですべてのシステムを完全にカバーすることが、ランサムウェアから組織を保護する上で不可欠です。ソフォス製品の場合、CryptoGuard ポリシーを有効にしておくことが重要であり、その際にはサポートがお客様を手助けできます。

結論

Money Message の攻撃者によるデータ流出までの手順は、上述の通り、かなり典型的な MITRE ATT&CK チェーンに倣っています。この攻撃者はさまざまな手段で防御を混乱させようとしますが、優れた防御は (特に初期段階において) 被害を防ぐのに効果的なツールキットを提供することができます。