** 本記事は、The Phantom Menace: Brute Ratel remains rare and targeted の翻訳です。最新の情報は英語記事をご覧ください。**

昨年、ソフォスは、Black Cat ランサムウェアのインシデントを主導したサイバー攻撃者など、商用の攻撃用セキュリティツール「Brute Ratel」が悪用されるケースが増加していることを報告しました。Brute Ratel のあるバージョンが一般に公開されたこともあり、多くのサイバー攻撃者がラテラルムーブメントを実行するために長年使用してきた攻撃用のセキュリティツール「Cobalt Strike」の後継として Brute Ratel の悪用が広がることが懸念されてきました。

Brute Ratel は、「先進的なレッドチーム向けの攻撃シミュレーションソフトウェア」として販売されており、Badger と呼ばれるリモートアクセスエージェント、サーバー、および commander と呼ばれるユーザーインターフェースソフトウェアから構成されます。Cobalt Strike のエージェントである「ビーコン」と同様に、Badger インスタンスは互いにあるいは C2 と通信でき、最初に侵害したポイントから、標的のネットワーク内で Badger インスタンスが稼働している他のシステム間で秘密の通信チャネルを構築します。Badger 同士の通信は TCP と SMB ファイル共有プロトコルが使用され、C2 サーバーとの通信は Web プロトコル (HTTP と HTTPS) と DNS over HTTPS (DOH) が使用されています。

Brute Ratel の開発元は、Cobalt Strike のように海賊版が作成され悪用されることはないと主張していましたが、2022年に Brute Ratel のセキュリティが侵害されました。2022 年の夏、Brute Ratel がランサムウェア攻撃を実行しているサイバー攻撃者によって使用されたことで、Brute Ratel が Cobalt Strike に取って代わる日も近いという懸念が広がりました。しかし、その不安は現実にはなりませんでした。

2022 年 9 月、ウクライナのユーザーによって Brute Ratel のバージョン 1.2.2 (コードネーム「Scandinavian Defense」)の完全版のコピーが Virus Total にアップロードされ、研究者が分析できるようになりました。2022 年 9 月から 2023 年 3 月までのソフォスのエンドポイント検出データを調査したところ、脅威シミュレーションやその他のセキュリティテストを除いて、ソフォスの顧客テレメトリで Brute Ratel が検出されたケースは 20 件未満でした。ソフォスのインシデント対応チームが扱った Brute Ratel が利用されたケースは、2022 年には 2 件だけでした。

Brute Ratel 攻撃に関連する検体を調査したところ、挙動やファイル解析に基づいて汎用的なマルウェアとしてブロックされた後に Brute Ratel 関連と判明した脅威もわずかですが見つかっています。テレメトリを分析したところ、これらのケースは、実際の攻撃ではなく、セキュリティチームによる攻撃のシミュレーションやテストに関連したものでした。実際に Brute Ratel が攻撃に悪用されたケースを検知したのは、直近では 1 月です。

一方で、長期にわたってリークされ、リバースエンジニアリングされている攻撃用のセキュリティツール Cobalt Strike は、ランサムウェア攻撃などの多くのインシデントでさらに悪用されています。Cobalt Strike が検出された事例が数千件に達した時期もありました。

しかし、Brute Ratel を利用しているサイバー攻撃者が全くいないわけではありません。特定の組織のみを標的とする資金力が豊富な攻撃者によって悪用されているケースが見つかっています。ポーランド政府は最近、ロシアの諜報機関とつながりがあるとされるサイバースパイ活動を確認しましたが、少なくとも 1 件のケースでは Brute Ratel と Cobalt Strike の両方が使用されていました。ソフォスはこのインシデントを受けて、Brute Ratel の検出ルールを更新しています。

市場に出回る Brute Ratel

Brute Ratel は、Cobalt Strike と同じように、組織のネットワークにアクセスされた後に利用されるツールです。攻撃者は、ネットワークにアクセスしていなければ、これらのツールを用いて何かを実行することはできません。このような初期アクセスは、メールの添付ファイルを開いて攻撃用のペイロードがインストールされる場合や、インターネットに接続しているサーバーに脆弱性が存在している場合など、さまざまな方法で取得されることがあります。しかし、Brute Ratel が一度展開されると、攻撃者は最初にアクセスした場所から組織のネットワークのさまざまな場所に移動できます。このツールには詳細な文書が付属しており、洗練されたいくつもの機能が提供されます (ただ、地下フォーラムではそのユーザーインターフェースを酷評している投稿者もいました)。

Brute Ratel は、EDR (Enhanced Detection and Response) プラットフォームを回避できると謳って販売されています。6 ヶ月前の時点では、Brute Ratel の開発者である Chetan Nayak 氏は、「badger」エージェントを検出できるアンチウイルスソフトウェアは存在しないと主張していました。そのため、必然的に犯罪組織から Brute Ratel への注目が集まることになりました。

ライセンスの不正利用を防止するために開発元がアップデートを行っているにもかかわらず、Brute Ratel のさまざまなバージョンが犯罪市場に出回っており、サービスとして提供している販売業者も存在します。価格は、最近のバージョンの完全版が 4,000 ドル (開発元の販売価格より 1,000 ドル高い) から、サービスとして利用する場合は年間 2,250 ドル (さらに C2 サーバーの設定料は別途 500 ドル) までさまざまです。

Brute Ratel と比較すると、Cobalt Strike のいくつものリーク版は、ダークウェブや一般に公開されているサイトから自由に入手できます。ただし、デジタルミレニアム著作権法に基づく削除が要請され、公開サイトに投稿されているものが削除されている場合もあります。バージョン 4.7 のコードは、2022 年秋からファイル共有サイトで一般に公開されており、それ以降のバージョンも 5,000 ドルからのサービスとして利用できるなど、さまざまな価格帯で販売されています。しかし、Cobalt Strike のコンポーネントが不正利用のために改変されたクラック版は広く出回っており、経験の浅いサイバー攻撃者だけがお金を払って購入している可能性があります。

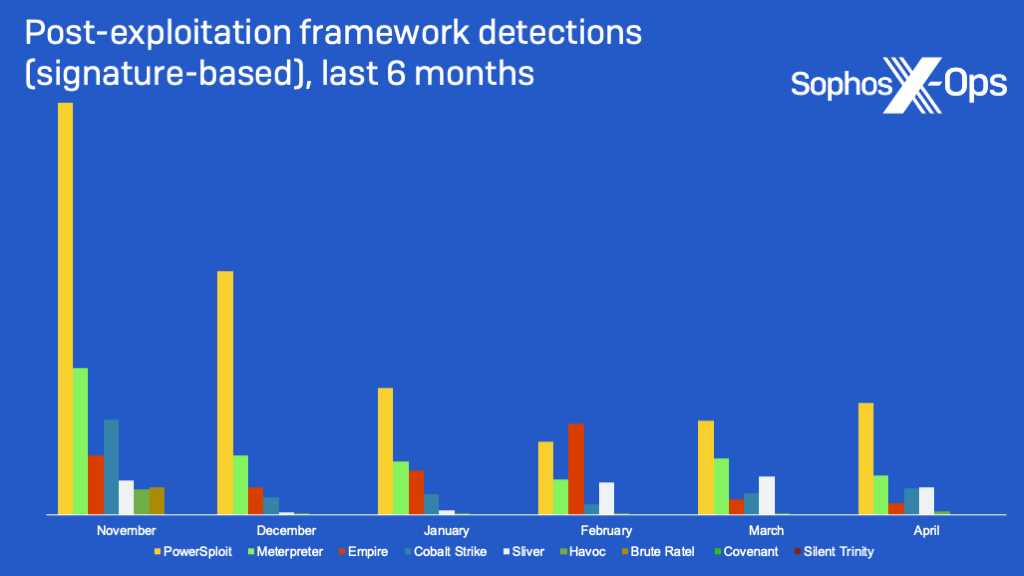

これが、テレメトリで Cobalt Strike が多く検出されている理由だと考えられます。2023 年の第 1 四半期にソフォスのテレメトリにおいてシグネチャベースで検出された攻撃ツールでは、Cobalt Strike は約 20% を占めました。同じ四半期では、シミュレーションやアナリストによるアップロードを除いて Cobalt Strike が実際に悪用されたインシデント数は数百件にのぼります。これに対し、Brute Ratel の検出は同四半期では 1 件のみでした。

それでも、Cobalt Strike は、攻撃者がネットワークにアクセスした後に使用する攻撃用のセキュリティフレームワークとして最も多く使用されているものではありません。他にもオープンソースや商業的にサポートされているポストエクスプロイトツールが存在しており、中には Cobalt Strike に代わるツールとして位置づけられているものもあります。最も頻繁に検出されるのは、有名なオープンソースのツールキットである PowerSploit と Empire の 2 つであり、通常、これらのツールを使用するには他のコマンドアンドコントロールツール (または RDP によるリモートシェルや他のリモートアクセスツール) が必要です。

Meterpreter エージェント (オープンソースのコードから構築されたカスタマイズ版も含む) を使用して脆弱性の攻撃やエクスプロイトを実行した後の操作の両方に使用できる Metasploit もあります。

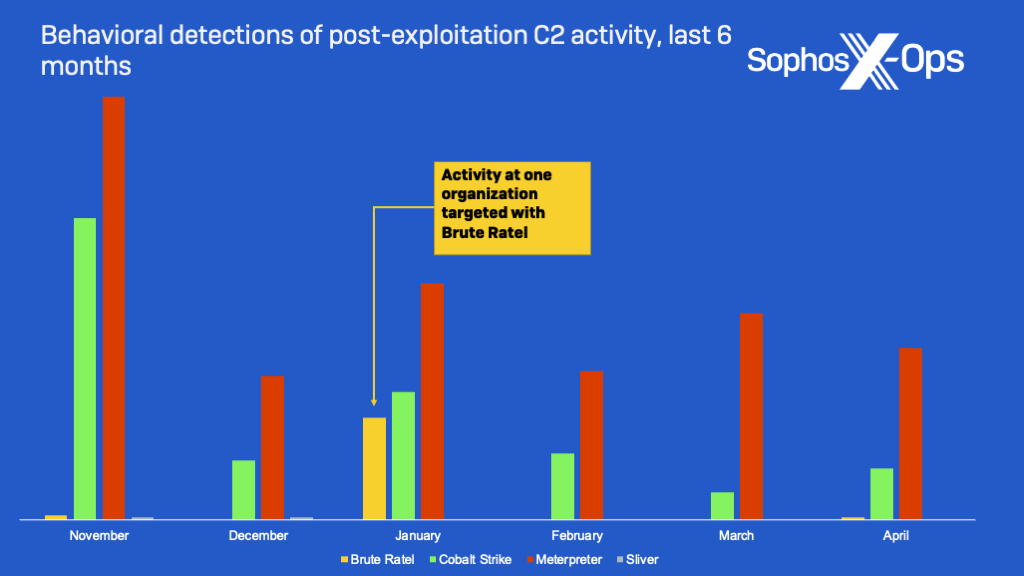

Meterpreter のコマンドアンドコントロールプロトコルを使用して構築された悪意のあるエージェントを含めると、検出される Meterpreter は、以下のグラフに示すように、過去6ヶ月間、シグネチャベースおよび挙動ベースの検出の両方で増加しています。また、オープンソースの「攻撃者エミュレーション」フレームワークである Sliver も検出されていますが、検出される頻度は非常に低くなっています。Sliver ファイルが検出される頻度は、Cobalt Strikeの頻度に近づいており、過去 2 ヶ月では Cobalt Strike の検出数を上回っています。

また、挙動ベースで Brute Ratel が検出されるケースも極めて稀です。ソフォスがシグネチャベースで検出したほとんどケースは、分析するためにダウンロードされた検体や、メールでペイロードを配信する試みに関連していると考えられます。Brute Ratel に関連し、実際のコマンドアンドコントロール (C2) に関連する挙動として最も注意が必要なのは、1 月に発生したインシデントです。このインシデントでは、過去に見たことのないスクリプトが使用され「Badger」ビーコンが注入されていました。

Brute Ratel の実際の悪用

1 月 1 日、マネージドサービスプロバイダにある Windows サーバーが、zip ファイルから抽出された以下のスクリプトファイルを実行しました。

\\Temp1_Julie Ramzel_1040_1120s 2019-2021.zip\\passwords_Julie Ramzel_1040_1120s 2019-2021.js\”

同名のファイルは、同じ日に別の組織でブロックされたBrute Ratel のインシデントでも検出されており、別の脅威研究者も時を同じくしてこのファイルを検出していることから、特定のサイバー攻撃者が実行したキャンペーンの一部であると考えられます同じファイル名の同じファイルが、1 月 10 日に互いに関係のない 2 人のユーザーから Virus Total にアップロードされています。スクリプトファイルの他に、zip アーカイブには PDF が含まれていましたが、暗号化されていたため、ファイルの内容は解析できませんでした。しかし、そのスクリプト自体は、notepad.exeに「badger」のインプラントコードを注入する高度に難読化されたJSファイルでした。

注入されたエージェントは、2 つの URI に対して HTTPS POST で接続し、データをエンコードして送信しています。

- prefectrespond[.]online/share.php (これは、ドイツにある ISP の 5.161.100.208 であり現在も有効)

- instrumentation-database-fc-lows[.]trycloudflare.com/share[.]php (現在は停止中)

この通信は Brute Ratel のコールホームとして検出され、挙動検出ルールでブロックされています。しかし、このスクリプトは実行されたままであり、ブロックされ続けながらも、何度も接続を試行しています。ソフォスはこの MSP にこの攻撃を報告し、MSP のセキュリティチームによって問題は解決されています。「badger」を注入するスクリプトを配信した zip と難読化された JavaScript スクリプトは、挙動だけでなくファイルルールでもブロックされるようになっています。

同日、ドイツの同じ C2 サーバーとの通信を試行する同様の攻撃があり、Brute Ratel の挙動ルールによってブロックされました。過去 6 ヶ月間でこの挙動が検知されたのは 11 月に一回のみであり、これは誰かが自宅のシステムでマルウェアを試験的に実行していたと考えられます。

Brute Ratel の検出がこれほど少ない理由

Cobalt Strike と Brute Ratel でこれほど検出件数と発生件数に差があるのには、複数の要因が考えられます。

まず、Brute Ratel を展開する場合に一般的な方法が使用されていることが原因として考えられます。Brute Ratel を利用している可能性がある多くの攻撃は、スクリプトやシェルコードを利用する一般的なマルウェアの挙動を基準に検知されています。つまり、Brute Ratel のエージェントに関連するシグネチャや挙動が確認されていないことが理由だと考えられます。

その他の要因としては、Cobalt Strike のクラック版やリバースエンジニアリング版はさまざまな場所から利用できるようになっており、多くの攻撃者が利用し続けていること、不正な手段で Brute Ratel ツールを入手して利用できるケースは限られていること、サイバー攻撃者が Cobalt Strike などの他の攻撃ツールで標的型攻撃が失敗した場合にのみ Brute Ratel を使用していることが考えられます。

豊富な資金とリソースを有するランサムウェア攻撃者であっても、Brute Ratel を使用するケースは稀になっています。これにも、いくつもの理由が考えられます。

- まず、このツールに対して嫌悪感を持っているサイバー攻撃者が多いことです。Brute Ratel のインターフェースや機能については、地下フォーラムにおいても否定的なコメントが散在しており、他のツールを使用したことがある攻撃者は、時間をかけて習得してまで、攻撃ツールを変更する価値がないと感じている可能性があります。

- Brute Ratel のクラックコードが VirusTotal に流出したことで、研究者やセキュリティベンダーが Brute Ratel を広く利用できるようになり、サイバー攻撃者が Brute Ratel を使って攻撃する可能性がある標的組織 (Brute Ratel が検出を回避できると主張している MDR プラットフォームを導入している組織)が、この問題に対する対策を強化したことも挙げられます。これは、昨年の秋にファイルベースの検出数が急減したことからも裏付けられています。

- Brute Ratel の開発者は、このツールの新しいバージョンが「クラック」され、サイバー攻撃者に悪用されることがないように努力した結果、不正な拡散を防止している可能性もあります。また、新しいバージョンを利用できるのは、ダミー企業を隠れ蓑にしてこのツールを購入できるサイバー攻撃者のみです。

- 現時点で、Brute Ratel のクラック版を使用して攻撃を成功させるためには、ファイル検出と挙動検出を回避しなければならないため、Brute Ratel を現在も使用している攻撃者は、ソフォスや他のベンダーの検出ツールが導入されている環境に展開することを避けるか、これらの検出を回避する他の方法を使用することに注力している可能性があります。このため、Brute Ratel を使用できるサイバー攻撃者は、高度なスキルを有する一部の組織に限られています。

これは、Brute Ratel はこれまで恐れられてきたような脅威ではないことを意味しますが、このツールが使用されなくなったわけでも、防御側の組織が従来の対策で十分だと考えることができるわけでもありません。

ソフォスは、シグネチャ (ATK/Brutel) と挙動検知とメモリ検知により、Brute Ratel に関連する脅威を検出します。ソフォスは、Brute Ratel の使用状況を今後も監視し、お客様のネットワークを保護できるように、正当な利用と悪意のある利用を特定しながら防御対策を強化していきます。本記事で紹介したインシデントのセキュリティ侵害の指標 (IoC) は、SophosLabs の Github ページで確認できます。