** 本記事は、Fool’s Gold: dissecting a fake gold market pig-butchering scam の翻訳です。最新の情報は英語記事をご覧ください。**

この1年半の間に、私たちは、偽のモバイルアプリケーションと一般的なメッセージングプラットフォームを使ったコミュニケーションによって、被害者を投資スキームに誘い込む、拡大し進化し続ける詐欺グループのファミリーを追跡してきました。その際、感情的に訴えかける、キュレーションされた画像やメディア、よくできたモバイルアプリケーションのインフラと一緒によくできた操作を使って被害者から信頼を得て、ゆっくりと個人の貯金を手放させるのです。

私たちが以前の調査で “CryptoRom” と名付けたこれらの詐欺は、中国では「sha zhu pan(杀猪盘)」(「豚の屠殺」)として知られるようになった。この詐欺の形態は中国で生まれ、COVID 19 の流行時に世界的に広まりました。その理由の 1つは、中国政府が中国国内の暗号通貨犯罪やその他の詐欺を取り締まったこと、そして COVID 19 がもたらした経済危機によって機会が拡大したことにあります。

これまでの調査では、犯人が中国語圏の人々をターゲットにしていたのが、次第に多くの人々をターゲットにするようになった経緯や、犯人の技術的リソースの広さについて追跡調査してきました。最近では、Apple の厳しい審査プロセスをすり抜けて、 2つの詐欺グループが、Apple の iOS App Store にアプリケーションを公開していたことが判明しています。豚の屠殺詐欺師は、アジアで成功したのと同じ手口で欧米諸国の被害者をターゲットに、ますます網を広げています。

このような詐欺の背後にいる犯罪者を調査する一環として、私は詐欺に共通する戦術、ツール、手順について調査し、新たな傾向を探っています。今回も豚の屠殺を題材にした複数の詐欺事件から、個人的に相談を受けました。私はそのうちの 2つの詐欺業者と交流し、彼らに関する知識を深めるとともに、彼らが使用している偽の取引アプリや、彼らを支えるインフラや組織のワークフローに関するデータを収集しました。

この記事で取り上げたのは、香港を拠点とする組織で、ロシアのソフトウェア会社が提供する正規の取引アプリケーションである MetaTrader 4 を利用して、偽の金取引市場を運営するというものでした。彼らは、偽の銀行のウェブサイトからダウンロードできる Windows 版、Android 版、iOS 版のアプリケーションを使用し、iOS 版アプリケーションでは、企業のモバイルデバイス管理スキームを使用して被害者のデバイスに展開しました。iOS 版アプリケーションは、企業のモバイルデバイス管理スキームを使用して被害者のデバイスに展開されました。マーケットプレイスに「登録」するために、被害者は、政府の身分証明書の写真や納税者番号を含む大量の個人識別情報をアップロードし、詐欺師たちに現金を振り込むよう指示されました。

2つ目の詐欺(今後の報告で詳述)は、カンボジアを拠点とする中国の組織犯罪組織が、TradingView ブランドを使用した偽の暗号取引アプリケーションを運営していたものです。このアプリケーションは、偽のアプリストアから提供され、Android と iOS の「ウェブクリップ」バージョンがありました。この詐欺では、ソーシャルエンジニアリングがより発達していましたが、同じ豚の屠殺方法がとられていました。この詐欺アプリに関連するウォレットは、1ヶ月の間に被害者から約 $500,000 US の暗号通貨を目に見えて奪っていました。

私たちは、これらの詐欺に関するデータを、Apple や Google をはじめ、詐欺の一部としてなりすまされた、あるいは詐欺の連鎖の一部として利用されたその他の組織と共有しました。また、詐欺のインフラとして使用されている企業や、詐欺の撲滅を支援するために適切な CERT チームともデータを共有しています。

この 2つの詐欺は、現在も続いています。これは、インフラ管理者が停止させるための行動を起こすのが難しいことと、アプリ証明書とインフラの 1セットが停止すると、その代わりに別のものがすぐに現れるという「モグラ叩き」のような性質があるためです。

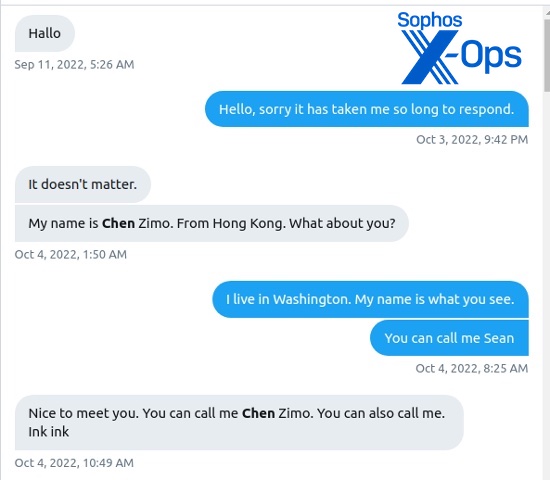

“Hallo” にやられました

私が最初に関わった詐欺師は、以前紹介した流動性マイニング詐欺と同じように、Twitter のダイレクトメッセージで私にアプローチしてきました。実際、10月 3日にこの詐欺師と接触する前に、私はその DM を 1ヶ月近く放置して依頼しました。

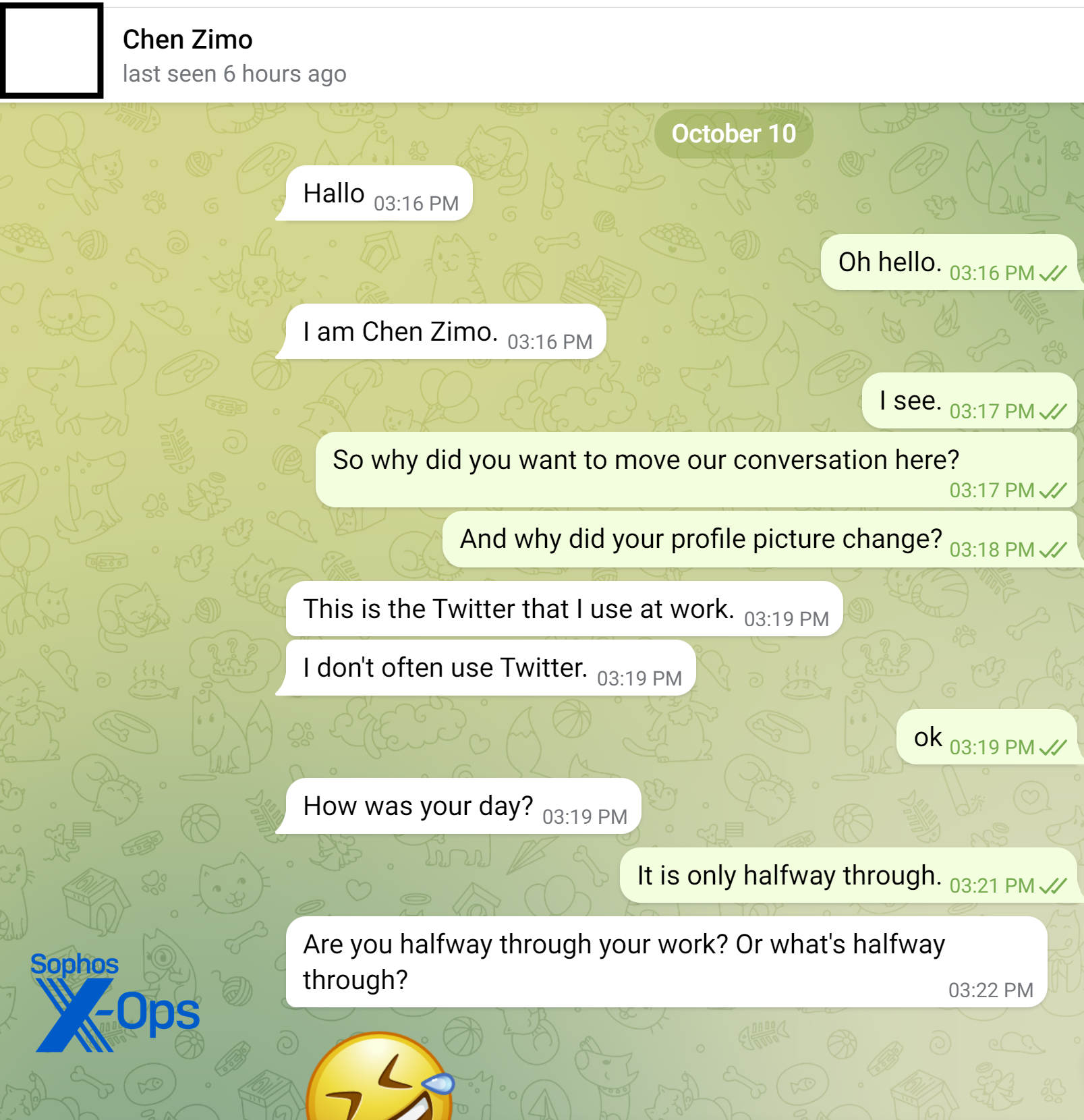

“Hallo “から始まり、詐欺師は Twitter のダイレクトメッセージで、私が詐欺のターゲットとしてふさわしいかどうかを判断していました。「彼女は、香港の 40 歳の女性だと名乗りました。私が返信を始めた直後、アカウントのスクリーンネームは “Alice” から “Chen Zimo” に変更されました。このアカウントは、報告されましたが、まだ Twitter に残っています。

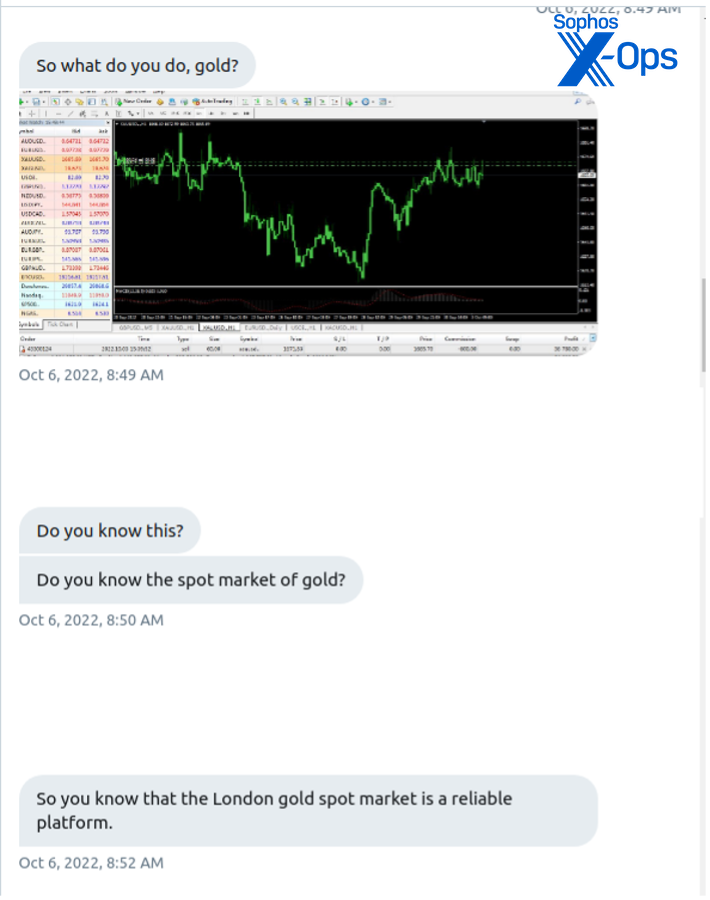

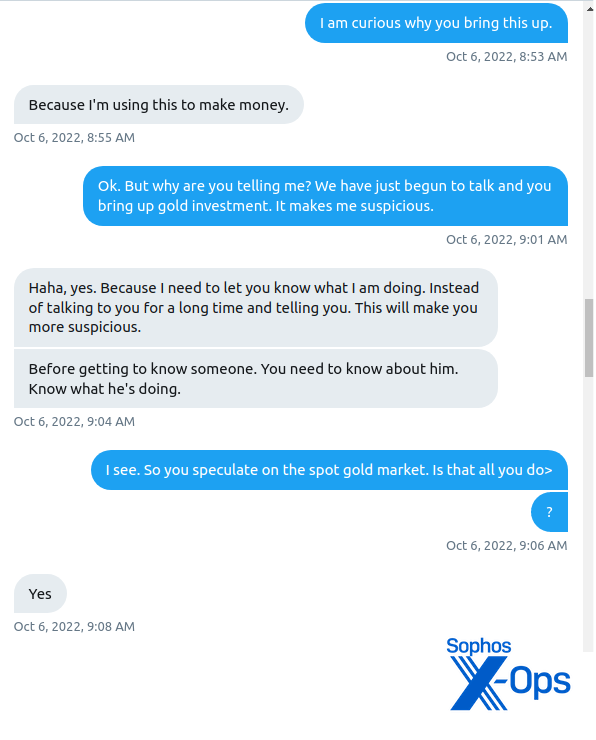

私は詐欺師に、自分はサイバーセキュリティの脅威研究者であり、詐欺を調査していることを告げた。「では、あなたは警官ですか」と詐欺師は尋ねた。私が否定的に答えると、話はすぐに投資の話になり、この場合は以下のような金市場の話になりました。

私は、会話の急激な動きに対して疑念を抱いた。詐欺師は、実はこれは誠実な行為だと説明しようとしました。

そこで、数日間会話を控えました。

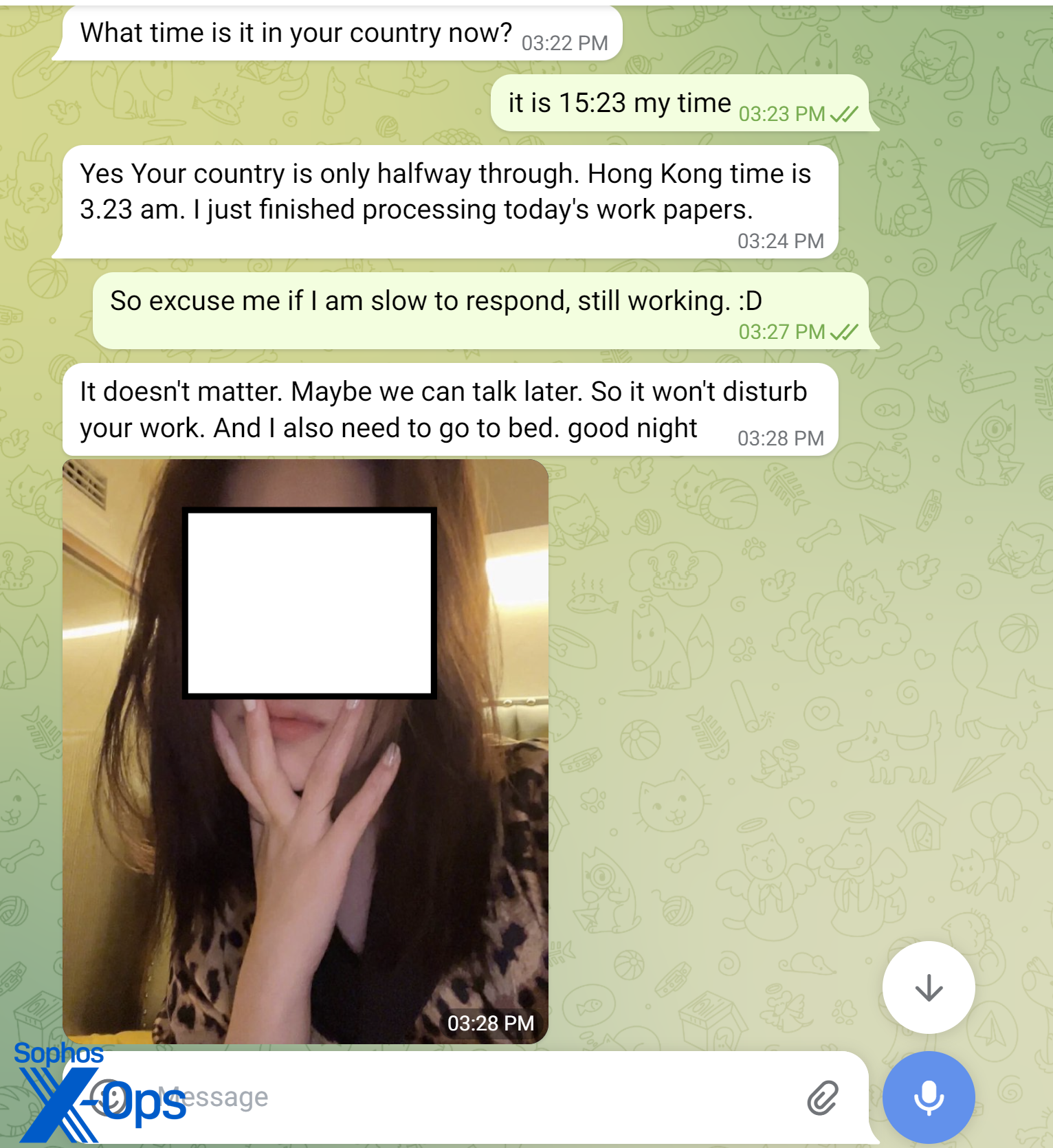

私が再びメッセージのスレッドを拾ったとき、詐欺師は Twitter から話を移し、まず WhatsApp を使用しているかどうかを尋ねました。私は使っていないが、Telegram を使っていると答えた。彼女はそれも良いと言い、私のアカウント名を要求しました。

彼らの Telegram アカウントには、英国のモバイルプロバイダーの電話番号が表示されていました。キャリア情報を確認したところ、この番号は 3G レガシーサポートと WiFi ダイヤルを提供するキャリアであり、実質的に VoIP プロバイダであることがわかりました。私が Telegram アカウントを連絡先に追加した後、詐欺師はすぐに自分の名前(それまで “Alice” だった)を Twitter アカウントと同じ “Chen Zimo” に変更しましたが、最初の Telegram メッセージが送られてくる前には、”Chen Zimo” はありませんでした。

“Chen” は、”彼女” の叔父がロンドンのスポット金市場で短期売買をする方法を教えてくれたと言っていた。明らかに強引な売り込みはしていないが、この詐欺師のメッセージはほとんどすべて “金の取引” だった。

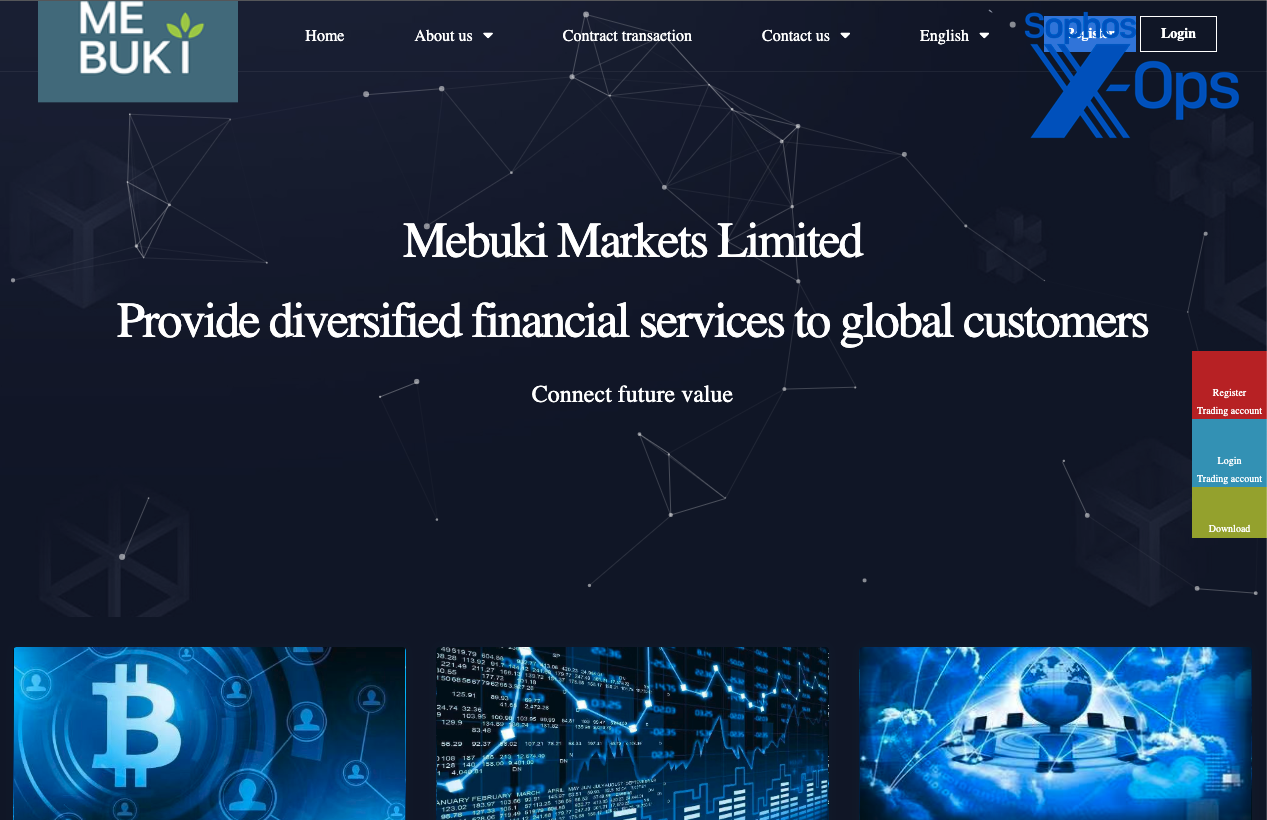

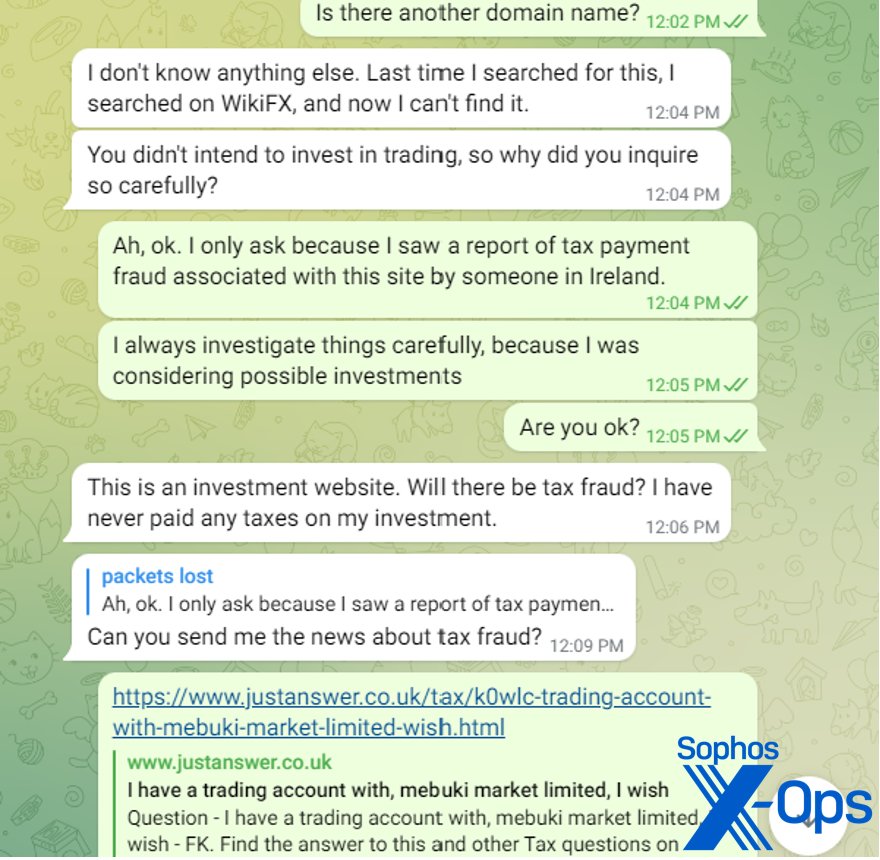

私は、彼女が使っているマーケットプラットフォームについていくつか質問しました。彼女は名前を教えてくれたので、早速ウェブで検索してみました。外国為替追跡サイトに投稿された偽のレビューなど、検索エンジンの最適化のおかげで、その詐欺サイトは、正規の日本の銀行を模倣した偽サイトであることがわかりました。外国為替と商品取引のサービスを提供しているように見えます。

私は、彼女が使っているマーケットプラットフォームについていくつか質問しました。彼女は名前を教えてくれたので、早速ウェブで検索してみました。外国為替追跡サイトに投稿された偽のレビューなど、検索エンジンの最適化のおかげで、その詐欺サイトは、正規の日本の銀行を模倣した偽サイトであることがわかりました。外国為替と商品取引のサービスを提供しているように見えます。

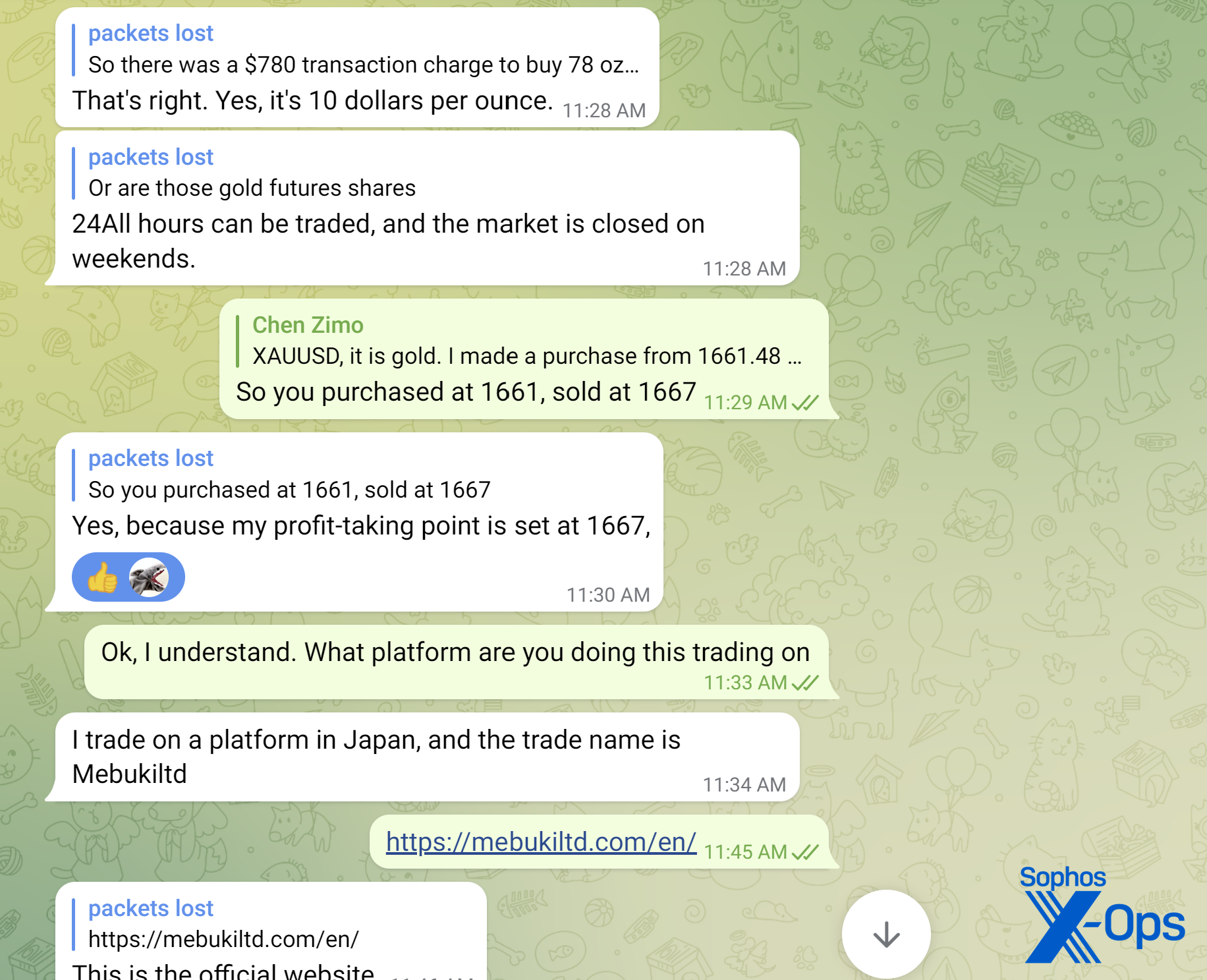

詐欺師はプラットフォームを名指しする。

香港にホスティングされた架空のサイト。

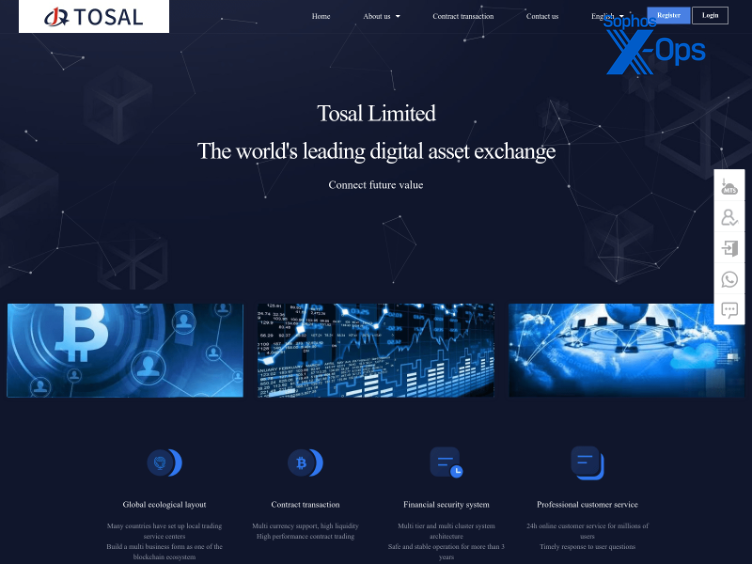

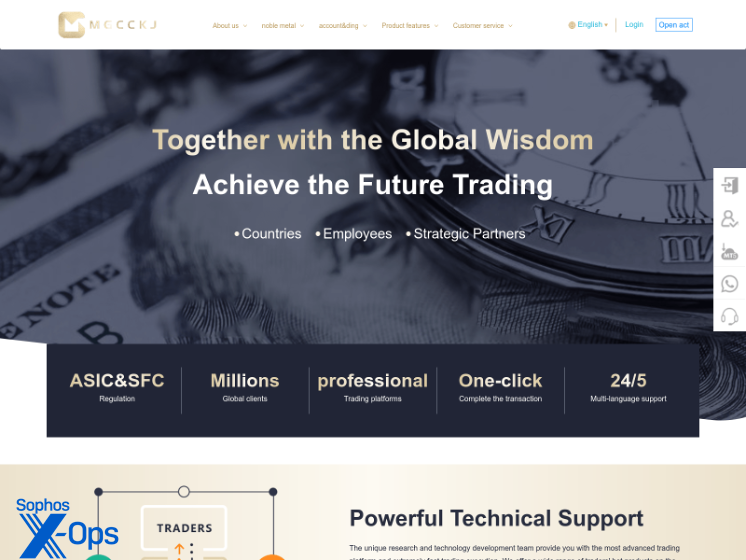

このサイトが使用しているホストを調査したところ、以下のような同じデザインのサイトを含む、いくつかのブランドのほぼ同じサイトが見つかりました。サーバーは香港の Shenzhen Balian Network Technology Co. によってホストされていました。さらに調査を進めると、このほかにも 5つのサイトが、異なるブランド名を騙って同様の詐欺行為を行っていることが判明しました。

今回も、リンク先のアプリケーションからサンプルを収集した上で、このサイトについて懸念を表明しました。”なぜサーバーが香港でホストされているのか?” “なぜ実際の企業のウェブサイトと同じ場所でホスティングされていないのか?”と。

この時点で、詐欺師は私がこのすべてを調査していることに文句を言い始めました。私は、英国の税務質問サイトでこのサイトへの言及を見つけ、その中で “投資家” が、出金する前に収益に対して税金を支払う必要があることを問い合わせていました。これは豚の屠殺詐欺の常套手段で、被害者から最後のお金を搾り取るために、偽のアプリやウェブサイトを通じて、お金を引き出す前に、偽の収益の 20% もの税金を前払いしなければならないと告げることが多いのです。そして、被害者との連絡を絶ちます。

詐欺師は、この投資に税金はかからない、取引手数料に含まれている、香港での取引で税金を払ったことはない、と言っていました。

詐欺師は、この投資に税金はかからない、取引手数料に含まれている、香港での取引で税金を払ったことはない、と言っていました。

彼女が真実を語っていたのは、位置情報のことでした。チャットでトラッキングトークンを渡し、彼女が香港の iOS デバイスにいることを確認しました。

その詐欺師は、銀の取引やその他の虚構の話をしながら、私と関わりを持ち続けました。そして、私は “彼女” が何をしているのか、もっと知りたい、もっと技術的な詳細を集めたい、と意思表示しました。

s制裁されたアプリ

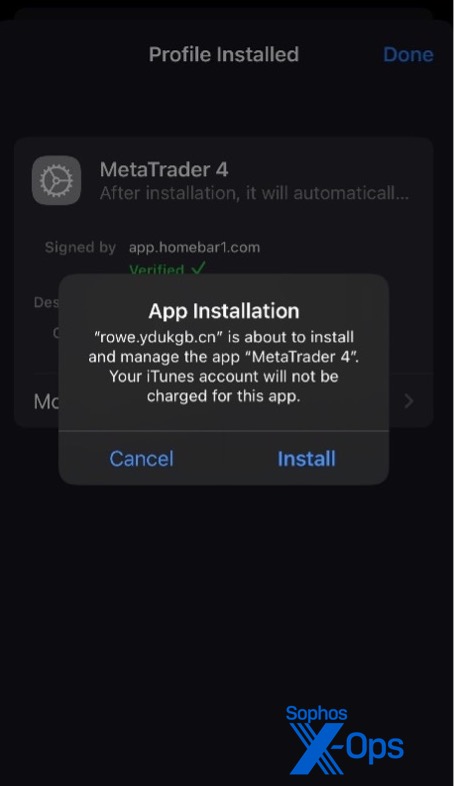

私の突然の興味に驚き、喜んだ “Chen” は、公式の Google Play、Apple App Store、Microsoft Store ではなく、偽のウェブサイトからモバイルアプリをダウンロードするよう指示しました。Android と Windows の場合、偽アプリは単純なダウンロード (それぞれ APK とインストール用 .EXE) です。iOS の場合、偽アプリは 2021年のもの を使用します。

このWindows アプリは、MetaTrader 4 デスクトップアプリケーションの海賊版であり、すでにソフォスの検出リストに含まれていました。(このアプリケーションは、ロシアの証明書に基づく正規の署名を持っていますが、接続データが改ざんされ、悪意のあるサーバーがリストに追加されています。Android と iOS のアプリケーションについても同様で、表面上はどちらも開発者によって署名された正規のアプリケーションですが、接続メタデータが変更されています。MetaTrader 4 はクエリ言語を使用しているため、アプリの上に新しいアプリケーションを構築することが可能です。

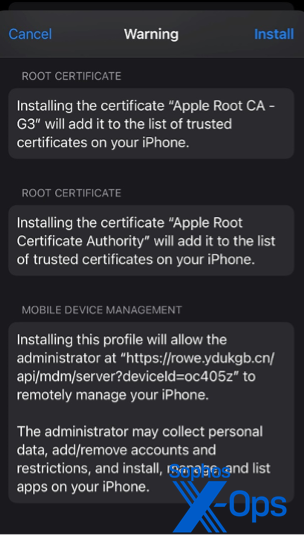

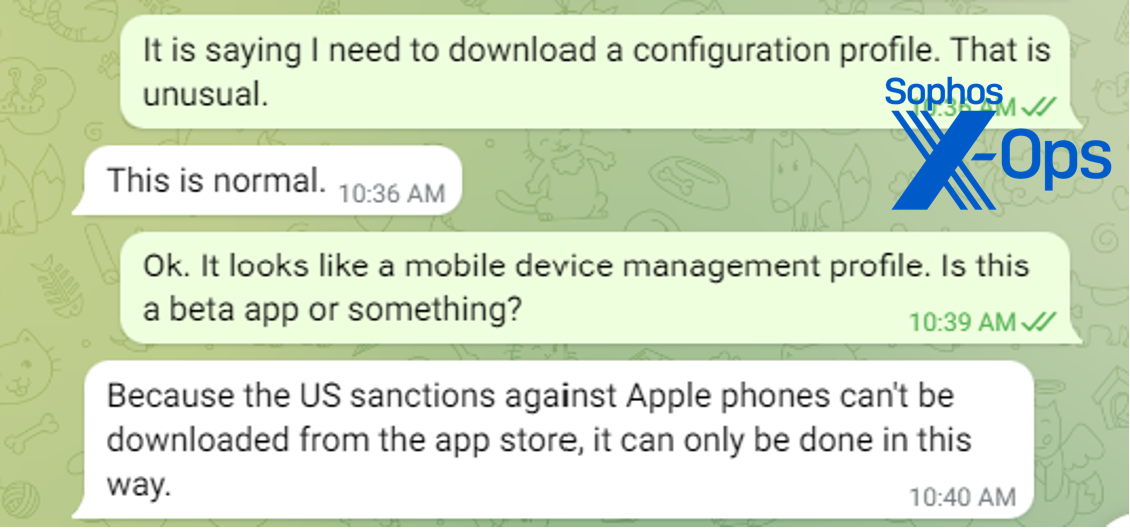

Windows と Android のアプリは、どちらも簡単にダウンロードできました。しかし、iOS の場合は、私の(テスト用の) 携帯電話を中国のサーバーに接続する企業向けモバイル管理プロファイルを承認する必要があり、これは大きな赤信号ですが、多くのユーザーが社会的に無視するように仕向けることができるものです。

なぜこの方法でアプリをダウンロードしなければならないのか尋ねたところ、”米国に制裁を受けている” からだと言われました。

実際、MetaTrader 4 はロシアのソフトウェア会社によって開発されたもので、米国の Apple App Store では入手不可能です。偽のウェブサイトからダウンロードされたバージョンは、詐欺師が管理するサーバーを指すバックエンドサーバーのリストを含むように、わずかに変更されているだけです。正規のアプリが iOS アプリストアで入手できないという事実は、詐欺師にとって好都合で、ターゲットが正規のコピーを単純にダウンロードする方法はありません。

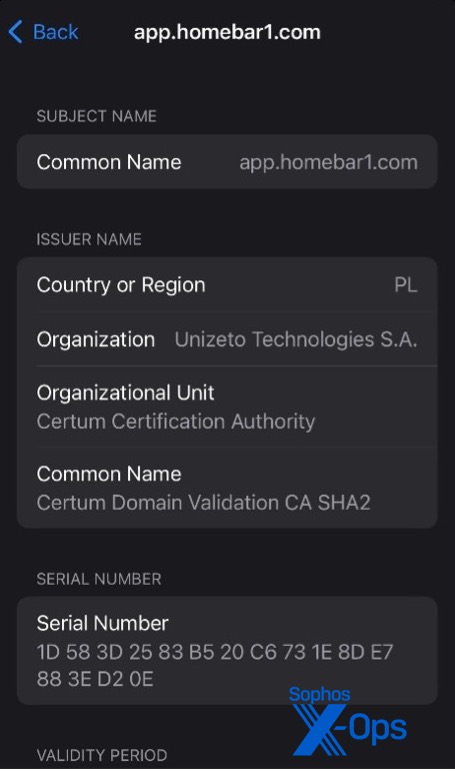

iOS アプリのダウンロードを進める前に、トラフィックのパケットキャプチャを開始しました。犯罪アプリケーションのインフラに関与するドメインと IP アドレスの完全なリストは、このレポートの最後にリンクされている IoC ファイルに記載されています。ほとんどの要素は Binfang と Alibaba でホストされており、一部のコンテンツは Cloudflare を通して提供されていました。一部の証明書は Akamai を使用して演出されています。

詐欺師たちによってインストールを案内されました。詐欺師たちはどこをタップすればいいかを示すために、赤い丸のついたスクリーンショットを送ってきました。私は設定の中で正しいサーバー名 (詐欺師が模倣している金融機関を模倣したもの) を見つけるよう指導されました。

すると、残高 10 万ドルの「練習用」口座の開設が案内された。すると、香港のサーバーからライブ配信されるマーケット追跡画面が表示された。

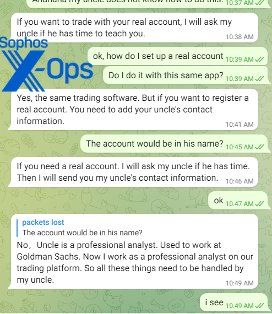

取引設定、利益確定ポイント、損失制限の設定方法について数回のレッスンを受けた後、その詐欺師は私に “叔父” を紹介し、実際の口座開設と取引のヒントを得るよう案内してくれると言ってきました。

紹介した叔父 “Martin Richard” は、元ゴールドマン・サックスのアナリストという、(架空) 血統書付きの詐欺師でした。

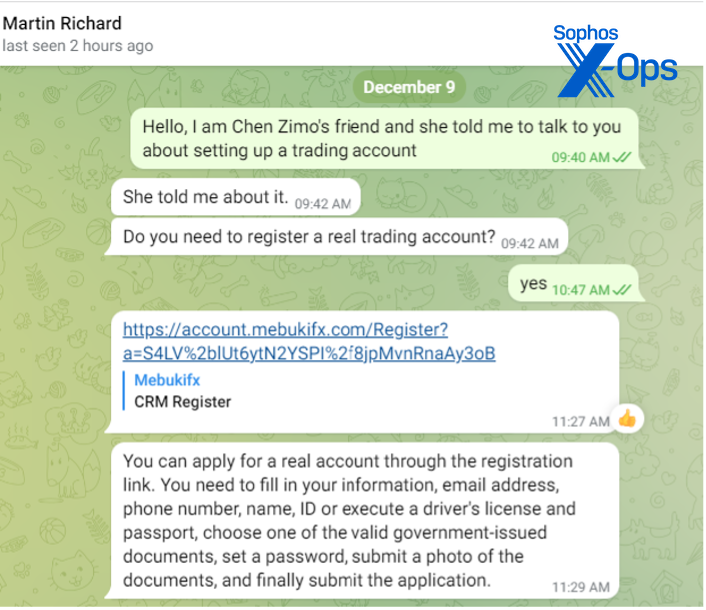

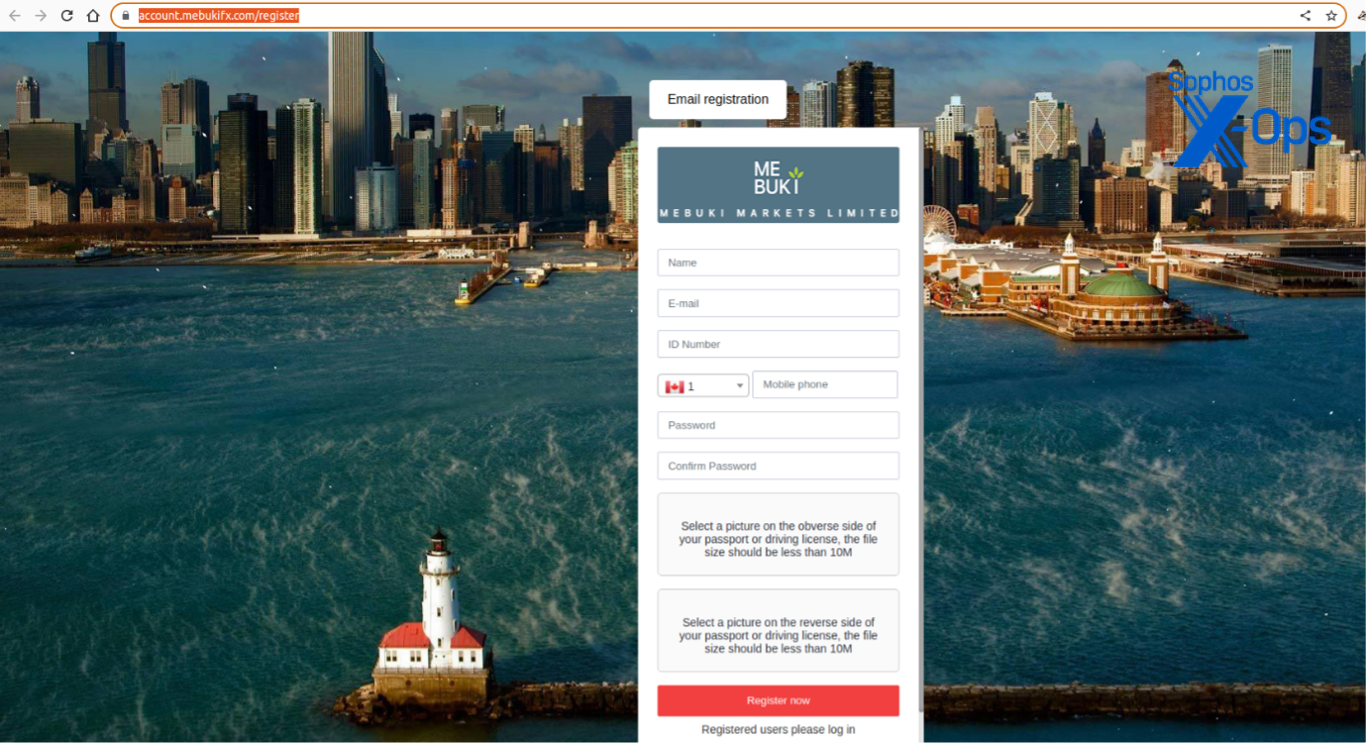

“Martin Richard” は、また別の詐欺のホストページからアカウントを登録するよう私に言った。このサイトは Know-Your-Customer スタイルの本人認証登録を模倣しており、政府発行の ID の写真を要求していました。また、このサイトでは背景に雪のアニメーションがあり、シカゴのダウンタウンの写真 (ネイビーピアや他のいくつかのランドマークで認識できる) が表示されていました。

“Martin” は、”本物の” 口座ができたら、お金を預けて、彼の指示で取引を開始することができると言った。

“Martin” の Telegram アカウントは、”Chen” アカウントとは異なり、VoiP プロバイダーの Peerless Network を通じて登録された米国の番号を使用していました。

モグラを叩く

この詐欺の研究は 10月に始まり、技術的な詳細の初期収集の多くは 11月に行われました。私たちは、この詐欺師に関する情報を、Japan CERT (日本の金融機関を巻き込んだブランドジャック事件のため)、Apple、Google、その他の企業と共有しました。また、企業向けアプリの配布を開始した「チーム」を Apple に報告し、そのドメインをマルウェアのホストとしてソフォスのレピュテーションデータベースに登録しました。

しかし、これらの行動が定着するにつれて、詐欺の作戦は新しいドメインに移行していきました。私は詐欺師たちに、アプリをダウンロードして動作させることができなくなったと告げると、彼らは新しいダウンロードインフラ (mebukifx[.]comというドメインを使用) と新しいエンタープライズモバイルプロビジョニングプロファイルを律儀に教えてくれました。

Jagadeesh Chandraiah 氏が以前にこれらのスキームの検証で報告したように、iOS エンタープライズアプリケーション配布スキームの悪用は、iOS 開発者向けのサードパーティサービスを通じて行われているようです。公式 Apple Store の制限、特に中国政府の義務に対応するために設けられた制限のため、アドホックなアプリケーション配布は、世界の多くの地域で例外的に珍しいことではありません。これらのサービスに関連する開発者ライセンスが引き抜かれた場合、サービスプロバイダーは単に別のものを立ち上げるか、開発者が新しいディストリビューターに移ることになります。

詐欺師を格付けする

この詐欺の作戦は、ソーシャルエンジニアリングの観点から見ると、私が扱った他のものほど洗練されてはいませんでした。人間関係を構築するための努力は、偽の身元を証明するために送られた数枚の写真とビデオに限られていました。ある時、「おじさん」は英語での質問に中国語で答えるようになりました。しかし、ウェブサイトやモバイルアプリの技術的な洗練は、一部の被害者に偽の取引所に現金を振り込ませるのに十分であり、他の言語での関わりは、より説得力があったかもしれません。

それに比べて、次に紹介するカンボジアを拠点に複数の暗号取引詐欺を行っていたケースは、より直接的な関わりを持ちながら、より発展的な背景を持つものでした。詐欺師たちは、信頼関係を築くために、メッセージングアプリを使った浮気や趣味の一致、音声通話やビデオ通話を組み合わせて使っていました(例えば、私が猫を飼っていることを知ると、詐欺師たちのスポークスパーソンは突然、猫を飼うようになりました)。 香港を拠点とするリングは時差の関係でエンゲージメントの強度が低かったが、カンボジアを拠点とする詐欺師は北米の時間に合わせて活動し、1日に何度もメッセージのやり取りをした。

このような詐欺の技術的側面は流動的であるため、これらの脅威に対する唯一の確実な防御策は、これらの脅威がどのように動作するかを一般に認識させることです。私にとっては明らかな詐欺であっても、脆弱な状況にある多くの教養ある人々には気づかれないかもしれません。つまり、COVID 19 の大流行とその余波が多くの人々に与えた影響を考えると、潜在的な被害者はかなりの数にのぼるのです。そして、このような詐欺の手口は、時間の経過とともにますます巧妙になっていくでしょう。今回のように、暗号通貨よりも信頼性の高い金 (ゴールド) を狙った詐欺は、今後ますます巧妙になっていくことが予想されます。

この詐欺の IoC は、こちら の SophosLabs Github ページで確認することができます。