** 本記事は、Detection Tools and Human Analysis Lead to a Security Non-Event の翻訳です。最新の情報は英語記事をご覧ください。**

最近の Sophos X-Ops の事例では、Managed Detection and Response (MDR) が、ツール同士が連携し、アナリストのチームが監視することでより効果的に機能することを紹介しています。

この例のお客様は、大手民間通信会社です。このお客様は、ソフォスや他のベンダーのセキュリティシステムを導入していますが、Sophos MDR によって、それらすべてを連携させることができるようになりました。 MDR は、ソフォスのセキュリティ製品だけでなく、他のベンダーのセキュリティ製品のアラートデータも監視しています。後述するように、MDR のアナリストは複数のベンダーのソースからデータを取得し、それを利用してお客様の環境で何が起こっているかを分析することができます。

10月中旬に発生したこの攻撃では、攻撃者はヨーロッパの大手金融サービス会社になりすましたものでした。この攻撃では、特定の部署のメールアドレスを数十個取得した後、数百のスピアフィッシングリンク(SL)メッセージを送信しました。(SLはスピアフィッシングの一般的なバリエーションで、MITRE ATT&CK では Technique T1566.002としてリストアップされています。)

このケースでは、メール(2つのバージョン、同じフィッシュ)は、受信者がメールのリンク先と主張するサイトで本人認証を行う必要があり、すでに以前に認証に失敗していたため、メール内のリンクをクリックするまでセキュリティが無効化されると主張していました。お客様のメールアプライアンスは、この不審なメールの両方のバージョンにフラグを立て、ユーザーを保護するために悪意のあるリンクを修正し、修正したメールを118通ユーザーに配信し、そのうち2通はリンクをクリックしてしまいました。

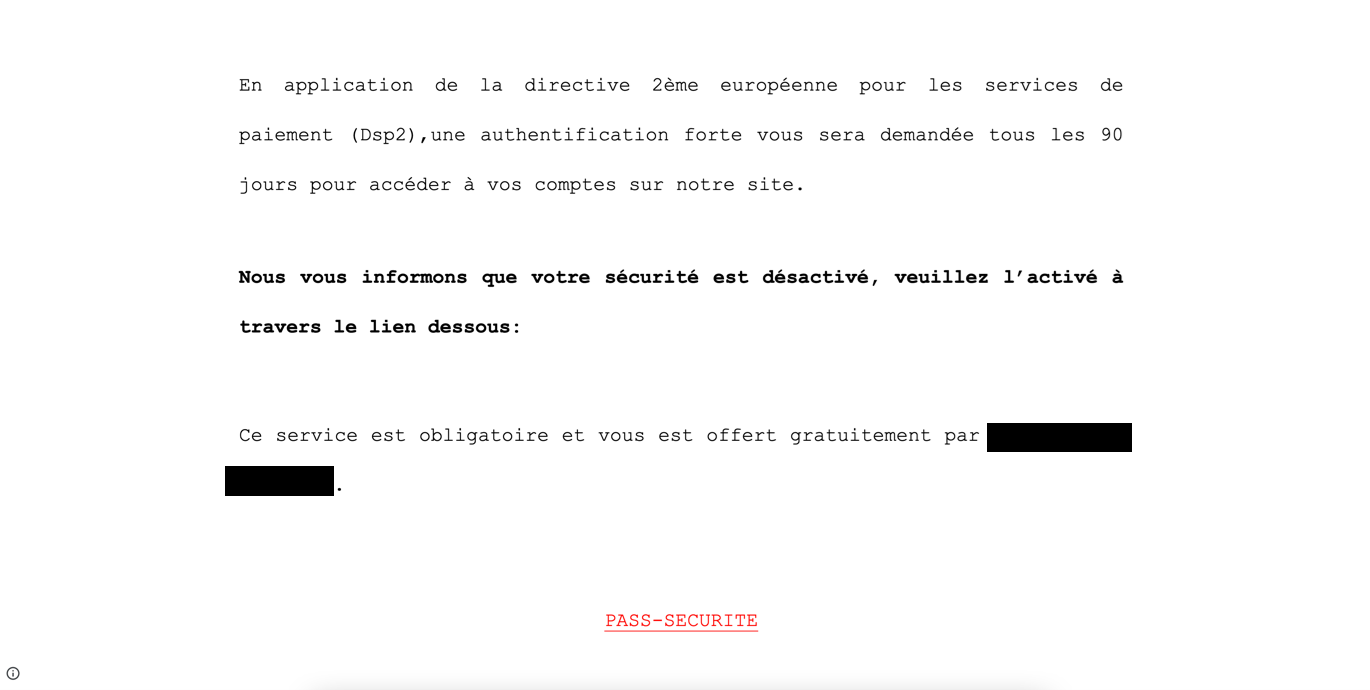

Figure 1: 公式のような見た目や口調で行われるフィッシングの試み

ルアーのGoogle翻訳英語版には、こう書かれています。

In application of the 2nd European directive for payment services (Dsp2), strong authentication will be required of you every 90 days to access your accounts on our site.

決済サービスに関する欧州第 2指令(Dsp2)の適用により、当社のサイトでお客様のアカウントにアクセスする際には、90日ごとに強力な認証が必要とされます。

We inform you that your security is disabled, please enable it through the link below:

セキュリティが無効になっていますので、以下のリンクから有効にしてください。

This service is mandatory and is offered to you free of charge by [REDACTED].

このサービスは必須であり、[REDACTED]によって無料で提供されます。

PASS-SECURITY

パスセキュリティ

**You risk a temporary ban on all your debit transactions by ignoring this notice**

**この通知を無視すると、すべてのデビット取引が一時的に禁止される危険性があります**。

*If you are an administrator: Get the code on your portal

*管理者である場合 ポータルサイトでコードを取得する

Sogecash.net

Best regards,

よろしくお願いします。

Sophos MDR チームがアプライアンスからのフラグを調べたところ、お客様のメールアドレスのうち 69個に少なくとも 1件の不審なメールが届いており、合計で 234件のアラートが発せられたことがわかりました。MDR の自動プロセスはアラートを評価し、強い類似性を指摘し、234件すべてを 2つのクラスターに分類し、より深く分析することにしました。

このとき、人間のアナリストが介入したのです。サードパーティアプライアンスから MDR プラットフォームへ通信された情報を見て、ソフォスのアナリストは、件名ヘッダー、送信時刻、送信者とされる人物、メールの指し示す URL など、さまざまなパラメータを記録しています。また、送信者の実際の IP アドレスや、メールに添付された 2つの小さなファイル(text.html と text.txt)も記録しています。

この情報をもとに、ソフォスのアナリストは複数の情報源からさらに情報を収集することができました。まず、VirusTotal でメールの送信先の IP アドレスを確認しました。この IP アドレスは、ソフォス (および他のセキュリティベンダー) が悪質であると判断したアドレスです。ソフォスの XDR 内で、アナリストは 2 つの添付ファイルを調査し、お客様のネットワークジャーナルに悪意のある URL へのトラフィックがないか確認し、データレイクを調査して攻撃に関連するプロセスが正常に実行されたかどうかを確認しました。

幸いなことに。その調査結果では、2人のユーザーがリンクをクリックしたことが確認されたものの、悪意のあるプロセスがファイアウォールをすり抜けたり、後にネットワークに影響を与えるようなことがないことが確認されました。お客様には、最初のフラグとその後の詳細な調査結果を説明し、ユーザーの受信トレイに残っている悪意のあるメールを削除するよう、すばやく警告を送りました。

最終的に、何も悪いことは起こりませんでした。これは、継続的に管理された検出と対応の一部として、検出ツールと人間の分析を組み合わせたおかげです。この防御機能の組み合わせは、何か悪いことが起こるのを防ぐだけでなく、私たちとこのお客様は、このお客様や他のお客様をより良く保護するために、この非インシデントから学ぶことができました – 前例のない行動のセントリーからの眺めです。

コメントを残す