** 本記事は、You can’t always get what you want on Patch Tuesday の翻訳です。最新の情報は英語記事をご覧ください。**

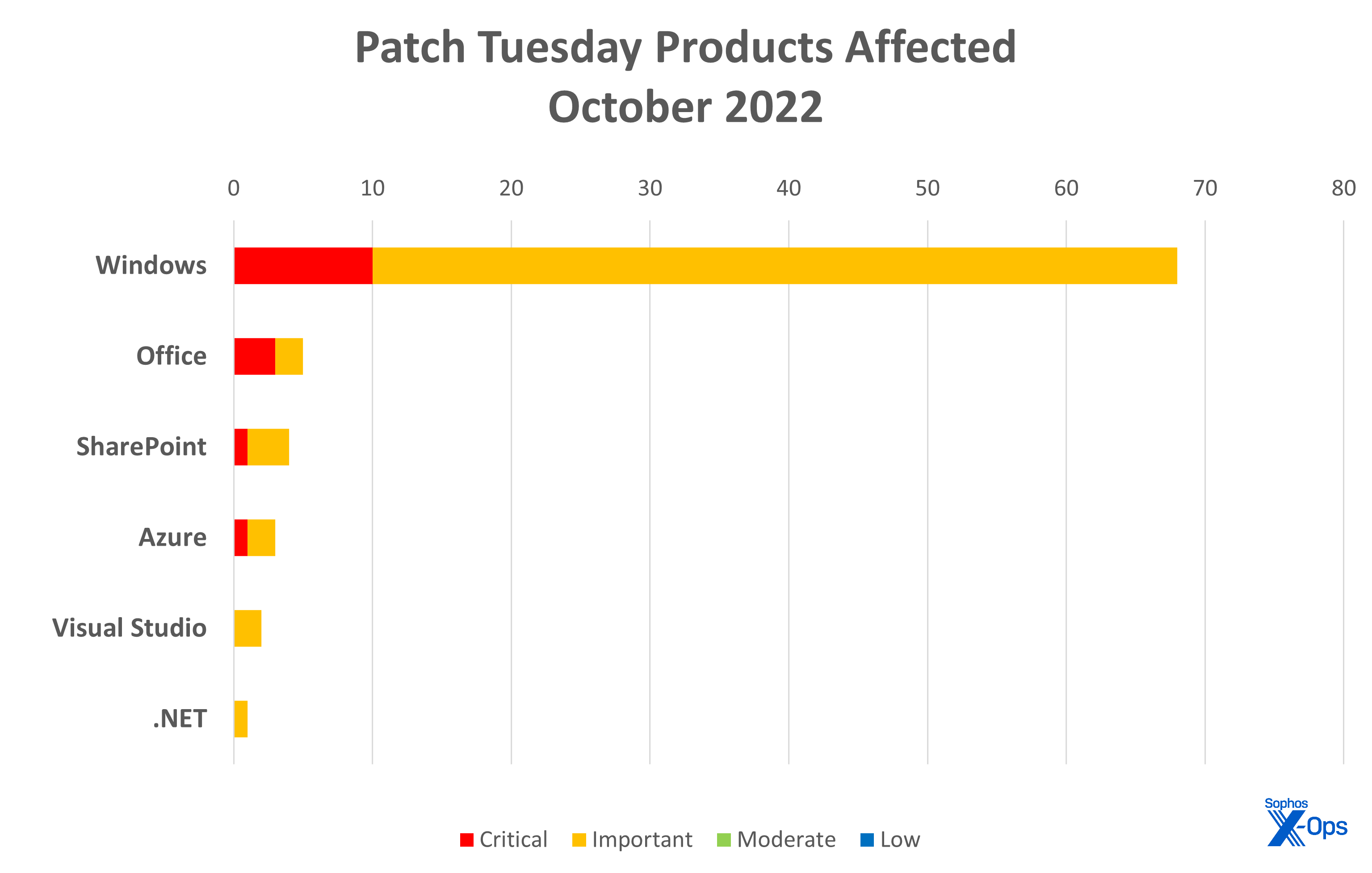

Microsoft は火曜日、6 つの Microsoft 製品ファミリに存在する 83 の脆弱性に対するパッチをリリースしました。この中には、Azure、Office、SharePoint、Windows に影響を及ぼす 15 の「緊急」レベルの問題が含まれています。今回も CVE の大半は Windows に関連しており、Windows が 68 件と最も多く、次いで Office が 5 件、SharePoint が 4 件となっています。今月は、Azure プラットフォーム向けのパッチが 3 件 (Service Fabric 向けの 1 件を含む) しかなく、Visual Studio と .NET を合わせても 3 件と、Azure の管理者にとっては少し安心できる状況になっています。

Office における情報漏洩のバグである脆弱性 (CVE-2022-41043) が、1 件公表されています。さらに 1 件、COM+ Event System サービスにおける特権昇格のバグ (CVE-2022-41033) が悪用されています。Microsoft によると、残りの問題はまだ未公開で悪用されていないようです。注目すべきは、先週話題になった Exchange Server の 2 つの脆弱性 (CVE-2022-41040、CVE-2022-41082) が修正されていないことです。この 2 つの問題が公開されて以来、Microsoft は、過去に猛威を振るった ProxyShell 攻撃に近い亜種と思われているこれらのバグに対する緩和策とガイダンスを数回にわたって公開しています。

このリリースの他の部分に関して言うと、「緊急」としては珍しいスプーフィングの脆弱性 (CVE-2022-34689) は、英国の国家サイバーセキュリティセンター (NCSC) とアメリカ国家安全保障局 (NSA) というやや珍しいソースから Microsoft に開示されたようです。このバグが悪用される可能性はより高いとされており、レポートも刺激的な内容となっています。Microsoft によると、攻撃者は既存の x.509 証明書を操作して身元を偽り、認証やコードサイニングなどのアクションをターゲットの証明書として実行できると考えられています。

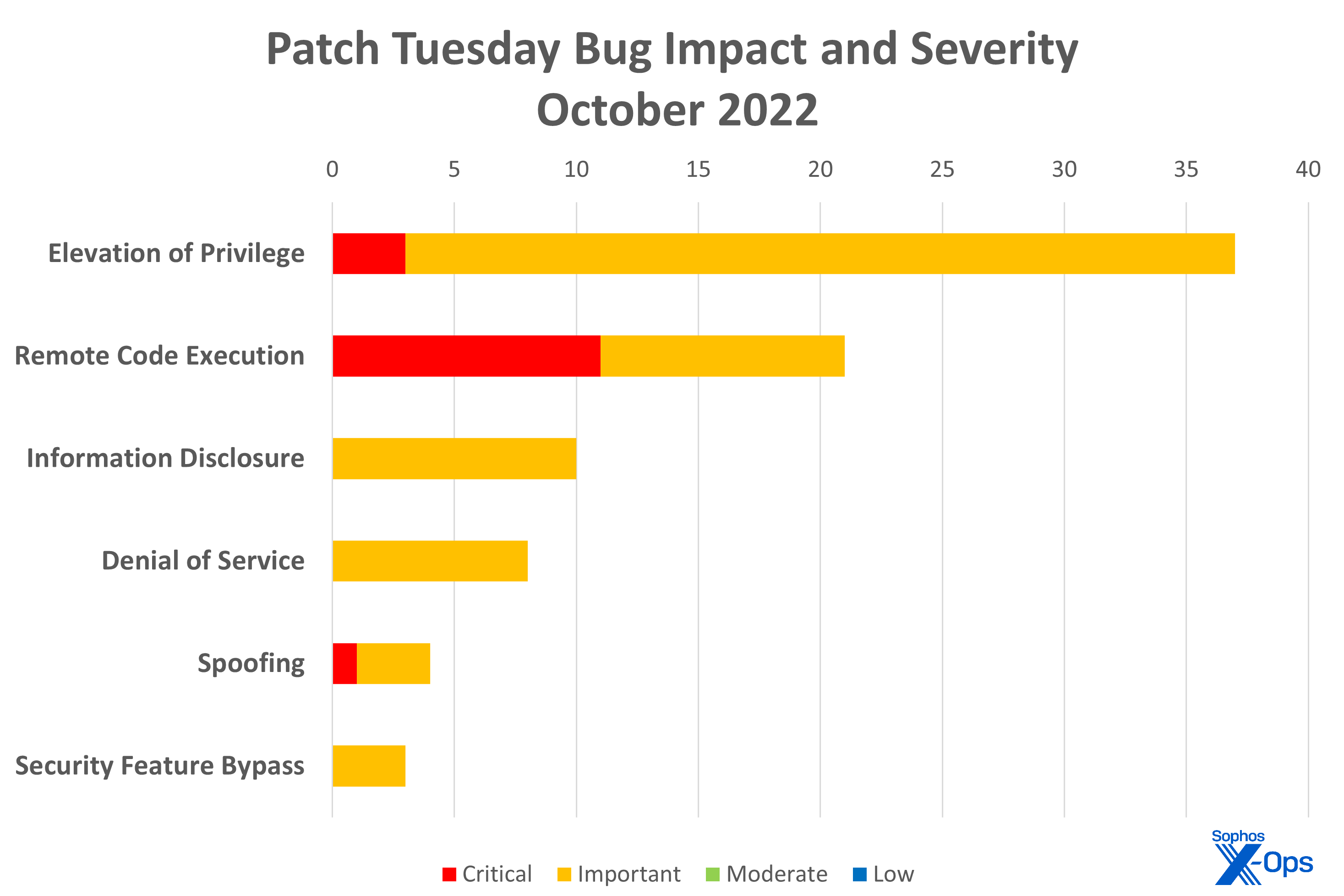

数字で見る今回の月例パッチ

- Microsoft の CVE 総数: 83

- アップデートに含まれるアドバイザリ総数: 0

- 一般公開されている脆弱性: 1

- 悪用される可能性があるもの: 1

- 最新バージョンで悪用される可能性が高いもの: 13

- 古いバージョンで悪用される可能性が高いもの: 14

- 深刻度

- 緊急: 15

- 重要: 68

- 警告: 0

- 注意: 0

- 影響

- 特権昇格: 37

- リモートコード実行: 21

- 情報漏洩: 10

- サービス拒否: 8

- スプーフィング: 4

- セキュリティ機能回避: 3

図 1: 特権昇格に関する問題が今月は大幅に増加したが、リモートコード実行に関する問題の半数は深刻度が「緊急」

- 製品:

- Microsoft Windows: 68

- Microsoft Office: 5

- SharePoint: 4

- Azure (Service Fabric を含む): 3

- Visual Studio: 2

- .NET: 1

図2: 影響を受ける製品は圧倒的に Windows が多い

注目すべき脆弱性

公開されなかった Exchange Server の脆弱性

Exchange Server の 2 つの有効な脆弱性に関する変更と更新について、システム管理者は、引き続き Microsoft からの情報を監視する必要があります。ソフォスは利用可能になったものから随時、保護機能を追加していく予定です。

CVE-2022-22035、CVE-2022-24504、CVE-2022-30198、CVE-2022-33634、CVE-2022-38000、CVE-2022-38047、CVE-2022-41081: Windows Point-to-Point Tunneling Protocol のリモートコード実行の脆弱性

Windows Point-to-Point Protocol (PPTP) のリモートコード実行に関する、緊急性の高いバグが 7 つ存在します。Microsoft は、これらのバグが悪用される可能性は低いと評価しており、報道された時点では、実環境で悪用されていることは確認されていないようです。CVSS によると、攻撃の複雑性は高く、攻撃者は悪意のある PPTP パケットを作成して PPTP サーバーに送信し、競合状態を作り出してリモートコード実行を行う必要があります。

CVE-2022-38048、CVE-2022-38049、CVE-2022-41031: Office/Word のリモートコード実行の脆弱性

今月は、「緊急」レベルに深刻な Office の脆弱性がいくつか存在し、悪用に成功するとリモートでコードが実行される可能性があります。これら 3 つのバグは、攻撃経路自体がローカルであり、ユーザーとのやり取りが必要です。攻撃者は、脆弱性を悪用するためのファイルを作成し、そのファイルを被害者に送信する必要があるため、おそらくソーシャルエンジニアリングの要素も含まれるでしょう。このバグは「緊急」と評価されていますが、いくつか明るい事実もあります。Microsoft は、この脆弱性が古いバージョンと新しいバージョンの両方で悪用される可能性は低いと評価しており、プレビュー画面が攻撃経路として利用されることはありません。

CVE-2022-37987 と CVE-2022-37989: Windows クライアントサーバーランタイムサブシステム (CSRSS) 特権昇格の脆弱性

Windows クライアントサーバーランタイムサブシステム (CSRSS) に重要な特権昇格の脆弱性が 2 つ存在し、いずれも古いバージョンと新しいバージョンの両方で悪用される可能性が高く、攻撃者がシステム特権を獲得する結果になると評価されています。今月のバグの多くと同様に、これらのバグが実際に悪用された形跡はなく、一般に公開されていません。

CVE-2022-38022: Windows カーネルが特権を昇格させる脆弱性

CVSS が非常に低い (3.1) この脆弱性が興味深いのは、この脆弱性によって可能となる機能 (Microsoft によると、ファイルシステムの空のフォルダを削除する機能) が滑稽であるためではありません。攻撃が連鎖していくことがあり、このような小さな欠陥がより大きな攻撃の一部となり得るため、パッチ適用が必要だということを再確認できるから興味深いのです。

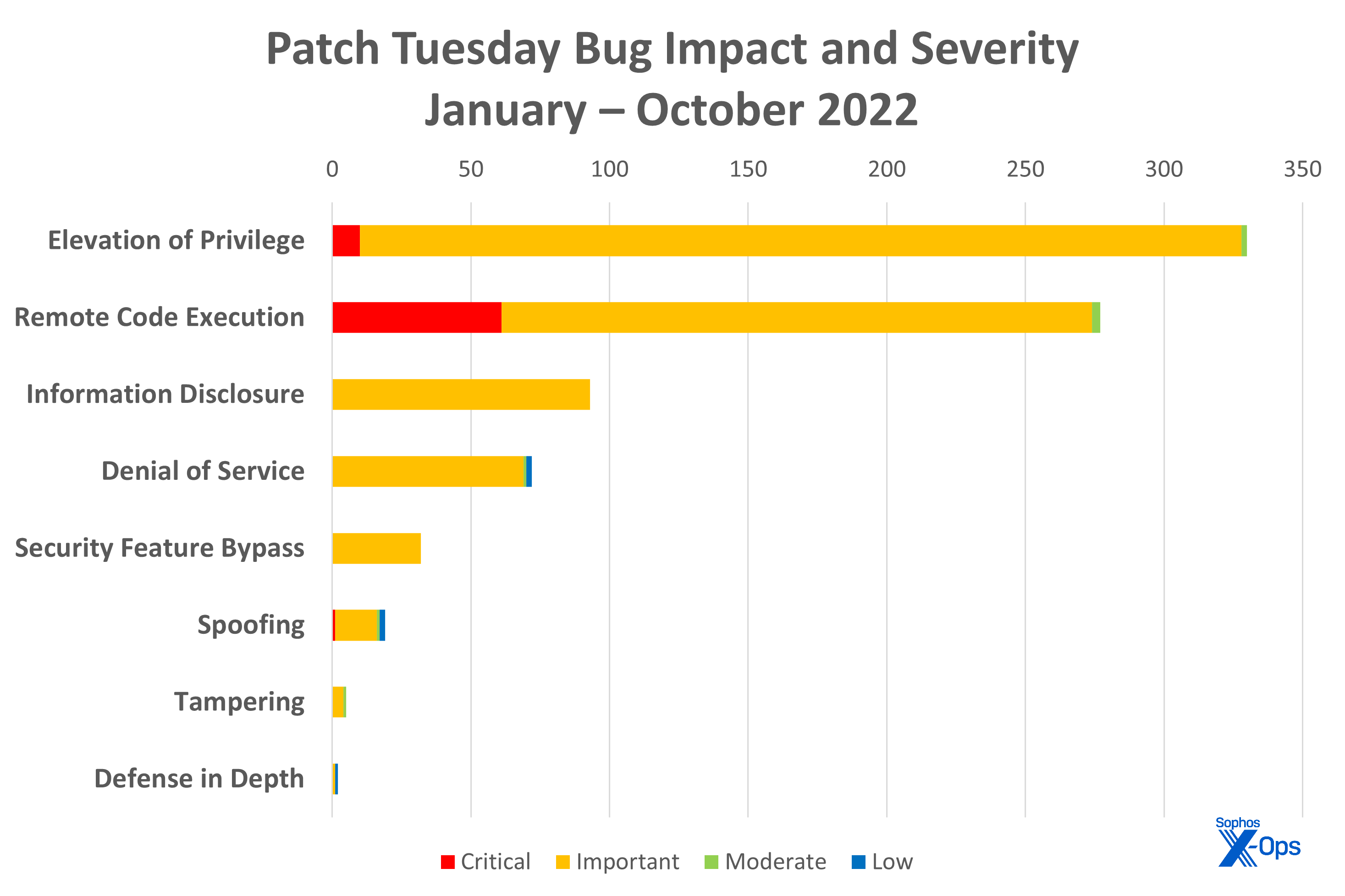

図3: 2022 年にリリースされるパッチの大半は特権昇格が占めている

ソフォスによる保護

| CVE | Sophos Intercept X / Endpoint IPS | Sophos XGS Firewall |

| CVE-2022-37970 | Exp/2237970-A | |

| CVE-2022-37974 | 2307765, 2307767 | 2307765, 2307767 |

| CVE-2022-37989 | Exp/2237989-A | |

| CVE-2022-38050 | Exp/2238050-A | |

| CVE-2022-38053 | 2307762 | 2307762 |

(ところで、動作名について不思議に思ったことはありませんか。ソフォスの命名規則は、MITRE ATT&CK フレームワークと一致しています。詳細は当サイトのこちらからご覧いただけます)。

システムが更新プログラムをダウンロードするのをただ待機するのではなく、自ら適用したい場合には、Windows Update Catalog Web サイトから手動でダウンロードすることができます。winver.exe ツールを実行して、実行中の Windows 10 または 11のビルドを確認し、特定のシステムのアーキテクチャとビルド番号に対応する累積更新プログラムパッケージをダウンロードしてください。