** 本記事は、Vulnerable Exchange server hit by Squirrelwaffle and financial fraud の翻訳です。最新の情報は英語記事をご覧ください。**

Sophos Rapid Response チームは、最近、ProxyLogon および ProxyShell のエクスプロイトとともに Squirrelwaffle マルウェアローダーが使用され、パッチが適用されていない Microsoft Exchange Server が標的にされたインシデントを調査しました。攻撃者は、脆弱なサーバーを悪用して、従業員の既存のメールスレッドに悪意のある返信を挿入し、社内外のメールの受信者に Squirrelwaffle を大量に配信していました。このような攻撃は、メールスレッドハイジャックとも呼ばれます。

ソフォスは以前にもこのような手法を確認していますが、今回は新しい要素もありました。ソフォスのインシデント調査チームは、悪意のあるスパムキャンペーンが実行されているときに、同じ脆弱なサーバーが金融詐欺にも悪用されていたことを発見しました。この詐欺では、このメールスレッドから盗み出された情報が利用されていました。

Squirrelwaffle とは?

Squirrelwaffle は、スパムキャンペーンで悪意のあるオフィス文書として配信されているマルウェアローダーです。攻撃者は、このローダーを使用して標的ユーザーの環境で最初の攻撃の足がかりを築き、他のマルウェアを配信してシステムに感染させるための経路を作成します。メールの受信者が、Squirrelwaffle に感染した文書を開き、マクロを有効にすると、通常、Visual Basic スクリプトによって Cobalt Strike Beacon がダウンロードされて実行され、攻撃者がコンピュータを乗っ取ることが可能になります。

新たな手法

脆弱な Exchange Server を悪用する通常の Squirrelwaffle 攻撃では、防御側は脆弱なサーバーを特定してパッチを適用し、攻撃者がこれらのサーバーからメールを送信できないようにして、攻撃を防止します。

しかし、Sophos Rapid Response が調査したインシデントでは、攻撃者は Exchange Server から顧客の支払いに関するメールスレッドをエクスポートしていており、従来の修復方法ではこの金融詐欺の攻撃を阻止できなかったと考えられます。さらに、後述しますが、パッチを適用するだけで、脆弱な Exchange Server を完全に修正できるわけはありません。Web シェルのインストールなど、他の影響がなかったかどうかも調査しなければなりません。

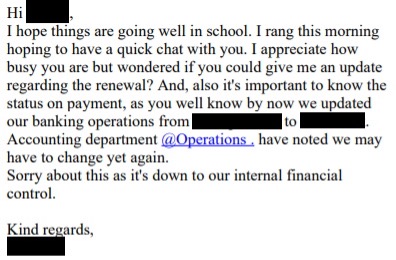

攻撃者は、このメールスレッドから得た知識をもとに、「タイポスクワッティング」ドメイン (正規のドメインのように見えますが、分かりにくいタイプミスがある別のドメイン) を登録し、このメールスレッドに返信するように仕組んでいました。攻撃者は、被害者のメールインフラストラクチャの外部でユーザーとやりとりできるようにし、次の攻撃を制御できるようにしていました。

攻撃者は、タイプミスのある偽のドメインのメールアドレスを使用してメールスレッドに返信し、標的ユーザーの顧客からの支払いを自身にリダイレクトしようとしました。

さらに、これらの会話を本当のように見せかけるために、攻撃者は別のメールアドレスをコピーし、あたかも社内の別の部署に支援を求めているかのように装っていました。追加されたこれらのアドレスも、攻撃者がタイポスクワットドメインで作成したものでした。

攻撃者は、標的ユーザーの取引を攻撃者が管理している銀行口座に振り込むように仕組んでいました。

フォローアップメールでは、新しい銀行の詳細について説明しており、緊急に支払うように迫っていました。その後 6 日間にわたって、毎日のように請求し、要求するメールの口調は激しさを増していきました。

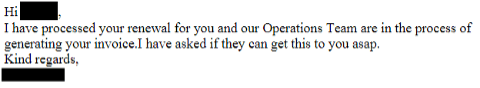

この攻撃者は、支払いを処理していることを伝えるメールを受け取ると、その態度を変えました。

この攻撃は、あと少しでその目的を達成するところでした。攻撃を受けた組織が送金を開始したところ、取引に関与した金融機関の 1 つが不正な取引として認識したたため、送金は完了しませんでした。

悪意のあるメール攻撃から組織を守る

Microsoft Exchange Server のセキュリティ侵害と悪用を防止するために、防御者ができる最大の対策は、Microsoft の最新のアップデートが適用されていることを確認することです。

たとえば、SPF (Sender Policy Framework)、DKIM (DomainKeys Identified Mail)、DMARC (Domain Message Authentication Reporting and Conformance) など、業界で認定されているメール認証規格を実装すれば、組織はドメインから送信されるメールの真偽性を容易に判断できるようになります。これらの規格を使用すれば、攻撃者が自社のドメインを偽装したメールを送信することも困難になります。

攻撃者は、ソーシャルエンジニアリングに習熟しており、巧妙なフィッシングの誘い文句やなりすましメッセージを作成するようになっています。人工知能を利用するメールセキュリティ製品を導入することも検討しなければならない時期が来ているのかもしれません。

最後に一言だけ付け加えますが、防御側の組織は、このような悪意のあるメールを受信するユーザーを保護し、組織のユーザーがフィッシングメールを発見し、それを適切に報告して対応できるようにする必要があります。

攻撃された場合に自社でできること

Squirrelwaffle の攻撃や金融詐欺を受けていると思ったときには、次のようないくつかの具体的な対応を行ってください。

- Sophos Rapid Response が提供している「Squirrelwaffle の検出・対応ガイド」を参照し、Squirrelwaffle が関連しているインシデントの調査、分析、対応に役立ててください。

- インシデントレスポンス計画を実施する。インシデントレスポンス計画を策定していない場合や、攻撃を防止し無力化するための適切なリソースが自社にないと思われる場合は、Sophos Rapid Response などのサードパーティのインシデントレスポンスチームに依頼してください。

- パッチを適用する。オンプレミスにある脆弱性な Microsoft Exchange Server のソフトウェアを更新します。また、パッチを適用した後で、攻撃者が継続してアクセスできるように Web シェルを残していないかチェックしてください。

- 自社のドメインがタイポスクワッティングされている場合、それらのドメインのレジストラに不正利用の苦情を申し立てることができます。この手続きは、レジストラによって異なります。

- 悪意のあるスパムキャンペーンが侵害された Exchange Server から行われた場合、組織の正規のドメインやメールインフラストラクチャがスパム送信者として登録されていないかどうかを確認します。ブラックリストに登録されていないか確認してください。ブラックリストから削除するように要求することもできますが、自社ドメインからスパムが検出されなくなるまで、これらのリストに登録しておくと、正規のメールが不用意に外部の受信者に配信されることを防止できる場合があります。

まとめ

Squirrelwaffle、ProxyLogon、ProxyShell を組み合わせた攻撃は、ここ数カ月の間に Sophos Rapid Response チームが何度も確認していますが、Exchange Server の問題を修正した後も、攻撃者が継続してスパムを送信する能力を維持できるように、タイポスクワッティングの手法を使用しているのが確認されたのは今回が初めてです。

本記事の執筆にあたっては、Sophos Rapid Response チームの Kyle Link と Mauricio Valdivieso から多くの協力をいただきました。