** 本記事は、Logjam: Log4j exploit attempts continue in globally distributed scans, attacks の翻訳です。最新の情報は英語記事をご覧ください。**

大部分の中国とロシアから発信されており、コインマイナーボットネット「Kinsing」が関与している可能性があります。

12 月 10 日に Apache Foundation のロギングツール Log4j の脆弱性が初めて明らかにされて以降、Java ライブラリの脆弱性がいくつか公開され、これまでに修正プログラムが 3 度リリースされています。短期間に何度も修正されたことによってガイダンスは毎日のように変更されており、世界中のソフトウェア開発者や組織は、脆弱性の研究と緩和策を考案するために奔走しています。一方で、この脆弱性を検知し、悪用しようとする試みも絶え間なく行われています。

最初の脆弱性の公開から 2 週間が経過した現在、SophosLabs は、顧客のネットワークに対して Log4Shell の脆弱性を悪用した攻撃を継続的に確認しています。観測されたトラフィックには、セキュリティ研究者やペネトレーションテストの担当者による正規のスキャンだけでなく、攻撃も含まれていましたが、これはこの脆弱性を悪用する国家主導の攻撃者などの行動を直接反映したものではありません。しかし、データの一部からリクエストに関する情報を得ることができ、これらの攻撃試行に関連するインフラストラクチャや行動の目的をある程度理解することができました。

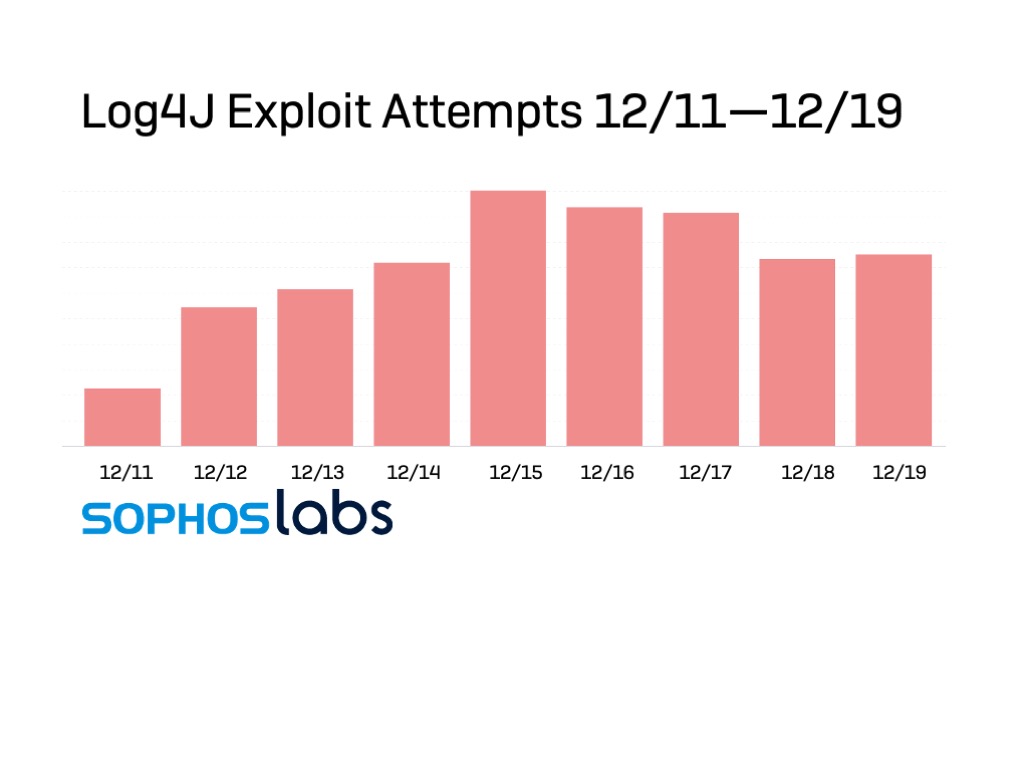

確かなことは、 12 月 15 日にピークを迎えてからも、脆弱性攻撃の試みが大幅には減少していないこと、そしてこれらのプローブや攻撃は、国をまたいで分散されたインフラストラクチャから発生していることです。場合によっては、ある地域の IP アドレスから送信されたリクエストに Log4j の URL が埋め込まれており、それが別の地域のサーバー ( 複数の異なるサーバーであることもある ) に接続されていることもあります。ソフォスの顧客のテレメトリでは、 Log4j を攻撃しようとする試みが何百万例も確認されています。

攻撃の帰属

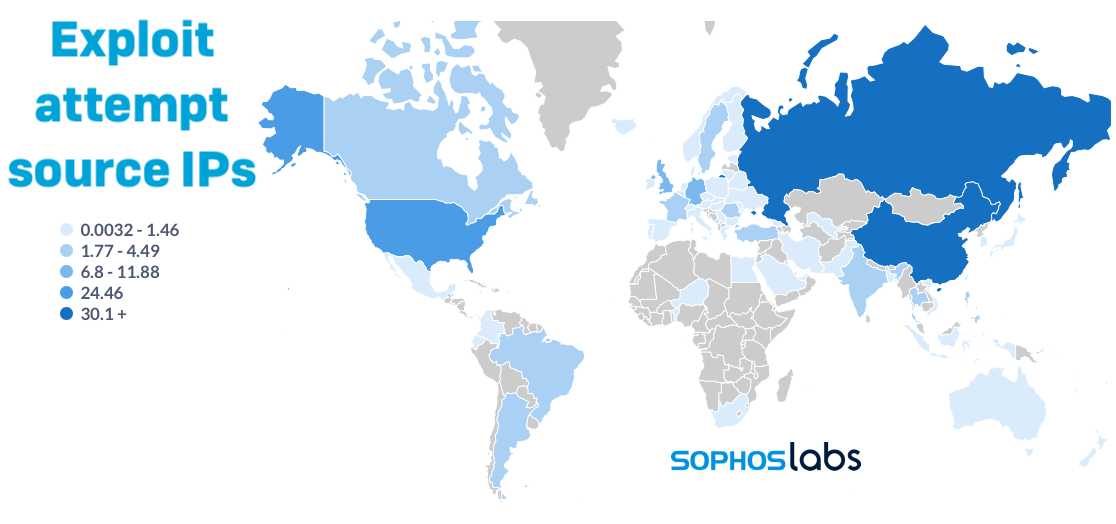

すべてのリクエストの目的を区別することはできませんが、トラフィックの詳細を提供するテレメトリセグメントから、 Log4j を悪用するインフラストラクチャの概要が見えてきます。これまでのところ、不正使用しようとしたパケットのソースを見ると、大部分はロシアと中国の IP アドレスから発信されています。これには、仮想プライベートネットワークによってソースを隠ぺいしているトラフィックは含まれていません。たとえば、統計的にかなりの量のトラフィックが、パナマの NordVPN を経由してルーティングされていました。

ソフォスがソースを特定できたトラフィックのうち、11% はロシアの 195[.]54[.]160[.]149 という単一の IP アドレスから発信されています。この IP アドレスは、仮想通貨を採掘するボットネット「Kinsing」に関連しています。

Log4j の悪用は、 LDAP、DNS、その他の Java Name and Directory Interface (JNDI) 対応プロトコルを介してリモートサーバーへのルックアップを促す仕組みになっているため、ルックアップ要求は、実際の攻撃者とは異なる場所に向けられる可能性があります。たとえば、パナマにある NordVPN の (94[.]140[.]9[.]194)を経由したリクエストでは、ケニアの URL (41[.]169[.]130[.]19:8443/api/login) へリダイレクトするリクエスト URL が使用されています。

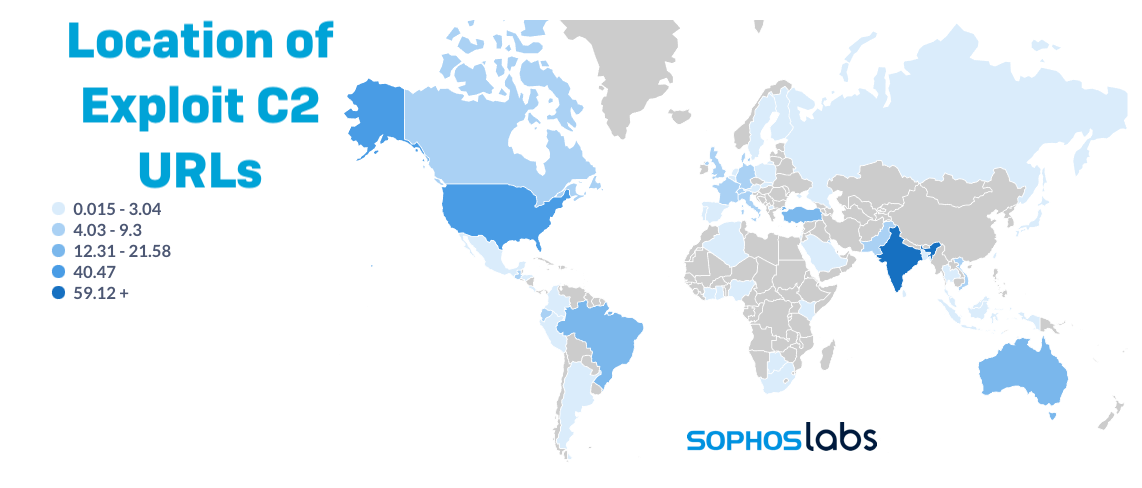

これらのリクエストのほぼ 3 分の 2 は、インドにあるインフラストラクチャの URL を使用していました。

また、40% 以上が米国のインフラストラクチャに向けた URL を使用していました。

悪用されたリクエストの 7% 以上が Interactsh ツールのドメインに向けられています。これは。米国のインフラストラクチャへのトラフィック全体の 18% に相当します。一部のエクスプロイトでは、異なる宛先の複数の URL が使用されていたため、下表の数値は合計で 100% を超えています。

Interactsh は、研究者の正規の目的と攻撃の両方で使用されているため、その意図を明確に区分することは困難です。これは、ソフォスが現在検出およびブロックしている他の多くのトラフィックと同様です。しかし、悪意のあるエクスプロイトの試みが、このトラフィックの大部分を占めていることは明らかです。

緩和策と保護

Log4j の最初のパッチがリリースされたとき、 Apache チームは悪用を防ぐために多くの回避策を提供しました。しかし、さらなる脆弱性を悪用する方法が見つかっており、これらの修正はすべて効果を失っています。リモートからコード実行や DoS 攻撃などの攻撃から自社を守る唯一の確実な方法は、 Log4j の安全とされる現行のバージョン ( Java 8 では 2.17.0 、 Java 7 では 2.12.3 ) を使用するようソフトウェアを更新することです。脆弱性のある商用製品のリストは、米国の Cybersecurity and Infrastructure Security Administration (CISA)を含む複数の政府コンピュータセキュリティ機関によって更新され公開されています。組織は、速やかにソフトウェアの脆弱性を評価し、可能な限りアップデートを展開する必要があります。

修正プログラムがまだ提供されていない場合、受信トラフィックのフィルタリングによって、既存のエクスプロイトトラフィックの大部分から保護できます。しかし、新たな脅威や高度な標的型攻撃からの保護を保証するものではありません。

ソフォスは、エクスプロイトトラフィックの新しい難読化手法と、 Log4j エクスプロイトを介して展開される新しいペイロードを今後も特定できるようにしていきます。以下は、 12 月 20 日現在、ソフォス の侵入検知製品に公開されているシグネチャ ID (太字が最新) です。

|

製品

|

公開されたシグネチャ ID

|

|

XG

|

2306426、2306427、2306428、58722、58723、58724、58725、58726、58727、58728、58729、58730、58731、58732、58733、58734、58735、58736、58737、58738、58739、58740、58741、58742、58743、58744、58751、58784、58785、58786、58787、58788、58789、58790、58795、58801、58802、58803、58804、58805、58806、58807、58808、58809、58810、58811、58812、58813 |

|

エンドポイント IPS

|

2306426、2306427、2306428、2306438、2306439、2306440、2306441 |

|

SG

|

58722、58723、58724、58725、58726、58727、58728、58729、58730、58731、58732、58733、58734、58735、58736、58737、58738、58739、58740、58741、58742、58743、58744、58751、58784、58785、58786、58787、58788、58789、58790、58795、58801、58802、58803、58804、58805、58806、58807、58808、58809、58810、58811、58812、58813 |

なお、SG に関しては間もなくリリースされる SG sigpack の次回のアップデートに含まれます。

以下は、12 月 20 日現在、Sophos が Log4j のエクスプロイトの一部として検出したすべてのペイロードのリストです (太字は新しいペイロード)。

- Linux/Miner-ABU、Linux/Miner-ADH

- Linux/Swrort-G (“Mettle”)

- Troj/Ransom-GME (TellYouThePass ランサムウェア)

- Troj/StealthL-A (ステルスローダー)

- App/StlthLdr-A (ステルスローダー、インストーラー、PUA)

- Mal/ExpJava-AL, Mal/ExpJava-AN, Mal/ExpJava-AO (Khonsari ダウンローダー)

- Troj/JavaDl-AAN and Troj/Java-AIN (Khonsari ダウンローダー)

- Troj/JavaDl-AAO (N0t4n3xplo1t.class)

- Troj/Mdrop-JMR、Troj/Mdrop-JMS、Troj/Mdrop-JMP

- Troj/Khonsari-A (new)

- Troj/JavaDl-AAN

- Troj/Java-AIN

- Troj/BatDl-GR

- Mal/JavaKC-B

- XMRig Miner (PUA)

- Troj/Bckdr-RYB

- Troj/PSDl-LR

- Mal/ShellDl-A

- Linux/DDoS-DT、Linux/DDoS-DS

- Linux/Miner-ADG、Linux/Miner-ZS、Linux/Miner-WU

- Linux/Rootkt-M

コメントを残す