** 本記事は、Android APT spyware, targeting Middle East victims, enhances evasiveness の翻訳です。最新の情報は英語記事をご覧ください。**

C-23 (GnatSpy、FrozenCell、VAMPとしても知られる) と呼ばれる APT (Advanced Persistent Threat、持続的標的型攻撃) グループが開発したとされる Android スパイウェアの亜種が新たに発見されました。このスパイウェアは、ユーザーが手動で駆除しようとしたり、Web ホスティング企業がコマンド & コントロールサーバーのドメインへのアクセスをブロックしたりシャットダウンしようとしたりする行為や、セキュリティ対策に対して、より耐性を高める新機能を組み込んでいます。

C-23 は、過去に中東、特にパレスチナ自治区の住人を標的にしたことがある、少なくとも 2017 年から活動しているグループです。

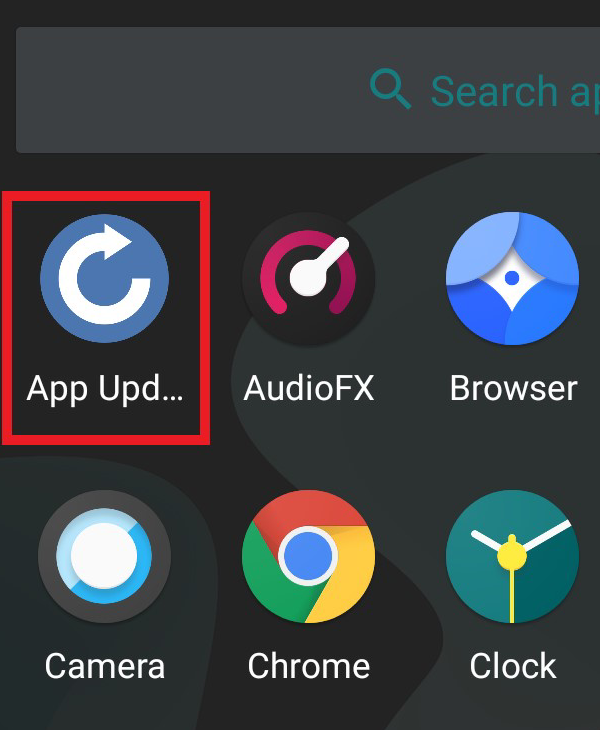

新たな亜種は、ユーザースマホにアップデートをインストールすると謳ったアプリとして登場し、「App Updates」「System Apps Updates」「Android Update Intelligence」などの名前が付けられています。ソフォスは、これらのアプリが、ダウンロードにリンクしている SMS テキストメッセージによって、特定のユーザーに配信されていると推測しています。ソフォスの知る限りでは、これらのアプリはいずれも Google Play Store には登録されていませんが、ソフォスは Android セキュリティチームに連絡を取り、アプリの詳細を送信しました。

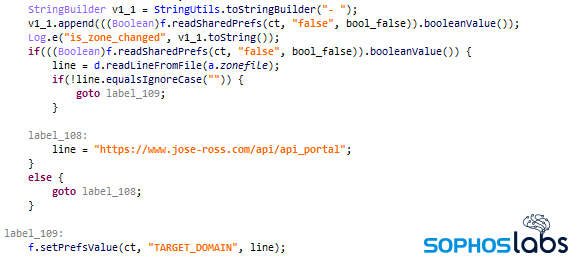

Oこのスパイウェアはインストールされると、識別可能な一意のデバイスパラメータをコマンド & コントロール (C2) サーバーに送信します。この亜種の新しい特徴として、最初はハードコードされた C2 アドレスを使用して通信しますが、スパイウェアのオペレーターが新しいアドレスをプッシュダウンできるコードも含まれています。この機能により、C2 サーバーのドメインの 1 つまたは複数が停止しても、マルウェアの機能を維持できます。新しい亜種は、C2 サーバーのアドレスをまったく隠ぺいまたは難読化していませんでした。

新しい亜種の多くは、ソフォスが数年前からマルウェアと関連付けている証明書 (シリアル番号 ece521e38c5e9cbea53503eaef1a6ddd204583fa) によってデジタル署名されていることが判明しました。

インストール後の偽装

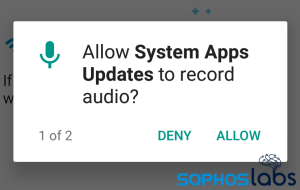

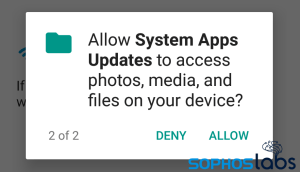

このアプリを初めてユーザーが開いたとき、スパイウェアが行うであろう行動に対して、特定の権限の許可がユーザーに要求されます。つまり、周囲の音声の録音や、デバイスに保存されているすべてのファイルへのアクセス権限が要求されます。

しかしそれだけでなく、このアプリはソーシャルエンジニアリングも一部駆使することにより、通知へのアクセス、デバイス管理者、アプリを使っている間のユーザーの行動を観察する機能など、高度な権限の許可もユーザーに要求します。

しかしそれだけでなく、このアプリはソーシャルエンジニアリングも一部駆使することにより、通知へのアクセス、デバイス管理者、アプリを使っている間のユーザーの行動を観察する機能など、高度な権限の許可もユーザーに要求します。

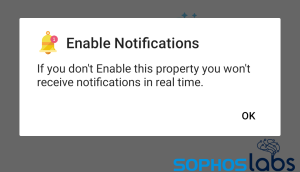

このアプリの要求は、追加機能を使用するために必要であるともっともらしくユーザーに伝えていますが、それは嘘です。たとえば「通知機能を有効にする」という要求では、アプリがこの機能を必要としており、有効にしなければ「リアルタイムで通知が受け取れません」と主張しています。

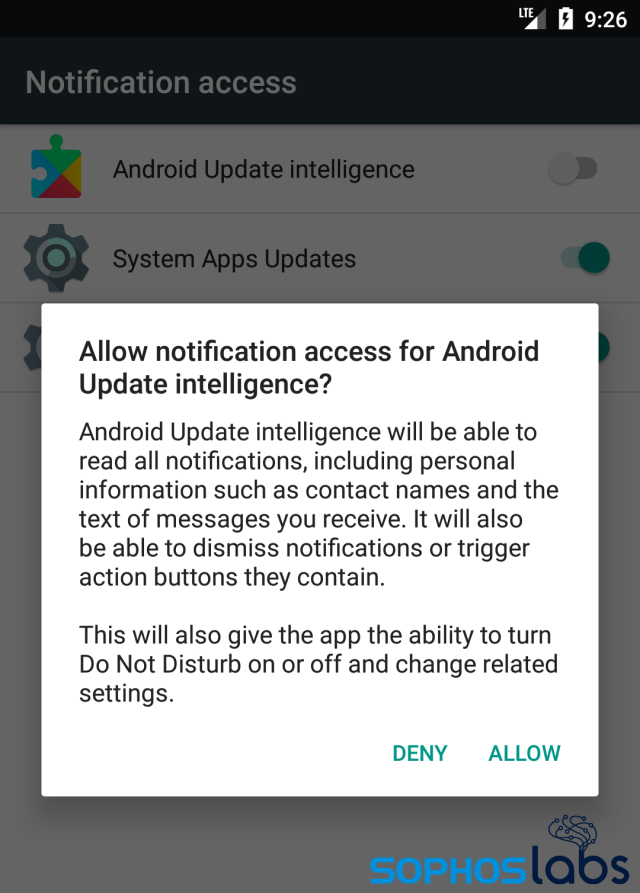

しかし、通知へのアクセス許可の本当の目的は別にあります。この機能を有効にするよう促した後、ユーザーをシステムの許可ウィンドウに導き、許可すると何が行われるかを正確に説明します。攻撃者は、ターゲットがこの画面で「許可」をクリックするとどうなるかを注意深く読まない、あるいは理解しようとしないことを想定しているのでしょう。

しかし、通知へのアクセス許可の本当の目的は別にあります。この機能を有効にするよう促した後、ユーザーをシステムの許可ウィンドウに導き、許可すると何が行われるかを正確に説明します。攻撃者は、ターゲットがこの画面で「許可」をクリックするとどうなるかを注意深く読まない、あるいは理解しようとしないことを想定しているのでしょう。

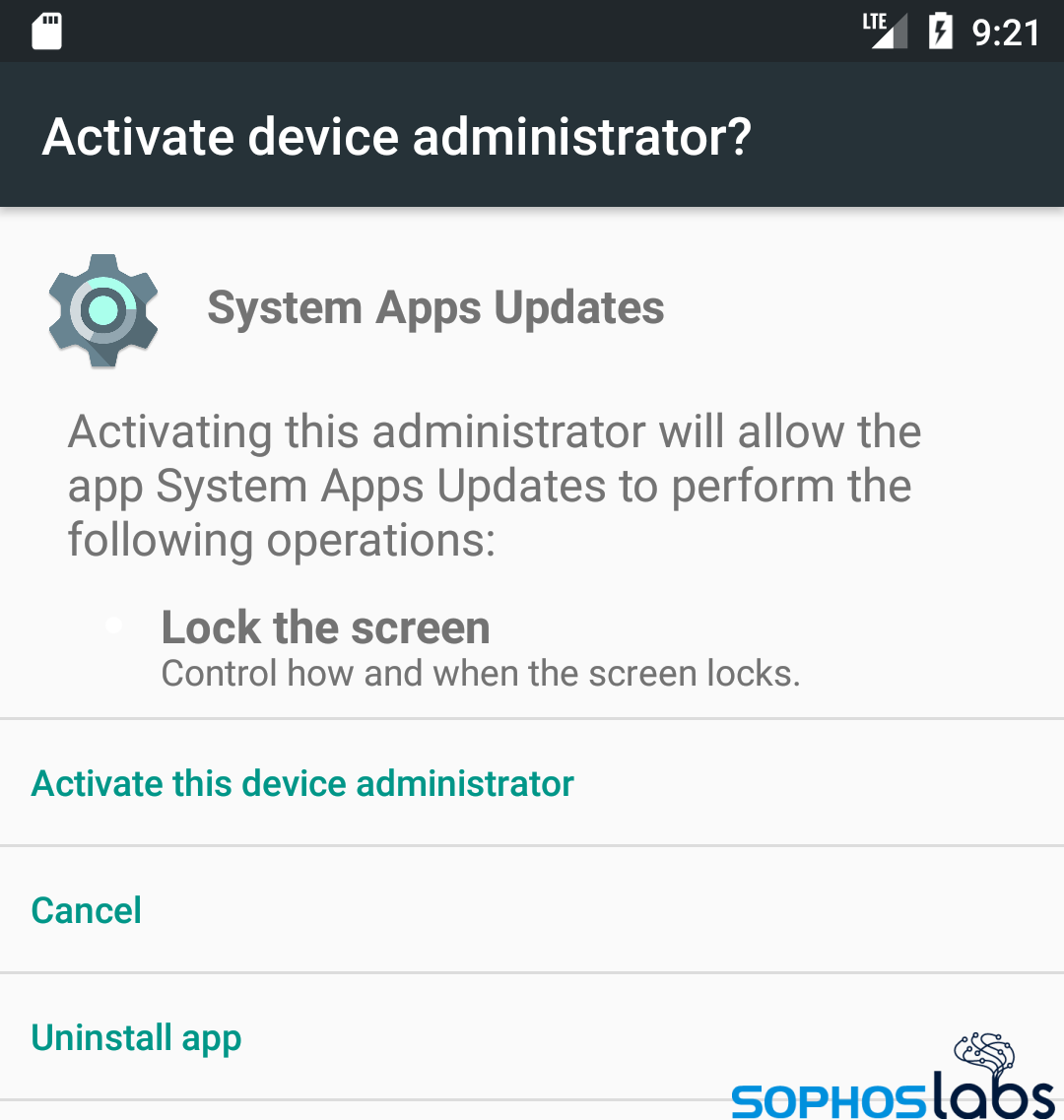

通知へのアクセスを許可すると、スパイウェアは、Facebook やWhatsApp などの任意のアプリから、メッセージの全文や連絡先の名前を読み取ることができるほか、他のアプリからの通知 (モバイルのマルウェア対策アプリの警告など) を解除したり、携帯電話の「おやすみモード」の設定を切り替えたりすることができます。デバイス管理者権限では、アプリの運営者に携帯電話をロックする能力が付与されますが、ソフォスの分析によると、このスパイウェアの現行バージョンにはそのような機能はありません。

通知へのアクセスを許可すると、スパイウェアは、Facebook やWhatsApp などの任意のアプリから、メッセージの全文や連絡先の名前を読み取ることができるほか、他のアプリからの通知 (モバイルのマルウェア対策アプリの警告など) を解除したり、携帯電話の「おやすみモード」の設定を切り替えたりすることができます。デバイス管理者権限では、アプリの運営者に携帯電話をロックする能力が付与されますが、ソフォスの分析によると、このスパイウェアの現行バージョンにはそのような機能はありません。

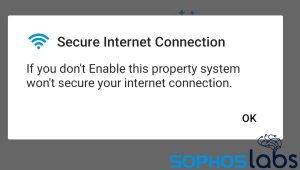

このポップアップ画面では、デバイス管理者権限を有効にしないと、「インターネット接続が保護されません」とユーザーにこの権限を有効にするように促します。

スパイウェアが実際、ユーザーに有効にしてほしい機能は、スパイウェアにスマートフォンをロックさせるものです。

スパイウェアが実際、ユーザーに有効にしてほしい機能は、スパイウェアにスマートフォンをロックさせるものです。

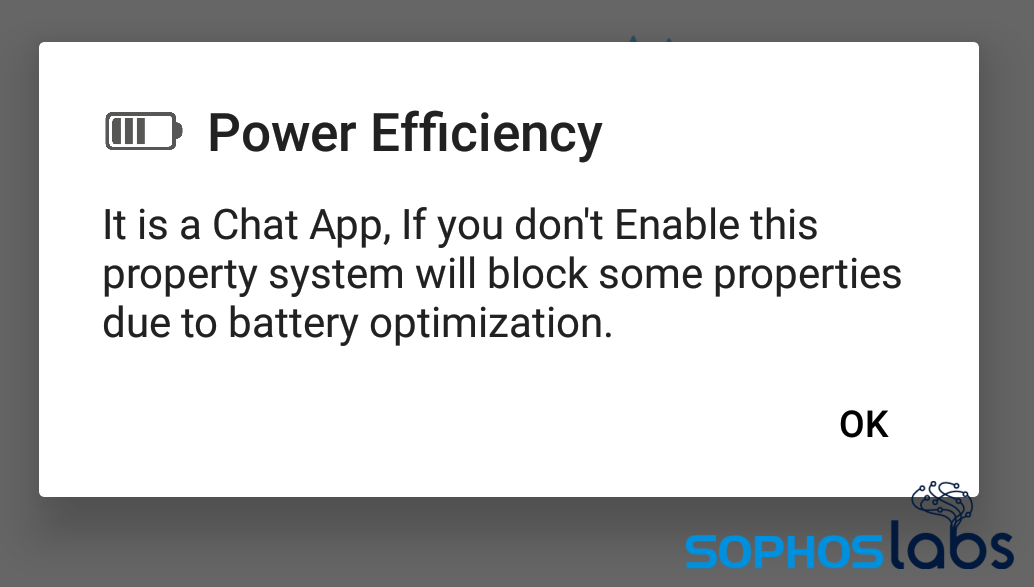

最後に、バッテリー最適化の結果、何かがブロックされるという曖昧な警告を表示して、設定の変更をユーザーに求めます。

最後に、バッテリー最適化の結果、何かがブロックされるという曖昧な警告を表示して、設定の変更をユーザーに求めます。  他のポップアップ画面と同様にこれも偽物です。ここでは、ユーザーがいつどのようなアプリを使用しているかをスパイウェアが把握できる機能を有効にするよう指示されます。スパイウェアはその情報を C2 サーバーに送信します。

他のポップアップ画面と同様にこれも偽物です。ここでは、ユーザーがいつどのようなアプリを使用しているかをスパイウェアが把握できる機能を有効にするよう指示されます。スパイウェアはその情報を C2 サーバーに送信します。

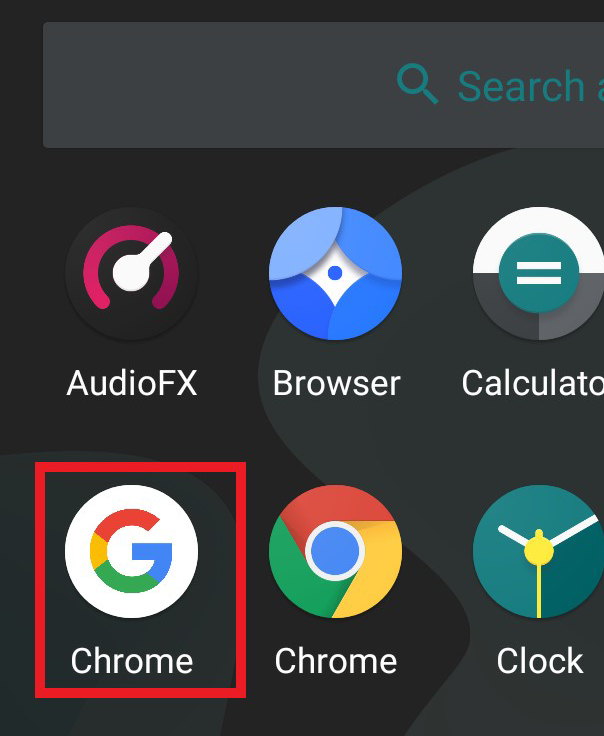

ユーザーがこれらのすべてを許可すると、アプリは自らを偽装し、ユーザーが手動で削除しようとしても回避します。スパイウェアは、アイコン (および名前) を変更して、Google Play、Youtube、Google、Botim (VOIP 通話アプリ) の 4 つのアプリのいずれかのアイコンを使用して偽装します。このように回避性を高めた偽装は、このバージョンの新しい手法のようです。

![]() 次にスパイウェアのアプリが開かれたとき、スパイウェアは自分が偽装している本物のアプリを開きます。つまり、Chrome に変装していれば Chrome を開き、ユーザーに正規のアプリであると錯覚させます。

次にスパイウェアのアプリが開かれたとき、スパイウェアは自分が偽装している本物のアプリを開きます。つまり、Chrome に変装していれば Chrome を開き、ユーザーに正規のアプリであると錯覚させます。

このスパイウェアアプリにはアラビア語の文字列が含まれており、アイコンが変更されるとコマンド & コントロールサーバーに送信されます。これらの文字列は、新しいバージョンのマルウェアにも存在します。

تم تغيير الأيقونة

また、このマルウェアは、アプリケーションアセットから独自の Botim バージョンをインストールしようとしていることがわかりました。検体には Botimの APK ファイルが含まれていなかった (またはダウンロードしようとしていなかった) ため、この機能は、将来のバージョンのために用意されたものと考えられます。

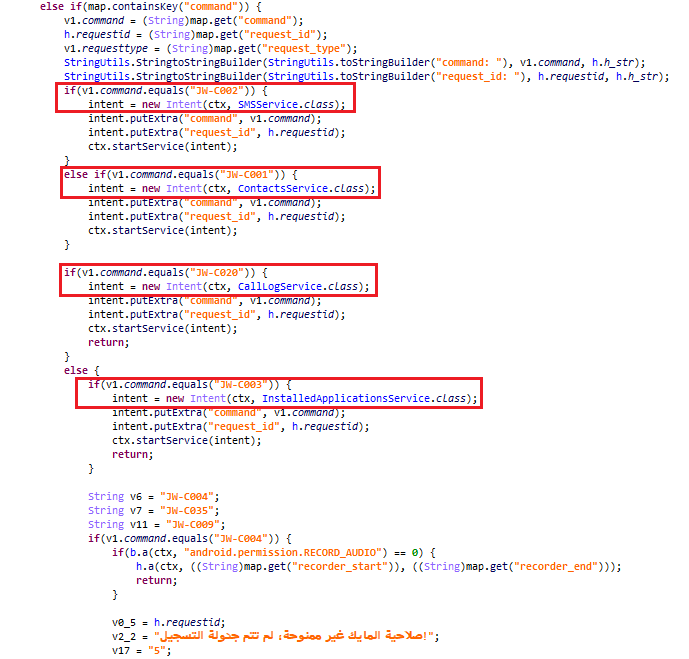

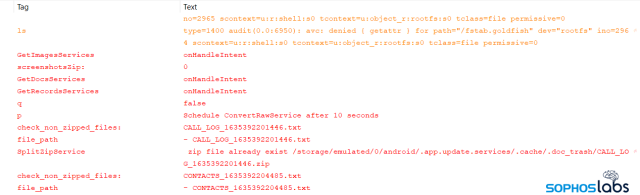

このスパイウェアの各機能には関連するコマンドがあります。コマンドは、Firebase messaging を介して受信され、スパイウェアは、指示されたときに対応する機能を実行します。

C2 として稼働しているサーバーは、Web アプリケーションフレームワークである Laravel のWeb サイトを装っていました。

しかし、このスパイウェアとしての機能の多くは変わっておらず、アプリは次のことを行います。

- SMS、連絡先、通話ログの収集

- 画像や文書の収集

- 音声、着信・発信 (WhatsApp の通話を含む) の録音

- スクリーンショットの撮影および画面のビデオ録

- カメラを使った写真撮影

- 自身のアイコンの偽装

- WhatsApp、Facebook、Facebook Messenger、Telegram、Skype、IMO Messenger、または Signal からの通知の読み取り

- 内蔵のセキュリティアプリ (Samsung SecurityLogAgent、Xiaomi MIUI SecurityCenter、Huawei SystemManager など) や、Android システムアプリ、パッケージインストーラ、そして自身からの通知のキャンセル

スパイウェアの被害に遭わないために

このような悪意あるアプリの被害に遭わないためには、ユーザーは Google Play などの信頼できるソースからのみアプリをインストールするべきです。Android OS およびアプリケーションのアップデートは、サードパーティ製のアプリに頼らず、「Android の設定」および「Google Play」から行うようにしてください。

また、デバイスの管理者権限や通知機能へのアクセス権など、機密性の高い権限を要求するアプリや、スーパーユーザー (root ユーザー) 権限を要求するアプリには特に注意してください。ユーザーは「設定」から「デバイス管理アプリ」および「通知アクセス」を検索することで、現在のデバイス管理および通知アクセスの権限を持つアプリを確認することができます。

検出情報と謝辞

また、このような脅威からデバイスやデータを保護する Sophos Intercept X for Mobile などのウイルス対策アプリを、モバイルデバイスにインストールすることをお勧めします。 SophosLabs は、Github ページでセキュリティ侵害の痕跡 (IoC) を公開しています。これらのサンプルは、Sophos Intercept X for Mobile により Andr/Spy-BFI として検出されます。

SophosLabs は、@malwrhunterteam から、この記事に掲載されている検体の一部について最初に報告を受けたことに謝意を表します。Andrew Brandt は、この記事のための追加調査を行いました。

コメントを残す