** 本記事は、The realities of ransomware: Five signs you’re about to be attacked の翻訳です。最新の情報は英語記事をご覧ください。**

ランサムウェアの被害者を支援する際には、過去1~2週間の遠隔測定記録を振り返ることがあります。これらの記録には、行動上の異常が含まれていることがあります。これらの異常は、(単独では)本質的に悪意のあるものではないかもしれませんが、すでに発生した攻撃の過程では、被害者のネットワーク上で操作を行っている脅威のアクターの初期の指標となる可能性があります。

特に、以下の5つの指標が見つかった場合、私たちはすぐにそれに飛びつきます。調査中にこれらの指標が見つかった場合は、ほぼ間違いなく、攻撃者がネットワークの様子を把握し、ランサムウェア攻撃に必要なアカウントやアクセスを得る方法を調査するために詮索したことを示しています。

攻撃者は、ランサムウェアの攻撃のために、正規の管理者ツールを使用します。管理者が自分のマシンで通常使用しているツールを知らなければ、このデータを簡単に見過ごしてしまいます。後から考えると、これらの5つの指標は調査のためのレッドフラッグと言えます。

- 特にサーバーに搭載されているネットワークスキャナー

攻撃者は通常、まず1台のマシンにアクセスし、MacかWindowsか、ドメインや会社名は何か、そのコンピュータはどのような管理者権限を持っているか、などの情報を検索します。次に攻撃者は、ネットワーク上に他に何があり、何にアクセスできるかを調べます。これを判断する最も簡単な方法は、ネットワークをスキャンすることです。もし、AngryIPやAdvanced Port Scannerなどのネットワーク・スキャナーが検出されたら、IT部門のスタッフに確認してください。誰もスキャナを使っていない場合、調査の必要があります。

- ウイルス対策ソフトを無効にするためのツール

攻撃者が管理者権限を取得すると、Process Hacker、IOBit Uninstaller、GMER、PC Hunterなど、ソフトウェアを強制削除するために作られたアプリケーションを使って、セキュリティソフトウェアを無効にしようとすることがよくあります。

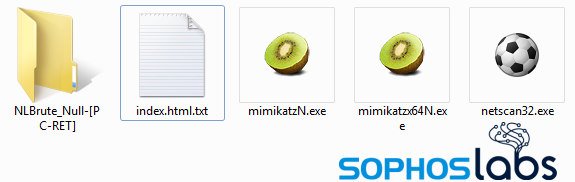

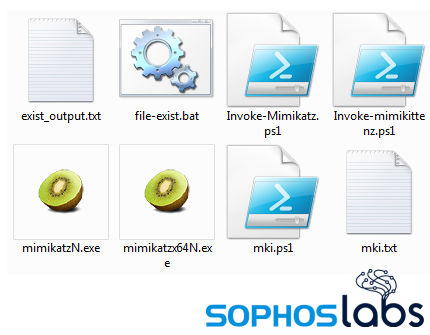

- MimiKatzの存在

どこかでMimiKatzが検出された場合は、調査する必要があります。IT管理チームの中にMimiKatzを使用した人がいない場合、これは赤信号です。なぜなら、MimiKatzは認証情報を盗むために最もよく使用されるハッキングツールの1つだからです。攻撃者は、Windows Sysinternals に含まれるMicrosoft Process Explorerも使用します。このツールは、LSASS.exeをメモリからダンプし、.dmpファイルを作成することができる正規のツールです。そして、このファイルを自分の環境に持っていき、MimiKatzを使って、自分のテストマシン上でユーザー名とパスワードを安全に抽出することができるのです。

- 疑わしい行動のパターン

悪意のあるファイルが検出され、削除されたとしても、毎日同じ時間に検出されたり、繰り返しパターンで検出されたりする場合は、何か別の問題が発生していることを示していることが多いです。セキュリティチームは、”なぜそれが戻ってくるのか?”と問うべきです。インシデント対応担当者は、それが通常、(今のところ)特定されていない何か別の悪意のある事象が発生していることを意味することを知っています。

- テストアタック

時折、攻撃者は、展開方法やランサムウェアが正常に実行されるか、あるいはセキュリティソフトウェアがそれを阻止するかを確認するために、数台のコンピュータに小規模なテスト攻撃を展開します。セキュリティツールが攻撃を止めれば、戦術を変えて再挑戦します。これで手の内を明かし、攻撃者は自分の時間が限られてきたことを知ることになります。より大規模な攻撃が開始されるのは数時間後ということが多いのです。