本記事は、サイバーセキュリティの専門家に向けて、情報漏えいの被害者が得た教訓を紹介する特集の 1 つです。それぞれの記事で簡単な推奨事項を挙げていますが、その多くは企業に新たなツールの購入を強いるものではありません。

多要素認証 (MFA) とは、アクセスの許可に 2 つ以上の本人証明を必要とするセキュリティ対策です。つまり、アクセスを許可するためには、パスワードとそれ以外のものが必要になります。ワンタイムパスコード、顔認証、指紋などが追加のセキュリティチェックとして必要になる場合があります。

MFA は、たとえ攻撃者がユーザー名とパスワードを入手したり、推測したり、購入したり、ブルートフォース攻撃を仕掛けたりしても、Office365 や Salesforce のデータを安全に保管できることから、MFA のこうしたビジネスアプリケーションへのアクセス上のメリットは管理者から評価されています。

アプリケーションがクラウドに移行するに従い、それらのアプリケーションのログインコンソールもインターネット上に公開されるようになりました。システム管理やセキュリティも「クラウドから」管理されるようになったため、クラウド上でも MFA が必要とされるようになったのです。

MITRE ATT&CK の技術 T1078 (有効なアカウント) は、攻撃者が有効なアカウントを使用してネットワークへの初期アクセスを獲得するときの手法と、またどのように防御機能を回避して常駐し、権限を昇格するのかについて説明しています。

攻撃者はこのような手法で、アンチウイルス、アプリケーション制御、ファイアウォール、侵入検知や防止システム、システムアクセス制御などのさまざまな防御を回避します。有効なアカウントを使用しているため不正が行われているようには見えず、検知は非常に困難です。

ソフォスの 2021 年度版アクティブアドバイザリープレイブックによれば、有効なアカウントの不正使用は初期アクセスの際によく用いられる方法の上位 5 つに入ります。 (https://attack.mitre.org/tactics/TA0001/)。Solarwinds、Webroot、Kaseya、Connectwise といった管理ツールは、悪意のあるペイロードの配信にも使用されています。

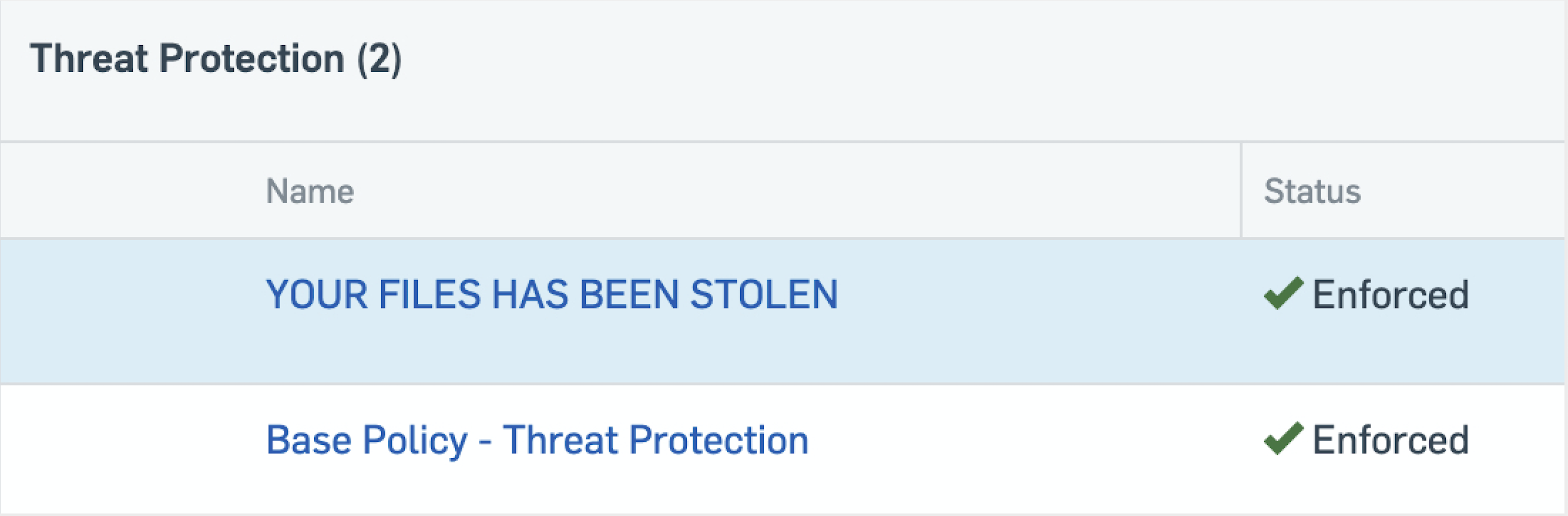

攻撃者がセキュリティコンソールにアクセスすると何が起こるのでしょうか?下図の一例では、攻撃者はポリシーを書き換え、すべてのセキュリティ設定をオフにしました。

セキュリティ管理システムがオンプレミスであっても、 MFA を使用するのが望ましいでしょう。さもないと、攻撃者はマルウェアを展開する前にセキュリティソリューションをオフにでき、攻撃者にとっては願ってもない状況が生まれます。また、ネットワークへのアクセスに VPN を使用している場合は、 VPN でも MFA を有効にすることを強くお勧めします。

システム管理ツールやセキュリティツールに MFA を導入することで、次の 3 つのメリットが得られます。

- 権限のないユーザーによるアクセス被害のリスクを低減できる。

- アクセスが試みられた場合のアラートを生成し、管理者は必要に応じて今後の不正アクセスをブロックすることができる。

- アカウントの共有を防ぎ、特定のユーザーとその行動を正確に結びつけることができる監査証跡を確保する。

MFA は時間さえ惜しまなければ簡単に有効にすることができます。「MFA を有効化しましょう」という警告を今まで無視していたという方は、これを機に有効にするべきです。セキュリティベンダーが MFA オプションを提供していない場合は、提供していない理由を尋ねましょう。